Investigación de ESET

Cómo ESET Research encontró un interruptor de apagado que se había utilizado para acabar con una de las botnets más prolíficas que existen

Noviembre 01 2023 • , 3 minuto. leer

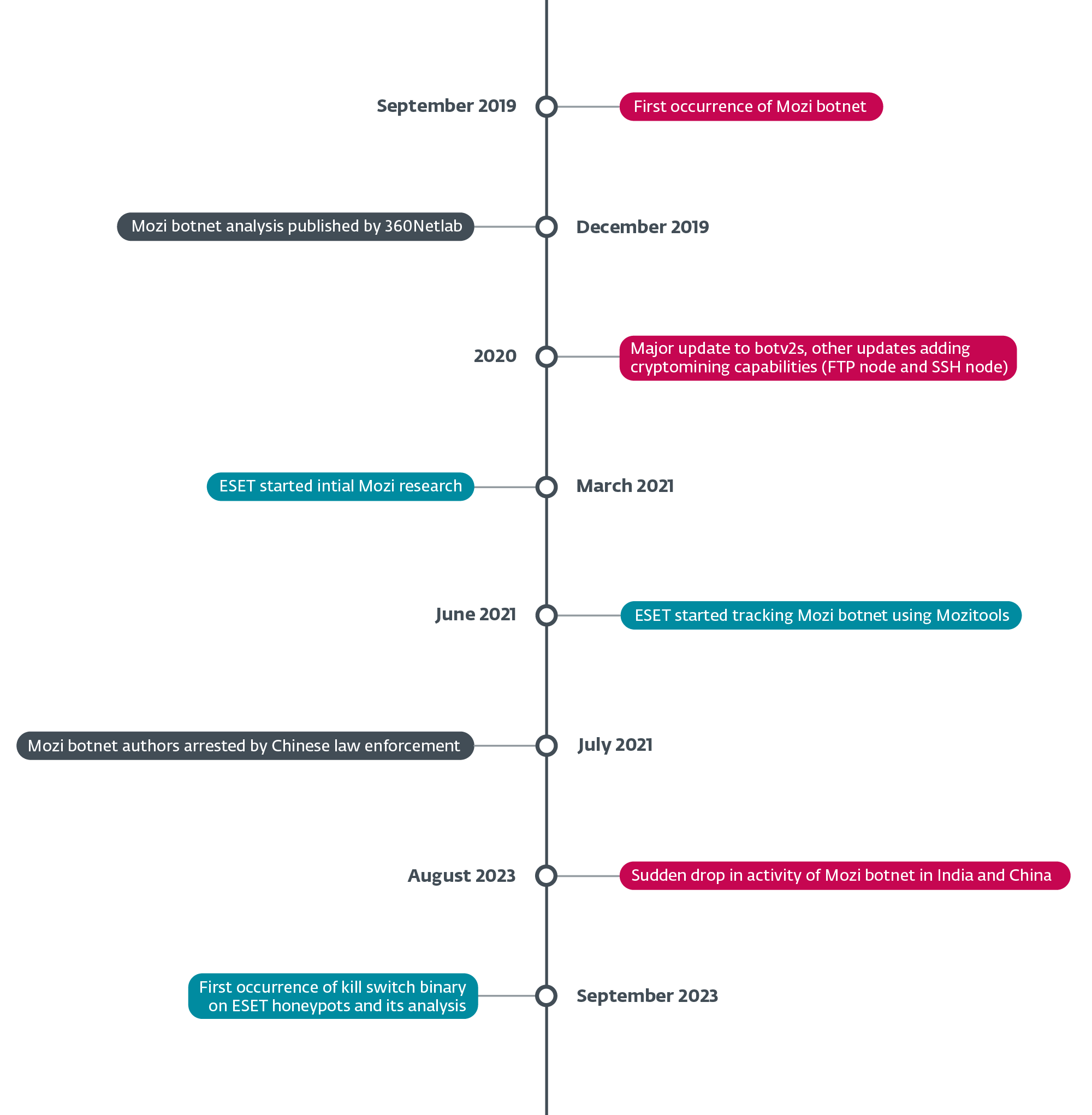

En agosto de 2023, la famosa botnet Mozi, famosa por explotar vulnerabilidades en cientos de miles de dispositivos IoT cada año, experimentó una caída repentina e inesperada en su actividad. Observado por primera vez en India el 8 de agosto.thde 2023 y una semana después en China el 16 de agosto.th, esta misteriosa desaparición despojó a los robots Mozi de la mayor parte de su funcionalidad.

Nuestra investigación sobre este evento nos llevó al descubrimiento de un interruptor de apagado el 27 de septiembre.th, 2023. Detectamos la carga útil de control (archivo de configuración) dentro de un mensaje de protocolo de datagramas de usuario (UDP) al que le faltaba la encapsulación típica del protocolo de tabla hash descuidada distribuida (BT-DHT) de BitTorrent. La persona detrás de la eliminación envió la carga útil de control ocho veces, cada vez indicando al robot que descargara e instalara una actualización de sí mismo a través de HTTP.

El interruptor de apagado demostró varias funcionalidades, que incluyen:

- matar el proceso principal, es decir, el malware Mozi original,

- deshabilitar algunos servicios del sistema como sshd y dropbear,

- reemplazando el archivo Mozi original por sí mismo,

- ejecutar algunos comandos de configuración del enrutador/dispositivo,

- deshabilitar el acceso a varios puertos (iptables -j SOLTAR), o

- estableciendo el mismo punto de apoyo que el archivo Mozi original reemplazado

Identificamos dos versiones de la carga útil de control, y la última funciona como un sobre que contiene la primera con modificaciones menores, como agregar una función para hacer ping a un servidor remoto, probablemente con fines estadísticos.

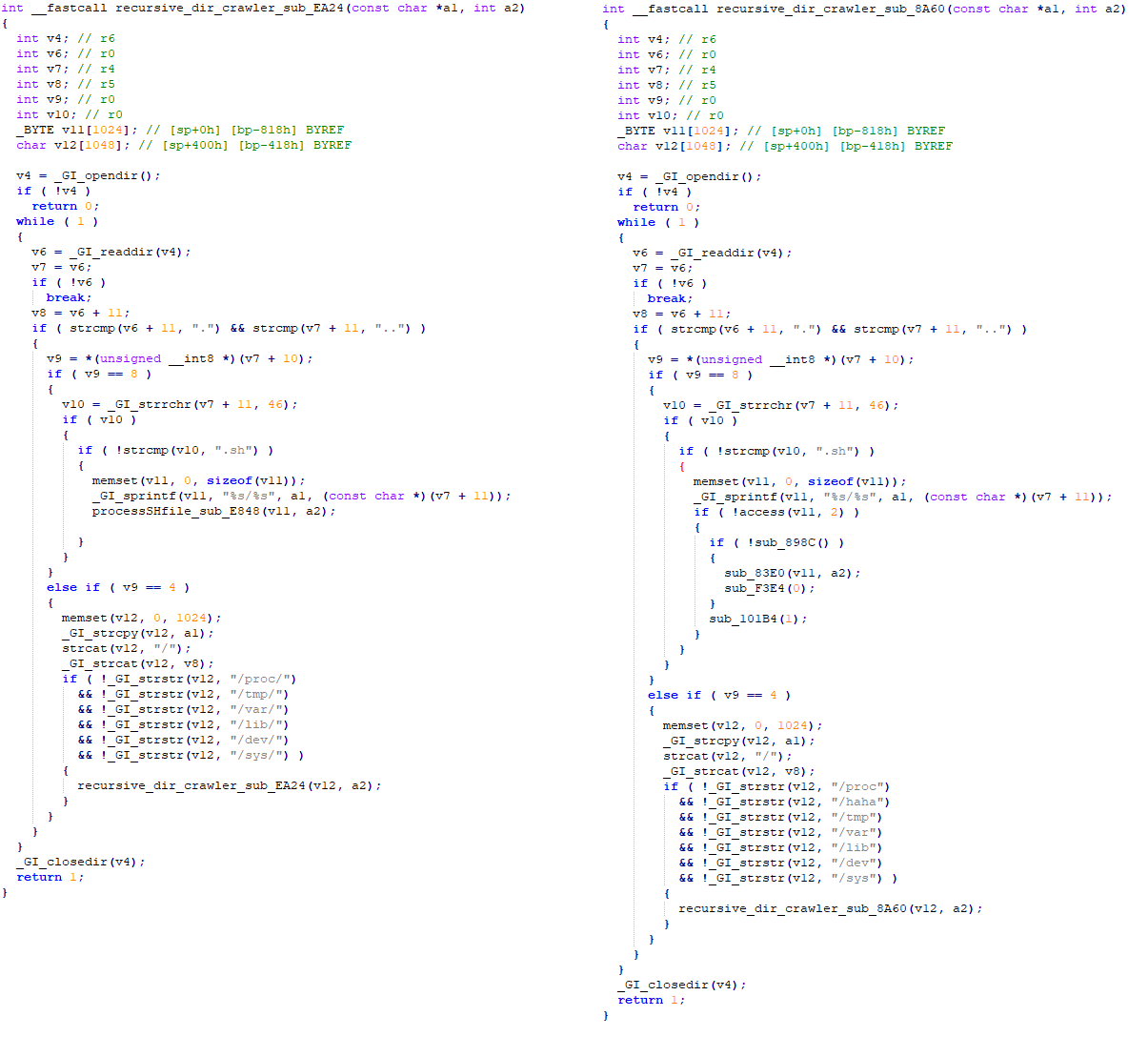

A pesar de la drástica reducción de la funcionalidad, los bots de Mozi han mantenido su persistencia, lo que indica una eliminación deliberada y calculada. Nuestro análisis del interruptor de apagado muestra una fuerte conexión entre el código fuente original de la botnet y los binarios usados recientemente, y también el uso de las claves privadas correctas para firmar la carga útil de control (ver Figura 2).

Esto nos lleva a la hipótesis que sugiere dos posibles autores de esta eliminación: los creadores de la botnet Mozi o las fuerzas del orden chinas que obligan a los creadores a cooperar. El ataque secuencial a bots en India y luego en China sugiere que el derribo se llevó a cabo deliberadamente, con un país atacado primero y el otro una semana después.

La desaparición de una de las botnets de IoT más prolíficas es un caso fascinante de ciberforense, que nos proporciona información técnica intrigante sobre cómo se crean, operan y desmantelan dichas botnets en la naturaleza. Seguimos investigando este caso y publicaremos un análisis detallado en los próximos meses. Pero por ahora la pregunta sigue siendo: ¿quién mató a Mozi?

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, contáctenos en amenazaintel@eset.com.

ESET Research ofrece fuentes de datos e informes de inteligencia APT privados. Para cualquier consulta sobre este servicio, visite el Inteligencia de amenazas de ESET .

IoC

archivos

|

SHA-1 |

Nombre del archivo |

Detección |

Descripción |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Robot Mozi original. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Interruptor de apagado de bots Mozi. |

Nuestra red

|

IP |

Dominio |

Proveedor de alojamiento |

visto por primera vez |

Detalles |

|

157.119.75[.]16 |

N/A |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Kill switch servidor de alojamiento |

Técnicas MITRE ATT & CK

Esta tabla fue construida usando Versión 13 del marco MITRE ATT & CK.

|

Táctica |

ID |

Nombre |

Descripción |

|

Desarrollo de recursos |

Adquirir Infraestructura: Servidor Privado Virtual |

Los operadores del interruptor de apagado de Mozi alquilaron un servidor en eflycloud.com para alojar los archivos de actualización. Los operadores de interruptores automáticos de Mozi alquilaron varios servidores que envían cargas útiles en redes BT-DHT. |

|

|

Acceso inicial |

Aprovechar la aplicación de cara al público |

Los operadores del interruptor de apagado de Mozi enviaron un comando de actualización a los clientes de Mozi en una red BT-DHT. |

|

|

Persistencia |

Scripts de inicialización de inicio de sesión o inicio de sesión: scripts RC |

El interruptor de apagado crea múltiples scripts, como /etc/rc.d/rc.local, para establecer la persistencia. |

|

|

exfiltración |

Exfiltración sobre protocolo alternativo: Exfiltración sobre protocolo no cifrado que no es C2 |

El interruptor de apagado envía un ping ICMP al operador, quizás con el fin de monitorearlo. |

|

|

Impacto |

Parada de servicio |

El interruptor de parada detiene el servicio SSH y bloquea el acceso a él con iptables. |

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/eset-research/who-killed-mozi-finally-putting-the-iot-zombie-botnet-in-its-grave/