Un esfuerzo público para crear una forma de predecir la explotación de vulnerabilidades anunció un nuevo modelo de aprendizaje automático que mejora sus capacidades de predicción en un 82 %, un impulso significativo, según el equipo de investigadores detrás del proyecto. Las organizaciones pueden acceder al modelo, que se lanzará el 7 de marzo, a través de una API para identificar las fallas de software de mayor puntuación en cualquier momento.

La tercera versión del Exploit Prediction Scoring System (EPSS) utiliza más de 1,400 características, como la antigüedad de la vulnerabilidad, si se puede explotar de forma remota y si un proveedor específico se ve afectado, para predecir con éxito qué problemas de software se explotarán en los próximos 30 días. Los equipos de seguridad que priorizan la remediación de vulnerabilidades en función del sistema de puntuación podrían reducir su carga de trabajo de remediación a una octava parte del esfuerzo mediante el uso de la última versión del Sistema de puntuación de vulnerabilidad común (CVSS), según un papel en EPSS versión 3 publicado en arXiv la semana pasada.

EPSS se puede usar como una herramienta para reducir las cargas de trabajo en los equipos de seguridad, al tiempo que permite a las empresas remediar las vulnerabilidades que representan el mayor riesgo, dice Jay Jacobs, científico jefe de datos en Cyentia Institute y primer autor del artículo.

“Las empresas pueden mirar el extremo superior de la lista de puntajes y comenzar a trabajar hacia abajo, teniendo en cuenta … la importancia de los activos, la criticidad, la ubicación, los controles de compensación, y remediar lo que puedan”, dice. “Si es realmente alto, tal vez quieran convertirlo en crítico; arreglemoslo en los próximos cinco días”.

El EPSS está diseñado para abordar dos problemas a los que se enfrentan los equipos de seguridad a diario: mantenerse al día con los número creciente de vulnerabilidades de software reveladas cada año, y determinando qué vulnerabilidades representan el mayor riesgo. En 2022, por ejemplo, se informaron más de 25,000 XNUMX vulnerabilidades en la base de datos de exposición y vulnerabilidades comunes (CVE) mantenida por MITRE, según la Base de Datos Nacional de Vulnerabilidad.

El trabajo en EPSS comenzó en Cyentia, pero ahora se ha formado un grupo de unos 170 profesionales de seguridad. un Grupo de Interés Especial (SIG) como parte del Foro de Equipos de Seguridad y Respuesta a Incidentes (FIRST) para continuar desarrollando el modelo. Otro equipos de investigación han desarrollado alternativas modelos de aprendizaje automático, como la explotabilidad esperada.

Las medidas anteriores del riesgo representado por una vulnerabilidad particular, por lo general, el Sistema de puntuación de vulnerabilidad común (CVSS), no funcionan bien, dice Sasha Romanosky, investigadora principal de políticas en RAND Corporation, un grupo de expertos en políticas públicas y copresidente. del Grupo de Interés Especial de la EPSS.

“Si bien CVSS es útil para capturar el impacto [o] la gravedad de una vulnerabilidad, no es una medida útil de la amenaza: básicamente nos ha faltado esa capacidad como industria, y esta es la brecha que EPSS busca llenar”, dice. . “La buena noticia es que a medida que integremos más datos de explotación de más proveedores, nuestros puntajes mejorarán cada vez más”.

Conexión de datos dispares

El sistema de puntuación de predicción de exploits conecta una variedad de datos de terceros, incluida la información de los mantenedores de software, el código de las bases de datos de exploits y los eventos de exploits enviados por las empresas de seguridad. Al conectar todos estos eventos a través de un identificador común para cada vulnerabilidad, el CVE, un modelo de aprendizaje automático puede aprender los factores que podrían indicar si se explotará la falla. Por ejemplo, si la vulnerabilidad permite la ejecución de código, si se han publicado instrucciones sobre cómo explotar la vulnerabilidad en cualquiera de las tres principales bases de datos de explotación y cuántas referencias se mencionan en el CVE son factores que pueden usarse para predecir si una vulnerabilidad será explotado.

El modelo detrás del EPSS se ha vuelto más complejo con el tiempo. La primera iteración solo tenía 16 variables y redujo el esfuerzo en un 44 %, en comparación con el 58 %, si las vulnerabilidades se evaluaron con el Common Vulnerability Scoring System (CVSS) y se consideraron críticas (7 o más en la escala de 10 puntos). EPSS versión 2 amplió enormemente el número de variables a más de 1,100. La última versión agregó alrededor de 300 más.

El modelo de predicción conlleva compensaciones, por ejemplo, entre cuántas vulnerabilidades explotables detecta y la tasa de falsos positivos, pero en general es bastante eficiente, dice Romanosky de Rand.

“Si bien ninguna solución es perfectamente capaz de decirle qué vulnerabilidad se explotará a continuación, me gustaría pensar que EPSS es un paso en la dirección correcta”, dice.

Mejora significativa

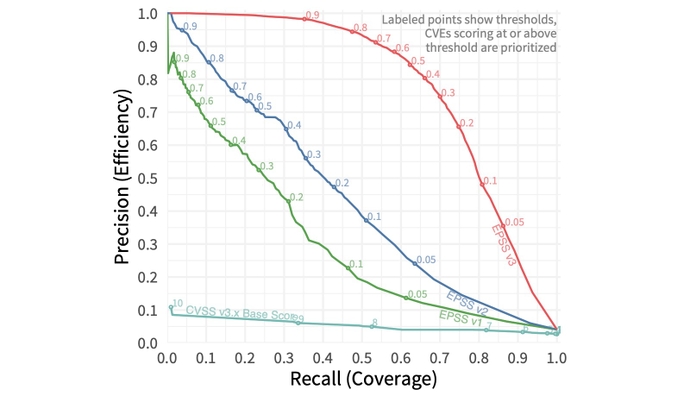

En general, al agregar funciones y mejorar el modelo de aprendizaje automático, los investigadores mejoraron el rendimiento del sistema de puntuación en un 82 %, medido por el área bajo la curva (AUC) que grafica la precisión frente a la recuperación, también conocida como cobertura frente a eficiencia. El modelo actualmente representa un AUC de 0.779, que es un 82 % mejor que la segunda versión de EPSS, que tenía un AUC de 0.429. Un AUC de 1.0 sería un modelo de predicción perfecto.

Con la última versión del EPSS, una empresa que quisiera detectar más del 82 % de las vulnerabilidades explotadas solo tendría que mitigar alrededor del 7.3 % de todas las vulnerabilidades a las que se les asignó un identificador de vulnerabilidades y exposiciones comunes (CVE), mucho menos que el 58 % de los CVE que tendrían que ser remediados usando el CVSS.

El modelo está disponible a través de una API en el sitio FIRST, lo que permite a las empresas obtener la puntuación de una vulnerabilidad en particular o recuperar las fallas de software con la puntuación más alta en cualquier momento. Sin embargo, las empresas necesitarán más información para determinar la mejor prioridad para sus esfuerzos de remediación, dice Jacobs de Cyentia.

“Los datos son gratuitos, por lo que puede obtener los puntajes de EPSS y obtener volcados diarios de eso, pero el desafío es cuando lo pone en práctica”, dice. "La explotabilidad es solo un factor de todo lo que debe considerar, y las otras cosas, no las podemos medir".

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/emerging-tech/machine-learning-improves-prediction-of-exploited-vulnerabilities