Seguridad móvil

Los clones y modificaciones de WhatsApp, Telegram y Signal siguen siendo un vehículo popular para la distribución de malware. No se deje engañar.

10 de enero 2024

•

,

5 minuto. leer

Las aplicaciones móviles hacen girar el mundo. Los servicios de comunicación instantánea se encuentran entre las aplicaciones más populares tanto en iOS como en Android: la operación estadounidense sin fines de lucro Signal tiene una estimado 40 millones de usuarios, con la cifra risLlegando a 700 millones para Telegram, otro servicio de mensajería de código abierto. Mientras tanto, propiedad de Meta WhatsApp es el líder mundial indiscutible con un estimado de dos mil millones de usuarios activos mensuales.

Pero su popularidad también ha atraído el escrutinio de los actores de amenazas, deseosos de encontrar una manera de introducir malware en su dispositivo. Podría terminar costándole caro a usted e incluso a su empleador.

Los riesgos cibernéticos de las aplicaciones de imitación maliciosas

Los desarrolladores maliciosos se han vuelto bastante hábiles a la hora de engañar a los usuarios para que descarguen sus productos. A menudo producirán aplicaciones maliciosas diseñadas para imitar las legítimas. Luego pueden distribuirlos a través de mensajes de phishing por correo electrónico, mensajes de texto, redes sociales o la propia aplicación de comunicaciones, llevando a la víctima a una página fraudulenta y engañándola para que instale lo que creen que es una aplicación oficial. O podrían dirigir a los usuarios a aplicaciones falsas de apariencia legítima que ocasionalmente pueden superar los estrictos procedimientos de investigación en el mercado de Google Play. La plataforma iOS de Apple tiene un largo camino ecosistema más bloqueado y es aún menos raro que aplicaciones maliciosas terminen allí.

En cualquier caso, si descarga e instala una aplicación maliciosa en su teléfono, podría exponerlo a usted o a su empleador a una variedad de amenazas que incluyen:

- robo de datos personales confidenciales, que podrían venderse en la web oscura a estafadores de identidad

- Robo de información bancaria/financiera, que podría utilizarse para drenar fondos.

- Problemas de rendimiento, porque las aplicaciones maliciosas pueden cambiar la configuración y las funciones del dispositivo y ralentizarlo.

- adware que inunda el dispositivo con publicidad no vista, lo que dificulta su uso

- Software espía diseñado para espiar sus conversaciones, mensajes y otra información.

- ransomware diseñado para bloquear completamente el dispositivo hasta que se pague una tarifa

- Servicios de tarifa premium que el malware puede utilizar de forma encubierta, acumulando facturas enormes.

- robo de inicios de sesión de cuentas confidenciales, que podrían venderse a estafadores

- Ciberataques corporativos diseñados para robar sus datos o inicios de sesión de trabajo, con miras a acceder a datos corporativos confidenciales o implementar ransomware.

Lo que ESET ha visto

Estas amenazas se han generalizado cada vez más en los últimos años. Algunos son ataques oportunistas contra una amplia gama de consumidores, mientras que otros están más dirigidos a objetivos específicos. Entre las aplicaciones imitadoras maliciosas más notables que ESET ha observado se incluyen:

- Una campaña de actualización falsa de 2021 que se difundió en WhatsApp, Signal y otras aplicaciones de mensajería a través de mensajes de phishing que afirmaban que el destinatario podría obtener un nuevo tema de color para WhatsApp. En realidad, el tema rosa de WhatsApp era un malware troyano que respondía automáticamente a los mensajes recibidos en WhatsApp y otras aplicaciones de mensajería con un enlace malicioso.

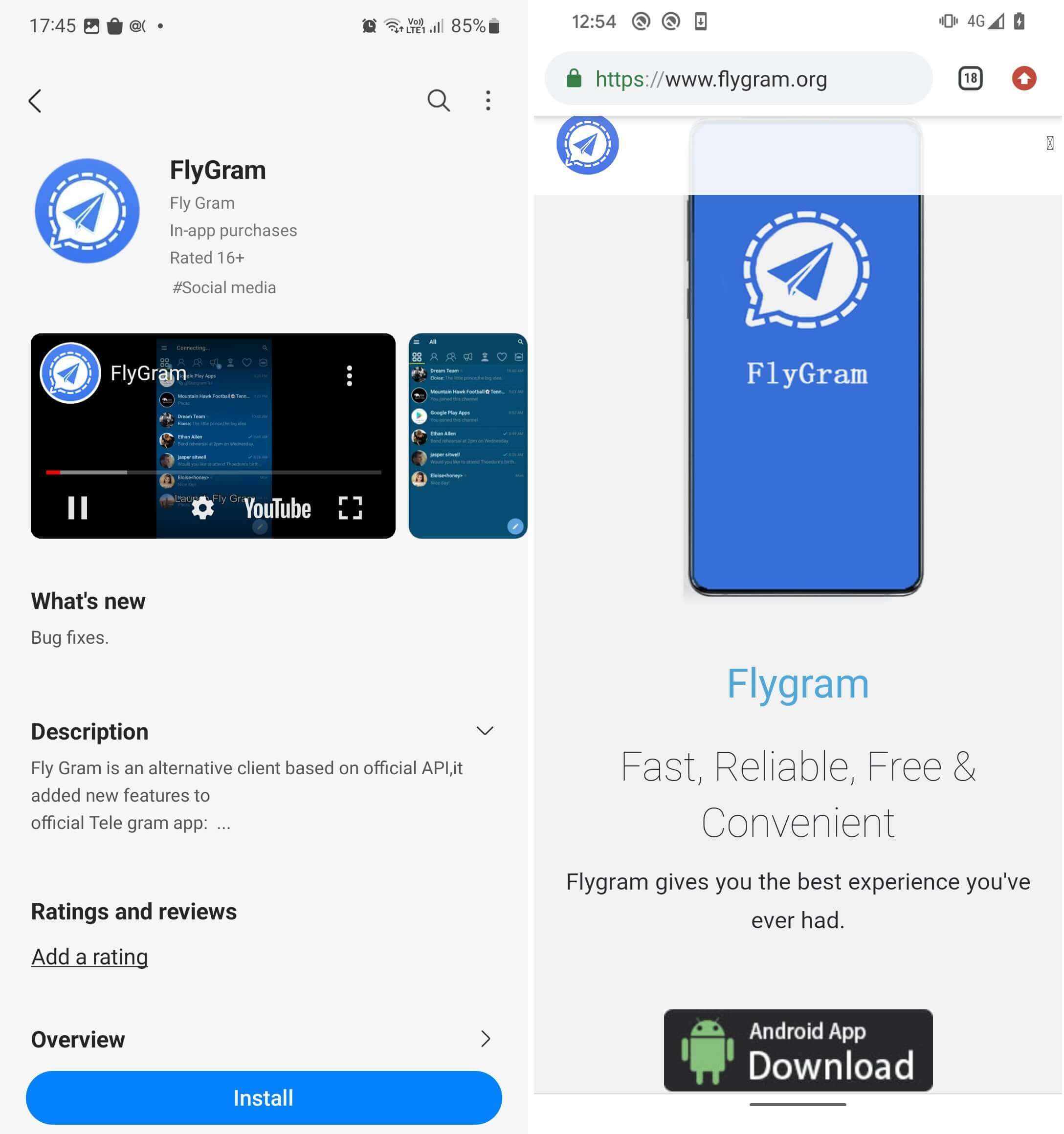

- Decenas de sitios web imitadores de WhatsApp y Telegram promocionando aplicaciones de mensajería maliciosas conocidas como “clippers”, diseñadas para robar o modificar el contenido del portapapeles del dispositivo. Las víctimas fueron primero atraídas por Google Ads, que las conducía a canales fraudulentos de YouTube, que luego las redireccionaban a sitios web imitadores. Una vez instaladas, las aplicaciones fueron diseñadas para interceptar los mensajes de chat de las víctimas en un intento de robar su información confidencial y sus fondos en criptomonedas.

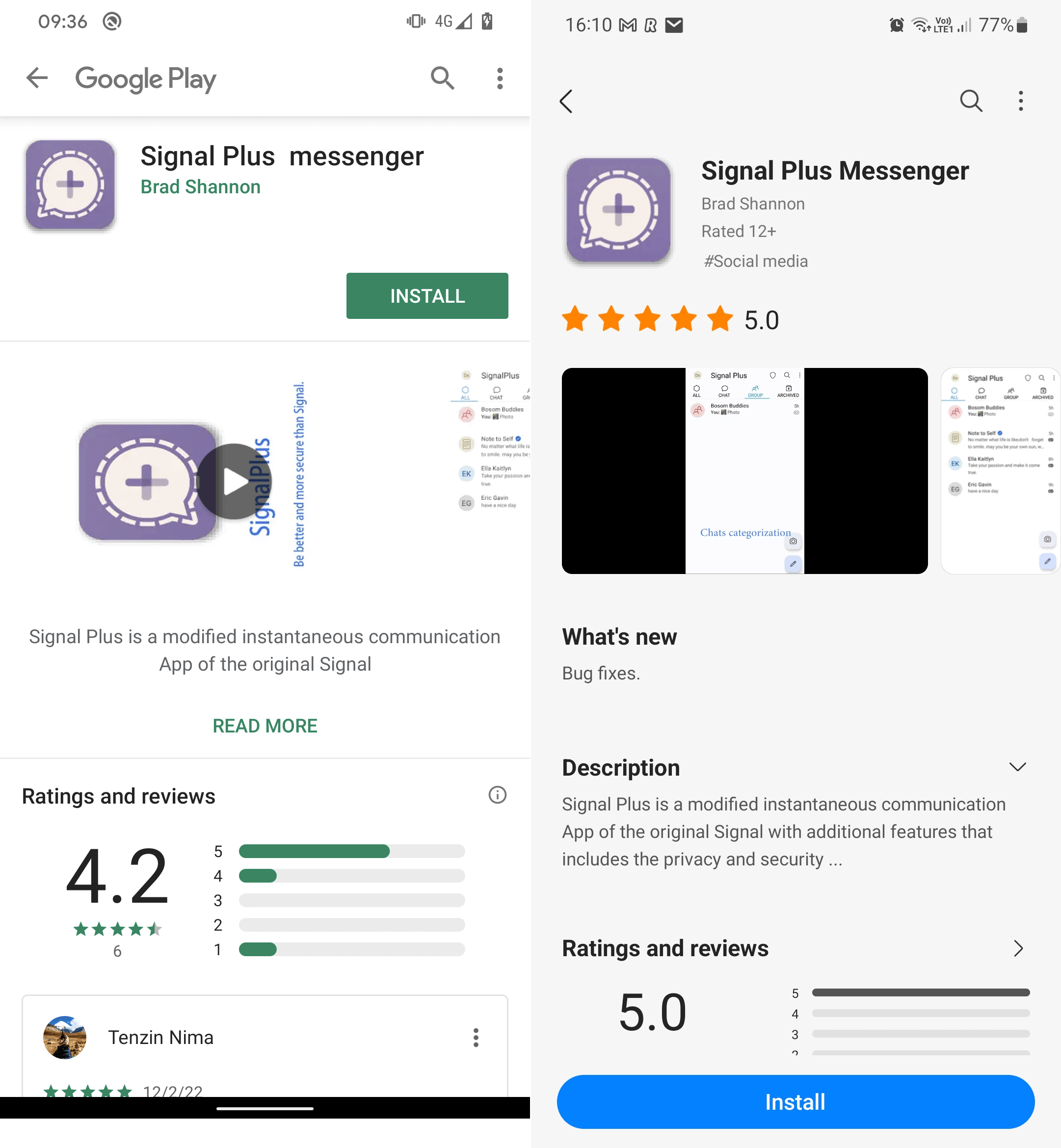

- Hackers alineados con China ocultaron malware de ciberespionaje conocido como Android BadBazaar dentro de aplicaciones Signal y Telegram de apariencia legítima. Ambos tipos de aplicaciones pasaron la investigación oficial y llegaron a Google Play y Samsung Galaxy Store, antes de que Google/Samsung se enteraran.

Tomar precauciones contra aplicaciones maliciosas

Mientras WhatsApp prohíbe explícitamente Versiones no oficiales de su aplicación, Telegram de código abierto. alienta a terceros desarrolladores para crear sus propios clientes de Telegram. Eso puede hacer que discernir lo real de lo falso sea aún más complicado para los usuarios. Dicho esto, hay varias cosas que puedes hacer para reducir las posibilidades de instalar algo desagradable en tu dispositivo.

Aquí hay una lista de verificación rápida:

- Cíñete siempre a las tiendas oficiales de aplicaciones de Android, ya que cuentan con rigurosos procesos de investigación para mantener las aplicaciones maliciosas fuera de la plataforma.

- Mantenga siempre su Sistema operativo móvil y software en la última versión. ya que el malware a menudo intentará explotar errores en versiones anteriores.

- Antes de descargar, verifique siempre la reputación en línea del desarrollador y las reseñas de la aplicación, y tenga cuidado con las menciones de estafas.

- Desinstalar cualquier aplicaciones que no usas, para que sea más fácil realizar un seguimiento de lo que hay en su dispositivo.

- No haga clic en enlaces o archivos adjuntos, especialmente si aparecen en mensajes de redes sociales o correos electrónicos no solicitados y lo invitan a descargar software de sitios de terceros.

- Evite hacer clic en publicidad en línea, en caso de que sea parte de una estafa diseñada para llevarlo a una aplicación imitadora maliciosa.

- Tenga cuidado al otorgar una aplicación permisos que parecen no estar relacionados con su funcionalidad, ya que podría tratarse de malware intentando acceder a sus datos.

- Utilice siempre una solución de seguridad móvil de un proveedor de confianza, ya que esto ayudará a bloquear instalaciones maliciosas y/o evitar que el malware funcione en su dispositivo.

- Considera usar inicios de sesión biométricos en lugar de simples contraseñas en sus cuentas.

- Nunca descargue nada de sitios de alto riesgo, como muchas plataformas de juegos o entretenimiento para adultos.

Cómo detectar los signos de una aplicación impostora

También vale la pena estar atento a actividades inusuales en su dispositivo, en caso de que el malware se cuele a pesar de sus mejores esfuerzos. Teniendo esto en cuenta, recuerda:

- Si algo no suena bien en el nombre de la aplicación, la descripción y las afirmaciones de "aplicación oficial", o el pedigrí del desarrollador, es muy probable que esté tratando con una aplicación impostora.

- Tenga cuidado con los anuncios emergentes persistentes, ya que pueden significar que ha instalado adware.

- Esté atento a cualquier ícono inusual en su pantalla que pueda haberse instalado recientemente

- Tenga en cuenta que la batería se agota más rápidamente de lo habitual u otro comportamiento extraño

- Controle las facturas y el uso de datos por mes; cualquier valor excesivamente alto podría indicar actividad maliciosa

- Comprenda que si su dispositivo funciona más lento de lo habitual, puede deberse a malware

Los teléfonos inteligentes y las tabletas son nuestra puerta de entrada al mundo digital. Pero es un mundo que debemos proteger de invitados no invitados. Con estos sencillos pasos, tendrá muchas más posibilidades de proteger sus finanzas y sus datos personales. Para profundizar más sobre cómo lidiar con aplicaciones falsas, lea nuestro 7 consejos para detectar una aplicación móvil falsa.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/mobile-security/attack-copycats-fake-messaging-apps-app-mods/