Cuando los investigadores respondieron a un anuncio para unirse a una operación de ransomware como servicio (RaaS), terminaron en una entrevista de trabajo cibercriminal con uno de los actores de amenazas más activos en el negocio de afiliados, que resulta estar detrás. al menos cinco cepas diferentes de ransomware.

Conozca a "farnetwork", que fue desenmascarado después de darle demasiados detalles a un investigador de amenazas del Grupo IB que pretendía ser un afiliado potencial del ransomware nokoyawa grupo. El ciberdelincuente también es conocido por alias como jingo, jsworm, razvrat, piparuka y farnetworkit, según descubrió el equipo.

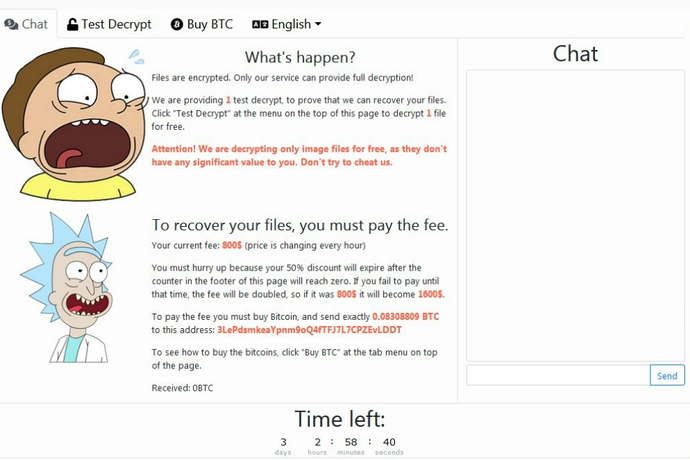

Después de que el investigador encubierto pudo demostrar que podían ejecutar una escalada de privilegios, usar ransomware para cifrar archivos y, en última instancia, exigir dinero en efectivo por una clave de cifrado, red lejana Estaba listo para hablar de los detalles.

Durante el curso de su correspondencia, el investigador del Grupo IB descubrió que farnetwork ya tenía un punto de apoyo en varias redes empresariales y solo necesitaba que alguien diera el siguiente paso, es decir, implementar el ransomware y recaudar dinero. El acuerdo funcionaría así, según descubrió el equipo del Grupo IB: el afiliado de Nokoyawa obtendría el 65% del dinero de la extorsión, el propietario de la botnet obtendría el 20% y el propietario del ransomware obtendría el 15%.

Pero Nokayawa fue solo la última operación de ransomware que farnetwork estaba ejecutando, explicó Group-IB en su último informe. El actor de amenazas finalmente proporcionó suficientes detalles para que el equipo rastreara las actividades de ransomware de farnetwork desde 2019.

Farnetwork se jactó ante los investigadores de operaciones pasadas con el ransomware Nefilim y Karma, además de ser el receptor de pagos de ransomware de hasta 1 millón de dólares. El delincuente también mencionó trabajos anteriores con Hive y Nemty.

Esa fue información suficiente para que el equipo de Group-IB pudiera reconstruir un prolífico currículum de ransomware en el pasado de farnetwork.

De 2019 a 2021, Group-IB dijo que farnetwork estaba detrás de las cepas de ransomware JSWORM, Karma, nemtyy Nefilim. Sólo el programa RaaS de Nefilim representó más de 40 víctimas, añade el informe.

Para 2022, farnetwork encontró un hogar en la operación Nokoyawa y, en febrero pasado, estaba reclutando activamente afiliados para el programa.

"Basado en el cronograma de sus operaciones, es justo suponer que farnetwork ha sido uno de los actores más activos en el mercado RaaS", dice el informe.

Desde entonces, Nokoyawa ha cerrado su Operación RaaS, y farnetwork anunciaron su retiro inminente, pero los investigadores de Group-IB sospechan que el operador de ransomware en serie volverá a aparecer pronto con otra cepa.

"A pesar del anuncio de retiro de farnetwork y el cierre de Nokoyawa DLS, que es el último proyecto conocido del actor, el equipo de Group-IB Threat Intelligence no cree que el actor de amenazas vaya a renunciar", dice el informe de Group-IB. "Como sucedió varias veces en el pasado, es muy probable que seamos testigos de nuevos programas afiliados de ransomware y operaciones criminales a gran escala orquestadas por farnetwork".

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.darkreading.com/threat-intelligence/ransomware-mastermind-uncovered-oversharing-dark-web