Amazon Transcribe es un servicio de AWS que permite a los clientes convertir voz en texto en modo por lotes o en modo streaming. Utiliza reconocimiento automático de voz (ASR) impulsado por aprendizaje automático, identificación automática del idioma y tecnologías de posprocesamiento. Amazon Transcribe se puede utilizar para la transcripción de llamadas de atención al cliente, conferencias telefónicas entre varios participantes y mensajes de correo de voz, así como para la generación de subtítulos para videos grabados y en vivo, por nombrar solo algunos ejemplos. En esta publicación de blog, aprenderá cómo potenciar sus aplicaciones con capacidades de Amazon Transcribe de una manera que cumpla con sus requisitos de seguridad.

Algunos clientes confían a Amazon Transcribe datos confidenciales y exclusivos de su negocio. En otros casos, el contenido de audio procesado por Amazon Transcribe puede contener datos confidenciales que deben protegerse para cumplir con las leyes y regulaciones locales. Ejemplos de dicha información son la información de identificación personal (PII), la información de salud personal (PHI) y los datos de la industria de tarjetas de pago (PCI). En las siguientes secciones del blog, cubrimos diferentes mecanismos que tiene Amazon Transcribe para proteger los datos de los clientes tanto en tránsito como en reposo. Compartimos las siguientes siete prácticas recomendadas de seguridad para crear aplicaciones con Amazon Transcribe que cumplan con sus requisitos de seguridad y cumplimiento:

- Utilice la protección de datos con Amazon Transcribe

- Comunicarse a través de una ruta de red privada

- Redactar datos confidenciales si es necesario

- Utilice roles de IAM para aplicaciones y servicios de AWS que requieran acceso a Amazon Transcribe

- Utilice control de acceso basado en etiquetas

- Utilice las herramientas de monitoreo de AWS

- Habilitar configuración de AWS

Las siguientes mejores prácticas son pautas generales y no representan una solución de seguridad completa. Debido a que estas mejores prácticas pueden no ser apropiadas o suficientes para su entorno, utilícelas como consideraciones útiles en lugar de recetas.

Práctica recomendada 1: utilizar la protección de datos con Amazon Transcribe

Amazon Transcribe cumple con las Modelo de responsabilidad compartida de AWS, que diferencia la responsabilidad de AWS por la seguridad de la nube de la responsabilidad del cliente por la seguridad en la nube.

AWS es responsable de proteger la infraestructura global que ejecuta toda la nube de AWS. Como cliente, usted es responsable de mantener el control sobre el contenido alojado en esta infraestructura. Este contenido incluye las tareas de configuración y administración de seguridad para los servicios de AWS que utiliza. Para obtener más información sobre la privacidad de los datos, consulte la Preguntas frecuentes sobre privacidad de datos.

Protección de datos en tránsito

El cifrado de datos se utiliza para garantizar que la comunicación de datos entre su aplicación y Amazon Transcribe permanezca confidencial. El uso de potentes algoritmos criptográficos protege los datos mientras se transmiten.

Amazon Transcribe puede funcionar en uno de los dos modos:

- Transcripciones en streaming Permitir la transcripción de flujos multimedia en tiempo real.

- Trabajos de transcripción por lotes Permitir la transcripción de archivos de audio mediante trabajos asincrónicos.

En el modo de transcripción de transmisión, las aplicaciones cliente abren una conexión de transmisión bidireccional a través de HTTP/2 o WebSockets. Una aplicación envía una secuencia de audio a Amazon Transcribe y el servicio responde con una secuencia de texto en tiempo real. Tanto las conexiones de transmisión HTTP/2 como WebSockets se establecen a través de Transport Layer Security (TLS), que es un protocolo criptográfico ampliamente aceptado. TLS proporciona autenticación y cifrado de datos en tránsito mediante certificados de AWS. Recomendamos utilizar TLS 1.2 o posterior.

En el modo de transcripción por lotes, primero es necesario colocar un archivo de audio en un Servicio de almacenamiento simple de Amazon (Amazon S3) balde. Luego, se crea en Amazon Transcribe un trabajo de transcripción por lotes que hace referencia al URI S3 de este archivo. Tanto Amazon Transcribe en modo por lotes como Amazon S3 utilizan HTTP/1.1 sobre TLS para proteger los datos en tránsito.

Todas las solicitudes a Amazon Transcribe a través de HTTP y WebSockets deben autenticarse mediante AWS Signature Versión 4. También se recomienda utilizar Signature Version 4 para autenticar solicitudes HTTP en Amazon S3, aunque la autenticación con versiones anteriores Versión de firma 2 También es posible en algunas regiones de AWS. Las aplicaciones deben tener credenciales válidas para firmar solicitudes de API a los servicios de AWS.

Protección de datos en reposo

Amazon Transcribe en modo por lotes utiliza depósitos S3 para almacenar tanto el archivo de audio de entrada como el archivo de transcripción de salida. Los clientes utilizan un depósito S3 para almacenar el archivo de audio de entrada y se recomienda encarecidamente habilitar el cifrado en este depósito. Amazon Transcribe admite los siguientes métodos de cifrado S3:

Ambos métodos cifran los datos del cliente a medida que se escriben en los discos y los descifran cuando accede a ellos utilizando uno de los cifrados de bloque más potentes disponibles: Estándar de cifrado avanzado de 256 bits (AES-256) GCM. Cuando se utiliza SSE-S3, se administran las claves de cifrado. y rotado periódicamente por el servicio Amazon S3. Para mayor seguridad y cumplimiento, SSE-KMS brinda a los clientes control sobre las claves de cifrado a través de Servicio de administración de claves de AWS (AWS KMS). AWS KMS brinda controles de acceso adicionales porque debe tener permisos para usar las claves KMS apropiadas para cifrar y descifrar objetos en depósitos S3 configurados con SSE-KMS. Además, SSE-KMS proporciona a los clientes una capacidad de seguimiento de auditoría que mantiene registros de quién utilizó sus claves KMS y cuándo.

La transcripción de salida se puede almacenar en el mismo depósito S3 propiedad del cliente o en uno diferente. En este caso, se aplican las mismas opciones de cifrado SSE-S3 y SSE-KMS. Otra opción para la salida de Amazon Transcribe en modo por lotes es utilizar un depósito S3 administrado por servicios. Luego, los datos de salida se colocan en un depósito S3 seguro administrado por el servicio Amazon Transcribe y se le proporciona un URI temporal que puede usarse para descargar su transcripción.

Amazon Transcribe utiliza cifrado Tienda de bloques elásticos de Amazon (Amazon EBS) volúmenes para almacenar temporalmente datos de clientes durante el procesamiento de medios. Los datos del cliente se limpian tanto para casos completos como para casos de falla.

Práctica recomendada 2: comunicación a través de una ruta de red privada

Muchos clientes confían en el cifrado en tránsito para comunicarse de forma segura con Amazon Transcribe a través de Internet. Sin embargo, para algunas aplicaciones, el cifrado de datos en tránsito puede no ser suficiente para cumplir con los requisitos de seguridad. En algunos casos, se requiere que los datos no atraviesen redes públicas como Internet. Además, puede ser necesario que la aplicación se implemente en un entorno privado no conectado a Internet. Para cumplir con estos requisitos, utilice puntos de enlace de la VPC de interfaz creado por Enlace privado de AWS.

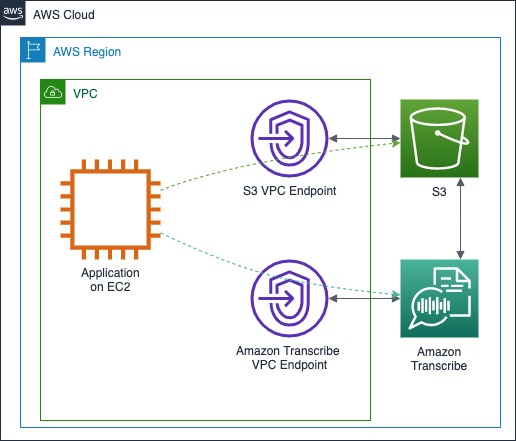

El siguiente diagrama arquitectónico muestra un caso de uso en el que se implementa una aplicación en Amazon EC2. La instancia EC2 que ejecuta la aplicación no tiene acceso a Internet y se comunica con Amazon Transcribe y Amazon S3 a través de puntos finales de VPC de interfaz.

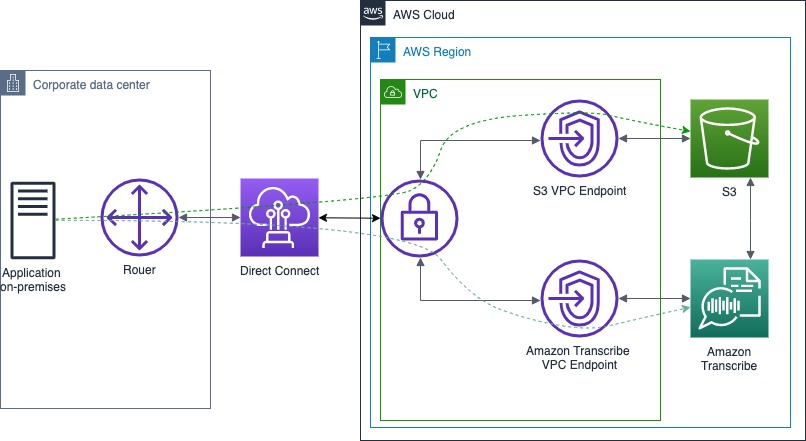

En algunos escenarios, la aplicación que se comunica con Amazon Transcribe puede implementarse en un centro de datos local. Es posible que existan requisitos adicionales de seguridad o cumplimiento que exijan que los datos intercambiados con Amazon Transcribe no deban transitar por redes públicas como Internet. En este caso, la conectividad privada vía AWS Direct Connect puede ser usado. El siguiente diagrama muestra una arquitectura que permite que una aplicación local se comunique con Amazon Transcribe sin ninguna conectividad a Internet.

Mejor práctica 3: Redactar datos confidenciales si es necesario

Algunos casos de uso y entornos regulatorios pueden requerir la eliminación de datos confidenciales de transcripciones y archivos de audio. Amazon Transcribe admite la identificación y redacción de información de identificación personal (PII), como nombres, direcciones, números de seguro social, etc. Esta capacidad se puede utilizar para permitir a los clientes lograr el cumplimiento de la industria de tarjetas de pago (PCI) mediante la redacción de PII, como el número de tarjeta de crédito o débito, la fecha de vencimiento y el código de verificación de tarjeta (CVV) de tres dígitos. En las transcripciones con información redactada se sustituirá la PII por marcadores de posición entre corchetes que indiquen qué tipo de PII se redactó. Las transcripciones en streaming admiten la capacidad adicional de identificar únicamente PII y etiquetarla sin redacción. Los tipos de PII redactados por Amazon Transcribe varían entre transcripciones por lotes y en streaming. Referirse a Redactar PII en su trabajo por lotes y Redactar o identificar PII en un flujo en tiempo real para más información.

los especializados Análisis de llamadas de Amazon Transcribe Las API tienen una capacidad incorporada para redactar PII tanto en transcripciones de texto como en archivos de audio. Esta API utiliza modelos especializados de procesamiento de lenguaje natural (NLP) y de conversión de voz a texto, entrenados específicamente para comprender las llamadas de ventas y servicio al cliente. Para otros casos de uso, puede utilizar esta solución para redactar PII de archivos de audio con Amazon Transcribe.

Mejores prácticas de seguridad adicionales de Amazon Transcribe

Mejor práctica 4 – Uso IAM roles para aplicaciones y servicios de AWS que requieren acceso a Amazon Transcribe. Cuando utiliza un rol, no tiene que distribuir credenciales a largo plazo, como contraseñas o claves de acceso, a una instancia EC2 o servicio de AWS. Los roles de IAM pueden proporcionar permisos temporales que las aplicaciones pueden utilizar cuando realizan solicitudes a recursos de AWS.

Mejor práctica 5 – Uso control de acceso basado en etiquetas. Puede utilizar etiquetas para controlar el acceso dentro de sus cuentas de AWS. En Amazon Transcribe, se pueden agregar etiquetas a trabajos de transcripción, vocabularios personalizados, filtros de vocabulario personalizados y modelos de lenguaje personalizados.

Mejor práctica 6 – Utilice las herramientas de monitoreo de AWS. El monitoreo es una parte importante para mantener la confiabilidad, la seguridad, la disponibilidad y el rendimiento de Amazon Transcribe y sus soluciones de AWS. Puede monitorear Amazon Transcribe usando AWS CloudTrail y Reloj en la nube de Amazon.

Mejor práctica 7 – permitir Configuración de AWS. AWS Config le permite valorar, auditar y evaluar las configuraciones de sus recursos de AWS. Con AWS Config, puede revisar los cambios en las configuraciones y las relaciones entre los recursos de AWS, investigar historiales detallados de configuración de recursos y determinar su cumplimiento general con las configuraciones especificadas en sus pautas internas. Esto puede ayudarle a simplificar la auditoría de cumplimiento, el análisis de seguridad, la gestión de cambios y la resolución de problemas operativos.

Validación de cumplimiento para Amazon Transcribe

Las aplicaciones que cree en AWS pueden estar sujetas a programas de cumplimiento, como SOC, PCI, FedRAMP e HIPAA. AWS utiliza auditores externos para evaluar el cumplimiento de sus servicios con varios programas. Artefacto de AWS le permite descargar informes de auditoría de terceros.

Para saber si un servicio de AWS está dentro del alcance de programas de cumplimiento específicos, consulte Servicios de AWS incluidos en el alcance del programa de cumplimiento. Para obtener información adicional y recursos que AWS proporciona para ayudar a los clientes con el cumplimiento, consulte Validación de cumplimiento para Amazon Transcribe y Recursos de cumplimiento de AWS.

Conclusión

En esta publicación, conoció varios mecanismos de seguridad, mejores prácticas y patrones arquitectónicos disponibles para crear aplicaciones seguras con Amazon Transcribe. Puede proteger sus datos confidenciales tanto en tránsito como en reposo con un cifrado sólido. La redacción de PII se puede utilizar para permitir la eliminación de información personal de sus transcripciones si no desea procesarla ni almacenarla. Los puntos de enlace de VPC y Direct Connect le permiten establecer una conectividad privada entre su aplicación y el servicio Amazon Transcribe. También proporcionamos referencias que le ayudarán a validar el cumplimiento de su aplicación mediante Amazon Transcribe con programas como SOC, PCI, FedRAMP e HIPAA.

Como próximos pasos, consulte Primeros pasos con Amazon Transcribe para comenzar a utilizar rápidamente el servicio. Referirse a Documentación de Amazon Transcribe para profundizar en los detalles del servicio. Y siga Amazon Transcribe en el blog de aprendizaje automático de AWS para mantenerse actualizado con nuevas capacidades y casos de uso de Amazon Transcribe.

Sobre la autora

Alex Bulatkin es arquitecto de soluciones en AWS. Le gusta ayudar a los proveedores de servicios de comunicaciones a crear soluciones innovadoras en AWS que están redefiniendo la industria de las telecomunicaciones. Le apasiona trabajar con clientes para incorporar el poder de los servicios de IA de AWS a sus aplicaciones. Alex vive en el área metropolitana de Denver y le gusta hacer senderismo, esquiar y hacer snowboard.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/