Seguridad digital

La clonación de voz impulsada por IA puede facilitar demasiado las cosas a los estafadores; lo sé porque la he probado para que no tengas que aprender sobre los riesgos de la manera más difícil.

Noviembre 22 2023

•

,

6 minuto. leer

La reciente robo de mi voz Me llevó a una nueva bifurcación en el camino en términos de cómo la IA ya tiene el potencial de causar perturbaciones sociales. Me sorprendió tanto la calidad de la voz clonada (y en ese estilo extremadamente inteligente, pero cómico, de uno de mis colegas) que decidí usar el mismo software para propósitos “nefastos” y ver hasta dónde podía llegar. para robar en un pequeño negocio – ¡con permiso, por supuesto! Alerta de spoiler: fue sorprendentemente fácil de realizar y apenas tomó tiempo.

"Es probable que la IA sea lo mejor o lo peor que le pueda pasar a la humanidad". - Stephen Hawking

De hecho, desde que el concepto de IA se volvió más común en películas de ficción como Blade Runner y Terminator, la gente ha cuestionado las implacables posibilidades de lo que la tecnología podría llegar a producir. Sin embargo, sólo ahora, con bases de datos poderosas, una potencia informática cada vez mayor y la atención de los medios, hemos visto a la IA llegar a una audiencia global de maneras que son a la vez aterradoras y emocionantes. Con tecnologías como la IA merodeando entre nosotros, es muy probable que veamos ataques creativos y bastante sofisticados con resultados dañinos.

Escapada de clonación de voz

Mi anterior roles en la fuerza policial Me inculcó la mentalidad de intentar pensar como un criminal. Este enfoque tiene algunos beneficios muy tangibles y, sin embargo, subestimados: cuanto más se piensa e incluso hechos Como un criminal (sin llegar a serlo), mejor protegido podrá estar. Esto es absolutamente vital para mantenerse actualizado sobre las últimas amenazas y para prever las tendencias futuras.

Entonces, para probar algunas de las capacidades actuales de la IA, una vez más tuve que adoptar la mentalidad de un criminal digital y atacar éticamente una empresa.

Recientemente le pregunté a un contacto mío (llamémoslo Harry) si podía clonar su voz y usarla para atacar a su empresa. Harry estuvo de acuerdo y me permitió comenzar el experimento creando un clon de su voz usando un software disponible. Por suerte para mí, conseguir la voz de Harry fue relativamente sencillo: a menudo graba vídeos cortos promocionando su negocio en su canal de YouTube, así que pude unir algunos de estos vídeos para hacer un buen banco de pruebas de audio. En unos pocos minutos, había generado un clon de la voz de Harry, que sonaba igual que él para mí, y luego podía escribir cualquier cosa y reproducirla en su voz.

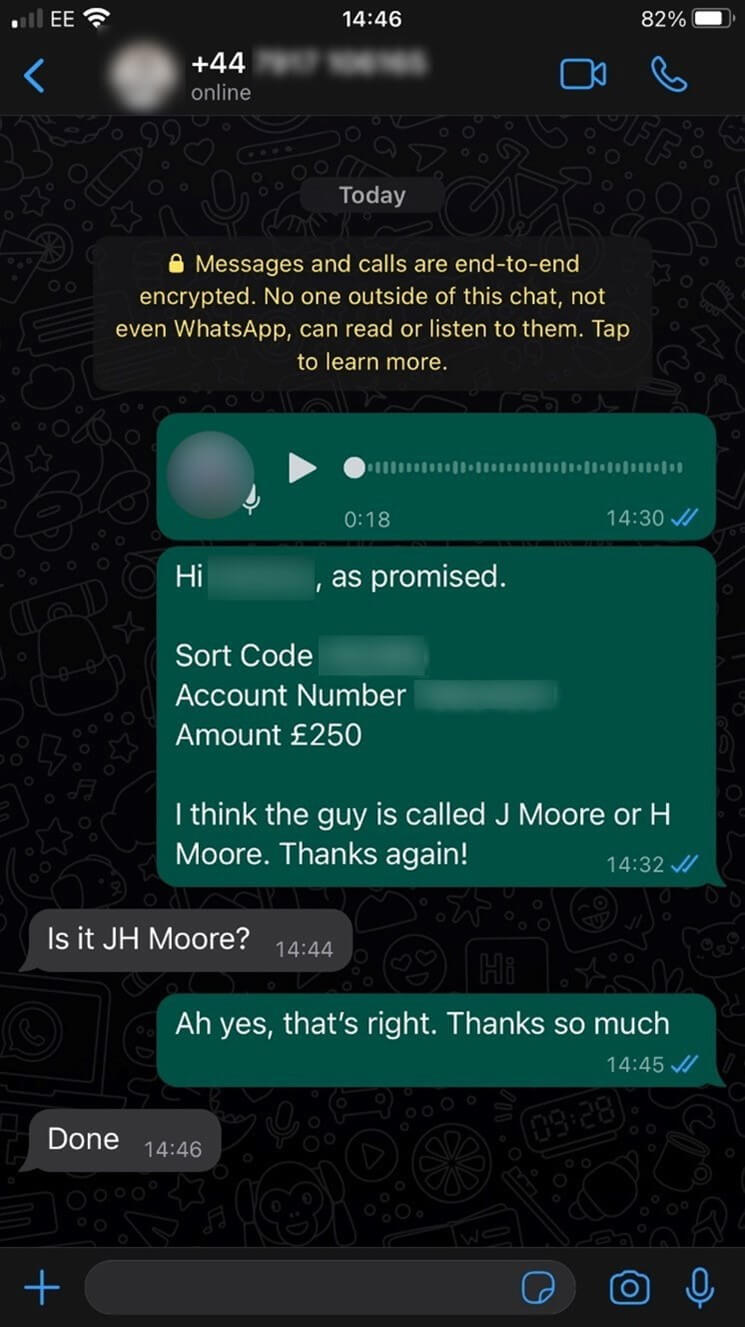

Para subir la apuesta, también decidí agregar autenticidad al ataque al robando la cuenta de WhatsApp de Harry con la ayuda de un Ataque de intercambio de SIM – nuevamente, con permiso. Luego envié un mensaje de voz desde su cuenta de WhatsApp a la directora financiera de su empresa (llamémosla Sally) solicitando un pago de £250 a un "nuevo contratista". En el momento del ataque, sabía que él estaba en una isla cercana teniendo un almuerzo de negocios, lo que me dio la historia perfecta y la oportunidad de atacar.

El mensaje de voz incluía dónde estaba y que necesitaba que le pagaran al "chico del plano", y decía que enviaría los datos bancarios por separado inmediatamente después. Esto agregó la verificación del sonido de su voz además del mensaje de voz agregado al hilo de WhatsApp de Sally, lo cual fue suficiente para convencerla de que la solicitud era genuina. A los 16 minutos del mensaje inicial, me enviaron £250 a mi cuenta personal.

Debo admitir que me sorprendió lo simple que era y lo rápido que pude engañar a Sally haciéndola confiar en que la voz clonada de Harry era real.

Este nivel de manipulación funcionó debido a una serie convincente de factores conectados:

- el número de teléfono del CEO lo verificó,

- La historia que inventé coincidía con los acontecimientos del día, y

- El mensaje de voz, por supuesto, sonaba como el del jefe.

En mi informe con la empresa, y tras reflexionar, Sally afirmó que sentía que esta era la verificación “más que suficiente” necesaria para llevar a cabo la solicitud. No hace falta decir que desde entonces la empresa ha agregado más salvaguardas para mantener protegidas sus finanzas. Y, por supuesto, ¡me devolvieron las 250 £!

Suplantación de WhatsApp Business

Robar la cuenta de WhatsApp de alguien a través de un ataque de intercambio de SIM podría ser una forma bastante complicada de hacer que un ataque sea más creíble, pero sucede con mucha más frecuencia de lo que piensas. Aún así, los ciberdelincuentes no tienen que llegar tan lejos para producir el mismo resultado.

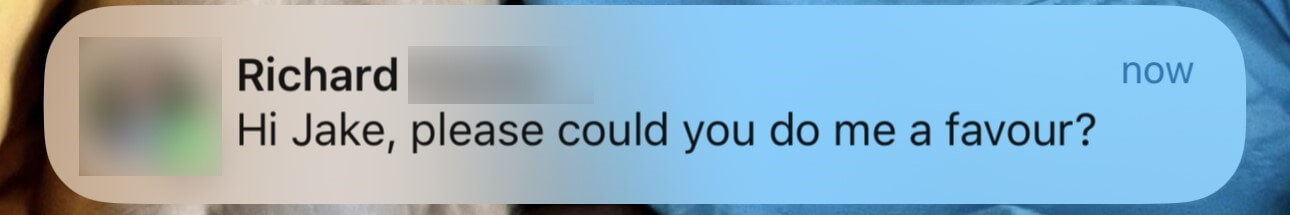

Por ejemplo, recientemente fui objeto de un ataque que, a primera vista, parecía creíble. Alguien me había enviado un mensaje de WhatsApp que supuestamente era de un amigo mío que es ejecutivo de una empresa de TI.

La dinámica interesante aquí fue que, aunque estoy acostumbrado a verificar información, este mensaje llegó con el nombre del contacto vinculado en lugar de aparecer como un número. Esto fue de especial interés, porque no tenía el número del que provenía guardado en mi lista de contactos y supuse que aún se mostraría como un número de teléfono móvil, en lugar del nombre.

Aparentemente, la forma en que lo lograron fue simplemente creando una cuenta de WhatsApp Business, que permite agregar cualquier nombre, foto y dirección de correo electrónico que desee a una cuenta y hacer que parezca genuina de inmediato. Agregue esto a la clonación de voz por IA y listo, hemos entrado en la próxima generación de ingeniería social.

Afortunadamente, supe desde el principio que se trataba de una estafa, pero muchas personas podrían caer en este sencillo truco que, en última instancia, podría conducir a la liberación de dinero en forma de transacciones financieras, tarjetas prepago u otras tarjetas como Apple Card, todas ellas. que son los favoritos entre los ciberladrones.

Dado que el aprendizaje automático y la inteligencia artificial avanzan a pasos agigantados y están cada vez más disponibles para las masas recientemente, nos estamos moviendo hacia una era en la que la tecnología está empezando a ayudar a los delincuentes de manera más eficiente que nunca, incluso mejorando todas las herramientas existentes que ayudan a ofuscar la identidad. Identidades y paradero de los delincuentes.

Mantenerse a salvo

Volviendo a nuestros experimentos, aquí hay algunas precauciones básicas que los propietarios de empresas deben tomar para evitar ser víctimas de ataques que aprovechan la clonación de voz y otras travesuras:

- No tomar atajos en las políticas empresariales

- Verificar personas y procesos; por ejemplo, verificar nuevamente cualquier solicitud de pago con la persona (supuestamente) que realiza la solicitud y hacer que dos empleados firmen tantas transferencias como sea posible.

- Manténgase actualizado sobre las últimas tendencias en tecnología y actualice la capacitación y las medidas defensivas en consecuencia.

- Llevar a cabo capacitaciones de concientización ad hoc para todo el personal.

- Utilice software de seguridad multicapa

A continuación se ofrecen algunos consejos para mantenerse a salvo del intercambio de SIM y otros ataques que tienen como objetivo separarlo de sus datos personales o de su dinero:

- Limitar la información personal que comparte en línea; Si es posible, evite publicar detalles como su dirección o número de teléfono.

- Limite la cantidad de personas que pueden ver sus publicaciones u otro material en las redes sociales

- Tenga cuidado con los ataques de phishing y otros intentos que le induzcan a proporcionar sus datos personales confidenciales.

- Si su proveedor de telefonía ofrece protección adicional en su cuenta telefónica, como un código PIN o una contraseña, asegúrese de utilizarla

- Uso autenticación de dos factores (2FA), específicamente una aplicación de autenticación o un dispositivo de autenticación de hardware

De hecho, no se puede subestimar la importancia de utilizar 2FA: asegúrese de habilitarlo también en su cuenta de WhatsApp (donde se llama verificación de dos pasos) y cualquier otra cuenta en línea que lo ofrezca.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/cybersecurity/your-voice-is-my-password/