Amazon QuickSight es un servicio de inteligencia empresarial (BI) escalable y nativo de la nube que admite la federación de identidades. Gestión de identidades y accesos de AWS (IAM) permite a las organizaciones usar las identidades administradas en su proveedor de identidad empresarial (IdP) y federar el inicio de sesión único (SSO) en QuickSight. A medida que más organizaciones crean almacenes de identidades de usuarios centralizados con todas sus aplicaciones, incluidas aplicaciones locales, aplicaciones de terceros y aplicaciones en AWS, necesitan una solución para automatizar el aprovisionamiento de usuarios en estas aplicaciones y mantener sus atributos sincronizados con sus aplicaciones centralizadas. almacén de identidad de usuario.

Al diseñar un repositorio de usuarios, algunas organizaciones deciden organizar a sus usuarios en grupos o usar atributos (como el nombre del departamento) o una combinación de ambos. Si su organización utiliza Microsoft Azure Active Directory (Azure AD) para la autenticación centralizada y utiliza sus atributos de usuario para organizar a los usuarios, puede habilitar la federación en todas las cuentas de QuickSight, así como administrar los usuarios y su pertenencia a grupos en QuickSight mediante eventos generados en AWS. plataforma. Esto permite a los administradores del sistema gestionar de forma centralizada los permisos de usuario desde Azure AD. El aprovisionamiento, la actualización y el desaprovisionamiento de usuarios y grupos en QuickSight ya no requieren la administración en dos lugares con esta solución. Esto garantiza que los usuarios y grupos de QuickSight se mantengan coherentes con la información de Azure AD a través de la sincronización automática.

En esta publicación, lo guiamos a través de los pasos necesarios para configurar SSO federado entre QuickSight y Azure AD a través de AWS IAM Identity Center (sucesor del inicio de sesión único de AWS) donde el aprovisionamiento automático está habilitado para Azure AD. También demostramos la actualización automática de miembros de usuarios y grupos mediante un evento de System for Cross-domain Identity Management (SCIM).

Resumen de la solución

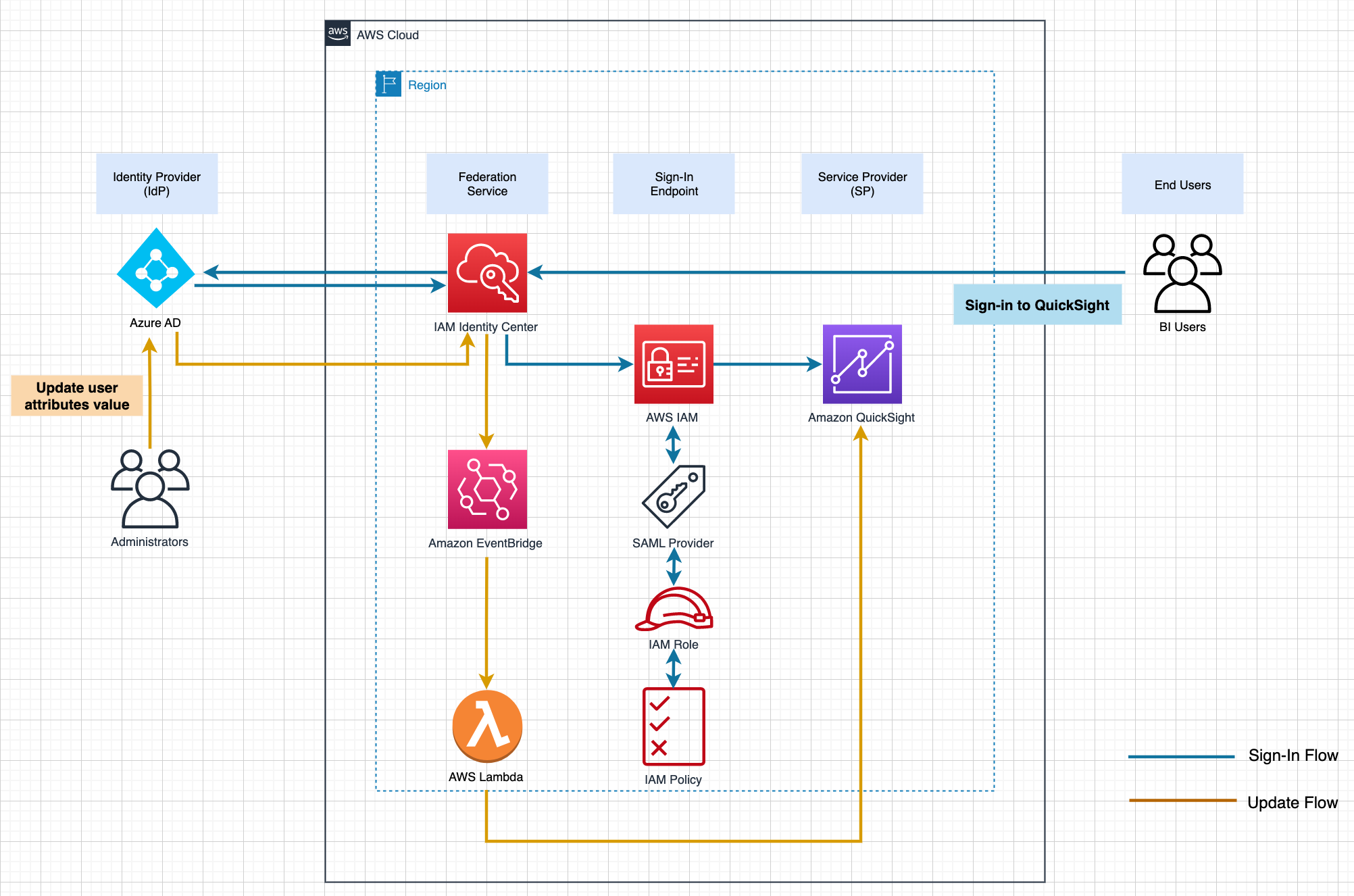

El siguiente diagrama ilustra la arquitectura de la solución y el flujo de usuarios.

En esta publicación, IAM Identity Center proporciona un lugar central para reunir la administración de usuarios y su acceso a cuentas y aplicaciones en la nube de AWS. Azure AD es el repositorio de usuarios y está configurado como IdP externo en IAM Identity Center. En esta solución, demostramos el uso de dos atributos de usuario (department, jobTitle) específicamente en Azure AD. IAM Identity Center admite el aprovisionamiento automático (sincronización) de información de usuarios y grupos de Azure AD en IAM Identity Center mediante el protocolo SCIM v2.0. Con este protocolo, los atributos de Azure AD se pasan al Centro de identidad de IAM, que hereda el atributo definido para el perfil del usuario en el Centro de identidad de IAM. IAM Identity Center también admite la federación de identidades con SAML (Security Assertion Markup Language) 2.0. Esto permite que IAM Identity Center autentique identidades mediante Azure AD. Luego, los usuarios pueden SSO en aplicaciones compatibles con SAML, incluido QuickSight. La primera mitad de esta publicación se enfoca en cómo configurar este extremo a extremo (consulte Flujo de inicio de sesión en el diagrama).

A continuación, la información del usuario comienza a sincronizarse entre Azure AD e IAM Identity Center a través del protocolo SCIM. Puede automatizar la creación de un usuario en QuickSight usando un AWS Lambda función desencadenada por el CreateUser El evento SCIM se originó en IAM Identity Center, que se capturó en Puente de eventos de Amazon. En la misma función de Lambda, puede actualizar posteriormente la pertenencia del usuario al agregarlo al grupo especificado (cuyo nombre se compone de dos atributos de usuario: department-jobTitle, de lo contrario, cree el grupo si aún no existe, antes de agregar la membresía.

En esta publicación, esta parte de automatización se omite porque sería redundante con el contenido discutido en las siguientes secciones.

Esta publicación explora y demuestra una UpdateUser Evento SCIM desencadenado por la actualización del perfil de usuario en Azure AD. El evento se captura en EventBridge, que invoca una función de Lambda para actualizar la pertenencia al grupo en QuickSight (consulte Flujo de actualización en el diagrama). Debido a que se supone que un usuario determinado pertenece a un solo grupo a la vez en este ejemplo, la función reemplazará la membresía actual del grupo del usuario con la nueva.

En la Parte I, configura SSO para QuickSight desde Azure AD a través de IAM Identity Center (el flujo de inicio de sesión):

- Configure Azure AD como IdP externo en IAM Identity Center.

- Agregue y configure una aplicación de IAM Identity Center en Azure AD.

- Configuración completa de IAM Identity Center.

- Configure el aprovisionamiento automático de SCIM en Azure AD e IAM Identity Center y confirme en IAM Identity Center.

- Agregue y configure una aplicación QuickSight en IAM Identity Center.

- Configure un IdP SAML y un rol de IAM de federación SAML 2.0.

- Configure atributos en la aplicación QuickSight.

- Cree un usuario, un grupo y una pertenencia a un grupo de forma manual mediante el Interfaz de línea de comandos de AWS (AWS CLI) o API.

- Verifique la configuración iniciando sesión en QuickSight desde el portal del Centro de identidad de IAM.

En la Parte II, configura la automatización para cambiar la membresía del grupo en un evento SCIM (el flujo de actualización):

- Comprenda los eventos SCIM y los patrones de eventos para EventBridge.

- Cree una asignación de atributos para el nombre del grupo.

- Cree una función Lambda.

- Agregue una regla de EventBridge para activar el evento.

- Verifique la configuración cambiando el valor del atributo de usuario en Azure AD.

Requisitos previos

Para este tutorial, debe tener los siguientes requisitos previos:

- Centro de identidad de IAM. Para obtener instrucciones, consulte los pasos 1 y 2 en el Guía de introducción a AWS IAM Identity Center.

- Una suscripción a una cuenta QuickSight.

- Comprensión básica de IAM y los privilegios necesarios para crear un IdP, funciones y políticas de IAM.

- Una suscripción de Azure AD. Necesita al menos un usuario con los siguientes atributos para estar registrado en Azure AD:

- userPrincipalName – Campo obligatorio para el usuario de Azure AD.

- nombre para mostrar – Campo obligatorio para el usuario de Azure AD.

- Correo – Campo obligatorio para que IAM Identity Center funcione con QuickSight.

- título profesional – Se utiliza para asignar un usuario a un grupo

- de facturación – Se utiliza para asignar un usuario a un grupo.

- nombre de pila – Campo opcional.

- apellido – Campo opcional.

Parte I: configurar SSO para QuickSight desde Azure AD a través de IAM Identity Center

Esta sección presenta los pasos para configurar el flujo de inicio de sesión.

Configurar un IdP externo como Azure AD en IAM Identity Center

Para configurar su IdP externo, complete los siguientes pasos:

- En la consola de IAM Identity Center, elija Ajustes.

- Elige Acciones en Fuente de identidad pestaña, luego elija Cambiar fuente de identidad.

- Elige Proveedor de identidad externo, A continuación, elija Siguiente.

Se muestran los metadatos del IdP. Mantenga esta pestaña del navegador abierta.

Agregar y configurar una aplicación de IAM Identity Center en Azure AD

Para configurar su aplicación IAM Identity Center, complete los siguientes pasos:

- Abre una nueva pestaña del navegador.

- Inicie sesión en el portal de Azure AD con sus credenciales de administrador de Azure.

- under Servicios Azure, escoger Directorio activo de Azure.

- En el panel de navegación, debajo Gestiona, escoger Aplicaciones empresariales, A continuación, elija Nueva aplicación.

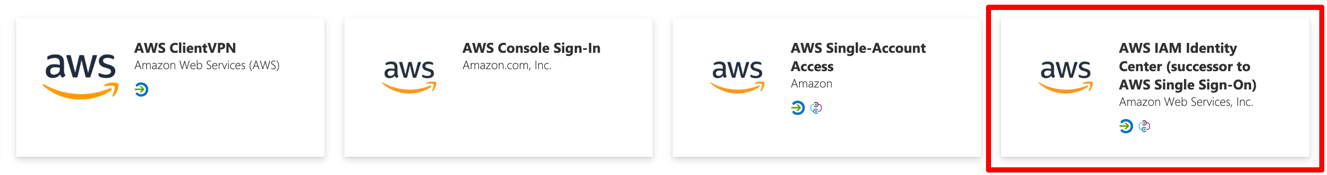

- En Examinar Galería de Azure AD sección, buscar Centro de identidad de IAM, A continuación, elija AWS IAM Identity Center (sucesor del inicio de sesión único de AWS).

- Ingrese un nombre para la aplicación (en esta publicación, usamos

IIC-QuickSight) y elige Crear. - En Gestiona sección, elija Inicio de sesión único, A continuación, elija SAML.

- En Asignar usuarios y grupos sección, elija Asignar usuarios y grupos.

- Elige Agregar usuario / grupo y agregue al menos un usuario.

- Seleccione Usuario como su papel.

- En Configurar inicio de sesión único sección, elija ¡Empieza aquí!.

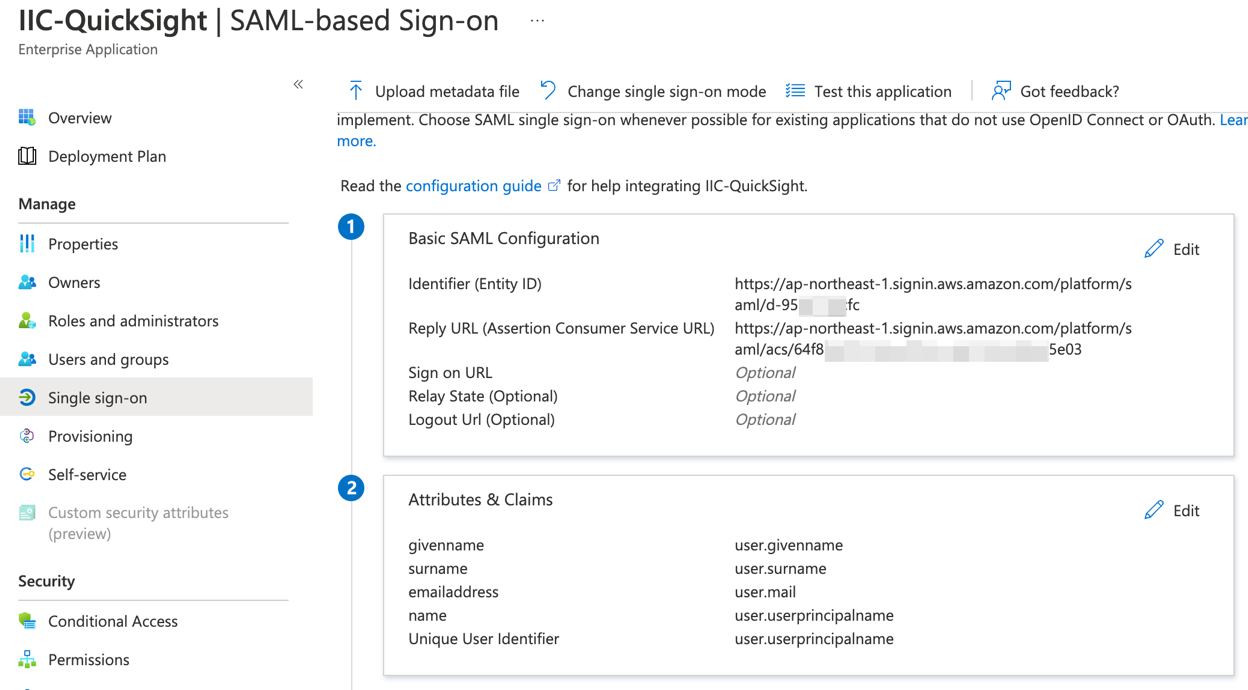

- En Configuración básica de SAML sección, elija Editary complete los siguientes parámetros y valores:

- Identificador – El valor en el URL del emisor del centro de identidad de IAM campo.

- URL de respuesta – El valor en el URL del servicio de aserción al consumidor (ACS) del centro de identidad de IAM campo.

- URL de inicio de sesión – Dejar en blanco.

- Estado de retransmisión – Dejar en blanco.

- URL de cierre de sesión – Dejar en blanco.

- Elige Guardar.

La configuración debería parecerse a la siguiente captura de pantalla.

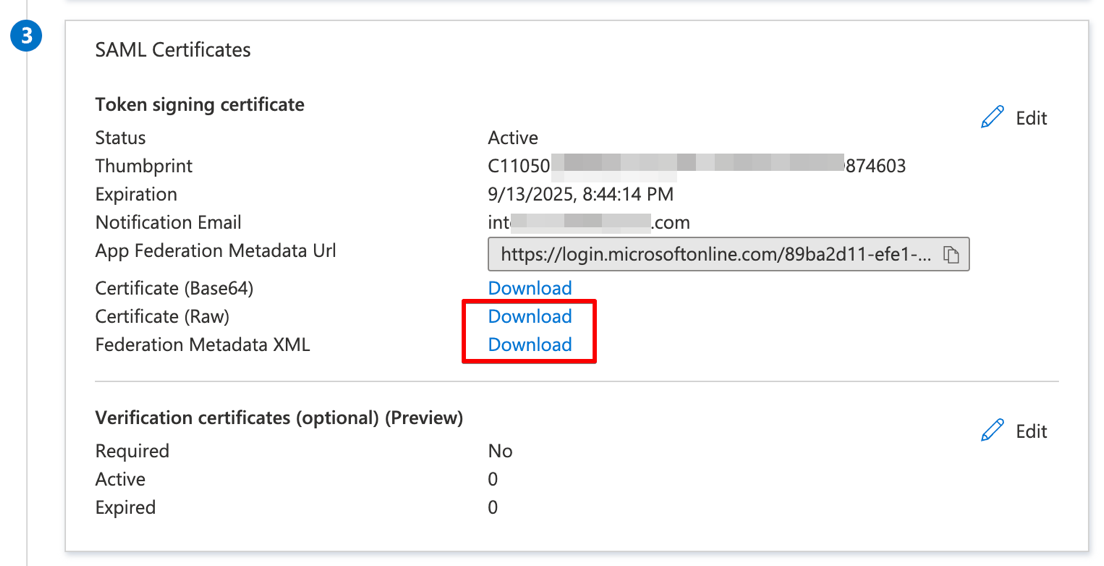

- En Certificados SAML sección, descarga el XML de metadatos de federación archivo y el Certificado (sin procesar) archivo.

Ya está todo listo con la configuración de inicio de sesión único de Azure AD en este momento. Más adelante, volverá a esta página para configurar el aprovisionamiento automático, así que mantenga abierta esta pestaña del navegador.

Configuración completa del centro de identidad de IAM

Complete la configuración de su IAM Identity Center con los siguientes pasos:

- Vuelva a la pestaña del navegador de la consola de IAM Identity Center que mantuvo abierta en el paso anterior.

- Metadatos SAML de IdP bajo el Metadatos del proveedor de identidad sección, elija Elija el archivo.

- Elija el archivo de metadatos descargado previamente (

IIC-QuickSight.xml). - certificado de proveedor de identidad bajo el Metadatos del proveedor de identidad sección, elija Elija el archivo.

- Elija el archivo de certificado descargado previamente (

IIC-QuickSight.cer). - Elige Siguiente.

- Ingrese ACEPTAR, luego elija Cambiar la fuente del proveedor de identidad.

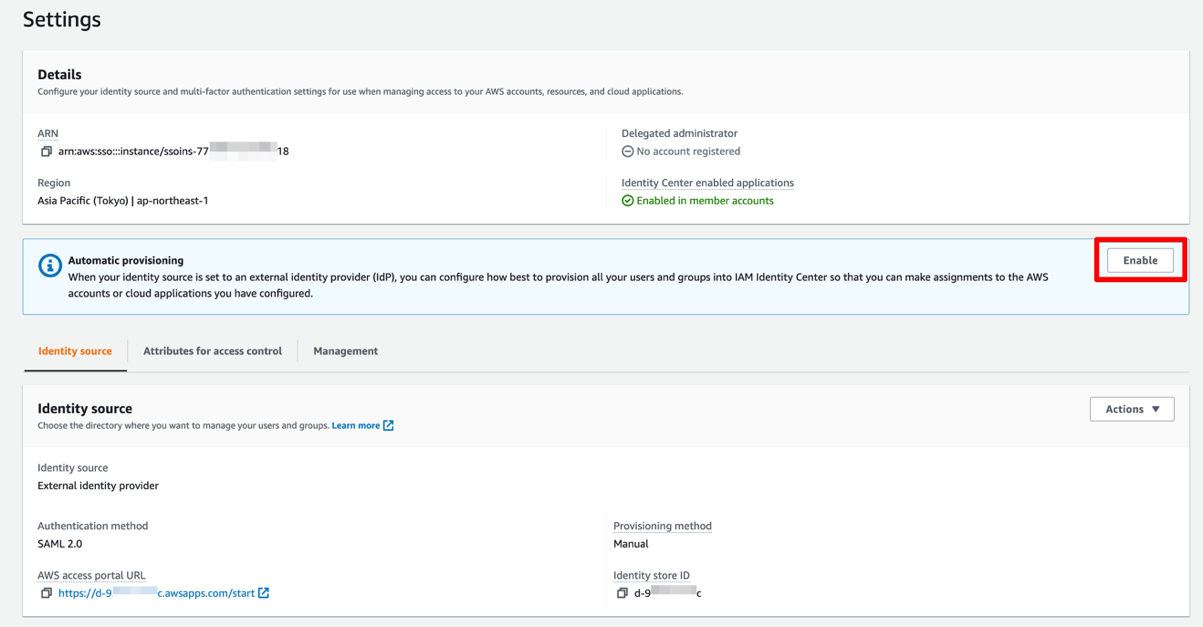

Configure el aprovisionamiento automático de SCIM en Azure AD e IAM Identity Center

Su método de aprovisionamiento todavía está configurado como Manual (no SCIM). En este paso, habilitamos el aprovisionamiento automático para que IAM Identity Center reconozca a los usuarios, lo que permite la federación de identidades en QuickSight.

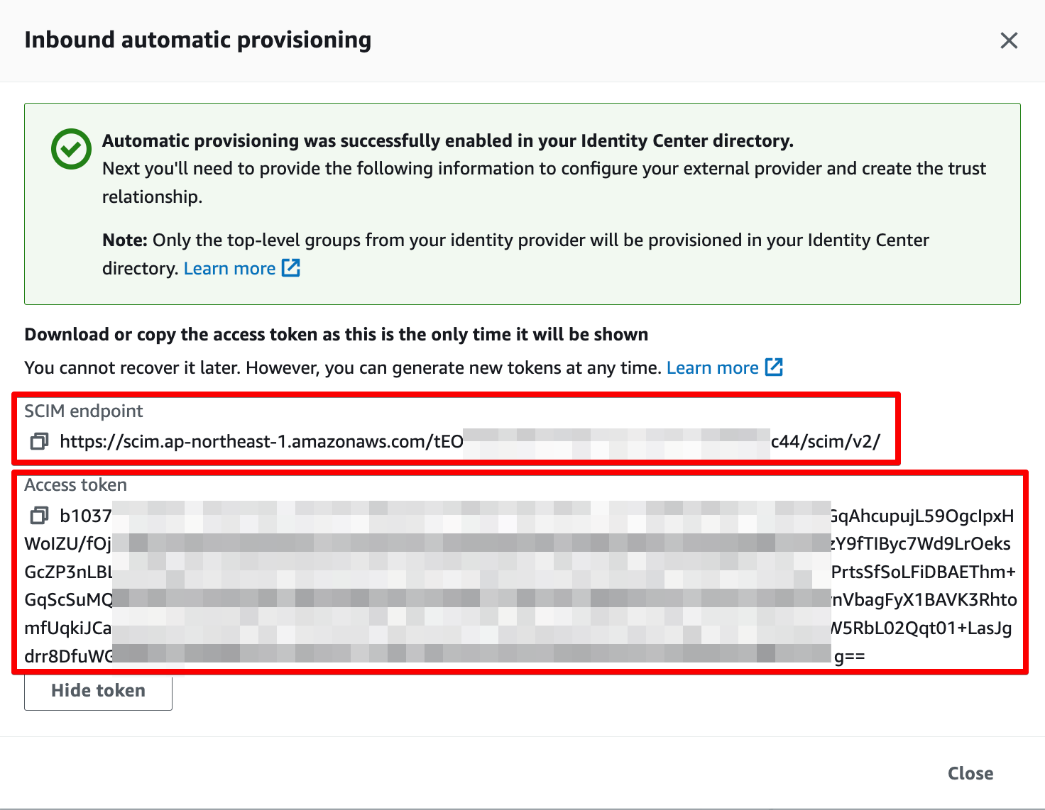

- En Aprovisionamiento automático sección, elija permitir.

- Elige Token de acceso para mostrar su ficha.

- Vuelva a la pestaña del navegador (Azure AD), que mantuvo abierta en el Paso 1.

- En Gestiona sección, elija Aplicaciones empresariales.

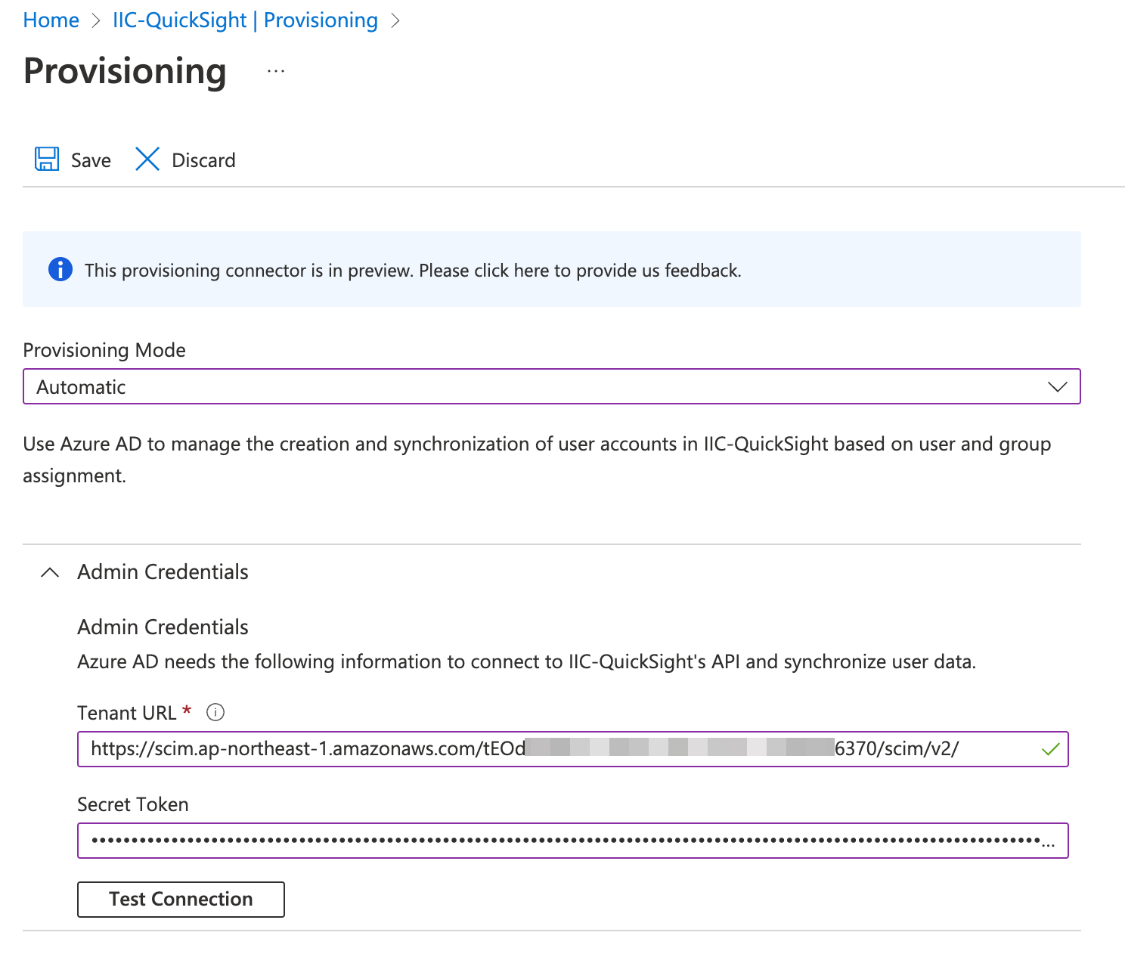

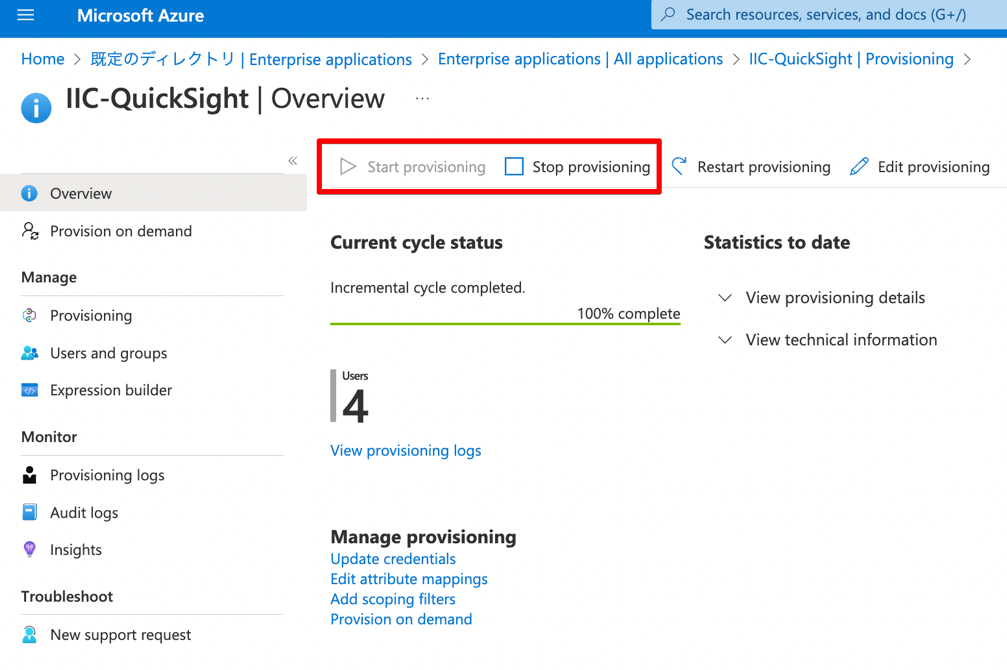

- Elige

IIC-QuickSight, A continuación, elija Aprovisionamiento. - Elige Automático in Modo de aprovisionamiento e ingrese los siguientes valores:

- URL del inquilino – El valor en el Extremo SCIM campo.

- Token secreto – El valor en el Token de acceso campo.

- Elige Conexión de prueba.

- Después de que la conexión de prueba se complete con éxito, configure Estado de aprovisionamiento a On.

- Elige Guardar.

- Elige Iniciar aprovisionamiento para iniciar el aprovisionamiento automático utilizando el protocolo SCIM.

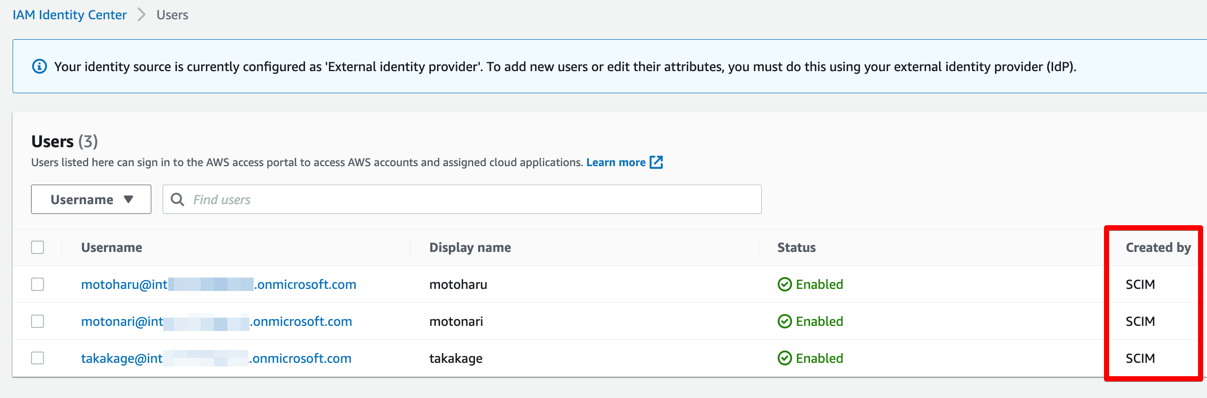

Cuando se complete el aprovisionamiento, se propagará uno o más usuarios de Azure AD a IAM Identity Center. La siguiente captura de pantalla muestra los usuarios que se aprovisionaron en IAM Identity Center.

Tenga en cuenta que en este aprovisionamiento de SCIM, los usuarios en QuickSight deben crearse mediante la función Lambda activada por el evento originado en IAM Identity Center. En esta publicación, creamos una membresía de usuario y grupo a través de AWS CLI (Paso 8).

Agregar y configurar una aplicación QuickSight en IAM Identity Center

En este paso, creamos una aplicación QuickSight en IAM Identity Center. También configura un proveedor, un rol y una política de SAML de IAM para que funcione la aplicación. Complete los siguientes pasos:

- En la consola de IAM Identity Center, en la Aplicaciones página, elige Agregar aplicación.

- Aplicación preintegrada bajo Selecciona una aplicación, introduzca

quicksight. - Seleccione Amazon QuickSight, A continuación, elija Siguiente.

- Introduce un nombre para Nombre para mostrar, Tales como

Amazon QuickSight. - Elige Descargar bajo Archivo de metadatos SAML del centro de identidad de IAM y guárdalo en tu computadora.

- Deje todos los demás campos como están y guarde la configuración.

- Abra la aplicación que acaba de crear, luego seleccione Asignar usuarios.

Se enumerarán los usuarios aprovisionados a través de SCIM anteriormente.

- Elija todos los usuarios para asignar a la aplicación.

Configurar un IdP SAML y un rol de IAM de federación SAML 2.0

Para configurar su IdP SAML de IAM para el centro de identidad de IAM y el rol de IAM, complete los siguientes pasos:

- En la consola de IAM, en el panel de navegación, elija Proveedores de identidad, A continuación, elija Agregar proveedor.

- Elige SAML as tipo de proveedore ingresa

Azure-IIC-QSas Nombre del proveedor. - under Documento de metadatos, escoger Elija el archivo y cargue el archivo de metadatos que descargó anteriormente.

- Elige Agregar proveedor para guardar la configuración.

- En el panel de navegación, elija Roles, A continuación, elija Crear rol.

- Tipo de entidad de confianza, seleccione Federación SAML 2.0.

- Elija un proveedor de SAML 2.0, seleccione el proveedor de SAML que creó y luego elija Permitir el acceso a la consola de administración de AWS y mediante programación.

- Elige Siguiente.

- En Agregar permiso página, elige Siguiente.

En esta publicación, creamos usuarios de QuickSight a través de un comando de la CLI de AWS, por lo tanto, no estamos creando ninguna política de permisos. Sin embargo, si se requiere la función de autoaprovisionamiento en QuickSight, la política de permisos para el CreateReader, CreateUsery CreateAdmin Se requieren acciones (según el rol de los usuarios de QuickSight).

- En Nombra, revisa y crea página, debajo Detalles del rol, introduzca

qs-reader-azurepara el papel - Elige Crear rol.

- Tenga en cuenta el ARN del rol.

El ARN se utiliza para configurar atributos en su aplicación IAM Identity Center.

Configurar atributos en la aplicación QuickSight

Para asociar el IdP de SAML de IAM y el rol de IAM a la aplicación QuickSight en el Centro de identidad de IAM, complete los siguientes pasos:

- En la consola de IAM Identity Center, en el panel de navegación, seleccione Aplicaciones.

- Seleccione

Amazon QuickSightsolicitud, y en la Acciones menú, seleccione Editar asignaciones de atributos. - Elige Agregar nueva asignación de atributos.

- Configure las asignaciones en la siguiente tabla.

| Atributo de usuario en la aplicación | Se asigna a este valor de cadena o atributo de usuario en IAM Identity Center |

| Concepto | ${user:email} |

| https://aws.amazon.com/SAML/Attributes/RoleSessionName | ${user:email} |

| https://aws.amazon.com/SAML/Attributes/Role | arn:aws:iam::<ACCOUNTID>:role/qs-reader-azure,arn:aws:iam::<ACCOUNTID>:saml-provider/Azure-IIC-QS |

| https://aws.amazon.com/SAML/Attributes/PrincipalTag:Email | ${user:email} |

Tenga en cuenta los siguientes valores:

- Reemplaza con su ID de cuenta de AWS.

PrincipalTag:Emailes para la función de sincronización de correo electrónico para usuarios de autoaprovisionamiento que deben habilitarse en la página de administración de QuickSight. En esta publicación, no habilite esta función porque registramos al usuario con un comando AWS CLI.

- Elige Guardar los cambios.

Cree un usuario, un grupo y una pertenencia a un grupo con la AWS CLI

Como se describió anteriormente, los usuarios y grupos en QuickSight se crean manualmente en esta solución. Los creamos a través de los siguientes comandos de AWS CLI.

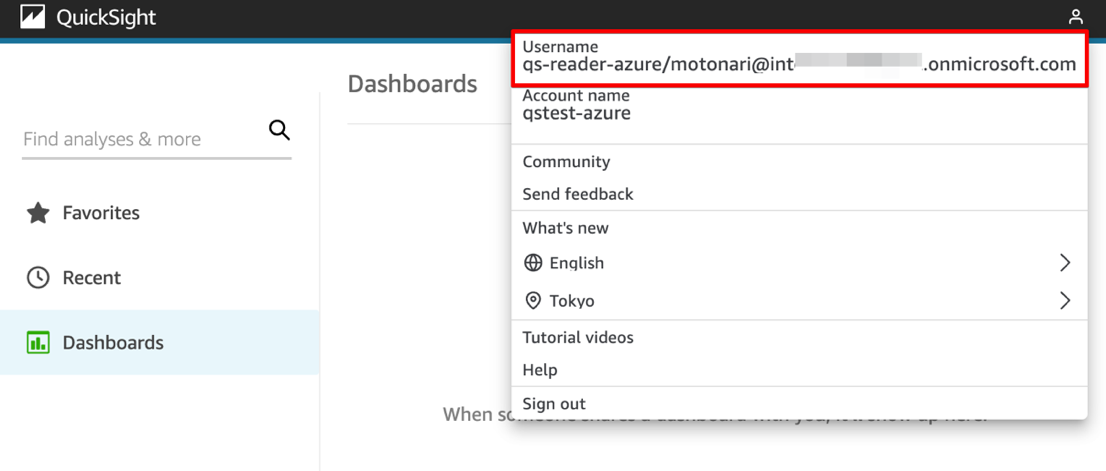

El primer paso es crear un usuario en QuickSight especificando el rol de IAM creado anteriormente y la dirección de correo electrónico registrada en Azure AD. El segundo paso es crear un grupo con el nombre del grupo como valores de atributos combinados de Azure AD para el usuario creado en el primer paso. El tercer paso es agregar al usuario al grupo creado anteriormente; member-name indica el nombre de usuario creado en QuickSight que se compone de <IAM Role name>/<session name>. Ver el siguiente código:

En este punto, la configuración integral de Azure AD, IAM Identity Center, IAM y QuickSight está completa.

Verifique la configuración iniciando sesión en QuickSight desde el portal IAM Identity Center

Ahora está listo para iniciar sesión en QuickSight utilizando el flujo SSO iniciado por IdP:

- Abra una nueva ventana privada en su navegador.

- Inicie sesión en el portal del Centro de identidad de IAM (

https://d-xxxxxxxxxx.awsapps.com/start).

Se le redirigirá al indicador de inicio de sesión de Azure AD.

- Ingrese sus credenciales de Azure AD.

Se le redirigirá de nuevo al portal del Centro de identidad de IAM.

- En el portal del centro de identidad de IAM, elija Amazon QuickSight.

Se le redirigirá automáticamente a su hogar de QuickSight.

Parte II: Automatice el cambio de membresía del grupo en eventos SCIM

En esta sección, configuramos el flujo de actualización.

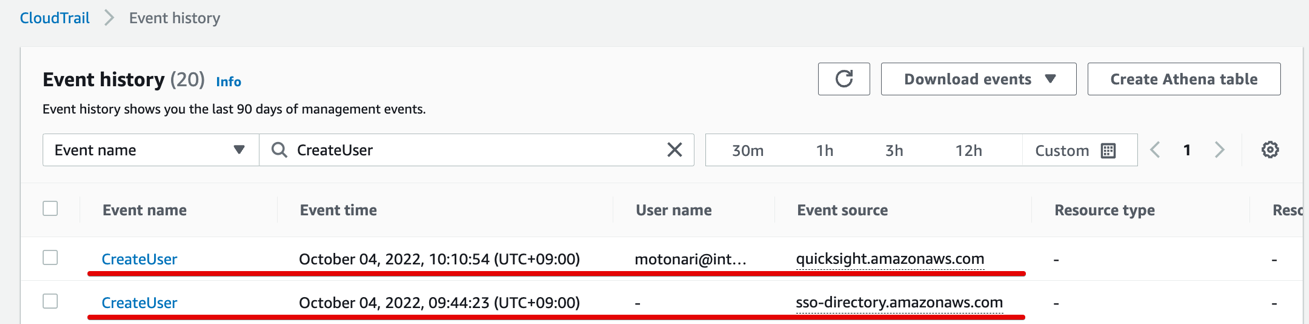

Comprender el evento SCIM y el patrón de eventos para EventBridge

Cuando un administrador de Azure AD realiza cambios en los atributos de un perfil de usuario en particular, el cambio se sincronizará con el perfil de usuario en IAM Identity Center a través del protocolo SCIM y la actividad se registrará en un Seguimiento de la nube de AWS evento llamado UpdateUser by sso-directory.amazonaws.com (IAM Identity Center) como origen del evento. Del mismo modo, el CreateUser El evento se registra cuando se crea un usuario en Azure AD, y el DisableUser event es para cuando un usuario está deshabilitado.

La siguiente captura de pantalla en el Historial de eventos La página muestra dos CreateUser eventos: uno lo registra IAM Identity Center y el otro QuickSight. En esta publicación, usamos el de IAM Identity Center.

Para que EventBridge pueda manejar el flujo correctamente, cada evento debe especificar los campos de un evento con los que desea que coincida el patrón de evento. El siguiente patrón de eventos es un ejemplo del UpdateUser evento generado en IAM Identity Center tras la sincronización SCIM:

En esta publicación, demostramos una actualización automática de membresía de grupo en QuickSight que se activa por el UpdateUser Evento SCIM.

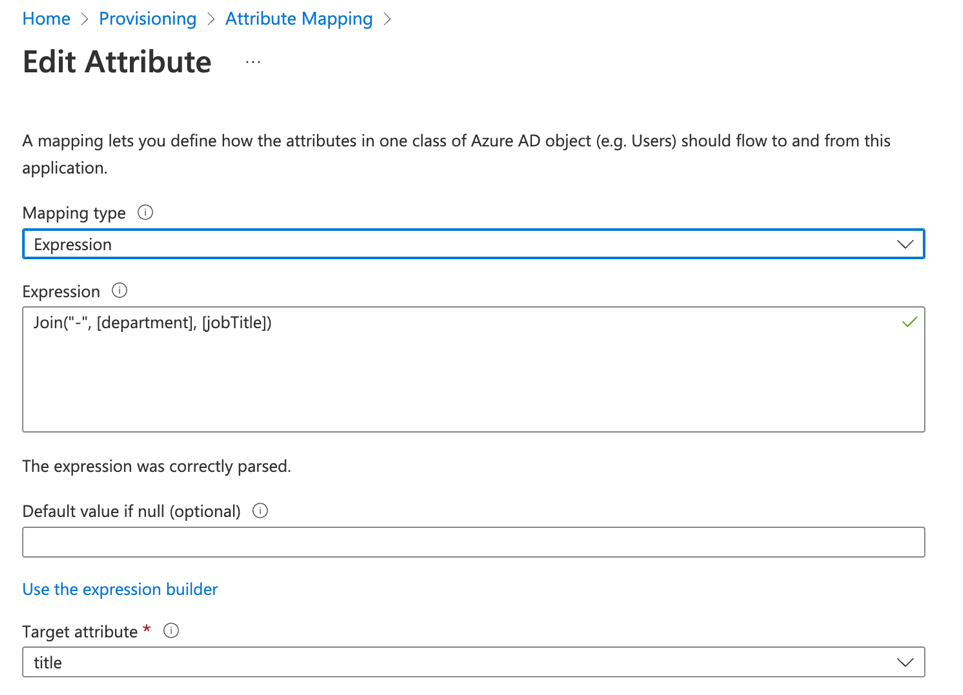

Crear asignación de atributos para el nombre del grupo

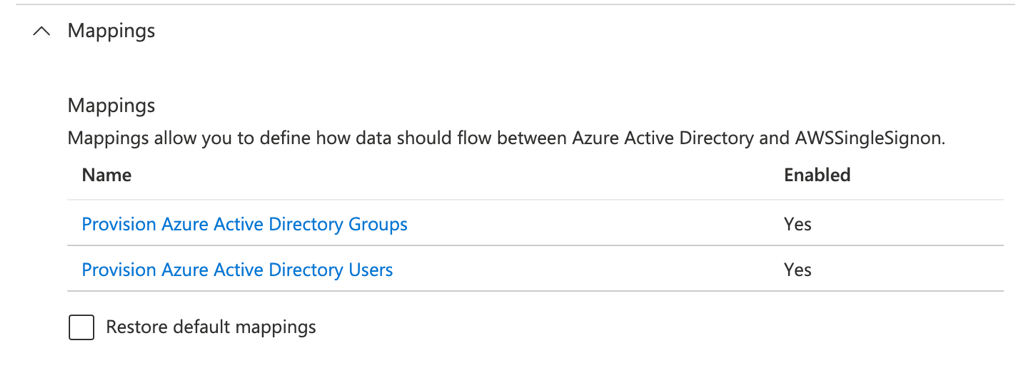

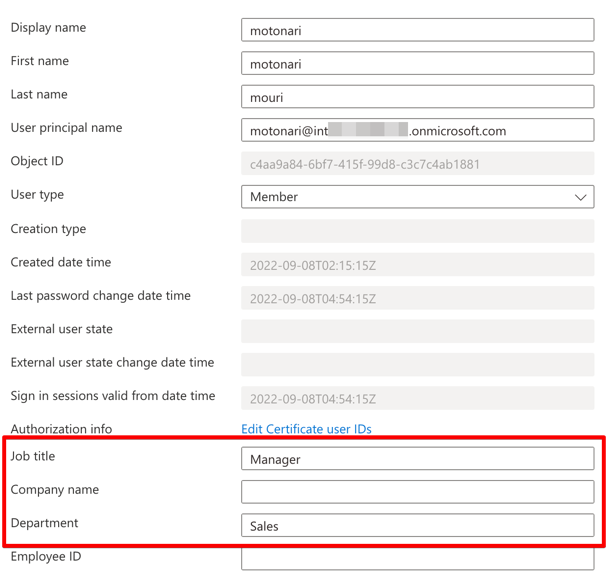

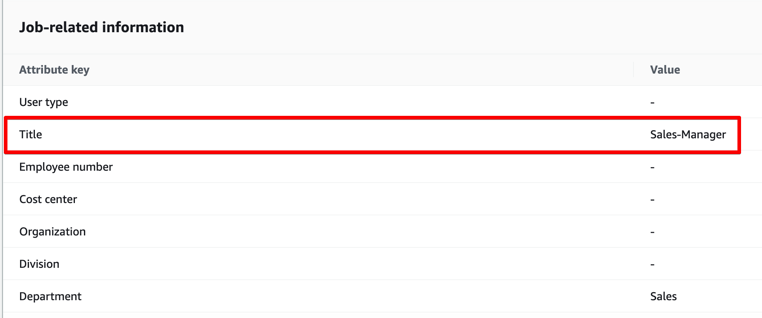

Para que la función Lambda administre la pertenencia a grupos en QuickSight, debe obtener los dos atributos de usuario (department y jobTitle). Para simplificar el proceso, combinamos dos atributos en Azure AD (department, jobTitle) en un atributo en IAM Identity Center (title), mediante la característica de asignaciones de atributos en Azure AD. A continuación, el Centro de identidad de IAM utiliza el title atributo como un nombre de grupo designado para este usuario.

- Inicie sesión en la consola de Azure AD, vaya a Aplicaciones empresariales,

IIC-QuickSighty Aprovisionamiento. - Elige Editar asignaciones de atributos.

- under Asignaciones, escoger Aprovisionar usuarios de Azure Active Directory.

- Elige

jobTitlede la lista de Atributos de Azure Active Directory. - Cambiar la siguiente configuración:

- Tipo de asignación –

Expression - expresión –

Join("-", [department], [jobTitle]) - Atributo objetivo –

title

- Tipo de asignación –

- Elige Guardar.

- Puede salir de la página de aprovisionamiento.

El atributo se actualiza automáticamente en IAM Identity Center. El perfil de usuario actualizado se parece a las siguientes capturas de pantalla (Azure AD a la izquierda, IAM Identity Center a la derecha).

Crear una función Lambda

Ahora creamos una función Lambda para actualizar la membresía del grupo QuickSight en el evento SCIM. La parte central de la función es obtener la información del usuario. title valor de atributo en IAM Identity Center en función de la información del evento desencadenado y luego para asegurarse de que el usuario existe en QuickSight. Si el nombre del grupo aún no existe, crea el grupo en QuickSight y luego agrega el usuario al grupo. Complete los siguientes pasos:

- En la consola Lambda, elija Crear función.

- Nombre, introduzca

UpdateQuickSightUserUponSCIMEvent. - Runtime, escoger 3.9 Python.

- Se acabó el tiempo, establecido en 15 segundos.

- Permisos, cree y adjunte un rol de IAM que incluya los siguientes permisos (la entidad de confianza (principal) debe ser

lambda.amazonaws.com): - Escriba código Python usando el SDK de Boto3 para Tienda de identidad y Vista rápida. El siguiente es el código Python de muestra completo:

Tenga en cuenta que esta función Lambda requiere Boto3 1.24.64 o posterior. Si el Boto3 incluido en el Tiempo de ejecución de Lambda es más antiguo que esto, use una capa Lambda para usar la última versión de Boto3. Para obtener más detalles, consulte ¿Cómo resuelvo los errores de "servicio desconocido", "falló la validación de parámetros" y "el objeto no tiene atributo" de una función Lambda de Python (Boto 3)?.

Agregar una regla de EventBridge para activar el evento

Para crear una regla de EventBridge para invocar la función Lambda creada anteriormente, complete los siguientes pasos:

- En la consola de EventBridge, cree una nueva regla.

- Nombre, introduzca

updateQuickSightUponSCIMEvent. - Patrón de evento, ingrese el siguiente código:

- Orden de Targets o Metas, elija la función Lambda que creó (

UpdateQuickSightUserUponSCIMEvent). - Habilite la regla.

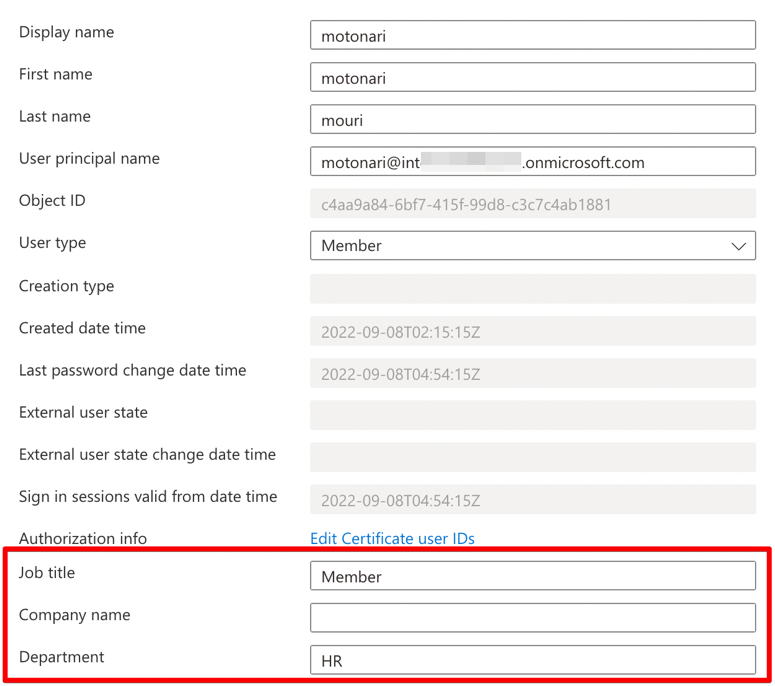

Verifique la configuración cambiando un valor de atributo de usuario en Azure AD

Modifiquemos el atributo de un usuario en Azure AD y luego verifiquemos si se crea el nuevo grupo y si el usuario se agrega al nuevo.

- Vuelva a la consola de Azure AD.

- Desde Gestiona, haga clic Usuarios.

- Elija uno de los usuarios que utilizó anteriormente para iniciar sesión en QuickSight desde el portal del Centro de identidad de IAM.

- Elige Editar propiedades, luego edite los valores para Profesión y Departamento.

- Guarde la configuración.

- Desde Gestiona, escoger Aplicación empresarial, el nombre de su aplicación y Aprovisionamiento.

- Elige Dejar de aprovisionar y luego Iniciar aprovisionamiento en secuencia.

En Azure AD, el intervalo de aprovisionamiento de SCIM es fijado en 40 minutos. Para obtener resultados inmediatos, detenemos e iniciamos manualmente el aprovisionamiento.

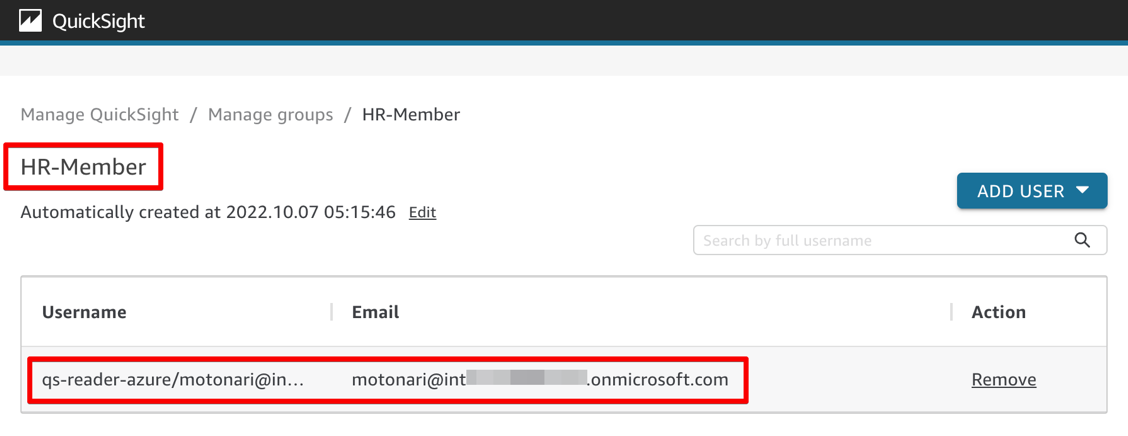

- Navegue hasta la consola QuickSight.

- En el menú desplegable de nombre de usuario, seleccione Administrar QuickSight.

- Elige Gestionar grupos.

Ahora debería encontrar que se crea el nuevo grupo y que el usuario está asignado a este grupo.

Limpiar

Cuando haya terminado con la solución, limpie su entorno para minimizar el impacto en los costos. Es posible que desee eliminar los siguientes recursos:

- función lambda

- capa lambda

- Rol de IAM para la función de Lambda

- Grupo de registros de CloudWatch para la función de Lambda

- Regla de EventBridge

- cuenta QuickSight

- Note : Solo puede haber una cuenta de QuickSight por cuenta de AWS. Por lo tanto, es posible que otros usuarios de su organización ya utilicen su cuenta de QuickSight. Elimine la cuenta de QuickSight solo si la configuró explícitamente para seguir este blog y está absolutamente seguro de que ningún otro usuario la está utilizando.

- Instancia del centro de identidad de IAM

- Configuración del proveedor de ID de IAM para Azure AD

- Instancia de Azure AD

Resumen

Esta publicación proporcionó instrucciones paso a paso para configurar el aprovisionamiento SCIM de IAM Identity Center y la federación SAML 2.0 desde Azure AD para la administración centralizada de usuarios de QuickSight. También demostramos actualizaciones de membresía de grupo automatizadas en QuickSight basadas en atributos de usuario en Azure AD, mediante el uso de eventos SCIM generados en IAM Identity Center y configurando la automatización con EventBridge y Lambda.

Con este enfoque basado en eventos para aprovisionar usuarios y grupos en QuickSight, los administradores de sistemas pueden tener total flexibilidad en cuanto a dónde se pueden esperar las diferentes formas de administración de usuarios según la organización. También garantiza la coherencia de usuarios y grupos entre QuickSight y Azure AD cada vez que un usuario accede a QuickSight.

Esperamos escuchar cualquier pregunta o comentario.

Sobre los autores

Takeshi Nakatani es consultor principal de bigdata en el equipo de servicios profesionales en Tokio. Tiene 25 años de experiencia en la industria de TI, con experiencia en arquitectura de infraestructura de datos. En sus días libres, puede ser baterista de rock o motociclista.

Takeshi Nakatani es consultor principal de bigdata en el equipo de servicios profesionales en Tokio. Tiene 25 años de experiencia en la industria de TI, con experiencia en arquitectura de infraestructura de datos. En sus días libres, puede ser baterista de rock o motociclista.

Wakana Vilquin-Sakashita es arquitecto de soluciones especializado para Amazon QuickSight. Trabaja en estrecha colaboración con los clientes para ayudar a dar sentido a los datos a través de la visualización. Anteriormente, Wakana trabajó para S&P Global ayudando a los clientes a acceder a datos, conocimientos e investigaciones relevantes para su negocio.

Wakana Vilquin-Sakashita es arquitecto de soluciones especializado para Amazon QuickSight. Trabaja en estrecha colaboración con los clientes para ayudar a dar sentido a los datos a través de la visualización. Anteriormente, Wakana trabajó para S&P Global ayudando a los clientes a acceder a datos, conocimientos e investigaciones relevantes para su negocio.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://aws.amazon.com/blogs/big-data/manage-users-and-group-memberships-on-amazon-quicksight-using-scim-events-generated-in-iam-identity-center-with-azure-ad/