Investigadores de ESET analizaron una versión actualizada del software espía GravityRAT de Android que roba archivos de copia de seguridad de WhatsApp y puede recibir comandos para eliminar archivos

Los investigadores de ESET identificaron una versión actualizada del software espía Android GravityRAT que se distribuye como las aplicaciones de mensajería BingeChat y Chatico. GravityRAT es una herramienta de acceso remoto que se sabe que se utiliza ya que al menos 2015 y utilizado anteriormente en ataques dirigidos contra la India. Las versiones de Windows, Android y macOS están disponibles, como lo documentó anteriormente Cisco Talos, Kasperskyy Cyble. El actor detrás de GravityRAT sigue siendo desconocido; rastreamos al grupo internamente como SpaceCobra.

Probablemente activa desde agosto de 2022, la campaña de BingeChat aún está en curso; sin embargo, la campaña que utiliza Chatico ya no está activa. BingeChat se distribuye a través de un sitio web que anuncia servicios de mensajería gratuitos. Notable en la campaña recién descubierta, GravityRAT puede filtrar las copias de seguridad de WhatsApp y recibir comandos para eliminar archivos. Las aplicaciones maliciosas también brindan una funcionalidad de chat legítima basada en el código abierto. Aplicación de mensajería instantánea OMEMO.

- Descubrimos una nueva versión del software espía Android GravityRAT que se distribuye como versiones troyanizadas de la aplicación legítima de código abierto OMEMO Instant Messenger para Android.

- La aplicación BingeChat troyanizada está disponible para su descarga desde un sitio web que la presenta como un servicio gratuito de mensajería y uso compartido de archivos.

- Esta versión de GravityRAT se ha mejorado con dos nuevas capacidades: recibir comandos para eliminar archivos y extraer archivos de copia de seguridad de WhatsApp.

Descripción general de la campaña

Fuimos alertados de esta campaña por MalwareHunterTeam, que compartió el hash de una muestra de GravityRAT a través de un tweet. Según el nombre del archivo APK, la aplicación maliciosa tiene la marca BingeChat y afirma proporcionar la funcionalidad de mensajería. Encontramos el sitio web binchat[.]net desde donde se pudo haber descargado esta muestra (ver Figura 1).

El sitio web debe proporcionar la aplicación maliciosa después de tocar el botón DESCARGAR APLICACIÓN; sin embargo, requiere que los visitantes inicien sesión. No teníamos credenciales y los registros estaban cerrados (ver Figura 2). Lo más probable es que los operadores solo abran el registro cuando esperan que una víctima específica los visite, posiblemente con una dirección IP particular, geolocalización, URL personalizada o dentro de un período de tiempo específico. Por lo tanto, creemos que las víctimas potenciales son altamente específicas.

Aunque no pudimos descargar la aplicación BingeChat a través del sitio web, pudimos encontrar una URL en VirusTotal (https://downloads.bingechat[.]net/uploadA/c1d8bad13c5359c97cab280f7b561389153/BingeChat.zip) que contiene la aplicación de Android BingeChat maliciosa. Esta aplicación tiene el mismo hash que la aplicación del tweet mencionado anteriormente, lo que significa que esta URL es un punto de distribución para esta muestra de GravityRAT en particular.

También se hace referencia al mismo nombre de dominio dentro del código de la aplicación BingeChat, otra pista de que binchat[.]net se utiliza para la distribución (ver Figura 3).

La aplicación maliciosa nunca estuvo disponible en la tienda Google Play. Es una versión troyanizada del código abierto legítimo. Mensajería instantánea OMEMO (IM) aplicación de Android, pero tiene la marca BingeChat. OMEMO IM es una reconstrucción del cliente Android Jabber Conversaciones.

Como puede ver en la Figura 4, el código HTML del sitio malicioso incluye evidencia de que fue copiado del sitio legítimo. vista previa.colorlib.com/theme/BingeChat/ en julio 5th, 2022, utilizando la herramienta automatizada HTTrack; colorlib.com es un sitio web legítimo que ofrece temas de WordPress para descargar, pero parece que el tema de BingeChat ya no está disponible allí. El binchat[.]net el dominio fue registrado el 18 de agostoth, 2022.

Figura 4. Registro generado por la herramienta HTTrack y registrado en el código HTML del sitio web de distribución maliciosa

No sabemos cómo las víctimas potenciales fueron atraídas o descubiertas por el sitio web malicioso. Teniendo en cuenta que la descarga de la aplicación está condicionada a tener una cuenta y que no nos fue posible registrar una nueva cuenta, creemos que las víctimas potenciales fueron un objetivo específico. El esquema de descripción general del ataque se muestra en la Figura 5.

Victimologia

Los datos de telemetría de ESET no han registrado ninguna víctima de esta campaña de BingeChat, lo que sugiere además que la campaña probablemente tenga un objetivo limitado. Sin embargo, nuestra telemetría tiene una detección de otra muestra de GravityRAT de Android en India que ocurrió en junio de 2022. En este caso, GravityRAT se denominó Chatico (consulte la Figura 6).

Al igual que BingeChat, Chatico se basa en la aplicación OMEMO Instant Messenger y está troyanizado con GravityRAT. Lo más probable es que Chatico se distribuyera a través de chatico.co[.]uk sitio web y también se comunicó con un servidor C&C. Los dominios tanto del sitio web como del servidor C&C ahora están fuera de línea.

De ahora en adelante, solo nos centraremos en la campaña activa que utiliza la aplicación BingeChat, que tiene la misma funcionalidad maliciosa que Chatico.

Atribución

El grupo detrás del malware sigue siendo desconocido, a pesar de que los investigadores de Facebook atributo GravityRAT a un grupo con sede en Pakistán, como también anteriormente Especulado por CiscoTalos. Realizamos un seguimiento interno del grupo con el nombre de SpaceCobra y atribuimos las campañas de BingeChat y Chatico a este grupo.

La funcionalidad maliciosa típica de GravityRAT está asociada con un código específico que, en 2020, fue atribuido por Kaspersky a un grupo que usa variantes de Windows de GravityRAT

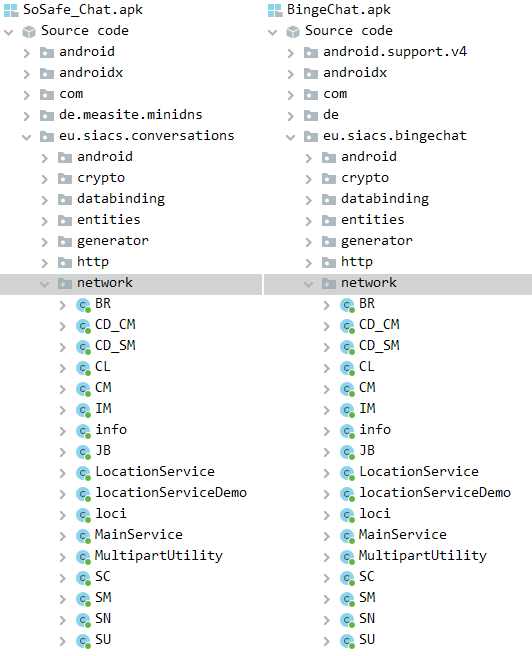

En 2021, Cyble publicó un análisis de otra campaña de GravityRAT que mostraba los mismos patrones que BingeChat, como un vector de distribución similar para el troyano disfrazado como una aplicación de chat legítima, que en este caso era SoSafe Chat, el uso del código abierto OMEMO IM código, y la misma funcionalidad maliciosa. En la Figura 6, puede ver una comparación de clases maliciosas entre la muestra de GravityRAT analizada por Cyble y la nueva muestra contenida en BingeChat. Basándonos en esta comparación, podemos afirmar con mucha seguridad que el código malicioso de BingeChat pertenece a la familia de malware GravityRAT.

Figura 7. Comparación de los nombres de clase del troyano que se hace pasar por aplicaciones legítimas de SoSafe Chat (izquierda) y BingeChat (derecha)

El análisis técnico

Después del lanzamiento, la aplicación solicita al usuario que permita todos los permisos necesarios para funcionar correctamente, como se muestra en la Figura 8. Excepto por el permiso para leer los registros de llamadas, los otros permisos solicitados son típicos de cualquier aplicación de mensajería, por lo que es posible que el usuario del dispositivo no alarmarse cuando la aplicación los solicite.

Como parte de la funcionalidad legítima de la aplicación, ofrece opciones para crear una cuenta e iniciar sesión. Antes de que el usuario inicie sesión en la aplicación, GravityRAT comienza a interactuar con su servidor C&C, filtrando los datos del usuario del dispositivo y esperando que se ejecuten los comandos. GravityRAT es capaz de exfiltrar:

- registros de llamadas

- lista de contactos

- Mensajes SMS

- archivos con extensiones específicas: jpg, jpeg, registro, png, PNG, JPG, JPEG, txt, pdf, xml, doc, xls, xlsx, ppt, pptx, docx, opus, crypt14, crypt12, crypt13, crypt18, crypt32

- ubicación del dispositivo

- información básica del dispositivo

Los datos que se exfiltrarán se almacenan en archivos de texto en medios externos, luego se extraen al servidor C&C y finalmente se eliminan. Las rutas de archivo para los datos por etapas se enumeran en la Figura 9.

Esta versión de GravityRAT tiene dos pequeñas actualizaciones en comparación con las versiones anteriores de GravityRAT conocidas públicamente. Primero, extiende la lista de archivos para exfiltrar a aquellos con la crypt14, crypt12, crypt13, crypt18y crypt32 extensiones Estos archivos encriptados son copias de seguridad encriptadas creadas por WhatsApp Messenger. En segundo lugar, puede recibir tres comandos de un servidor C&C para ejecutar:

- Borrar todos los archivos – elimina archivos con una extensión particular, extraídos del dispositivo

- Eliminartodosloscontactos – elimina la lista de contactos

- Eliminar todos los registros de llamadas – elimina los registros de llamadas

Estos son comandos muy específicos que normalmente no se ven en el malware de Android. Las versiones anteriores de Android GravityRAT no podían recibir comandos en absoluto; solo podían cargar datos extraídos a un servidor C&C en un momento determinado.

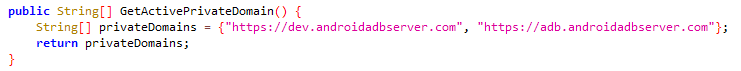

GravityRAT contiene dos subdominios C&C codificados que se muestran en la Figura 10; sin embargo, está codificado para usar solo el primero (https://dev.androidadbserver[.]com).

Se contacta con este servidor de C&C para registrar un nuevo dispositivo comprometido y para recuperar dos direcciones de C&C adicionales: https://cld.androidadbserver[.]com y https://ping.androidadbserver[.]com cuando lo probamos, como se muestra en la Figura 11.

Nuevamente, solo se usa el primer servidor C&C, esta vez para cargar los datos del usuario del dispositivo, como se ve en la Figura 12.

Conclusión

Conocido por haber estado activo ya que al menos 2015, SpaceCobra ha resucitado a GravityRAT para incluir funcionalidades ampliadas para filtrar las copias de seguridad de WhatsApp Messenger y recibir comandos de un servidor C&C para eliminar archivos. Al igual que antes, esta campaña emplea aplicaciones de mensajería como tapadera para distribuir la puerta trasera GravityRAT. El grupo detrás del malware utiliza el código de mensajería instantánea OMEMO legítimo para proporcionar la funcionalidad de chat para las aplicaciones de mensajería maliciosas BingeChat y Chatico.

Según la telemetría de ESET, la versión actualizada de Chatico de RAT apuntó a un usuario en India, similar a las campañas SpaceCobra documentadas anteriormente. La versión de BingeChat se distribuye a través de un sitio web que requiere registro, probablemente abierto solo cuando los atacantes esperan que visiten víctimas específicas, posiblemente con una dirección IP particular, geolocalización, URL personalizada o dentro de un período de tiempo específico. En cualquier caso, creemos que la campaña está muy dirigida.

IoC

archivos

| SHA-1 | Nombre del paquete | Nombre de detección de ESET | Descripción |

|---|---|---|---|

| 2B448233E6C9C4594E385E799CEA9EE8C06923BD | eu.siacs.bingechat | Android/Spy.Gravity.A | GravityRAT suplantando la aplicación BingeChat. |

| 25715A41250D4B9933E3599881CE020DE7FA6DC3 | eu.siacs.bingechat | Android/Spy.Gravity.A | GravityRAT suplantando la aplicación BingeChat. |

| 1E03CD512CD75DE896E034289CB2F5A529E4D344 | eu.siacs.chatico | Android/Spy.Gravity.A | GravityRAT haciéndose pasar por la aplicación Chatico. |

Nuestra red

| IP | Dominio | Proveedor de alojamiento | Visto por primera vez | Detalles |

|---|---|---|---|---|

| 75.2.37[.]224 | jre.jdklibraries[.]com | Amazon.com, Inc. | 2022-11-16 | Servidor C&C Chatico. |

| 104.21.12[.]211 | cld.androidadbserver[.]com adb.androidadbserver[.]com |

Cloudflare, Inc. | 2023-03-16 | Servidores de control y control de BingeChat. |

| 104.21.24[.]109 | dev.jdklibraries[.]com | Cloudflare, Inc. | N/A | Servidor C&C Chatico. |

| 104.21.41[.]147 | chatico.co[.]uk | Cloudflare, Inc. | 2021-11-19 | Sitio web de distribución de Chatico. |

| 172.67.196[.]90 | dev.androidadbserver[.]com ping.androidadbserver[.]com |

Cloudflare, Inc. | 2022-11-16 | Servidores de control y control de BingeChat. |

| 172.67.203[.]168 | binchat[.]net | Cloudflare, Inc. | 2022-08-18 | Sitio web de distribución de BingeChat. |

Caminos

Los datos se organizan para su exfiltración en los siguientes lugares:

/almacenamiento/emulado/0/Android/ebc/oww.log

/almacenamiento/emulado/0/Android/ebc/obb.log

/almacenamiento/emulado/0/bc/ms.log

/almacenamiento/emulado/0/bc/cl.log

/almacenamiento/emulado/0/bc/cdcl.log

/almacenamiento/emulado/0/bc/cdms.log

/almacenamiento/emulado/0/bc/cs.log

/almacenamiento/emulado/0/bc/ubicación.log

Técnicas MITRE ATT & CK

Esta tabla fue construida usando Versión 13 del marco MITRE ATT & CK.

| Táctica | ID | Nombre | Descripción |

|---|---|---|---|

| Persistencia | T1398 | Scripts de inicialización de arranque o inicio de sesión | GravityRAT recibe el BOOT_COMPLETED intención de difusión para activar en el inicio del dispositivo. |

| T1624.001 | Ejecución activada por eventos: receptores de difusión | La funcionalidad GravityRAT se activa si ocurre uno de estos eventos: DISPOSITIVO_USB_CONECTADO, ACCIÓN_CONEXIÓN_ESTADO_CAMBIADO, USUARIO_DESBLOQUEADO, ACCIÓN_PODER_CONECTADO, ACCIÓN_PODER_DESCONECTADO, MODO AVIÓN, BATERIA BAJA, BATERÍA_OK, FECHA_CAMBIADO, REINICIAR, TIME_TICK, o CONECTIVIDAD_CAMBIO. |

|

| Evasión de defensa | T1630.002 | Eliminación del indicador en el host: Eliminación de archivos | GravityRAT elimina los archivos locales que contienen información confidencial extraída del dispositivo. |

| Descubrimiento de moléculas | T1420 | Descubrimiento de archivos y directorios | GravityRAT enumera los archivos disponibles en el almacenamiento externo. |

| T1422 | Descubrimiento de la configuración de la red del sistema | GravityRAT extrae el IMEI, IMSI, dirección IP, número de teléfono y país. | |

| T1426 | Descubrimiento de información del sistema | GravityRAT extrae información sobre el dispositivo, incluido el número de serie de la tarjeta SIM, el ID del dispositivo y la información común del sistema. | |

| Colecciones | T1533 | Datos del sistema local | GravityRAT extrae archivos del dispositivo. |

| T1430 | Seguimiento de ubicación | GravityRAT rastrea la ubicación del dispositivo. | |

| T1636.002 | Datos de usuario protegidos: registros de llamadas | GravityRAT extrae los registros de llamadas. | |

| T1636.003 | Datos Protegidos del Usuario: Lista de Contactos | GravityRAT extrae la lista de contactos. | |

| T1636.004 | Datos de usuario protegidos: mensajes SMS | GravityRAT extrae mensajes SMS. | |

| Comando y control | T1437.001 | Protocolo de capa de aplicación: protocolos web | GravityRAT usa HTTPS para comunicarse con su servidor C&C. |

| exfiltración | T1646 | Exfiltración sobre canal C2 | GravityRAT extrae datos mediante HTTPS. |

| Impacto | T1641 | Manipulación de datos | GravityRAT elimina archivos con extensiones particulares del dispositivo y elimina todos los registros de llamadas de los usuarios y la lista de contactos. |

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- EVM Finanzas. Interfaz unificada para finanzas descentralizadas. Accede Aquí.

- Grupo de medios cuánticos. IR/PR amplificado. Accede Aquí.

- PlatoAiStream. Inteligencia de datos Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.welivesecurity.com/2023/06/15/android-gravityrat-goes-after-whatsapp-backups/