Los atacantes cibernéticos más avanzados intentan parecerse a sus administradores, abusando de credenciales legítimas, utilizando binarios de sistema legítimos o herramientas que se utilizan de forma nativa en el entorno de la víctima. Estos ataques cibernéticos "living-off-the-land" (LotL) continúan causando dolores de cabeza a los equipos de seguridad, que a menudo no tienen medios efectivos para diferenciar entre el comportamiento malicioso y el comportamiento administrativo legítimo.

Cuando un atacante usa aplicaciones y servicios nativos de su entorno, su propio personal también usa estos sistemas, y un sistema de detección basado en firmas o reglas perderá la actividad o terminará alertando o interrumpiendo las acciones de sus propios empleados.

Por lo tanto, no sorprende que se haya descubierto que estos ataques son altamente efectivos, ya que el Instituto Ponemon descubrió que los ataques de malware sin archivos tienen aproximadamente 10 veces más probabilidades de éxito que los ataques basados en archivos.

Los ciberatacantes de LotL confían en una variedad de herramientas y técnicas, que incluyen:

- Usando PowerShell para iniciar scripts maliciosos, escalar privilegios, instalar puertas traseras, crear nuevas tareas en máquinas remotas, identificar ajustes de configuración, evadir defensas, filtrar datos, acceder a información de Active Directory y más

- Usar Procesador de comandos de Windows (CMD.exe), para ejecutar scripts por lotes, y (WScript.exe) y host de secuencias de comandos basado en consola (CScript.exe) para ejecutar scripts de Visual Basic, ofreciéndoles más automatización.

- Aplicaciones .NET para la instalación de recursos a través de .NET Framework. Installutil.exe permite a los atacantes ejecutar código no confiable a través del programa confiable

- Usando el Herramienta de consola de registro (reg.exe) para mantener la persistencia, almacenar configuraciones para malware y almacenar ejecutables en subclaves.

- Y muchos otros, incluyendo WMI (instrumentación de administración de Windows), herramienta de configuración del administrador de control de servicios (sc.exe), tareas programadas (proceso AT.EXE)y Sysinternals como PSExec.

Las técnicas de LotL que involucran conexiones de Protocolo de escritorio remoto (RDP) pueden ser algunas de las actividades más difíciles de evaluar para los equipos de seguridad, ya que RDP a menudo representa un servicio crítico para los administradores de sistemas. Para los equipos de seguridad, puede ser excepcionalmente difícil analizar e identificar qué conexiones RDP son legítimas y cuáles no, especialmente cuando se trata de credenciales administrativas.

Los sistemas defensivos centrados en los "malos conocidos" y los datos históricos de ataques no detectan el uso malicioso de algunas de las herramientas descritas anteriormente. Detener estos ataques requiere una estrategia defensiva centrada en el negocio que use IA para comprender el comportamiento "normal" de cada usuario y dispositivo en su organización para detectar actividad anómala en tiempo real.

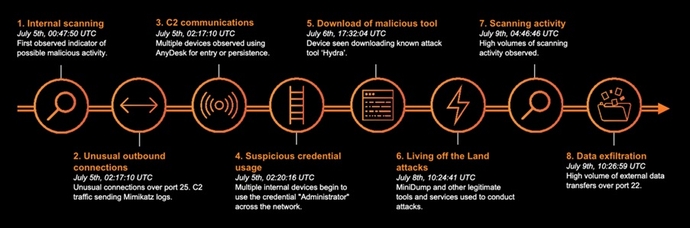

Tomemos, por ejemplo, este ataque del mundo real que apuntó a un cliente de Darktrace en julio de 2022.

La primera señal de compromiso se observó cuando la IA de Darktrace reveló una estación de trabajo interna y un controlador de dominio (DC) que participaba en una actividad de escaneo inusual, antes de que el DC estableciera una conexión saliente a un extremo sospechoso que era muy raro para el entorno. El contenido de esta conexión reveló que el actor de la amenaza estaba exportando contraseñas de un intento de descifrado exitoso a través de Mimikatz, una presencia que anteriormente era desconocida para el equipo de seguridad.

Luego, varios dispositivos comenzaron a iniciar conexiones salientes a sitios web relacionados con AnyDesk, un posible medio de persistencia o una puerta trasera para el atacante. En su primera demostración de los métodos de LotL, el atacante inició un "ataque de boleto dorado" que culminó con nuevos inicios de sesión de administrador. Con su nueva posición de privilegio, el uso de la automatización "ITaskSchedulerService" y la herramienta de fuerza bruta de Hydra al día siguiente permitieron una comprensión y una enumeración aún más profundas del entorno del cliente.

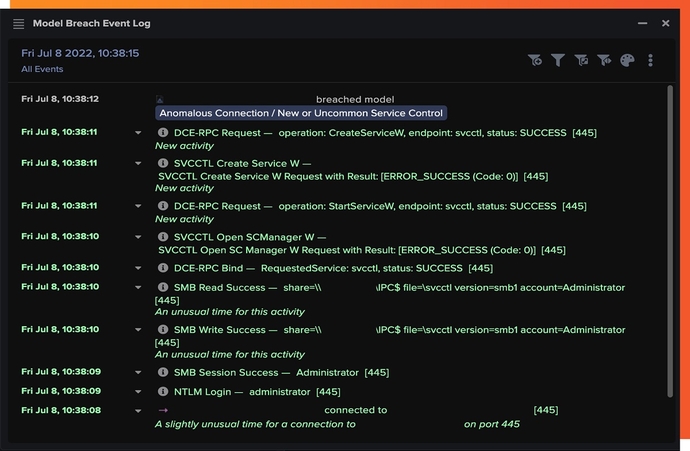

Un dispositivo incluso indujo de forma remota un ataque binario living-off-the-land (LOLBin). Al crear y ejecutar un nuevo servicio en tres destinos diferentes, el atacante recuperó el contenido de la memoria de MiniDump y envió cualquier información de interés a través de Mimikatz. Esta estrategia no solo se puede utilizar para identificar más contraseñas, sino que permite el movimiento lateral a través de la ejecución de códigos y nuevas operaciones de archivos, como la descarga o el movimiento.

El último día, se vio a un nuevo DC participar en un volumen inusualmente alto de llamadas salientes a las operaciones "samr" y "srvsvc" de DCE-RPC (ambos son servicios WMI legítimos). Más tarde, el DC responsable del compromiso inicial comenzó a participar en conexiones SSH salientes a un punto final raro y a cargar volúmenes significativos de datos a través de múltiples conexiones.

El uso por parte del atacante de herramientas legítimas y ampliamente utilizadas a lo largo de este ataque hizo que el ataque pasara desapercibido para el resto de la pila de equipos de seguridad, pero la IA de Darktrace unió varias anomalías indicativas de un ataque y reveló el alcance completo del incidente al equipo de seguridad, con cada etapa del ataque descrita.

Esta tecnología puede ir más allá de la simple detección de amenazas. Su comprensión de lo que es "normal" para el negocio le permite iniciar una respuesta dirigida, que contiene solo la actividad maliciosa. En este caso, esta funcionalidad de respuesta autónoma no estaba configurada, pero el cliente la activó poco después. Aun así, el equipo de seguridad pudo utilizar la información recopilada por Darktrace para contener el ataque y evitar más filtraciones de datos o el éxito de la misión.

Los ataques de LotL están demostrando ser exitosos para los atacantes y es poco probable que desaparezcan como resultado. Por esta razón, los equipos de seguridad se alejan cada vez más de las defensas "heredadas" y se acercan a la IA que entiende lo "normal" para todos y todo en el negocio para arrojar luz sobre las sutiles anomalías que componen un ataque cibernético, incluso si ese ataque se basa principalmente en herramientas legítimas.

Sobre la autora

Tony Jarvis es Director de Seguridad Empresarial, Asia-Pacífico y Japón, en Darktrace. Tony es un estratega experimentado en seguridad cibernética que ha asesorado a empresas de la lista Fortune 500 de todo el mundo sobre las mejores prácticas para gestionar el riesgo cibernético. Ha asesorado a gobiernos, grandes bancos y empresas multinacionales, y sus comentarios sobre ciberseguridad y la creciente amenaza a la infraestructura nacional crítica se han publicado en medios locales e internacionales, incluidos CNBC, Channel News Asia y The Straits Times. Tony tiene una licenciatura en Sistemas de Información de la Universidad de Melbourne.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/attacks-breaches/leveraging-behavioral-analysis-to-catch-living-off-the-land-attacks