Edición empresarial de Amazon QuickSight puede integrarse con su Microsoft Active Directory (AD) existente, proporcionando acceso federado mediante lenguaje de marcado de aserción de seguridad (SAML) a los paneles. El uso de identidades existentes de Active Directory elimina la necesidad de crear y administrar identidades de usuario separadas en Administración de acceso de identidad de AWS (SOY). Los usuarios federados asumen un rol de IAM cuando se solicita acceso a través de un proveedor de identidad (IdP) como el Servicio de federación de Active Directory (AD FS) en función de la pertenencia al grupo de AD. Aunque puede conectar AD a QuickSight mediante AWS Directory Service, este blog se centra en el inicio de sesión federado en los paneles de QuickSight.

Con la federación de identidades, sus usuarios obtienen acceso con un solo clic a Amazon QuickSight aplicaciones utilizando sus credenciales de identidad existentes. También tiene el beneficio de seguridad de la autenticación de identidad por parte de su IdP. Puede controlar qué usuarios tienen acceso a QuickSight utilizando su IdP existente. Referirse a Uso de identidad federada e inicio de sesión único (SSO) con Amazon QuickSight para obtener más información.

En esta publicación, demostramos cómo puede usar una dirección de correo electrónico corporativa como una opción de autenticación para iniciar sesión en QuickSight. Esta publicación asume que tiene un servicio de federación de Microsoft Active Directory (ADFS) existente configurado en su entorno.

Resumen de la solución

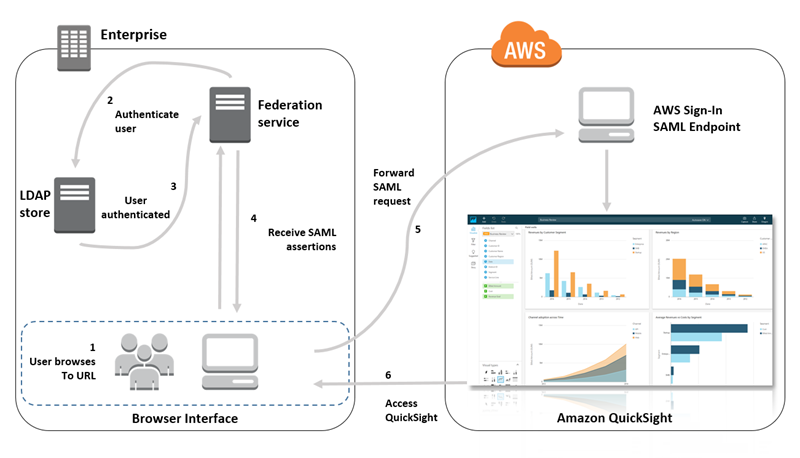

Mientras se conectan a QuickSight desde un IdP, sus usuarios inician el proceso de inicio de sesión desde el portal de IdP. Una vez que los usuarios se autentican, inician sesión automáticamente en QuickSight. Después de que QuickSight verifique que están autorizados, sus usuarios pueden acceder a QuickSight.

El siguiente diagrama muestra un flujo de autenticación entre QuickSight y un IdP de terceros. En este ejemplo, el administrador ha configurado una página de inicio de sesión para acceder a QuickSight. Cuando un usuario inicia sesión, la página de inicio de sesión publica una solicitud a un servicio de federación que cumple con SAML 2.0. El usuario final inicia la autenticación desde la página de inicio de sesión del IdP. Para obtener más información sobre el flujo de autenticación, consulte Inicio de sesión desde el proveedor de identidad (IdP).

La solución consta de los siguientes pasos de alto nivel:

- Cree un proveedor de identidad.

- Crear políticas de IAM.

- Cree roles de IAM.

- Configurar grupos y usuarios de AD.

- Crear una relación de confianza para usuarios autenticados.

- Configurar reglas de notificación.

- Configure el inicio de sesión único (SSO) de QuickSight.

- Configure la URL del estado de retransmisión para QuickStart.

Requisitos previos

Los siguientes son los requisitos previos para construir la solución explicada en esta publicación:

- Un entorno de AD FS existente o recién implementado.

- Un usuario de AD con permisos para administrar AD FS y la pertenencia a grupos de AD.

- Un usuario de IAM con permisos para crear políticas y roles de IAM y administrar QuickSight.

- El documento de metadatos de su IdP. Para descargarlo, consulte Explorador de metadatos de federación.

Crear un proveedor de identidad

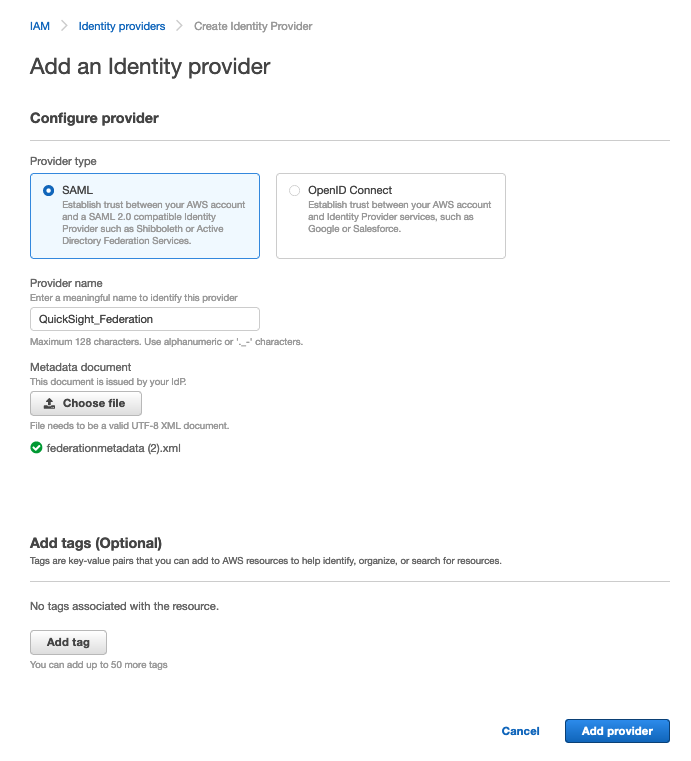

Para agregar su IdP, complete los siguientes pasos:

- En la consola de IAM, elija Proveedores de identidad en el panel de navegación.

- Elige Agregar proveedor.

- tipo de proveedorSeleccione SAML.

- Nombre del proveedor, ingrese un nombre (por ejemplo,

QuickSight_Federation). - Documento de metadatos, cargue el documento de metadatos que descargó como requisito previo.

- Elige Agregar proveedor.

- Copie el ARN de este proveedor para usarlo en un paso posterior.

Crear políticas de IAM

En este paso, crea políticas de IAM que permiten a los usuarios acceder a QuickSight solo después de federar sus identidades. Para proporcionar acceso a QuickSight y también la capacidad de crear administradores, autores (usuarios estándar) y lectores de QuickSight, use los siguientes ejemplos de políticas.

El siguiente código es la política de autor:

El siguiente código es la política del lector:

El siguiente código es la política de administración:

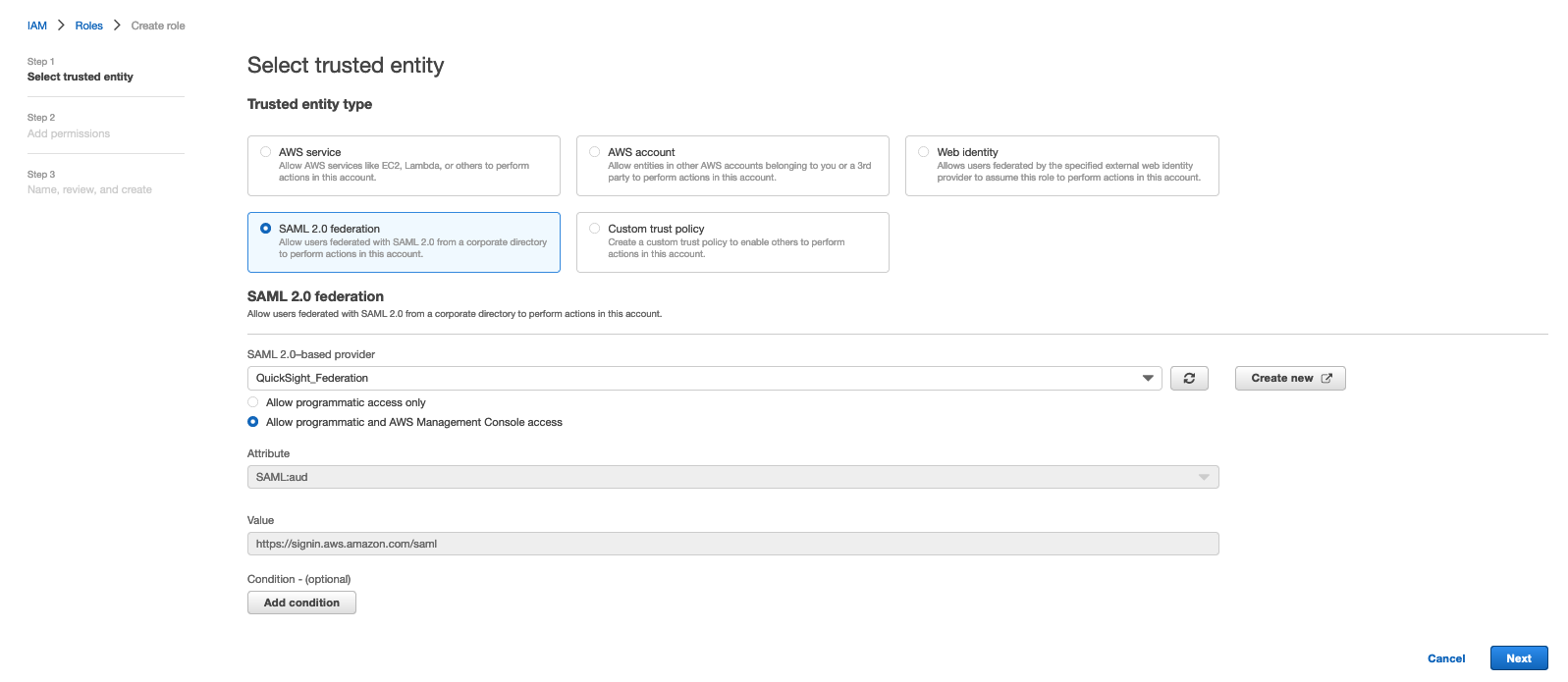

Crear roles de IAM

Puede configurar direcciones de correo electrónico para que las usen sus usuarios al aprovisionar a través de su IdP a QuickSight. Para hacer esto, agregue el sts:TagSession acción a la relación de confianza para el rol de IAM que utiliza con AssumeRoleWithSAML. Asegúrese de que los nombres de funciones de IAM comiencen con ADFS-.

- En la consola de IAM, elija Roles en el panel de navegación.

- Elige Crear nuevo rol.

- Tipo de entidad de confianza, seleccione Federación SAML 2.0.

- Elija el IdP de SAML que creó anteriormente.

- Seleccione Permitir el acceso a la consola de administración de AWS y mediante programación.

- Elige Siguiente.

- Elija la política de administración que creó, luego elija Siguiente.

- Nombre, introduzca

ADFS-ACCOUNTID-QSAdmin. - Elige Crear.

- En Relaciones de confianza pestaña, edite las relaciones de confianza de la siguiente manera para que pueda pasar etiquetas principales cuando los usuarios asuman el rol (proporcione su ID de cuenta e IdP):

- Repita este proceso para el rol.

ADFS-ACCOUNTID-QSAuthory adjunte la política de IAM del autor. - Repita este proceso para el rol.

ADFS-ACCOUNTID-QSReadery adjunte la política de IAM del lector.

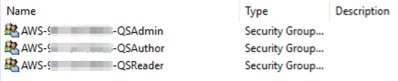

Configurar grupos y usuarios de AD

Ahora necesita crear grupos de AD que determinen los permisos para iniciar sesión en AWS. Cree un grupo de seguridad de AD para cada uno de los tres roles que creó anteriormente. Tenga en cuenta que el nombre del grupo debe seguir el mismo formato que los nombres de funciones de IAM.

Un enfoque para crear los grupos de AD que identifican de forma única la asignación de roles de IAM es seleccionar una convención de nomenclatura de grupo común. Por ejemplo, sus grupos de AD comenzarían con un identificador, por ejemplo AWS-, que distinguirá a sus grupos de AWS de otros dentro de la organización. A continuación, incluya el número de cuenta de AWS de 12 dígitos. Finalmente, agregue el nombre de rol coincidente dentro de la cuenta de AWS. Debe hacer esto para cada función y cuenta de AWS correspondiente que desee admitir con acceso federado. La siguiente captura de pantalla muestra un ejemplo de la convención de nomenclatura que usamos en esta publicación.

Más adelante en esta publicación, creamos una regla para seleccionar grupos de AD que comiencen con AWS-, la regla eliminará AWS-ACCOUNTID- del nombre de los grupos de AD para que coincida con el rol de IAM respectivo, razón por la cual usamos esta convención de nomenclatura aquí.

Posteriormente, los usuarios de Active Directory se pueden agregar a los grupos, lo que brinda la capacidad de asumir el acceso a los roles correspondientes en AWS. Puede agregar usuarios de AD a los grupos respectivos según su modelo de permisos comerciales. Tenga en cuenta que cada usuario debe tener una dirección de correo electrónico configurada en Active Directory.

Crear una relación de confianza para usuario autenticado

Para agregar una relación de confianza para usuario autenticado, complete los siguientes pasos:

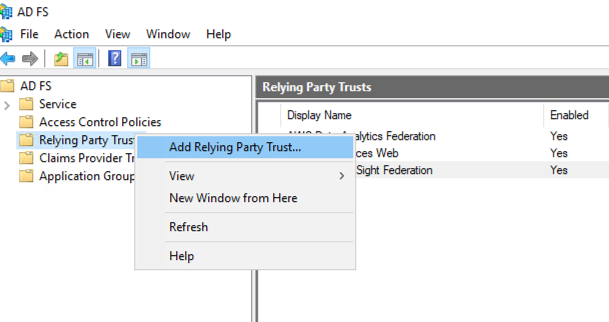

- Abra la consola de administración de AD FS.

- Elija (clic derecho) Confiando en fideicomisos de fiesta, A continuación, elija Agregar confianza de parte dependiente.

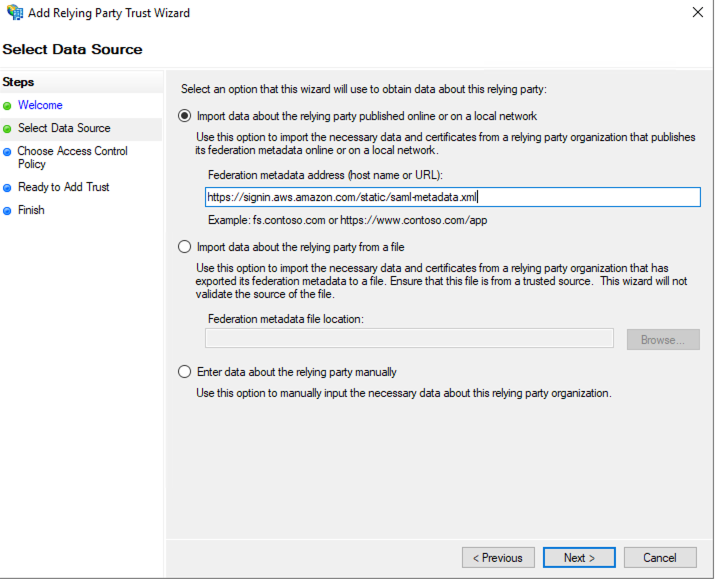

- Elige Reclamos conscientes, A continuación, elija Inicio.

- Seleccione Importar datos sobre la parte de confianza publicados en línea o en una red local.

- Dirección de metadatos de la federación, introduzca

https://signin.aws.amazon.com/static/saml-metadata.xml. - Elige Siguiente.

- Ingrese un nombre para mostrar descriptivo, por ejemplo, Amazon QuickSight Federation, luego elija Siguiente.

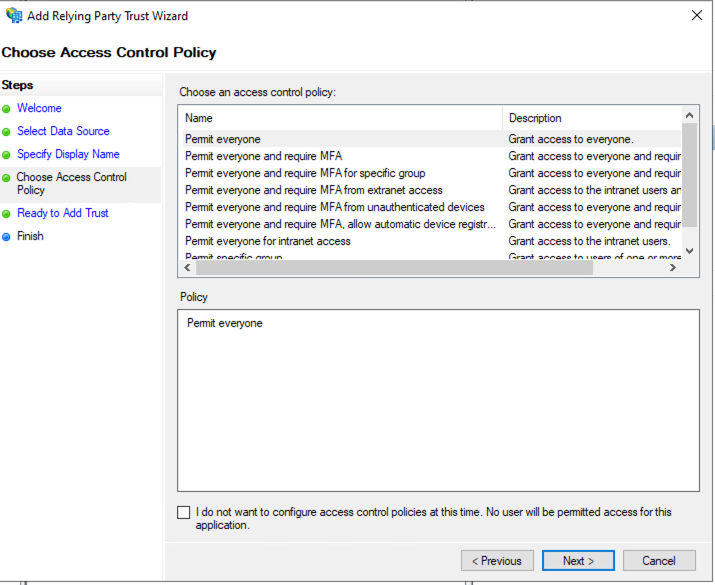

- Elija su política de control de acceso (para esta publicación, Permitir a todos), entonces escoge Siguiente.

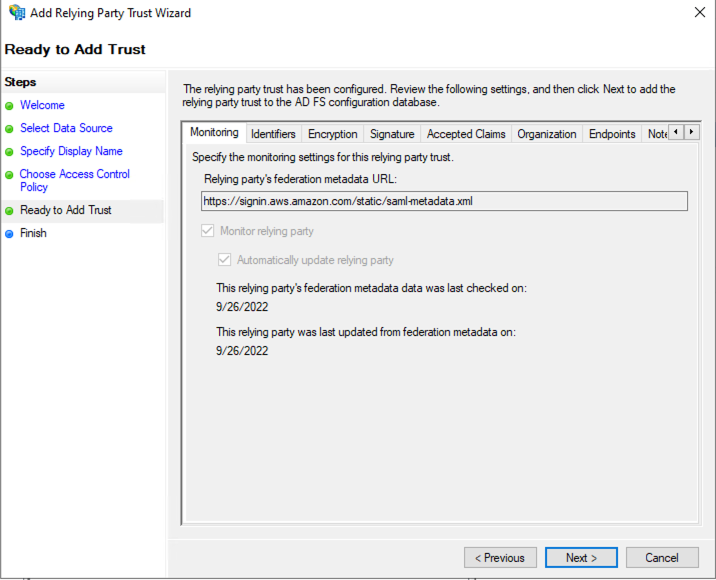

- En Listo para agregar confianza sección, elija Siguiente.

- Deje los valores predeterminados, luego elija Cerrar.

Configurar reglas de notificación

En esta sección, crea reglas de reclamo que identifican cuentas, establece atributos LDAP, obtiene los grupos de AD y los relaciona con los roles creados anteriormente. Complete los siguientes pasos para crear las reglas de notificación para NameId, RoleSessionName, Get AD Groups, Roles y (opcionalmente) Session Duration:

- Seleccione la relación de confianza para usuario autenticado que acaba de crear y, a continuación, elija Editar política de emisión de reclamos.

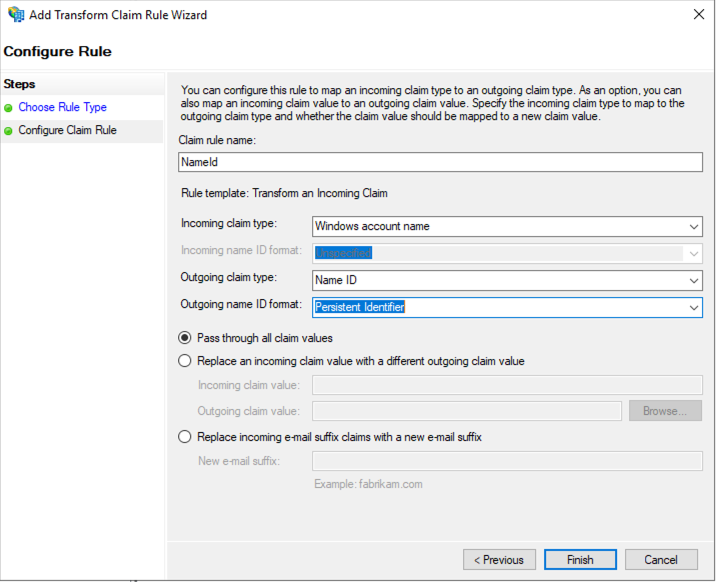

- Agregar una regla llamada

NameIdcon los siguientes parámetros:- Plantilla de regla de reclamación, escoger Transformar un reclamo entrante.

- Nombre de la regla de reclamación, ingrese ID de nombre

- Tipo de reclamo entrante, escoger Nombre de la cuenta de Windows.

- Tipo de reclamación saliente, escoger ID de nombre.

- Formato de ID de nombre saliente, escoger Identificador persistente.

- Seleccione Pasar por todos los valores de reclamación.

- Elige Acabado.

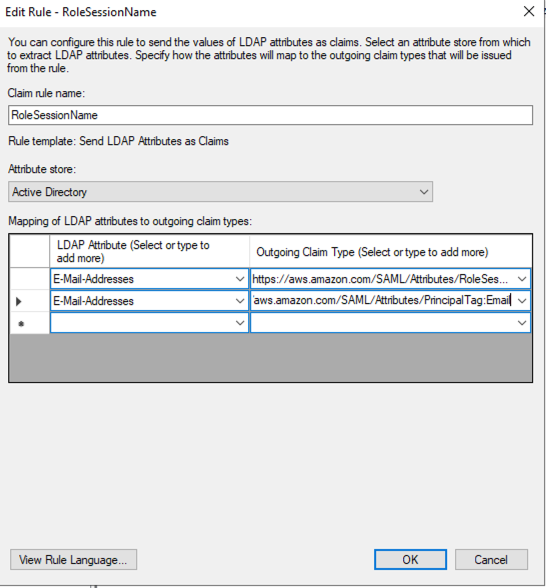

- Agregar una regla llamada

RoleSessionNamecon los siguientes parámetros:- Plantilla de regla de reclamación, escoger Enviar atributos LDAP como reclamos.

- Nombre de la regla de reclamación, introduzca

RoleSessionName. - Almacén de atributos, escoger Directorio Activo.

- Atributo LDAP, escoger Correos electrónicos.

- Tipo de reclamación saliente, introduzca

https://aws.amazon.com/SAML/Attributes/RoleSessionName. - Agrega otro Correos electrónicos atributo LDAP y para Tipo de reclamación saliente, introduzca

https://aws.amazon.com/SAML/Attributes/PrincipalTag:Email. - Elige OK.

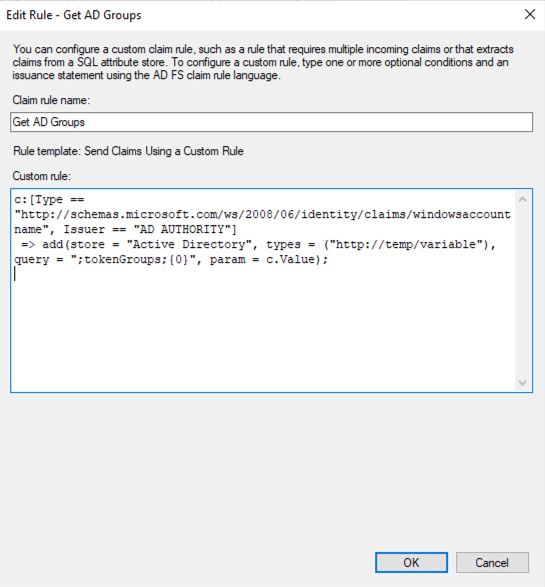

- Agregar una regla llamada

Get AD Groupscon los siguientes parámetros:- Plantilla de regla de reclamación, escoger Enviar reclamos usando una regla personalizada.

- Nombre de la regla de reclamación, ingrese Obtener grupos de AD

- Regla personalizada, ingrese el siguiente código:

- Elige OK.

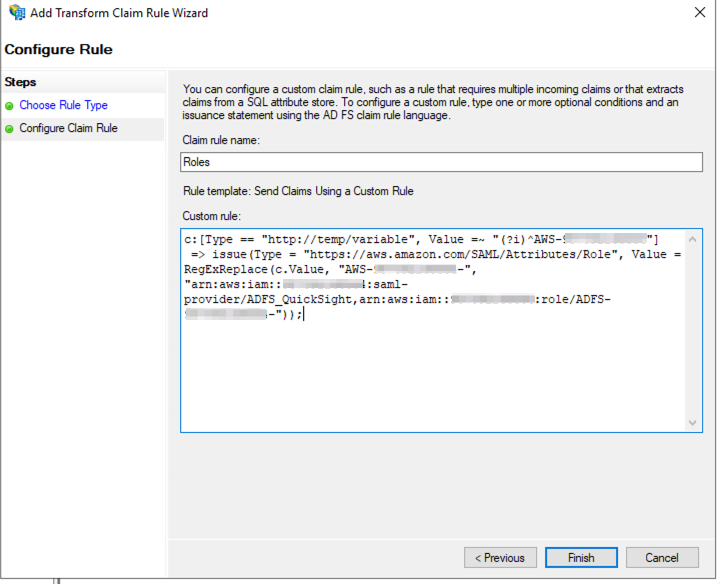

- Agregar una regla llamada

Rolescon los siguientes parámetros:- Plantilla de regla de reclamación, escoger Enviar reclamos usando una regla personalizada.

- Nombre de la regla de reclamación, ingrese Roles

- Regla personalizada, ingrese el siguiente código (proporcione su ID de cuenta e IdP):

- Elige Acabado.

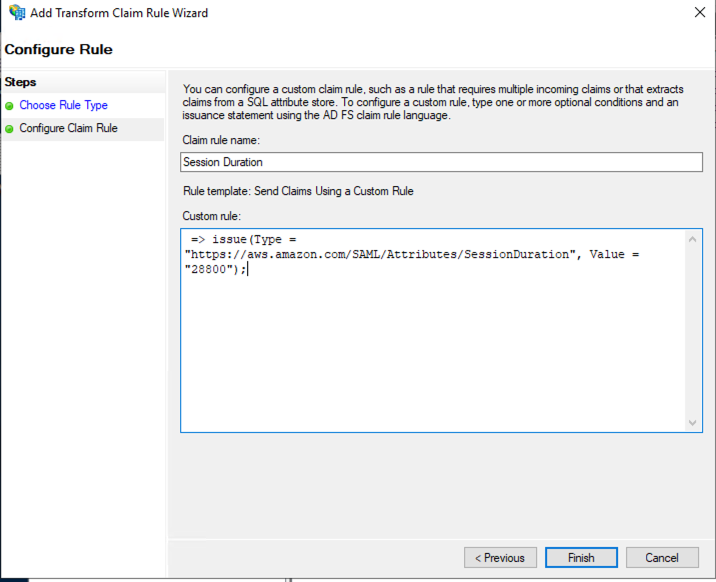

Opcionalmente, puede crear una regla llamada Session Duration. Esta configuración determina cuánto tiempo está abierta y activa una sesión antes de que los usuarios deban volver a autenticarse. El valor es en segundos. Para esta publicación, configuramos la regla para 8 horas.

- Agregar una regla llamada

Session Durationcon los siguientes parámetros:- Plantilla de regla de reclamación, escoger Enviar reclamos usando una regla personalizada.

- Nombre de la regla de reclamación, introduzca

Session Duration. - Regla personalizada, ingrese el siguiente código:

- Elige Acabado.

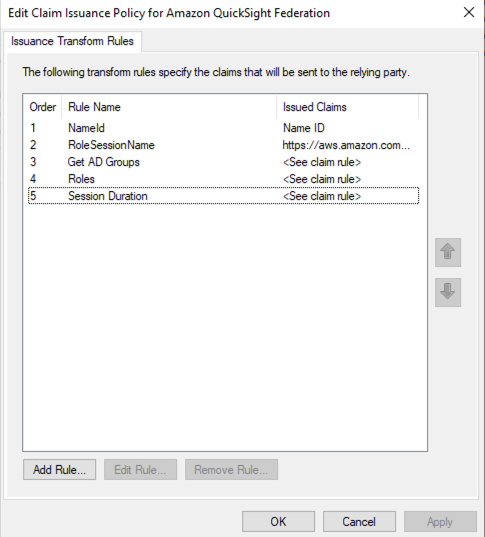

Debería poder ver estas cinco reglas de reclamo, como se muestra en la siguiente captura de pantalla.

- Elige OK.

- Ejecute los siguientes comandos en PowerShell en su servidor AD FS:

- Detenga e inicie el servicio AD FS desde PowerShell:

Configurar la sincronización de correo electrónico

Con la edición QuickSight Enterprise integrada con un IdP, puede restringir el uso de direcciones de correo electrónico personales por parte de los nuevos usuarios. Esto significa que los usuarios solo pueden iniciar sesión en QuickSight con sus direcciones de correo electrónico configuradas localmente. Este enfoque permite a los usuarios evitar ingresar manualmente una dirección de correo electrónico. También garantiza que los usuarios no puedan usar una dirección de correo electrónico que pueda diferir de la dirección de correo electrónico configurada en Active Directory.

QuickSight utiliza las direcciones de correo electrónico preconfiguradas que se pasan a través del IdP cuando proporciona nuevos usuarios a su cuenta. Por ejemplo, puede hacer que solo se utilicen las direcciones de correo electrónico asignadas por la empresa cuando los usuarios se aprovisionan en su cuenta de QuickSight a través de su IdP. Cuando configura la sincronización de correo electrónico para usuarios federados en QuickSight, los usuarios que inician sesión en su cuenta de QuickSight por primera vez tienen direcciones de correo electrónico preasignadas. Estos se utilizan para registrar sus cuentas.

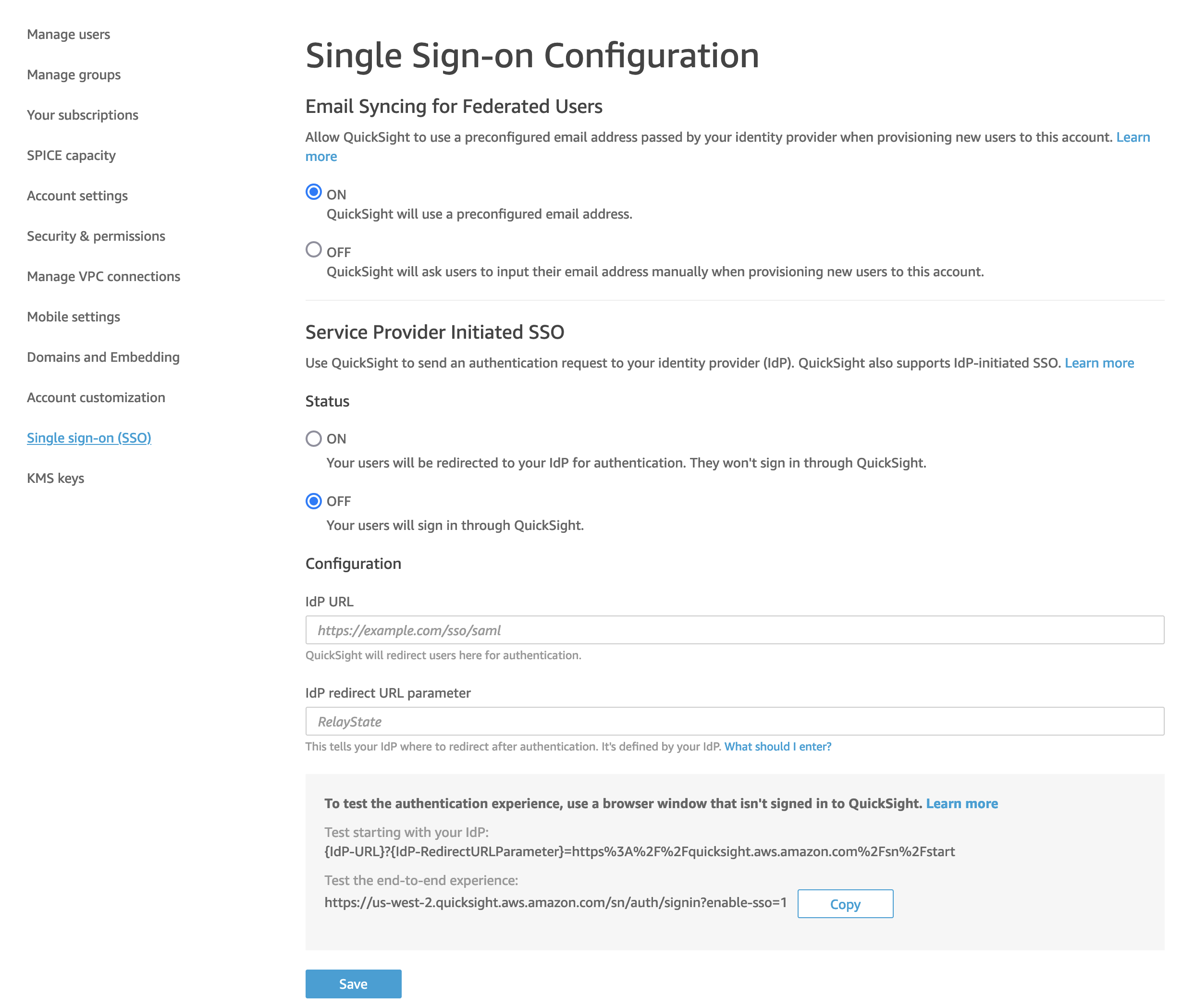

Para configurar la sincronización de correo electrónico para usuarios federados en QuickSight, complete los siguientes pasos:

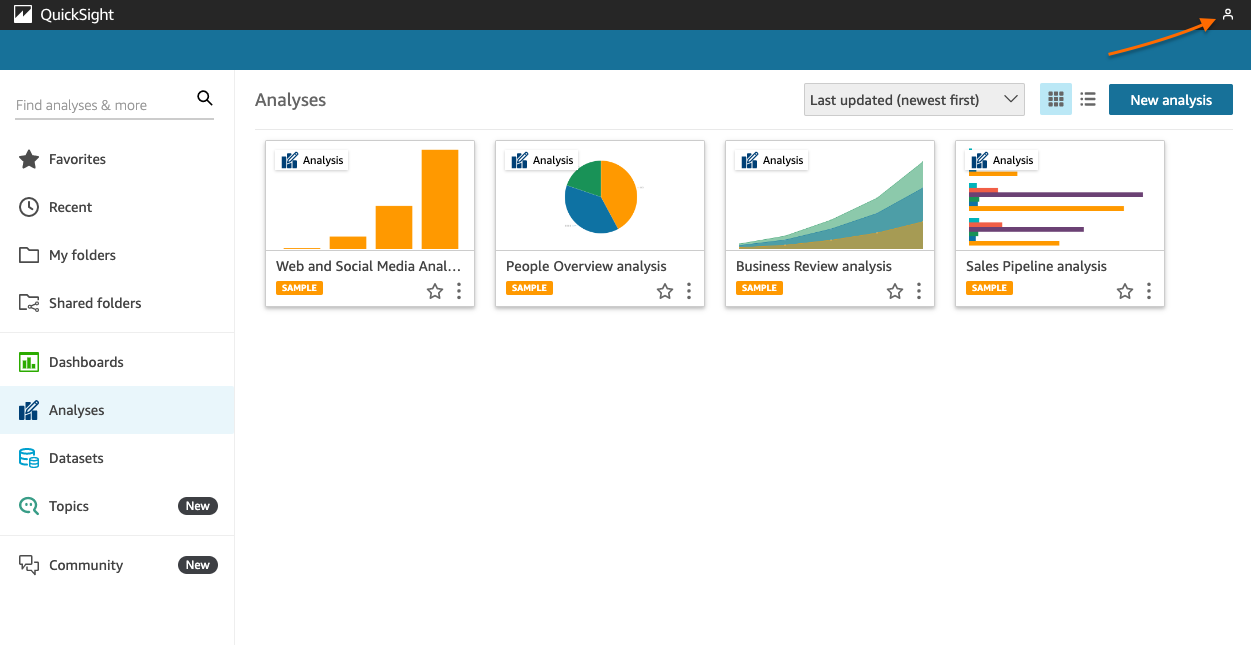

- Inicie sesión en su panel de QuickSight con una cuenta de administrador de QuickSight.

- Elija el icono de perfil.

- En el menú desplegable, elija en Administrar QuickSight.

- En el panel de navegación, elija Inicio de sesión único (SSO).

- Sincronización de correo electrónico para usuarios federados, seleccione ON, A continuación, elija permitir en la ventana emergente

- Elige Guardar.

Configure la URL del estado de retransmisión para QuickStart

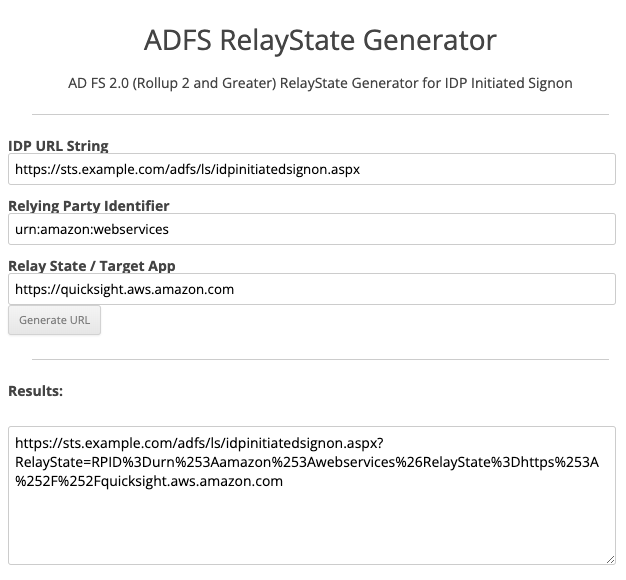

Para configurar la URL del estado de retransmisión, complete los siguientes pasos (revise la información de entrada según sea necesario para que coincida con la configuración de su entorno):

- Ingrese al Generador de estado de retransmisión de ADFS para generar su URL.

- Cadena de URL de IDP, introduzca

https://ADFSServerEndpoint/adfs/ls/idpinitiatedsignon.aspx. - Identificador de la parte que confía, introduzca

urn:amazon:webservicesorhttps://signin.aws.amazon.com/saml. - Estado de retransmisión/aplicación de destino, ingrese sus usuarios autenticados para acceder. En este caso, es

https://quicksight.aws.amazon.com. - Elige Generar URL.

- Copie la URL y cárguela en su navegador.

Se le debe presentar un inicio de sesión en su página de destino de IdP.

Asegúrese de que el usuario que inicia sesión tenga un atributo de dirección de correo electrónico configurado en Active Directory. Un inicio de sesión exitoso debería redirigirlo al panel de QuickSight después de la autenticación. Si no se le redirige a la página del panel de control de QuickSight, asegúrese de ejecutar los comandos enumerados anteriormente después de configurar sus reglas de reclamación.

Resumen

En esta publicación, demostramos cómo configurar identidades federadas en un tablero de QuickSight y asegurarnos de que los usuarios solo puedan iniciar sesión con una dirección de correo electrónico preconfigurada en su Active Directory existente.

Nos encantaría saber de usted. Háganos saber lo que piensa en la sección de comentarios.

Sobre la autora

Adeleke Coker es arquitecto de soluciones globales con AWS. Ayuda a los clientes a acelerar globalmente las implementaciones de cargas de trabajo y las migraciones a escala a AWS. En su tiempo libre, le gusta aprender, leer, jugar y ver eventos deportivos.

Adeleke Coker es arquitecto de soluciones globales con AWS. Ayuda a los clientes a acelerar globalmente las implementaciones de cargas de trabajo y las migraciones a escala a AWS. En su tiempo libre, le gusta aprender, leer, jugar y ver eventos deportivos.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://aws.amazon.com/blogs/big-data/configure-adfs-identity-federation-with-amazon-quicksight/