BLACK HAT EUROPE 2022 – Londres – El investigador Douglas McKee no tuvo suerte al extraer las contraseñas en un dispositivo médico de monitoreo de pacientes que estaba investigando en busca de vulnerabilidades. La herramienta de descifrado de contraseñas de GPU que había utilizado para levantar las capas de credenciales necesarias para diseccionar el dispositivo quedó vacía. No fue sino hasta unos meses más tarde, cuando se sentó a leer la documentación del dispositivo médico, que descubrió que las contraseñas habían estado allí impresas todo el tiempo.

“Finalmente logré leer la documentación, que claramente tenía todas las contraseñas en texto sin formato en los documentos”, relató McKee, director de investigación de vulnerabilidades de Trellix, en una presentación hoy aquí. Resultó que las contraseñas también estaban codificadas en el sistema, por lo que su proceso fallido de descifrado de contraseñas fue una exageración masiva. Más tarde, él y su equipo descubrieron errores en el dispositivo que les permitieron falsificar la información del paciente en el dispositivo del monitor.

De acuerdo con McKee, no analizar minuciosamente la documentación es un paso en falso común por parte de los investigadores de seguridad ansiosos por profundizar en los dispositivos de hardware y el software que están estudiando y aplicar ingeniería inversa. Él y su colega Philippe Laulheret, investigador sénior de seguridad en Trellix, en su “Fallar más: encontrar días cero críticos a pesar de nosotros mismos” aquí, compartieron algunas de sus historias de guerra por errores o errores de cálculo que cometieron en sus proyectos de piratería: percances que, según dicen, sirven como lecciones útiles para los investigadores.

“En todas las conferencias a las que asistimos [ellos] muestran los resultados brillantes” y los éxitos en la investigación de seguridad como los días cero, dijo Laulheret. No siempre se llega a escuchar acerca de las cadenas de fallas y contratiempos en el camino cuando se detectan vulnerabilidades, dijeron los investigadores. En su caso, eso ha sido todo, desde hacks de hardware que quemaron placas de circuitos hasta un shellcode nítido y extenso que no se pudo ejecutar.

En el último caso, McKee y su equipo descubrieron una vulnerabilidad en Belkin Wemo Insight SmartPlug, un dispositivo de consumo habilitado para Wi-Fi para encender y apagar de forma remota los dispositivos conectados a él. “Mi shellcode no llegaba a la pila. Si hubiera leído la biblioteca XML, estaba claro que XML filtra los caracteres y que se permite un conjunto de caracteres limitado a través del filtro XML. Este fue otro ejemplo de tiempo perdido si hubiera leído el código con el que realmente estaba trabajando”, dice. "Cuando lo deconstruimos, encontramos un desbordamiento de búfer que le permitía controlar el dispositivo de forma remota".

No asuma: educado por la aplicación de aprendizaje a distancia 'Seguridad'

En otro proyecto, los investigadores estudiaron una herramienta de software de aprendizaje a distancia de Netop llamada Vision Pro que, entre otras cosas, incluye la posibilidad de que los profesores accedan de forma remota a las máquinas de los alumnos e intercambien archivos con sus alumnos. La función basada en el protocolo de escritorio remoto parecía lo suficientemente sencilla: "Permite a los profesores iniciar sesión con las credenciales de Microsoft para obtener acceso completo a la máquina de un estudiante", explicó McKee.

Los investigadores supusieron que las credenciales estaban encriptadas en el cable, lo que habría sido la mejor práctica de seguridad lógica. Pero mientras monitoreaban las capturas de su red desde Wireshark, se sorprendieron al descubrir que las credenciales viajaban por la red sin cifrar. “Muchas veces, las suposiciones pueden ser la muerte de la forma en que realiza un proyecto de investigación”, dijo McKee.

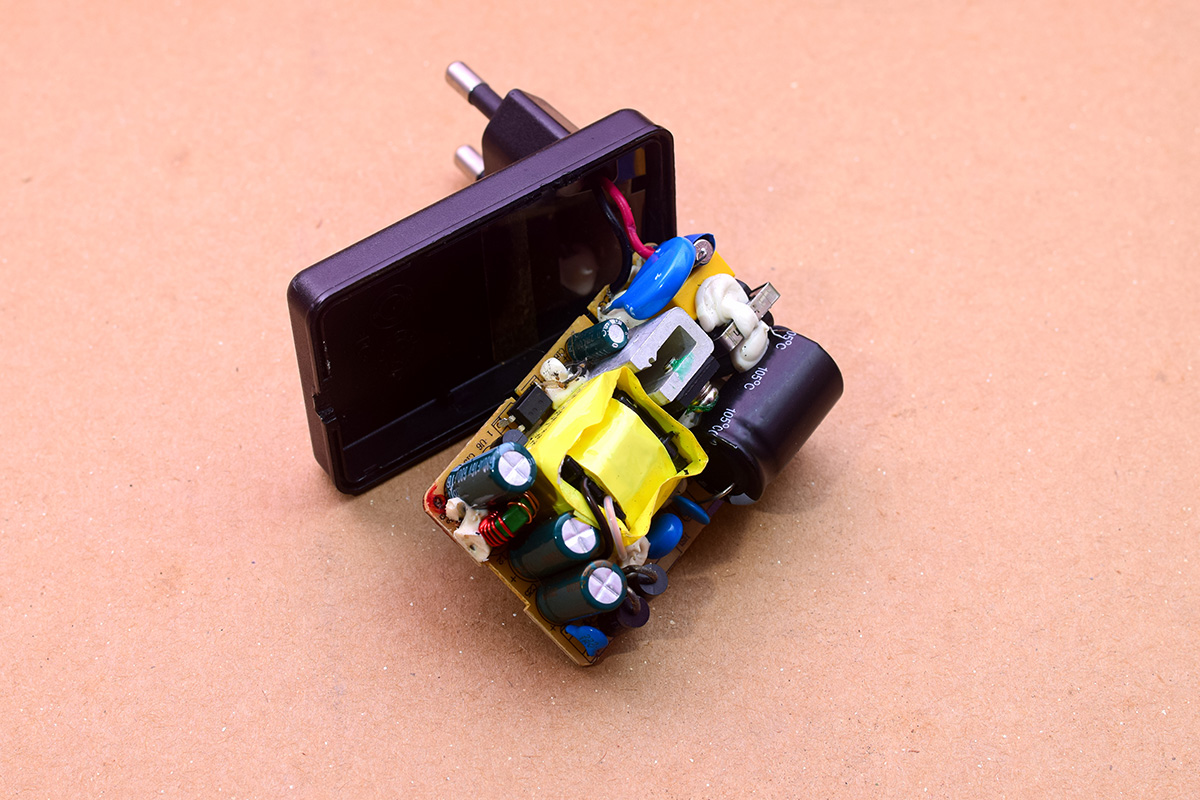

Mientras tanto, recomiendan tener a mano varias versiones de un producto que estés investigando en caso de que una se dañe. McKee admitió haber sido un poco entusiasta al deconstruir la batería y las partes internas de la bomba de infusión B Bruan Infusomat. Él y su equipo desarmaron la batería después de detectar una dirección MAC en una etiqueta adherida a ella. Encontraron una placa de circuito y un chip flash adentro, y terminaron dañando físicamente el chip mientras intentaban acceder al software que contenía.

“Intente hacer primero el proceso menos invasivo”, dijo McKee, y no se apresure a abrir el hardware desde el principio. “Romper cosas es parte del proceso de piratería de hardware”, dijo.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/vulnerabilities-threats/hacker-fails-for-the-win