Amazon Redshift sin servidor facilita la ejecución y escalado de análisis en segundos sin la necesidad de configurar y administrar clústeres de almacenamiento de datos. Con Redshift Serverless, los usuarios como analistas de datos, desarrolladores, profesionales de negocios y científicos de datos pueden obtener información de los datos simplemente cargando y consultando datos en el almacén de datos.

Los clientes usan sus clientes SQL preferidos para analizar sus datos en Redshift Serverless. Quieren usar un proveedor de identidad (IdP) o credenciales de inicio de sesión único (SSO) para conectarse a Redshift Serverless para reutilizar las credenciales de uso existentes y evitar la instalación y configuración de usuarios adicionales. cuando usas Gestión de identidades y accesos de AWS (IAM) o credenciales basadas en IdP para conectarse a un almacén de datos sin servidor, Desplazamiento al rojo de Amazon crea automáticamente un usuario de base de datos para el usuario final. Puede simplificar la administración de los privilegios de los usuarios mediante el control de acceso basado en funciones. Los administradores pueden usar una asignación de roles de base de datos para SSO con los roles de IAM que se asignan a los usuarios para obtener sus privilegios de base de datos automáticamente. Con esta integración, las organizaciones pueden simplificar la administración de usuarios porque ya no necesitan crear usuarios y asignarlos manualmente a los roles de la base de datos. Puede definir las funciones de la base de datos asignada como una etiqueta principal para los grupos de IdP o la función de IAM, de modo que las funciones de la base de datos de Amazon Redshift y los usuarios que son miembros de esos grupos de IdP se otorguen automáticamente a las funciones de la base de datos.

En esta publicación, nos enfocamos en Okta como IdP y brindamos orientación paso a paso para integrar Redshift Serverless con Okta utilizando Amazon Redshift Query Editor V2 y con clientes SQL como SQL Workbench/J. Puede usar este mecanismo con otros proveedores de IdP como Azure Active Directory o Ping con cualquier aplicación o herramienta que use el controlador JDBC/ODBC/Python de Amazon.

Resumen de la solución

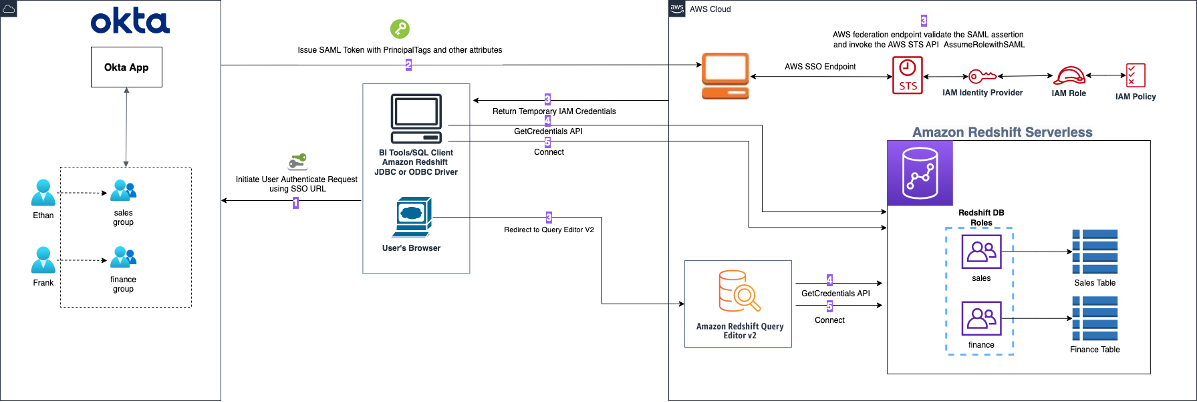

El siguiente diagrama ilustra el flujo de autenticación de Okta con Redshift Serverless mediante roles de IAM federados y asignación automática de roles de base de datos.

El flujo de trabajo contiene los siguientes pasos:

- El usuario elige una aplicación de IdP en su navegador o el cliente SQL inicia una solicitud de autenticación de usuario al IdP (Okta).

- Tras una autenticación exitosa, Okta envía una solicitud al punto de enlace de la federación de AWS con una aserción SAML que contiene PrincipalTags.

- El punto de enlace de la federación de AWS valida la aserción SAML e invoca el Servicio de token de seguridad de AWS (AWS STS) API AssumeRoleWithSAML. La aserción SAML contiene la información de usuario y grupo de IdP que se almacena en las etiquetas principales RedshiftDbUser y RedshiftDbRoles, respectivamente. Las credenciales de IAM temporales se devuelven al cliente SQL o, si se usa Query Editor v2, el navegador del usuario se redirige a la consola de Query Editor v2 usando las credenciales de IAM temporales.

- El cliente SQL o el Editor de consultas v2 utilizan las credenciales de IAM temporales para llamar a la API GetCredentials sin servidor de Redshift. La API usa las etiquetas principales para determinar los roles de usuario y base de datos a los que pertenece el usuario. Se crea un usuario de base de datos asociado si el usuario inicia sesión por primera vez y se le otorgan los roles de base de datos coincidentes automáticamente. Se devuelve una contraseña temporal al cliente SQL.

- Usando el usuario de la base de datos y la contraseña temporal, el cliente SQL o el Editor de consultas v2 se conecta a Redshift Serverless. Al iniciar sesión, se autoriza al usuario según los roles de la base de datos de Amazon Redshift que se asignaron en el Paso 4.

Para configurar la solución, completamos los siguientes pasos:

- Configure su aplicación Okta:

- Crear usuarios de Okta.

- Cree grupos y asigne grupos a los usuarios.

- Cree la aplicación Okta SAML.

- Recopile información de Okta.

- Configure la configuración de AWS:

- Cree el IdP de IAM.

- Cree el rol y la política de IAM.

- Configure el acceso basado en roles de Redshift Serverless.

- Fedérese a Redshift Serverless usando Query Editor V2.

- Configure el cliente SQL (para esta publicación, usamos SQL Workbench/J).

- Opcionalmente, implemente MFA con SQL Client y Query Editor V2.

Requisitos previos

Necesita los siguientes requisitos previos para configurar esta solución:

Configurar la aplicación Okta

En esta sección, proporcionamos los pasos para configurar su aplicación Okta.

Crear usuarios Okta

Para crear sus usuarios de Okta, complete los siguientes pasos:

- Inicie sesión en su organización Okta como usuario con privilegios administrativos.

- En la consola de administración, en Directorio en el panel de navegación, elija Personas.

- Elige Añadir persona.

- Nombre , ingrese el nombre del usuario.

- Apellido, ingrese el apellido del usuario.

- Usuario, ingrese el nombre de usuario del usuario en formato de correo electrónico.

- Seleccione estableceré una contraseña e ingrese una contraseña.

- Opcionalmente, anule la selección El usuario debe cambiar la contraseña en el primer inicio de sesión si no desea que el usuario cambie su contraseña cuando inicie sesión por primera vez. Elija Guardar.

Crear grupos y asignar grupos a usuarios

Para crear sus grupos y asignarlos a los usuarios, complete los siguientes pasos:

- Inicie sesión en su organización Okta como usuario con privilegios administrativos.

- En la consola de administración, en Directorio en el panel de navegación, elija Grupos.

- Elige Añadir grupo.

- Introduce un nombre de grupo y elige Guardar.

- Elija el grupo creado recientemente y luego elija Asignar personas.

- Elija el signo más y luego elija Terminado.

- Repita los pasos 1 a 6 para agregar más grupos.

En esta publicación, creamos dos grupos: ventas y finanzas.

Crear una aplicación Okta SAML

Para crear su aplicación Okta SAML, complete los siguientes pasos:

- Inicie sesión en su organización Okta como usuario con privilegios administrativos.

- En la consola de administración, en Aplicaciones en el panel de navegación, elija Aplicaciones.

- Elige Crear integración de aplicaciones.

- Seleccione SAML 2.0 como método de inicio de sesión y seleccione Siguiente.

- Introduzca un nombre para la integración de su aplicación (por ejemplo,

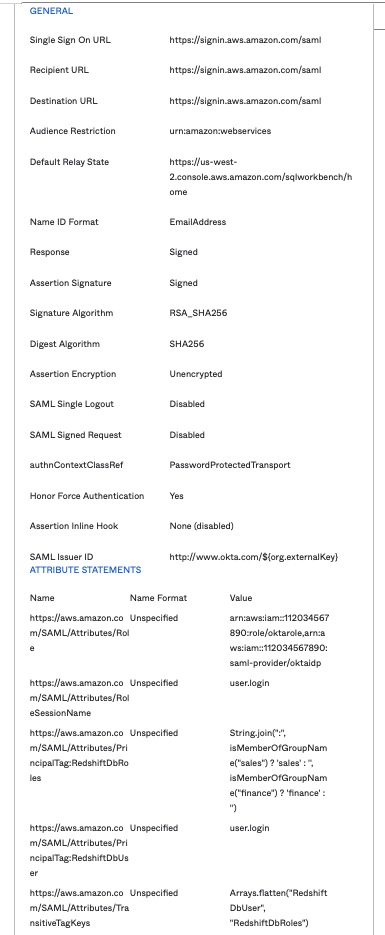

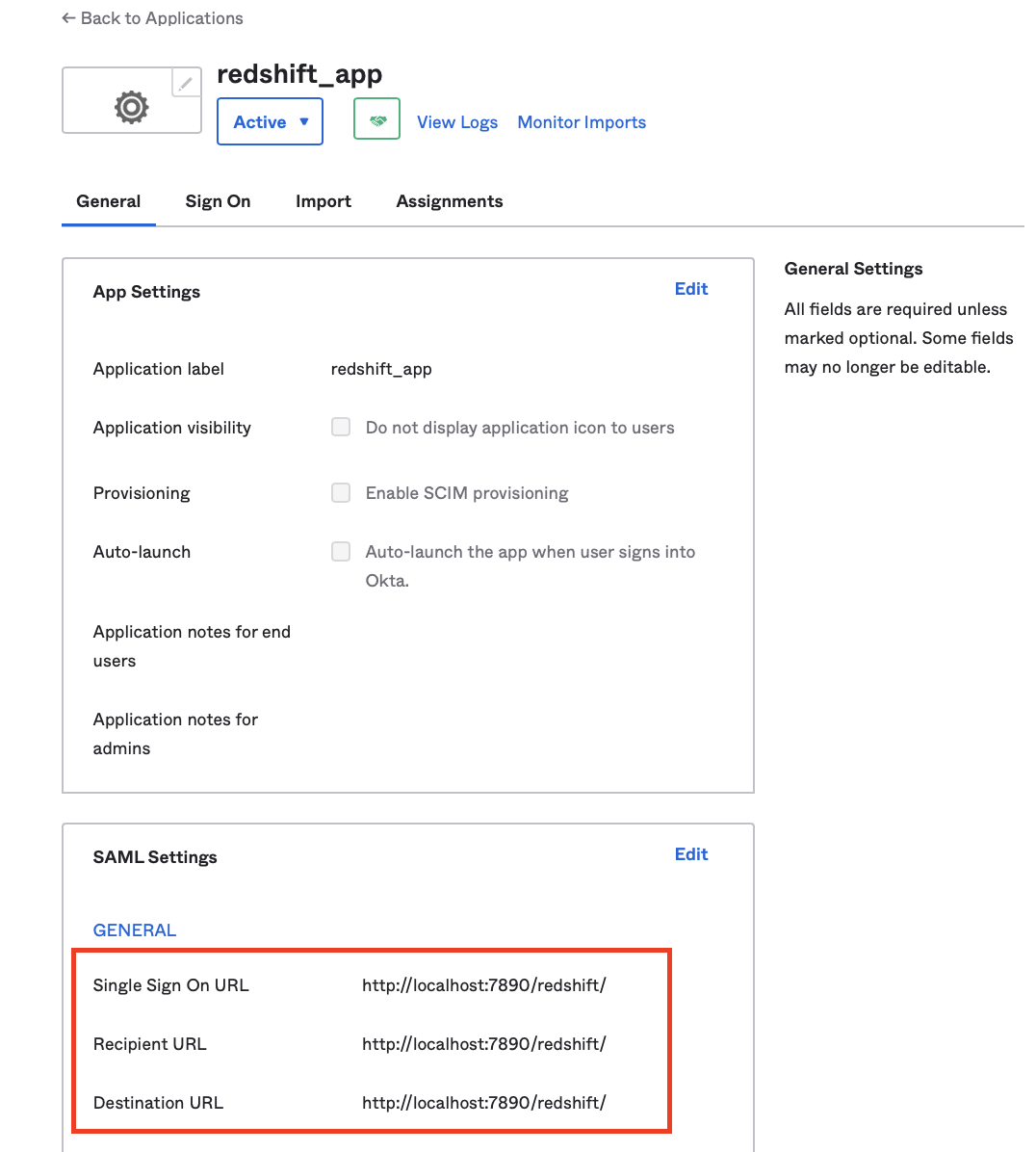

redshift_app) y elige Siguiente. - Ingrese los siguientes valores en la aplicación y deje el resto como está:

- Elige Siguiente.

- Elige Soy un cliente de Okta agregando una aplicación interna seguido por Esta es una aplicación interna que hemos creado..

- Elige Acabado.

- Elige Asignaciones y luego elige Asignar.

- Elige Asignar a grupos Y luego seleccione Asignar junto a los grupos que desea agregar.

- Elige Terminado.

Configurar la configuración avanzada de Okta

Después de crear la aplicación SAML personalizada, complete los siguientes pasos:

- En la consola de administración, navegue hasta General y elige Editar bajo Configuración de SAML.

- Elige Siguiente.

- Set Estado de relé predeterminado a la URL de Query Editor V2, usando el formato

https://<region>.console.aws.amazon.com/sqlworkbench/home. Para esta publicación, usamoshttps://us-west-2.console.aws.amazon.com/sqlworkbench/home. - under Declaraciones de atributos (opcional), agregue las siguientes propiedades:

- Proporcione la función de IAM y el IdP en formato separado por comas mediante el atributo Función. Creará este mismo rol de IAM e IdP en un paso posterior al establecer la configuración de AWS.

- Set

user.loginparaRoleSessionName. Esto se usa como un identificador para las credenciales temporales que se emiten cuando se asume el rol. - Establezca los roles de base de datos usando

PrincipalTag:RedshiftDbRoles. Esto utiliza los grupos de Okta para completar las etiquetas principales y asignarlas automáticamente con los roles de la base de datos de Amazon Redshift. Su valor debe ser una lista separada por dos puntos en el formato rol1:role2. - Set

user.loginparaPrincipalTag:RedshiftDbUser. Esto utiliza el nombre de usuario en el directorio. Esta es una etiqueta obligatoria y define el usuario de la base de datos que utiliza Query Editor V2. - Configure las claves transitivas usando

TransitiveTagKeys. Esto evita que los usuarios cambien las etiquetas de sesión en caso de encadenamiento de funciones.

Las etiquetas anteriores se reenvían al GetCredentials API para obtener credenciales temporales para su instancia de Redshift Serverless y mapear automáticamente con roles de base de datos de Amazon Redshift. La siguiente tabla resume la configuración de sus declaraciones de atributos.

| Nombre | Formato de nombre | Formato | Ejemplo |

| https://aws.amazon.com/SAML/Attributes/Role | Sin especificar | arn:aws:iam::<yourAWSAccountID>:role/role-name,arn:aws:iam:: <yourAWSAccountID>:saml-provider/provider-name |

arn:aws:iam::112034567890:role/oktarole,arn:aws:iam::112034567890:saml-provider/oktaidp |

| https://aws.amazon.com/SAML/Attributes/RoleSessionName | Sin especificar | user.login |

user.login |

| https://aws.amazon.com/SAML/Attributes/PrincipalTag:RedshiftDbRoles | Sin especificar | String.join(":", isMemberOfGroupName("group1") ? 'group1' : '', isMemberOfGroupName("group2") ? 'group2' : '') |

String.join(":", isMemberOfGroupName("sales") ? 'sales' : '', isMemberOfGroupName("finance") ? 'finance' : '') |

| https://aws.amazon.com/SAML/Attributes/PrincipalTag:RedshiftDbUser | Sin especificar | user.login |

user.login |

| https://aws.amazon.com/SAML/Attributes/TransitiveTagKeys | Sin especificar | Arrays.flatten("RedshiftDbUser", "RedshiftDbRoles") |

Arrays.flatten("RedshiftDbUser", "RedshiftDbRoles") |

- Después de agregar las notificaciones de atributo, elija Siguiente seguido por Finalizar.

Sus atributos deben tener un formato similar al que se muestra en la siguiente captura de pantalla.

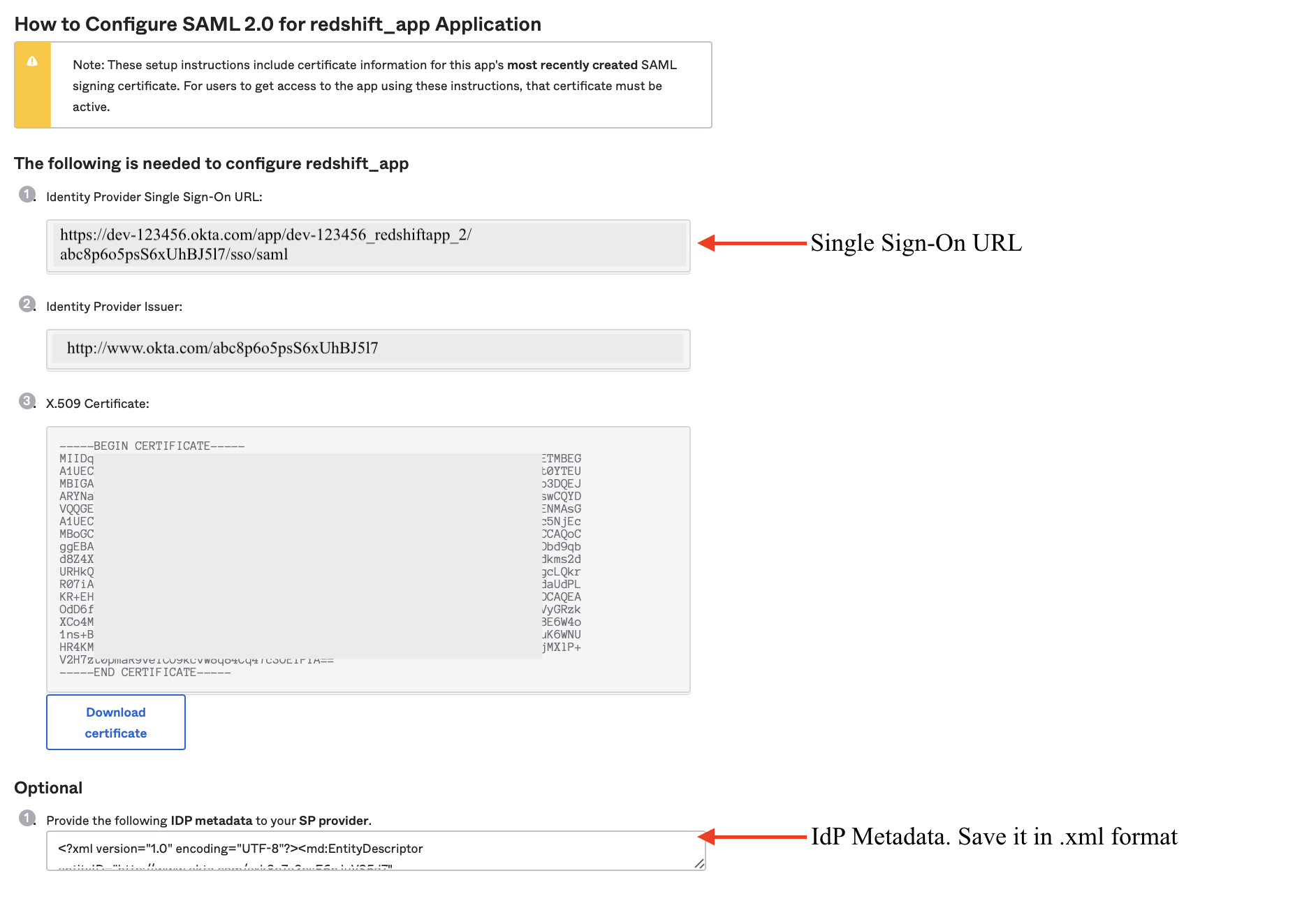

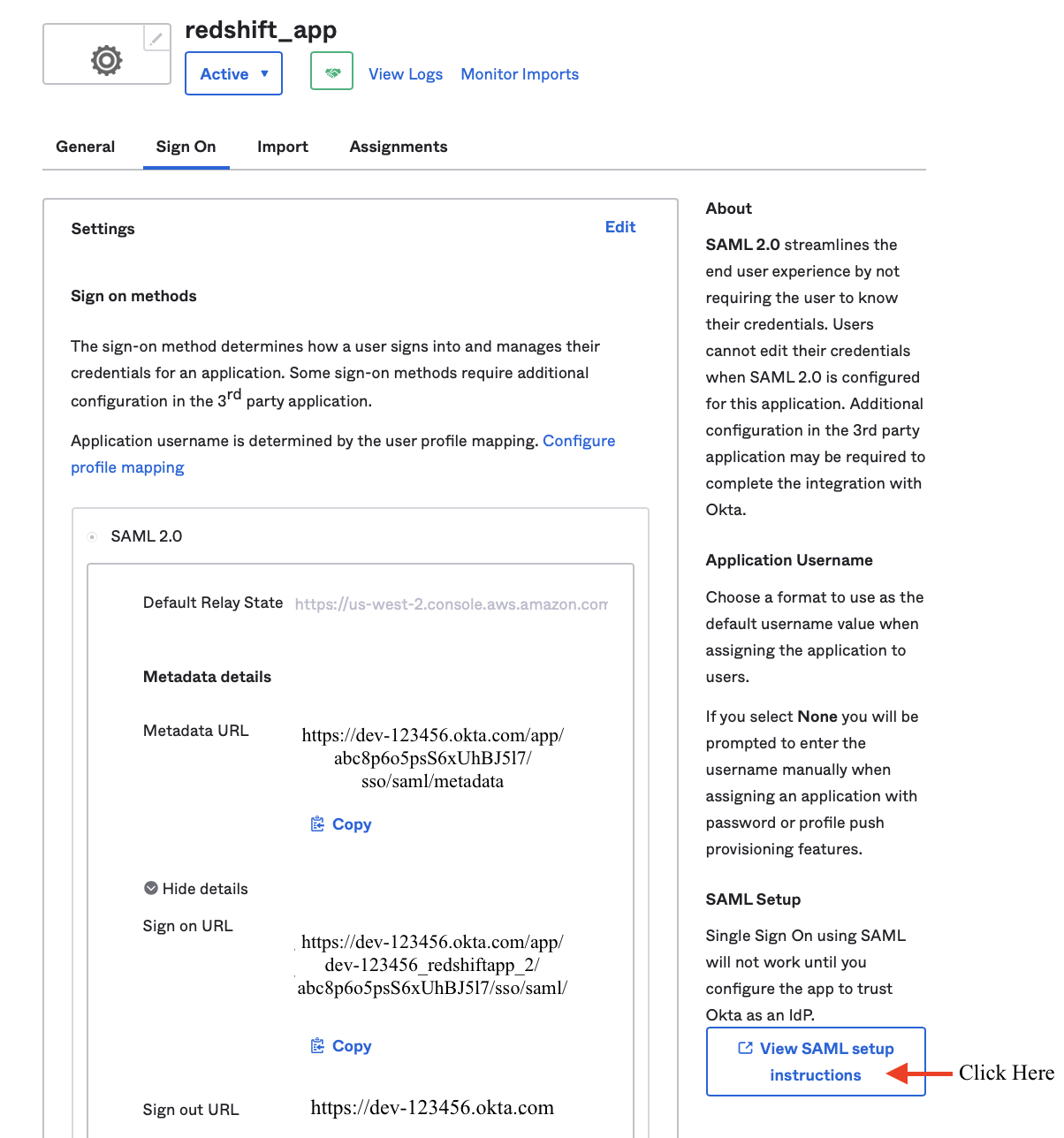

Recopilar información de Okta

Para recopilar su información de Okta, complete los siguientes pasos:

- En Inscribirse pestaña, elegir Ver instrucciones de configuración de SAML.

- URL de inicio de sesión único del proveedor de identidad, Utilice esta URL cuando se conecte con cualquier cliente SQL de terceros, como SQL Workbench/J.

- Utilice los metadatos de IdP en el bloque 4 y guarde el archivo de metadatos en formato .xml (por ejemplo,

metadata.xml).

Establecer la configuración de AWS

En esta sección, proporcionamos los pasos para configurar sus recursos de IAM.

Crear el IdP de IAM

Para crear su IdP de IAM, complete los siguientes pasos:

- En la consola de IAM, debajo de Gestión de Acceso en el panel de navegación, elija Proveedores de identidad.

- Elige Agregar proveedor.

- tipo de proveedorSeleccione SAML.

- Nombre del proveedoringresa un nombre.

- Elige Elija el archivo y cargue el archivo de metadatos (.xml) que descargó anteriormente.

- Elige Agregar proveedor.

Cree la política de acceso de Amazon Redshift de IAM

Para crear su política de IAM, complete los siguientes pasos:

- En la consola de IAM, elija Políticas internas.

- Elige Crear política.

- En Crear política página, elija la JSON .

- Para la política, ingrese el JSON en el siguiente formato:

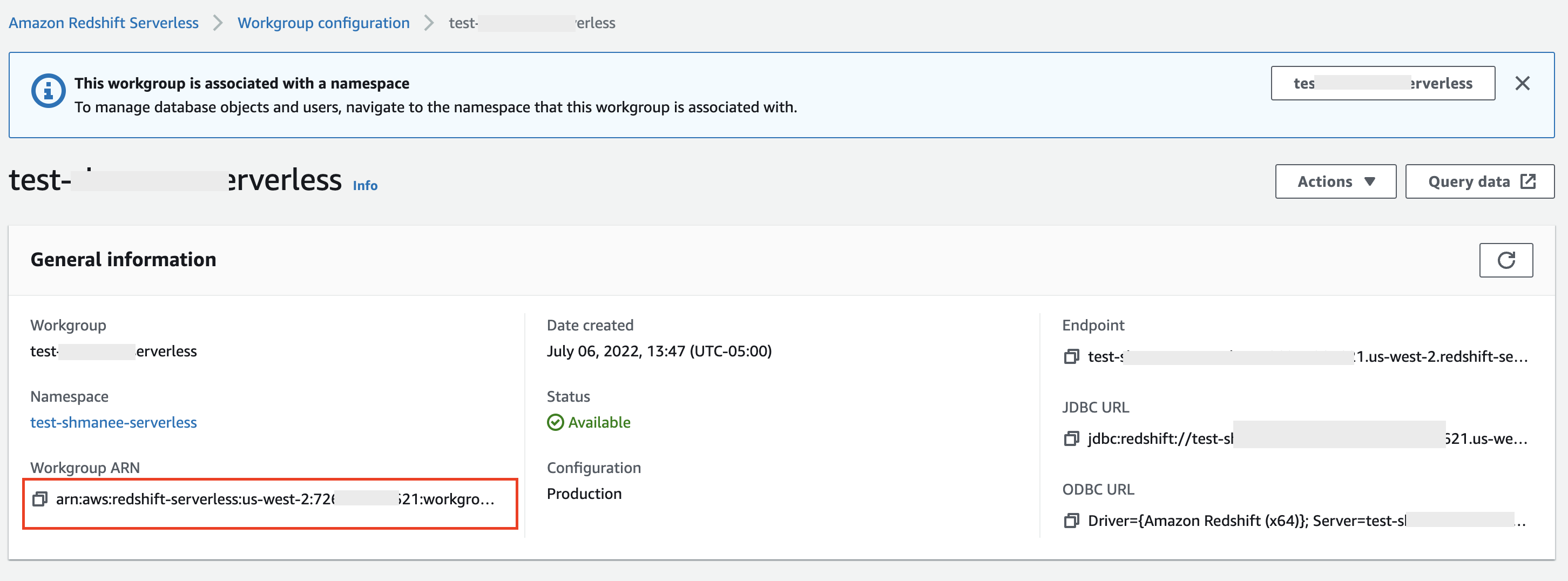

El ARN del grupo de trabajo está disponible en la página de configuración del grupo de trabajo de Redshift Serverless.

La siguiente política de ejemplo incluye solo un único grupo de trabajo de Redshift Serverless; puede modificar la política para incluir varios grupos de trabajo en la sección de Recursos:

- Elige Siguiente: Etiquetas.

- Elige Siguiente: Revisión.

- En Política de revisión sección, para Nombre, ingresa el nombre de tu póliza; por ejemplo, OktaRedshiftPolicy.

- Descripción, puede ingresar opcionalmente una breve descripción de lo que hace la política.

- Elige Crear política.

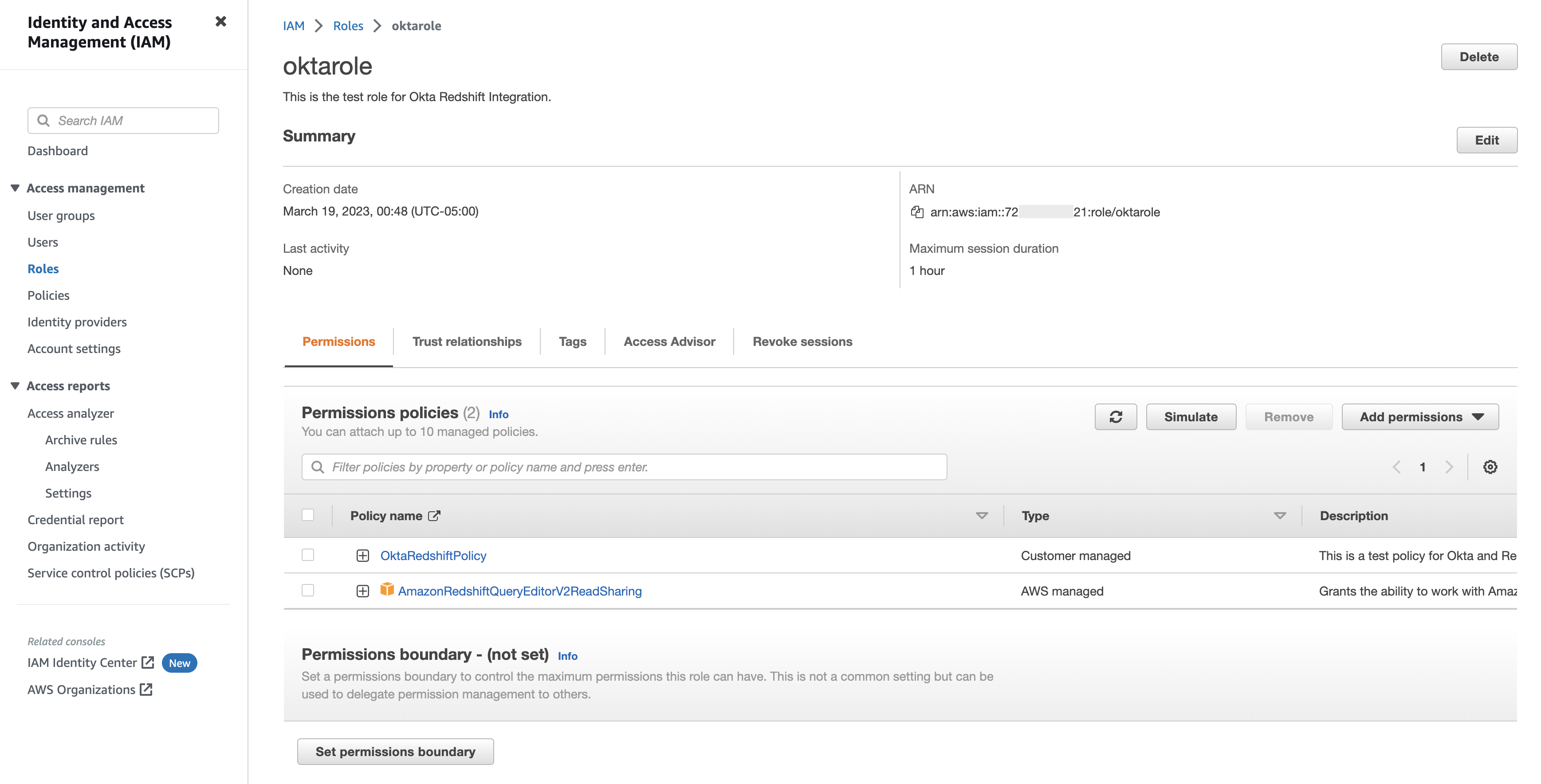

Crear el rol de IAM

Para crear su rol de IAM, complete los siguientes pasos:

- En la consola de IAM, elija Roles en el panel de navegación.

- Elige Crear rol.

- Tipo de entidad de confianza, seleccione Federación SAML 2.0.

- Proveedor basado en SAML 2.0, elija el IdP que creó anteriormente.

- Seleccione Permitir el acceso a la consola de administración de AWS y mediante programación.

- Elige Siguiente.

- Elija la política que creó anteriormente.

- Además, agregue la política

AmazonRedshiftQueryEditorV2ReadSharing. - Elige Siguiente.

- En Revisar sección, para Función Nombre, ingrese el nombre de su rol; Por ejemplo,

oktarole. - Descripción, si lo desea, puede introducir una breve descripción de lo que hace el rol.

- Elige Crear rol.

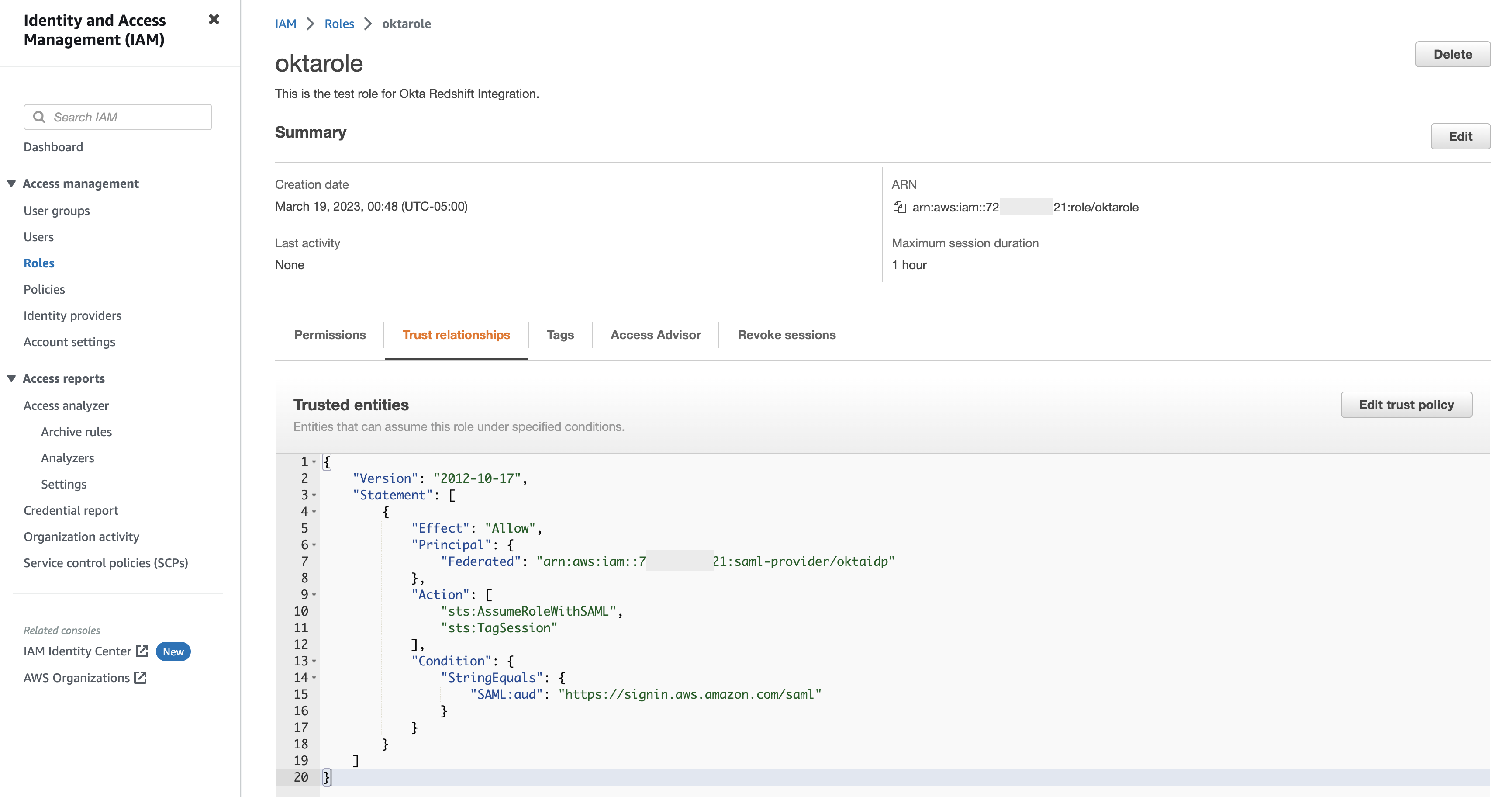

- Navegue hasta el rol que acaba de crear y elija Relaciones de confianza.

- Elige Editar política de confianza y elige

TagSessionbajo Agregar acciones para STS.

Al usar etiquetas de sesión, las políticas de confianza para todos los roles conectados a las etiquetas de paso del IdP deben tener la sts:EtiquetaSesión permiso. Para roles sin este permiso en la política de confianza, el AssumeRole la operación falla.

- Elige Política de actualización.

La siguiente captura de pantalla muestra los permisos del rol.

La siguiente captura de pantalla muestra las relaciones de confianza.

Actualizar el atributo de rol de Okta avanzado

Complete los siguientes pasos:

- Volver a Okta.com.

- Navegue a la aplicación que creó anteriormente.

- Navegue hasta General y haga clic Editar en la configuración de SAML.

- under Atributo Declaraciones (opcional), actualice el valor del atributo – https://aws.amazon.com/SAML/Attributes/Role, utilizando los valores de arn del proveedor de identidad y rol reales del paso anterior. Por ejemplo,

arn:aws:iam::123456789012:role/oktarole,arn:aws:iam::123456789012:saml-provider/oktaidp.

Configurar el acceso basado en roles de Redshift Serverless

En este paso, creamos roles de base de datos en Amazon Redshift en función de los grupos que creó en Okta. Asegúrese de que el nombre del rol coincida con el nombre del Grupo Okta.

Los roles de Amazon Redshift simplifican la administración de los privilegios necesarios para sus usuarios finales. En esta publicación, creamos dos roles de base de datos, ventas y finanzas, y les otorgamos acceso a tablas de consulta con datos de ventas y finanzas, respectivamente. Puede descargue este cuaderno SQL de muestra y importar en Redshift Query Editor v2 para ejecutar todas las celdas del cuaderno utilizado en este ejemplo. Alternativamente, puede copiar e ingresar el SQL en su cliente SQL.

La siguiente es la sintaxis para crear un rol en Redshift Serverless:

Por ejemplo:

Cree el esquema de la base de datos de ventas y finanzas:

Crea las tablas:

La siguiente es la sintaxis para otorgar permiso al rol de Redshift Serverless:

Otorgue el permiso correspondiente al rol según sus requisitos. En el siguiente ejemplo, otorgamos permiso total al rol sales en sales_schema y solo seleccione el permiso en finance_schema al rol finanzas:

Federarse a Redshift Serverless usando Query Editor V2

El RedshiftDbRoles etiqueta principal y DBGroups Ambos son mecanismos que se pueden usar para integrarse con un IdP. Sin embargo, federarse con la RedshiftDbRoles principal tiene algunas ventajas claras cuando se trata de conectarse con un IdP porque proporciona un mapeo automático entre los grupos de IdP y los roles de la base de datos de Amazon Redshift. En general, RedshiftDbRoles es más flexible, más fácil de administrar y más seguro, lo que lo convierte en la mejor opción para integrar Amazon Redshift con su IdP.

Ahora está listo para conectarse a Redshift Serverless usando Query Editor V2 e inicio de sesión federado:

- Utilice la URL de SSO que recopiló anteriormente e inicie sesión en su cuenta de Okta con sus credenciales de usuario. Para esta demostración, iniciamos sesión con el usuario Ethan.

- En Query Editor v2, elija su instancia de Redshift Serverless (haga clic con el botón derecho) y elija Crear conexión.

- Autenticación, seleccione usuario federado.

- Base de datos, ingrese el nombre de la base de datos a la que desea conectarse.

- Elige Crear conexión.

El usuario Ethan podrá acceder sales_schema mesas. Si Ethan intenta acceder a las tablas en finance_schema, obtendrá un error de permiso denegado.

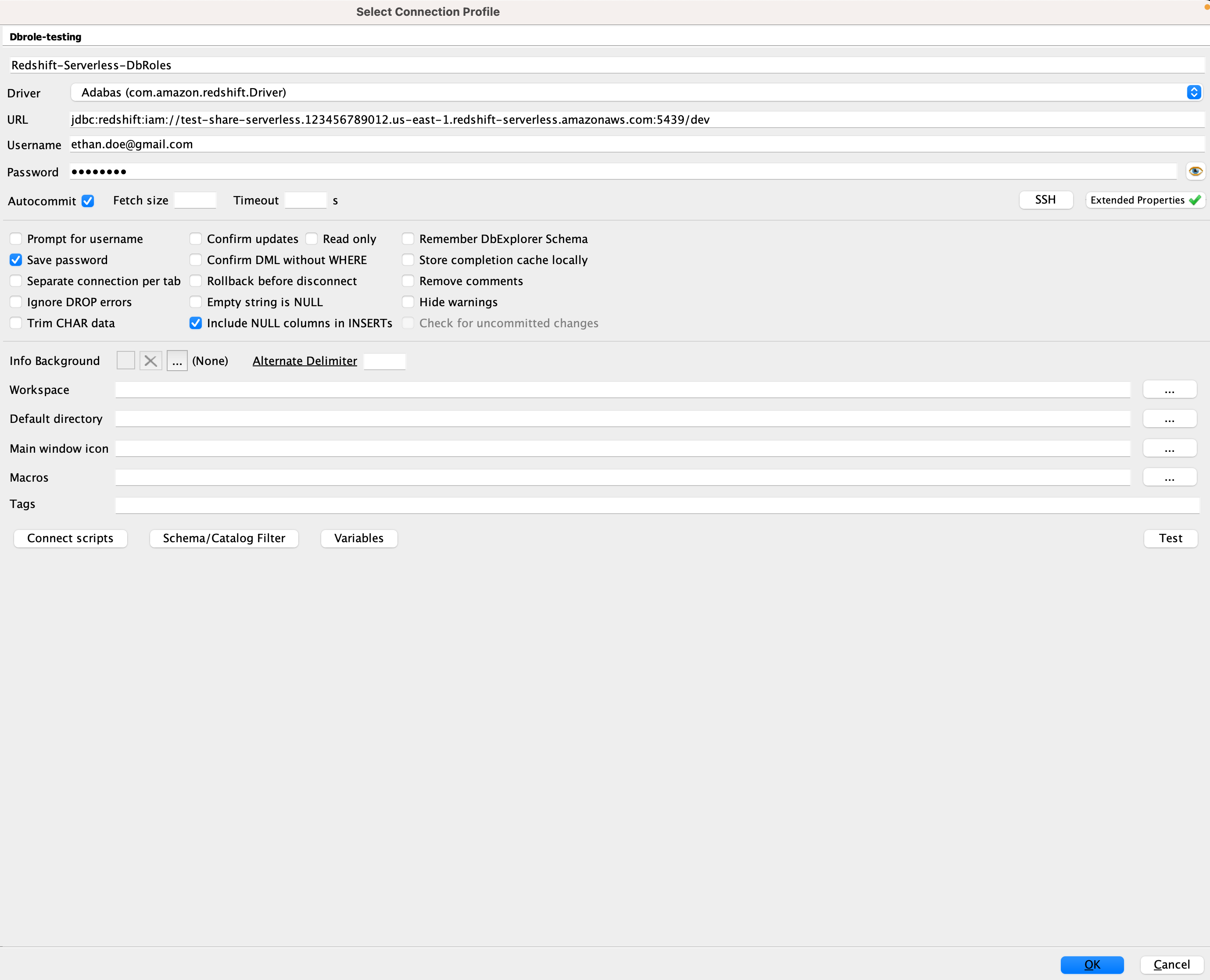

Configurar el cliente SQL (SQL Workbench/J)

Para configurar SQL Workbench/J, complete los siguientes pasos:

- Cree una nueva conexión en SQL Workbench/J y elija Redshift Serverless como controlador.

- Elige Administrar conductores y agregue todos los archivos del archivo .zip del paquete de controladores AWS JDBC descargado (recuerde descomprimir el archivo .zip).

- Usuario y Contraseña, ingrese los valores que estableció en Okta.

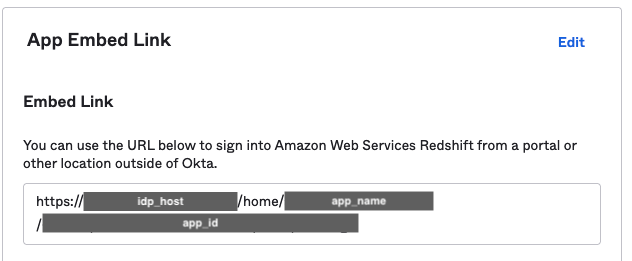

- Capturar los valores de

app_id,app_nameyidp_hostdesde el enlace de inserción de la aplicación Okta, que se puede encontrar en el General pestaña de su aplicación.

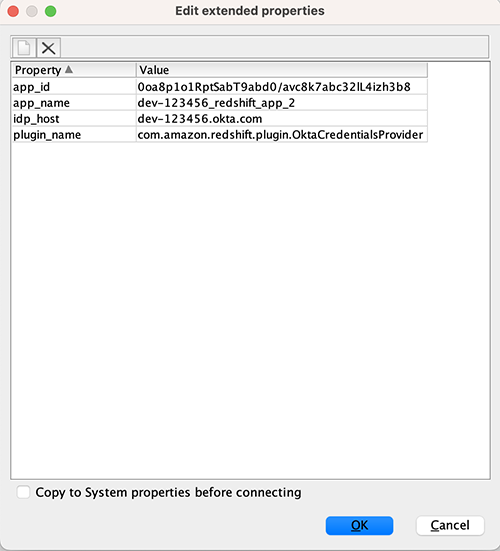

- Establezca las siguientes propiedades extendidas:

- id_aplicación, ingrese el valor del enlace de inserción de la aplicación (por ejemplo,

0oa8p1o1RptSabT9abd0/avc8k7abc32lL4izh3b8). - nombre de la aplicación, ingrese el valor del enlace de inserción de la aplicación (por ejemplo,

dev-123456_redshift_app_2). - idp_host, ingrese el valor del enlace de inserción de la aplicación (por ejemplo,

dev-123456.okta.com). - nombre_complemento, introduzca

com.amazon.redshift.plugin.OktaCredentialsProvider. La siguiente captura de pantalla muestra las propiedades extendidas de SQL Workbench/J.

- Elige OK.

- Elige Probar de SQL Workbench/J para probar la conexión.

- Cuando la conexión sea exitosa, elija OK.

- Elige OK para iniciar sesión con los usuarios creados.

- id_aplicación, ingrese el valor del enlace de inserción de la aplicación (por ejemplo,

El usuario Ethan podrá acceder a la sales_schema mesas. Si Ethan intenta acceder a las tablas en el finance_schema, obtendrá un error de permiso denegado.

¡Felicidades! Se ha federado con Redshift Serverless y Okta con SQL Workbench/J usando RedshiftDbRoles.

[Opcional] Implementar MFA con SQL Client y Query Editor V2

La implementación de MFA plantea un desafío adicional porque la naturaleza de la autenticación de múltiples factores es un proceso asíncrono entre iniciar el inicio de sesión (el primer factor) y completar el inicio de sesión (el segundo factor). La respuesta SAML se devolverá al agente de escucha apropiado en cada escenario; el Cliente SQL o la consola de AWS en el caso de QEV2. Dependiendo de las opciones de inicio de sesión que proporcione a sus usuarios, es posible que necesite una aplicación Okta adicional. Vea a continuación los diferentes escenarios:

- Si SOLAMENTE usa QEV2 y no usa ningún otro cliente SQL, entonces puede usar MFA con Query Editor V2 con la aplicación anterior. No se requieren cambios en la aplicación SAML personalizada que hemos creado anteriormente.

- Si NO está utilizando QEV2 y solo utiliza un cliente SQL de terceros (SQL Workbench/J, etc.), entonces debe modificar la aplicación SAML personalizada anterior como se menciona a continuación.

- Si desea utilizar QEV2 y SQL Client de terceros con MFA, debe crear una aplicación SAML personalizada adicional como se menciona a continuación.

Requisitos previos para MFA

Cada proveedor de identidad (IdP) tiene un paso para habilitar y administrar MFA para sus usuarios. En el caso de Okta, consulte las siguientes guías sobre cómo habilitar MFA utilizando la aplicación Okta Verify y definiendo una política de autenticación.

Pasos para crear/actualizar una aplicación SAML que admita MFA para un cliente SQL

- Si crea una segunda aplicación, siga todos los pasos que se describen en la sección 1 (Crear una aplicación Okta SAML).

- Abra la aplicación SAML personalizada y seleccione General.

- Seleccione Editar bajo Configuración de SAML

- Haga Clic en Siguiente in Ajustes generales

- under General, actualizar el URL de inicio de sesión único a http://localhost:7890/redshift/

- Seleccione Siguiente seguido por Finalizar.

A continuación se muestra la captura de pantalla de la aplicación MFA después de realizar los cambios anteriores:

Configurar el cliente SQL para MFA

Para configurar SQL Workbench/J, complete los siguientes pasos:

- Siga todos los pasos que se describen en (Configurar el cliente SQL (SQL Workbench/J))

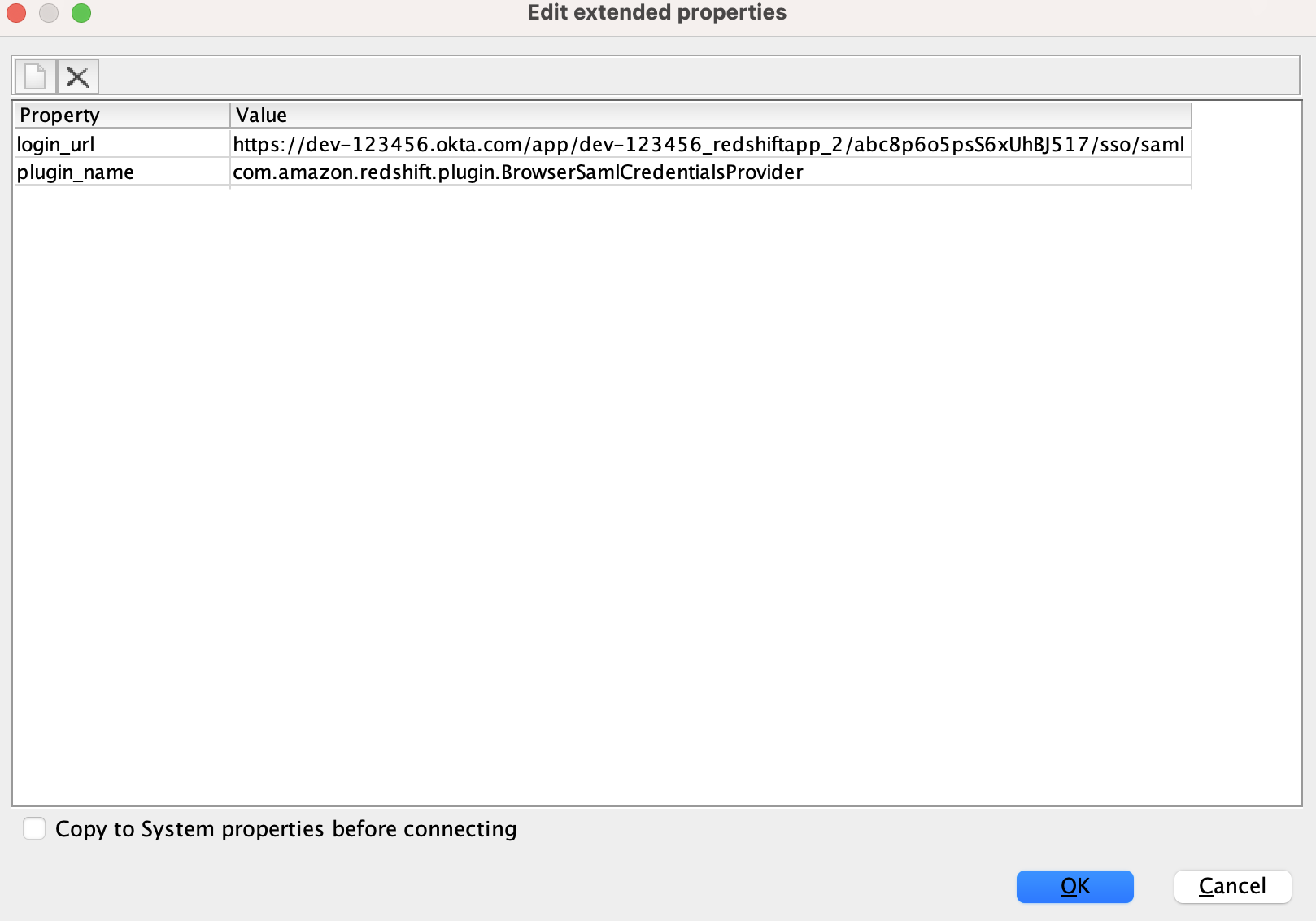

- Modifique su conexión actualizando las propiedades extendidas:

- URL de inicio de sesión – Obtenga la URL de inicio de sesión único como se muestra en la sección -Recopilar información de Okta. (Por ejemplo,

https://dev-123456.okta.com/app/dev-123456_redshiftapp_2/abc8p6o5psS6xUhBJ517/sso/saml) - nombre_complemento –

com.amazon.redshift.plugin.BrowserSamlCredentialsProvider

- URL de inicio de sesión – Obtenga la URL de inicio de sesión único como se muestra en la sección -Recopilar información de Okta. (Por ejemplo,

- Elige OK

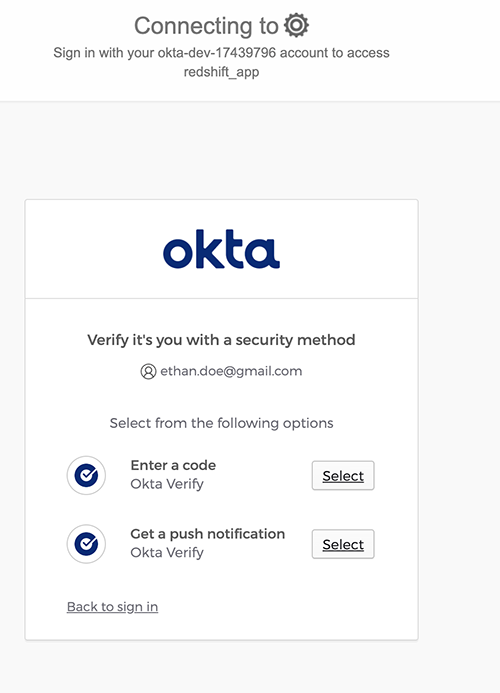

- Elige OK de SQL Workbench/J. Se le redirige al navegador para iniciar sesión con sus credenciales de Okta.

- Después de eso, recibirá un mensaje de MFA. Elija cualquiera Ingrese un codigo or Obtener una notificación de inserción.

- Una vez que la autenticación sea exitosa, inicie sesión para ser redirigido a una página que muestre que la conexión fue exitosa.

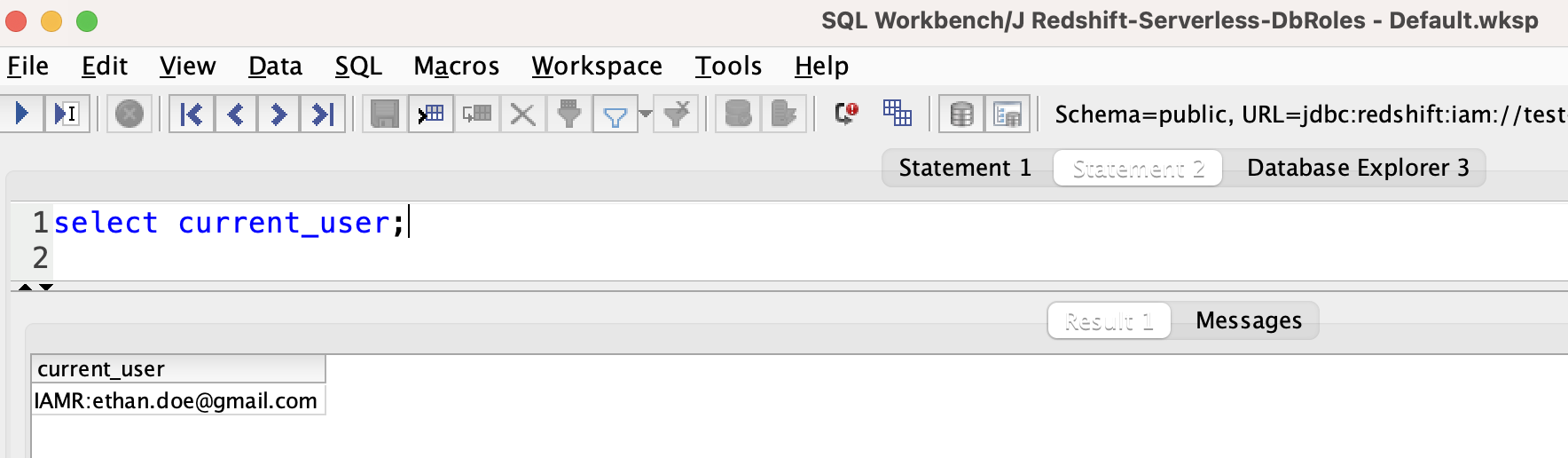

- Con este perfil de conexión, ejecute la siguiente consulta para devolver el nombre de usuario federado.

Solucionando Problemas

Si su conexión no funcionó, considere lo siguiente:

- Habilite el inicio de sesión en el controlador. Para obtener instrucciones, consulte Configurar registro.

- Asegúrese de usar la última Controlador JDBC de Amazon Redshift versión.

- Si recibe errores al configurar la aplicación en Okta, asegúrese de tener acceso de administrador.

- Si puede autenticarse a través del cliente SQL pero tiene un problema de permiso o no puede ver los objetos, otorgue el permiso correspondiente al rol, como se detalla anteriormente en esta publicación.

Limpiar

Cuando haya terminado de probar la solución, limpie los recursos para evitar incurrir en cargos futuros:

- Elimine la instancia de Redshift Serverless eliminando tanto el grupo de trabajo como el espacio de nombres.

- Elimine las funciones de IAM, los IdP de IAM y las políticas de IAM.

Conclusión

En esta publicación, brindamos instrucciones paso a paso para integrar Redshift Serverless con Okta utilizando Amazon Redshift Query Editor V2 y SQL Workbench/J con la ayuda de roles de IAM federados y el mapeo automático de roles de base de datos. Puede usar una configuración similar con cualquier otro cliente SQL (como DBeaver o DataGrip) o herramienta de inteligencia empresarial (como Tableau Desktop). También mostramos cómo la membresía del grupo Okta se asigna automáticamente con los roles de Redshift Serverless para usar la autenticación basada en roles sin problemas.

Para obtener más información sobre el inicio de sesión único sin servidor de Redshift con roles de base de datos, consulte Definición de roles de base de datos para otorgar a usuarios federados en Amazon Redshift Serverless.

Acerca de los autores

Maneesh Sharma es ingeniero sénior de bases de datos en AWS con más de una década de experiencia en el diseño e implementación de soluciones de almacenamiento y análisis de datos a gran escala. Colabora con varios socios y clientes de Amazon Redshift para impulsar una mejor integración.

Maneesh Sharma es ingeniero sénior de bases de datos en AWS con más de una década de experiencia en el diseño e implementación de soluciones de almacenamiento y análisis de datos a gran escala. Colabora con varios socios y clientes de Amazon Redshift para impulsar una mejor integración.

Debu Panda es gerente sénior de administración de productos en AWS. Es un líder de la industria en análisis, plataforma de aplicaciones y tecnologías de bases de datos, y tiene más de 25 años de experiencia en el mundo de TI.

Debu Panda es gerente sénior de administración de productos en AWS. Es un líder de la industria en análisis, plataforma de aplicaciones y tecnologías de bases de datos, y tiene más de 25 años de experiencia en el mundo de TI.

mohamed shaaban es ingeniero de software sénior en Amazon Redshift y tiene su sede en Berlín, Alemania. Tiene más de 12 años de experiencia en la ingeniería de software. Le apasionan los servicios en la nube y crear soluciones que deleiten a los clientes. Fuera del trabajo, es un fotógrafo aficionado al que le encanta explorar y capturar momentos únicos.

mohamed shaaban es ingeniero de software sénior en Amazon Redshift y tiene su sede en Berlín, Alemania. Tiene más de 12 años de experiencia en la ingeniería de software. Le apasionan los servicios en la nube y crear soluciones que deleiten a los clientes. Fuera del trabajo, es un fotógrafo aficionado al que le encanta explorar y capturar momentos únicos.

Rajiv Gupta es gerente sénior de Analytics Specialist Solutions Architects con sede en Irvine, CA. Tiene más de 20 años de experiencia en la creación y gestión de equipos que crean soluciones de almacenamiento de datos e inteligencia empresarial.

Rajiv Gupta es gerente sénior de Analytics Specialist Solutions Architects con sede en Irvine, CA. Tiene más de 20 años de experiencia en la creación y gestión de equipos que crean soluciones de almacenamiento de datos e inteligencia empresarial.

Amol Mhatre es ingeniero de base de datos en Amazon Redshift y trabaja en interacciones con clientes y socios. Antes de Amazon, trabajó en múltiples proyectos relacionados con implementaciones de bases de datos y ERP.

Amol Mhatre es ingeniero de base de datos en Amazon Redshift y trabaja en interacciones con clientes y socios. Antes de Amazon, trabajó en múltiples proyectos relacionados con implementaciones de bases de datos y ERP.

Ning di es ingeniero de desarrollo de software en Amazon Redshift, impulsado por una pasión genuina por explorar todos los aspectos de la tecnología.

Ning di es ingeniero de desarrollo de software en Amazon Redshift, impulsado por una pasión genuina por explorar todos los aspectos de la tecnología.

Harsha Kesapragada es ingeniero de desarrollo de software de Amazon Redshift y le apasiona crear sistemas escalables y seguros. En los últimos años, ha estado trabajando en Redshift Datasharing, Security y Redshift Serverless.

Harsha Kesapragada es ingeniero de desarrollo de software de Amazon Redshift y le apasiona crear sistemas escalables y seguros. En los últimos años, ha estado trabajando en Redshift Datasharing, Security y Redshift Serverless.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoAiStream. Inteligencia de datos Web3. Conocimiento amplificado. Accede Aquí.

- Acuñando el futuro con Adryenn Ashley. Accede Aquí.

- Compra y Vende Acciones en Empresas PRE-IPO con PREIPO®. Accede Aquí.

- Fuente: https://aws.amazon.com/blogs/big-data/single-sign-on-with-amazon-redshift-serverless-with-okta-using-amazon-redshift-query-editor-v2-and-third-party-sql-clients/