Inicialmente, muchos pensaron que Bitcoin era efectivo digital anónimo debido al hecho de que todas las transacciones se realizan como transferencias entre pares entre direcciones de billetera que sirven como seudónimos. Sin embargo, la naturaleza pública del registro de transacciones de Bitcoin (la "cadena de bloques") significa que cualquiera puede observar el flujo de monedas. Esto significa que las direcciones seudónimas no proporcionan ningún nivel significativo de anonimato, ya que cualquiera puede recolectar las direcciones de contraparte de cualquier transacción determinada y reconstruir la cadena de transacciones.

Esta falta de privacidad en Bitcoin ha llevado a un importante flujo de trabajo para hacer que el libro de contabilidad de la cadena de bloques de Bitcoin sea privado: desde vasos centralizados que mezclan monedas para ocultar su origen por una pequeña tarifa de servicio y un retraso adicional; a sidechains con Transacciones Confidenciales (según lo implementado por Blockstream's Líquido) que ocultan el monto de una transacción en la cadena mediante encriptación homomórfica; a softwares de mezcla sin custodia como CoinJoin, en el que un gran grupo de usuarios coopera para combinar múltiples pagos de Bitcoin en una sola transacción, para ocultar la información de qué gastador pagó a quién.

Una solución simple es deshacerse de la autovigilancia de las transacciones al deshacerse de la cadena de bloques tanto como sea posible. Así que otra solución son los protocolos de Capa 2, como el Lightning Network, una red de canales de pago donde los usuarios pueden realizar, arbitrariamente, muchos pagos fuera de la cadena entre ellos sin necesidad de transmitir estas transacciones individuales a bloques incluidos en la cadena de bloques de Bitcoin.

Sin embargo, el talón de Aquiles de la privacidad de Bitcoin es en realidad su transmisión de igual a igual. En detalle, Bitcoin se basa en una transmisión de igual a igual a nivel de paquetes TCP/IP, donde se anuncian nuevas transacciones y bloques al resto de la red de Bitcoin, lo que hace que Bitcoin sea resistente a la censura. Sin embargo, ser resistente a la censura no lo hace a uno resistente a la vigilancia. Su dirección IP (Protocolo de Internet) filtra su geolocalización aproximada con cada paquete.

Cuando un nodo completo transmite una transacción de Bitcoin, un atacante puede vincular las transacciones a las direcciones IP del usuario de origen, así como el tiempo y el tamaño de las transacciones del usuario. Cualquiera puede hacer esto simplemente ejecutando un supernodo que también se conecta a todos los miles de nodos de Bitcoin y simplemente observa el tráfico de la red. Los retrasos aleatorios en el tráfico P2P implementado por Bitcoin ayudan un poco, pero en última instancia son capaces de ser derrotado.

Del mismo modo, se deja una huella de IP en los intercambios de cifrado y los proveedores de pago de bitcoin. De hecho, este tipo de “análisis de tráfico” puede incluso aplicarse a la Lightning Network. Las agencias gubernamentales como la NSA no solo pueden cometer este tipo de ataques, sino que incluso un proveedor de servicios de Internet (ISP) local puede realizar análisis de tráfico en su conexión a Internet desde su hogar.

Sin la privacidad a nivel de red de la transmisión punto a punto, cualquier solución de privacidad para Bitcoin es como construir un castillo sobre la arena, usando criptografía sofisticada en la propia cadena de bloques, incluso a través de las llamadas "monedas de privacidad" como Zcash, e incluso Monero, cuando la transmisión fundamental entre pares de Bitcoin se expone para que todo el mundo la vea.

¿Qué se puede hacer para brindar privacidad a su transmisión peer-to-peer en Bitcoin?

Bitcoin sobre una VPN

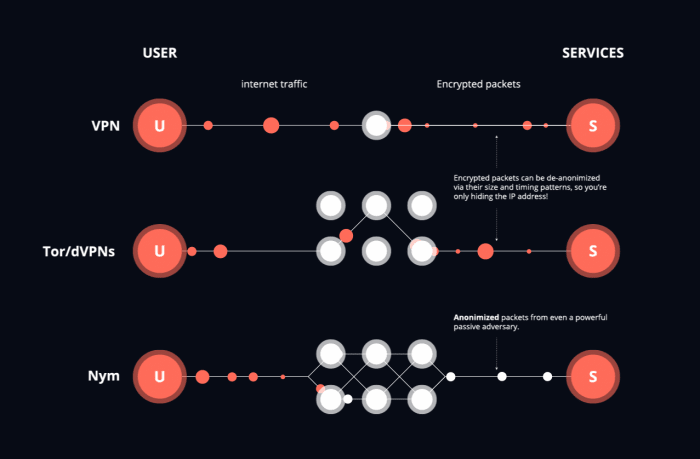

Una solución para ofuscar la dirección IP es usar una VPN ("Red privada virtual", pero mejor pensada como un proxy de Internet encriptado). En pocas palabras, el software de VPN crea un túnel encriptado entre un dispositivo cliente y un servidor administrado por un proveedor de VPN, que actúa como un proxy que reenvía las comunicaciones de la red. Por lo tanto, su dirección IP local no se vincula a su dirección de billetera o su identidad en un intercambio de cifrado compatible con KYC.

Sin embargo, hemos señalado que las VPN son en realidad no es anonimo. Aunque las VPN pueden ocultar su dirección IP, sufren de debilidades inherentes debido a su modelo de confianza centralizado. Un proveedor de VPN actúa como un de confianza proxy y, por lo tanto, puede vincular fácilmente todas sus actividades en la capa de red. La VPN en sí tampoco necesita monitorearlo, ya que cualquier persona que observe una VPN con cuidado también puede vincular sus transacciones. Dichos espías de la red pueden observar el tráfico de red que fluye hacia y desde el proxy VPN y simplemente rastrear el tráfico de red enrutado en función del tamaño y el tiempo de los paquetes de datos y, por lo tanto, inferir fácilmente su dirección IP incluso cuando la VPN oculta su dirección IP. el sitio web o el nodo completo de Bitcoin al que está accediendo.

La mayoría de las personas no ejecutan un nodo completo de Bitcoin. Muchas personas usan intercambios, e incluso los usuarios incondicionales de Bitcoin que tienden a usar billeteras con custodia propia ejecutan clientes ligeros, donde un nodo completo actúa como un proxy confiable como una VPN. Sin embargo, no se deje engañar pensando que este nodo completo brinda privacidad. El nodo completo, y cualquiera que esté viendo el nodo completo, puede correlacionar sus transmisiones de Bitcoin y sus transacciones con su billetera ligera... ¡y por lo tanto su dirección IP y transacciones para usted!

Bitcoin sobre Tor

A diferencia de las VPN centralizadas, Puerta construye una red descentralizada de nodos para que ningún nodo único conozca tanto al remitente como al receptor de cualquier paquete de red. Tor reenvía el tráfico a través de un circuito multisalto de larga duración de la siguiente manera: cada usuario conectado abre un circuito de larga duración circuito, que comprende tres retransmisiones sucesivas seleccionadas aleatoriamente: protección de entrada, retransmisión intermedia y retransmisión de salida, y negocia claves simétricas que luego se utilizan para cifrar cada uno de los paquetes de comunicación. Mientras el mensaje viaja a lo largo del circuito, cada relé elimina su capa de cifrado, lo que le da a Tor su nombre como "El enrutador cebolla". Si se envió una transacción de Bitcoin a través de Tor, parece tener la dirección IP del último relé de salida de Tor.

Aunque mucho mejor que cualquier VPN, Tor fue diseñado para derrotar a los adversarios locales que observan sólo pequeñas partes de la red. Dado que los paquetes aún salen de Tor en el mismo orden en que entraron, un adversario más poderoso que puede observar toda la red puede usar el aprendizaje automático para correlacionar con éxito el patrón del tráfico de Internet para que el remitente y el receptor de una transacción puedan ser identificados. descubierto CRISPR. Este tipo de ataque puede ser fácilmente aplicado a las transacciones de Bitcoin sobre Tor, y recientemente, ha habido evidencia de que una sola entidad ha comprometido una gran cantidad de nodos de salida. De hecho, los primeros desarrolladores de Bitcoin prefirieron una transmisión pura de igual a igual en lugar de usar Tor precisamente por esta razón. Los circuitos en Tor también duran diez minutos, por lo que si se envía más de una transacción de Bitcoin a través de Tor en este período, todas estas transacciones tendrán la misma dirección IP del último relé de salida de Tor. Se pueden construir nuevos circuitos con cada transacción, pero este comportamiento se destaca del predeterminado de Tor y, por lo tanto, se identifica fácilmente mediante el aprendizaje automático.

Técnicas como Diente de león que utiliza Bitcoin se asemejan a Tor, con cada paquete nuevo que se envía un número múltiple de saltos antes de ser transmitido, donde los saltos son un "tallo" y la transmisión es la "flor", y por lo tanto se asemeja a un diente de león. Aunque es mucho mejor usar Dandelion que no usarlo, un adversario poderoso puede simplemente observar la construcción del circuito aleatorio de Dandelion y usarlo para eliminar el anonimato del remitente y el receptor.

Bitcoin sobre una red mixta

A diferencia de Tor y las VPN, una red mixta mezcla paquetes. Esto significa que, en lugar de que los paquetes salgan de un nodo en la red mixta en el mismo orden en que entraron, los paquetes se retrasan y luego se mezclan con otros paquetes, por lo que los paquetes salen de la red mixta en un orden diferente.

Como fue iniciado por David Chaum en su pre-Tor periódico que inventó las redes mixtas en 1981, una forma de pensar en ellos es que en cada "salto" en la red mixta, el nodo mixto "baraja" los paquetes como una baraja de cartas. Al igual que Tor, se usa una forma de "cifrado de cebolla" y todos los paquetes se hacen del mismo tamaño usando el Esfinge formato de paquete Este es el mismo paquete Sphinx que se usa en Lightning Network, pero originalmente se creó para redes mixtas.

Nym es una especie de red mixta donde los paquetes se retrasan utilizando un proceso estadístico que permite una estimación del retraso promedio de un paquete pero proporciona máximo anonimato ya que se desconoce cuándo se termina de mezclar un paquete dado. Los paquetes se envían desde un programa como una billetera Bitcoin a través de una puerta de enlace, luego tres nodos mixtos y finalmente fuera de una puerta de enlace. A diferencia de Tor y las VPN, cada paquete se envía enrutado a través de la red individualmente. Con Nym, se agregan paquetes ficticios para aumentar el anonimato de los paquetes.

En comparación con Tor y las VPN, las redes mixtas son adecuadas para Bitcoin. Los paquetes de Bitcoin encajan naturalmente dentro de los paquetes de Sphinx, como hemos visto con Lightning Network, y tiene más sentido enrutar los paquetes de Bitcoin individualmente en lugar de a través de un circuito necesario para una página web.

Al igual que las VPN y Tor, las redes mixtas ocultan la dirección IP del paquete, pero a diferencia de Tor y VPN, a cada paquete se le puede asignar una nueva ruta y una dirección IP de salida. Debido a que los paquetes se envían sin orden y se agregan paquetes falsos, es probable que sea más difícil para el aprendizaje automático identificar al remitente y al receptor de un paquete. Las conexiones de Bitcoin desde billeteras hasta nodos completos se beneficiarían del uso de una red mixta, ya que la transmisión estaría mucho más protegida contra los atacantes que simplemente usando Dandelion.

Aunque el reordenamiento de los paquetes tiende naturalmente a hacer que las redes mixtas como Nym sean más lentas que Tor, la demora aún puede lograr un anonimato razonable, ¡siempre y cuando haya suficientes personas usando la red mixta! — en cuestión de segundos a minutos. Una forma de ver las redes mixtas es como una versión más lenta, pero más anónima, de Lightning Network.

Por último, las redes mixtas no son solo para Bitcoin. Así como Tor es adecuado para la navegación web utilizando circuitos síncronos, las redes mixtas son adecuadas para cualquier tipo de tráfico que se ajuste naturalmente a los mensajes asíncronos, como la mensajería instantánea. Un caso de uso asesino de redes mixtas antes de Bitcoin fueron los reenviadores de correo electrónico que reenviaban correos electrónicos de forma anónima.

Los primeros cypherpunks como Adam Back intentaron llevar las redes mixtas al mercado para permitir el correo electrónico anónimo en el Red de libertad. Back inventó la "prueba de trabajo" a través de Hashcash en parte para evitar el spam de correo electrónico anónimo, donde incluso una pequeña cantidad de trabajo como resolver un rompecabezas de hash evitaría que un spammer malicioso inunde a las personas con correo electrónico anónimo.

Cypherpunks terminó usando redes mixtas como Mixmaster, co-creado por Len Sassman, y Mixminion, co-creado por George Danezis y los fundadores de Tor (antes de que comenzaran a trabajar en Tor), para ocultar sus identidades en línea. Por lo tanto, no debería sorprender que conceptos como la prueba de trabajo que se originaron con los intentos de crear correos electrónicos anónimos con redes mixtas terminaron en Bitcoin. No sería sorprendente en absoluto que Satoshi Nakamoto usara una red mixta para ocultar su propia identidad en las listas de discusión de correo electrónico al lanzar Bitcoin.

En este momento, Tor y Dandelion son las mejores soluciones que tenemos para la privacidad a nivel de red para Bitcoin, sin embargo, el regreso de las redes mixtas será necesario para permitir que Bitcoin logre una verdadera privacidad y seguridad contra adversarios poderosos, incluso a nivel nacional.

Len Sassaman, co-creador cypherpunk de Mixmaster mixnet, inmortalizado en la cadena de bloques. Fuente.

Esta es una publicación invitada de Harry Halpin y Ania Piotrowska. Las opiniones expresadas son totalmente propias y no reflejan necesariamente las de BTC Inc o Bitcoin Magazine.

Fuente: https://bitcoinmagazine.com/technical/why-mixnets-are-needed-to-make-bitcoin-private