Los expertos en seguridad automotriz han descubierto un método novedoso para robar autos irrumpiendo en sus sistemas de control a través de un faro.

La clave (por así decirlo) es el bus de la red de área del controlador (CAN), el protocolo de Internet de las cosas (IoT) a través del cual los dispositivos y microcontroladores en un vehículo se comunican entre sí. Es básicamente la red de comunicaciones local a bordo del automóvil que los atacantes cibernéticos pueden subvertir para potencialmente detener y encender el automóvil, abrir puertas y ventanas, jugar con la radio y mucho más.

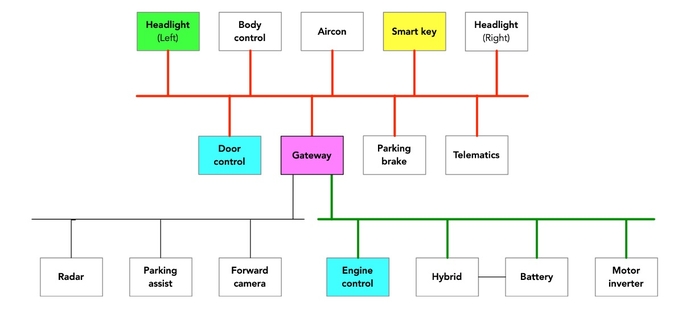

Aunque la hackear autos no es nada nuevo, en un entrada de blog publicada el 3 de abril, Ken Tindell, CTO de Canis Automotive Labs, describió cómo los atacantes manipularon una unidad de control electrónico (ECU) en un Toyota RAV4 faro para acceder a su bus CAN, a través del cual pudieron, finalmente, robar el vehículo. Ese es un enfoque que no se ha visto antes. Una vez conectados a través de los faros, se abrieron paso en el bus CAN, responsable de funciones como los frenos de estacionamiento, los faros y la llave inteligente, a través de una puerta de enlace y luego en el panel del tren motriz, donde se encuentra el control del motor.

Este tipo de inyección de CAN requerirá que los fabricantes reconsideren la seguridad de la red de control en sus vehículos, advierte.

“Cuando eres ingeniero de automóviles”, le dice Tindell a Dark Reading, “estás tratando de resolver todo tipo de problemas: minimizar el cableado, la confiabilidad y el costo. No estás pensando en 'ciber, ciber, ciber' todo el tiempo".

“No estamos conectados de esa manera”, dice. Perdona el juego de palabras.

robo de auto cibernético

El 24 de abril del año pasado, Ian Tabor se despertó y descubrió que el parachoques delantero y el faro izquierdo de su Toyota RAV4 habían sido maltratados, mientras estaba estacionado en una calle de Londres.

No tiene sentido tener un buen auto en estos días, salió temprano para encontrar el parachoques delantero y la moldura del arco arrancados y, lo que es peor, el enchufe del cableado del faro había sido arrancado, si definitivamente no fue un accidente, lado de la acera y marca de destornillador masiva. Roturas en los clips, etc. pic.twitter.com/7JaF6blWq9

-Ian Tabor (@mintynet) Abril 24, 2022

Un mes después, esas mismas áreas del automóvil fueron manipuladas nuevamente. Tabor no se dio cuenta del alcance total del sabotaje hasta que fue demasiado tarde.

Un día, el vehículo se había ido.

¡Sé lo que estaban haciendo, el coche se ha ido! Mi @ToyotaES aplicación muestra que está en movimiento. Solo llené el tanque anoche. FCUK! https://t.co/SWl8PcmfZJ

-Ian Tabor (@mintynet) 21 de Julio de 2022

Tabor, cabe señalar, es una consultora de seguridad automotriz. La ironía no pasó desapercibida para el amigo de Tabor, Tindell. “Cuando leí su tweet por primera vez, pensé: alguien está haciendo un punto”, dice. “Pero no, en absoluto”.

Resultó que Tindell estaba en una posición única para ayudar. Había ayudado a desarrollar la primera plataforma basada en CAN para vehículos Volvo, una experiencia aplicable a la situación dado que CAN resultó ser la principal debilidad del RAV4.

Cómo los piratas informáticos suelen robar automóviles

Para irrumpir en un vehículo moderno, la llave suele ser... la llave.

“El coche se defiende con la llave”, explica Tindell. “La llave inalámbrica es una defensa perimetral. Habla con una unidad de control del motor (ECU), que pregunta: '¿Eres la clave real?' La llave responde: 'Sí'. Luego, el mensaje va al inmovilizador del motor: 'OK, el dueño está aquí con la llave'”.

Para violar esta línea de comunicación, los ladrones históricamente han optado por los llamados “ataques de retransmisión”. Usando una estación de retransmisión de radio portátil, los atacantes pueden transmitir la solicitud de autenticación de un automóvil a su llave inteligente asociada, presumiblemente en una casa cercana. La llave responde y el coche acepta el mensaje porque al final es válido.

En sintonía con esto, los fabricantes ahora comúnmente diseñan teclas para ir a dormir después de unos minutos de inactividad. Los propietarios con llaves que no se duermen pueden guardarlas dentro de una caja de metal impenetrable por radio.

Otros tipos de ataques incluyen la subversión de aplicaciones móviles y el uso de fallas en los sistemas de información y entretenimiento de los automóviles, el último de los cuales se convirtió en un pararrayos para la reforma después del famoso truco del Jeep Cherokee 2014 por Charlie Miller y Chris Valasek en 2015. En ese caso, el descubrimiento de un puerto de comunicaciones celulares abierto de par en par 6667 finalmente condujo a su capacidad para controlar la dirección, el frenado, las luces altas, las señales de giro, los limpiaparabrisas y el líquido y las cerraduras de las puertas del Jeep, así como restablecer el velocímetro y tacómetro, apague el motor y desconecte la transmisión para que falle el pedal del acelerador.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/attacks-breaches/cybercriminals-can-steal-your-car-novel-iot-hack