Los ciberdelincuentes a menudo son vistos como parásitos que se alimentan de una amplia franja de víctimas de todos los tamaños y tendencias. Pero resulta que se han convertido en objetivos por derecho propio, con una gran cantidad de "metaparásitos" que se alimentan del fondo y acuden en masa a los mercados de la Dark Web para encontrar su propio conjunto de marcas.

Es un fenómeno que tiene el feliz efecto secundario de exponer una rica veta de inteligencia de amenazas a los investigadores, incluidos los detalles de contacto y ubicación de los ciberdelincuentes.

El investigador senior de amenazas de Sophos, Matt Wixey, subió al escenario en Black Hat Europe 2022 para hablar sobre el ecosistema de metaparásitos, en una sesión titulada “Estafadores que estafan Estafadores, piratas informáticos que piratean piratas informáticos.” Según una investigación que hizo con su colega investigadora Angela Gunn, el economía subterránea está plagado de una amplia variedad de estafadores, que extraen con éxito millones de dólares al año de sus compañeros ciberdelincuentes.

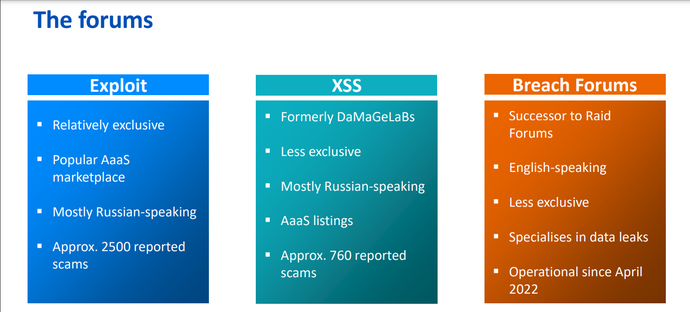

La pareja examinó 12 meses de datos en tres foros de la Dark Web (Exploit y XSS de habla rusa, y Breach Forums de habla inglesa) y descubrió miles de intentos exitosos de estafa.

“Son ganancias bastante ricas”, dijo Wixey. “Los estafadores estafaron a los usuarios de estos foros con aproximadamente $ 2.5 millones de dólares estadounidenses en el transcurso de 12 meses. Los montos por estafa pueden ser tan pequeños como $ 2 en hasta seis cifras bajas ".

Las tácticas varían, pero una de las más comunes, y la más cruda, es una táctica conocida como "arrancar y correr". Esto se refiere a una de las dos variantes de "rip": un comprador recibe bienes (un exploit, datos confidenciales, credenciales válidas, números de tarjetas de crédito, etc.) pero no paga por ellos; o bien, a un vendedor se le paga y nunca entrega lo prometido. La parte de "ejecutar" se refiere a que el estafador desaparece del mercado y se niega a responder cualquier consulta. Considéralo una versión de la Dark Web de dine-and-dash.

También hay muchos estafadores que venden productos falsos, como cuentas criptográficas inexistentes, creadores de macros que no crean nada nefasto, datos falsos o bases de datos que ya están disponibles públicamente o que se han filtrado anteriormente.

Algunos de estos pueden volverse creativos, explicó Wixey.

“Encontramos un servicio que afirmaba poder vincular un texto .EXE a un PDF, de modo que cuando la víctima hiciera clic en el PDF, se cargaría en segundo plano, el .EXE se ejecutaría en silencio”, dijo. “Lo que en realidad hizo el estafador fue enviarles un documento con un ícono de PDF, que en realidad no era un PDF ni contenía un .EXE. Esperaban que el comprador no supiera realmente lo que estaba pidiendo o cómo verificarlo”.

También son comunes las estafas en las que un vendedor ofrece productos legítimos que no son de la calidad anunciada, como datos de tarjetas de crédito que afirman ser válidos en un 30 %, cuando en realidad solo funcionan el 10 % de las tarjetas. O las bases de datos son reales pero se anuncian como "exclusivas" mientras que el vendedor las revende a múltiples interesados.

En algunos casos, los estafadores trabajan en conjunto en una forma más larga, agregó. Los sitios tienden a ser exclusivos, lo que fomenta "un grado de confianza intrínseca" con el que pueden jugar, según Wixey.

“Uno construirá una relación con un objetivo y ofrecerá brindar un servicio; luego dirán que en realidad conocen a alguien más que puede hacer este trabajo mucho mejor, que es un experto en el tema”, explicó Wixey. “A menudo les indicarán un foro falso que una segunda persona trabaje y opere, lo que requiere algún tipo de depósito o cuota de inscripción. La víctima paga la tarifa de registro y luego ambos estafadores simplemente desaparecen”.

Cómo se defienden los foros

La actividad tiene un efecto adverso en el uso de los foros de la Dark Web, actuando como un "impuesto efectivo en los mercados criminales, haciéndolo más costoso y más peligroso para todos los demás", señaló Wixey. Como tal, irónicamente, muchos mercados están implementando medidas de seguridad para ayudar a frenar la ola de fraude.

Los foros se enfrentan a varios desafíos cuando se trata de poner salvaguardas: no se puede recurrir a las autoridades policiales o reguladoras para uno; y es una cultura semianónima, lo que dificulta rastrear a los culpables. Por lo tanto, los controles antifraude que se han implementado tienden a centrarse en rastrear la actividad y emitir advertencias.

Por ejemplo, algunos sitios ofrecen complementos que verificarán una URL para asegurarse de que se vincule a un foro de ciberdelincuencia verificado, no a un sitio falso donde los usuarios son estafados a través de una "tarifa de inscripción" falsa. Otros pueden ejecutar una "lista negra" de herramientas de estafador y nombres de usuario confirmados. Y la mayoría tiene un proceso de arbitraje dedicado, donde los usuarios pueden presentar un informe de estafa.

“Si ha sido estafado por otro usuario en el foro, va a una de estas salas de arbitraje y comienza un nuevo hilo y proporciona alguna información”, según Wixey. Eso puede consistir en el nombre de usuario y los detalles de contacto del presunto estafador, el comprobante de compra o los detalles de la transferencia de la billetera, y tantos detalles de la estafa, incluidas capturas de pantalla y registros de chat, como sea posible.

“Un moderador revisa el informe, solicita más información según sea necesario y luego etiqueta a la persona acusada y le da entre 12 y 72 horas para responder, según el foro”, dijo Wixey. “El acusado puede hacer una restitución, pero eso es bastante raro. Lo que sucede más comúnmente es que el estafador disputará el informe y afirmará que se debe a un malentendido de los términos de la venta”.

Algunos simplemente no responden y, en ese caso, están prohibidos temporal o permanentemente.

Otra opción de seguridad para los usuarios del foro es el uso de un garante, un recurso verificado en el sitio que actúa como una cuenta de depósito en garantía. El dinero que se va a cambiar se guarda allí hasta que se confirme que los bienes o servicios son legítimos. Sin embargo, los defraudadores a menudo se hacen pasar por los mismos garantes.

Un tesoro escondido de inteligencia de amenazas

Si bien la investigación ofrece una visión del funcionamiento interno de una parte interesante del mundo de la Dark Web, Wixey también señaló que el proceso de arbitraje en particular brinda a los investigadores una fuente fantástica de información. inteligencia de amenazas.

“Los foros exigen pruebas cuando se alega una estafa, y eso incluye cosas como capturas de pantalla y registros de chat, y las víctimas generalmente están encantadas de hacerlo”, explicó. “Una minoría de ellos redacta esa evidencia o la restringe, por lo que solo es visible para un moderador, pero la mayoría no. Publicarán capturas de pantalla y registros de chat no redactados, que a menudo contienen un tesoro de direcciones de criptomonedas, ID de transacciones, direcciones de correo electrónico, direcciones IP, nombres de víctimas, código fuente y otra información. Y eso contrasta con la mayoría de las otras áreas de los mercados criminales donde OpSec normalmente es bastante bueno”.

Algunos informes de estafa también incluyen capturas de pantalla completas del escritorio de una persona, incluida la fecha, la hora, el clima, el idioma y las aplicaciones, que ofrecen rutas de navegación para la ubicación.

En otras palabras, las precauciones normales se van por la ventana. Un análisis de Sophos de los 250 informes de estafa más recientes en los tres foros encontró que casi el 40% de ellos incluía algún tipo de captura de pantalla; solo el 8% restringió el acceso a las pruebas u ofreció presentarlas de forma privada.

“En general, los informes de estafas pueden ser útiles tanto para la inteligencia técnica como para la inteligencia estratégica”, concluyó Wixey.

“La gran conclusión aquí es que los actores de amenazas no parecen ser inmunes al engaño, la ingeniería social o el fraude”, agregó. “De hecho, parecen ser tan vulnerables como cualquier otra persona. Lo cual es algo interesante porque estos son exactamente los tipos de técnicas que están usando contra otros usuarios”.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/threat-intelligence/metaparasites-the-dark-web-scammers-turn-on-their-own