Microsoft es un objetivo principal para los actores de amenazas, que buscan debilidades en las aplicaciones de Microsoft. Nuestro equipo de investigación de seguridad en Adaptive Shield descubrió recientemente un nuevo vector de ataque causado por una vulnerabilidad dentro del registro de la aplicación OAuth de Microsoft que permite a los atacantes aprovechar la API heredada de Exchange para crear reglas de reenvío ocultas en los buzones de correo de Microsoft 365.

Para comprender este nuevo vector de ataque, debe comprender los componentes clave que contiene. Estos incluyen reglas de reenvío ocultas y Acceso a aplicaciones de SaaS a SaaS, todo lo cual equivale a un rootkit SaaS malicioso que puede infiltrarse en las cuentas de los usuarios y controlar sus buzones de correo, sin el conocimiento de los usuarios.

Haz clic aquí para más información sobre la casos de uso principales para proteger toda su pila de SaaS.

Reglas de reenvío ocultas

Las reglas de la bandeja de entrada son acciones que ocurren según condiciones preestablecidas dentro de un buzón de Microsoft. Los usuarios o administradores pueden usar reglas de reenvío para activar protocolos basados en diferentes atributos de la bandeja de entrada del usuario.

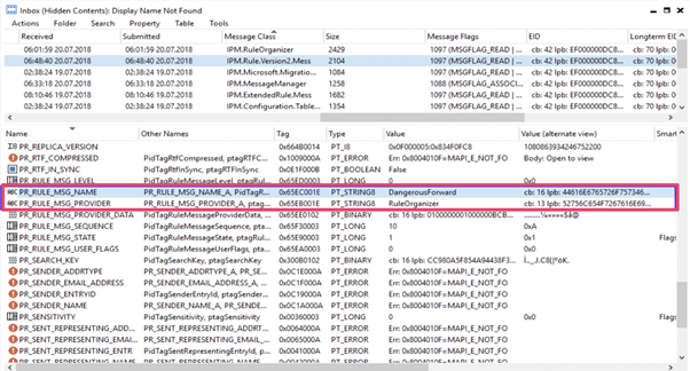

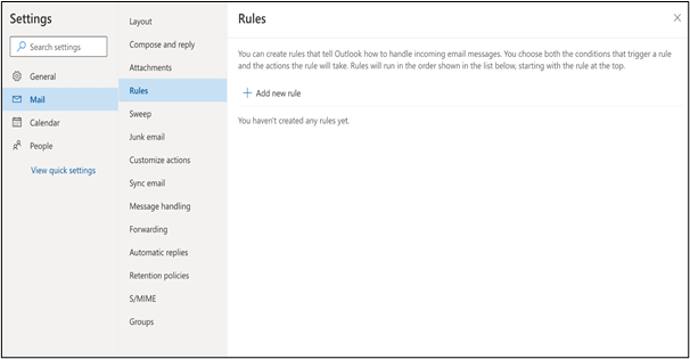

Las reglas de reenvío ocultas (Figura 1) fueron descubiertas por primera vez por Compass Security Damian Pflammater en 2018. Cubrió el descubrimiento y la respuesta de Microsoft en una publicación de blog titulada “Reglas ocultas de la bandeja de entrada en Microsoft Exchange.” Estas reglas son completamente funcionales y se pueden ver en el back-end. Sin embargo, no son interfaces comunes visibles, como clientes de correo electrónico, un panel de administración o una API (Figura 2).

Acceso de SaaS a SaaS a través de OAuth 2.0

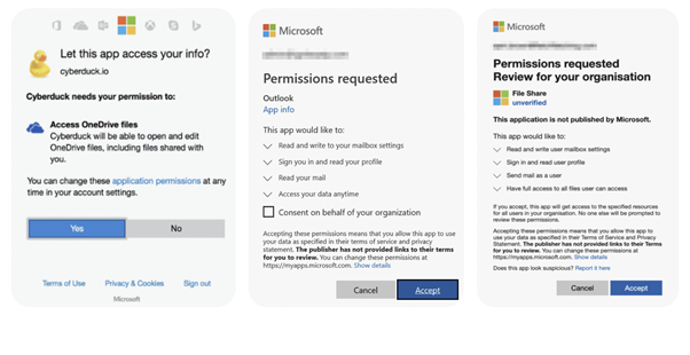

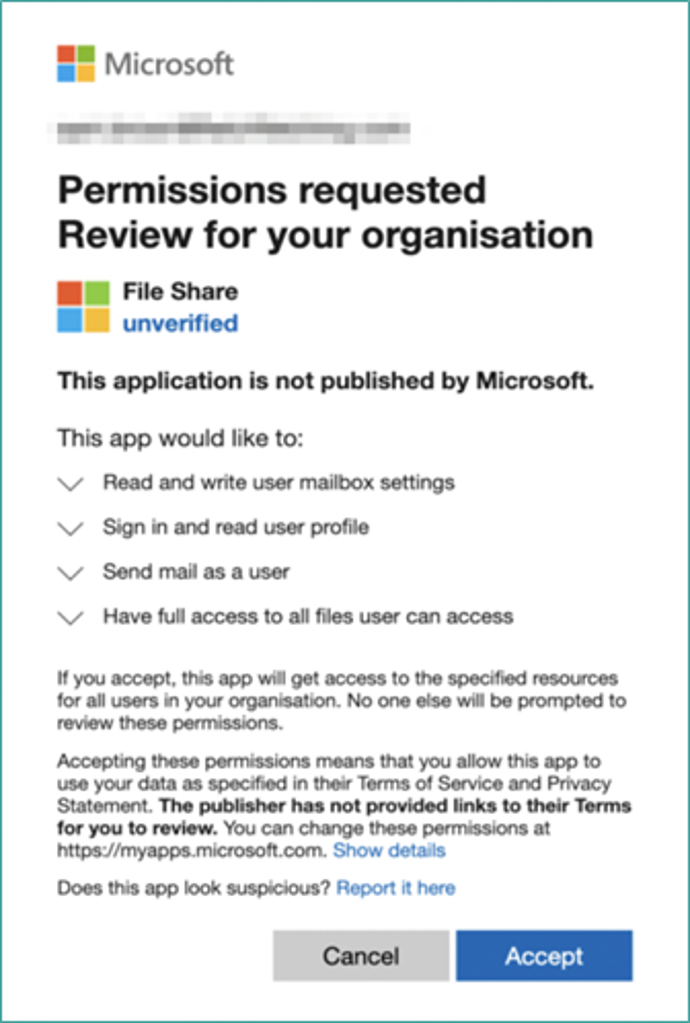

El acceso a aplicaciones SaaS-to-SaaS, también conocido como acceso a aplicaciones de terceros, describe las condiciones bajo las cuales una aplicación puede conectarse a otra aplicación y, al hacerlo, obtener acceso y permiso para diferentes configuraciones e información. Él OAuth El mecanismo 2.0 simplifica el proceso de autenticación y autorización entre consumidores y proveedores de servicios a través de un proceso continuo que permite a los usuarios verificar rápidamente sus identidades y otorgar permisos a la aplicación. Luego, la aplicación puede ejecutar código y realizar la lógica dentro de su entorno detrás de escena.

En muchos casos, estas aplicaciones son completamente inofensivas y, a menudo, sirven como una valiosa herramienta comercial. En otros casos, estas aplicaciones pueden actuar como malware, similar a un archivo ejecutable.

La próxima evolución: un método de ataque a través de SaaS

Con este rootkit SaaS, los actores de amenazas pueden crear malware que vive como una aplicación SaaS y puede infiltrarse y mantener acceso a la cuenta de un usuario mientras pasa desapercibido.

Si bien los delincuentes no pueden encontrar ámbitos heredados de Exchange que puedan usarse para agregar reenvíos ocultos en línea mediante programación en la interfaz de usuario de Microsoft, pueden agregarlos a través de un script de terminal.

El trabajo del atacante es simple: crear una aplicación que parezca creíble, agregar los protocolos de alcance heredados eliminados de la interfaz de usuario a la aplicación (explotando la vulnerabilidad que descubrió el equipo de Adaptive Shield) y enviar una oferta a los usuarios para que se conecten a ella. El usuario verá un cuadro de diálogo de la aplicación OAuth en el sitio oficial de Microsoft y es probable que muchos lo acepten (Figura 4).

Una vez que un usuario acepta, el mal actor recibe un token que otorga permiso para crear reglas de reenvío y las oculta de la interfaz de usuario como un rootkit.

Un ataque a través de estas reglas de reenvío ocultas no debe confundirse con un ataque único sino, más bien, con el inicio de un nuevo método de ataque a través de aplicaciones SaaS.

Respuesta de Microsoft

En 2022, Adaptive Shield se puso en contacto con Microsoft sobre el problema, Microsoft en respuesta dijo que el equipo del producto había señalado el problema para una revisión futura como una oportunidad para mejorar la seguridad del producto afectado.

Cómo mitigar mejor un ataque de rootkit SaaS

No existe una forma infalible de eliminar los ataques de rootkits de SaaS, pero existen algunas mejores prácticas que pueden ayudar a mantener a las organizaciones más protegidas.

- Supervisar el acceso a aplicaciones de terceros y sus permisos para garantizar que las aplicaciones sean legítimas y solo tengan el acceso que necesitan.

- Seguimiento de actividades y esté atento a las nuevas reglas de la bandeja de entrada para identificar cualquier conexión nueva de dominios que no sean de confianza.

- Deshabilitar los registros de aplicaciones de terceros donde sea posible para reducir el riesgo.

Conclusión

Las reglas de reenvío ocultas siguen siendo una amenaza, más aún cuando aparecen a través del sitio web de confianza de Microsoft. Los controles tradicionales que se crearon para detener el malware han tenido problemas para mantenerse al día con la evolución del malware y el nuevo vector de ataque que puede explotar cualquier aplicación SaaS, desde M365 hasta Salesforce y G-Workspace, etc. Las organizaciones deben utilizar configuraciones de seguridad nativas para controlar las instalaciones de la aplicación OAuth en las aplicaciones SaaS para proteger a los usuarios de ataques maliciosos como estos.

Obtenga el informe SSPM de Forrester, “Adopte un cambio de paradigma en la protección de SaaS: gestión de la postura de seguridad de SaaS."

Sobre la autora

Ex oficial de inteligencia de seguridad cibernética en las FDI, Maor Bin tiene más de 16 años en el liderazgo de seguridad cibernética. En su carrera, dirigió la investigación de detección de amenazas de SaaS en Proofpoint y ganó el premio a la excelencia operativa durante su servicio IDI. Maor obtuvo su B.Sc. en informática y es CEO y co-fundador de Adaptive Shield.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/vulnerabilities-threats/saas-rootkit-exploits-hidden-rules-in-microsoft-365-