1 de septiembre de 2023

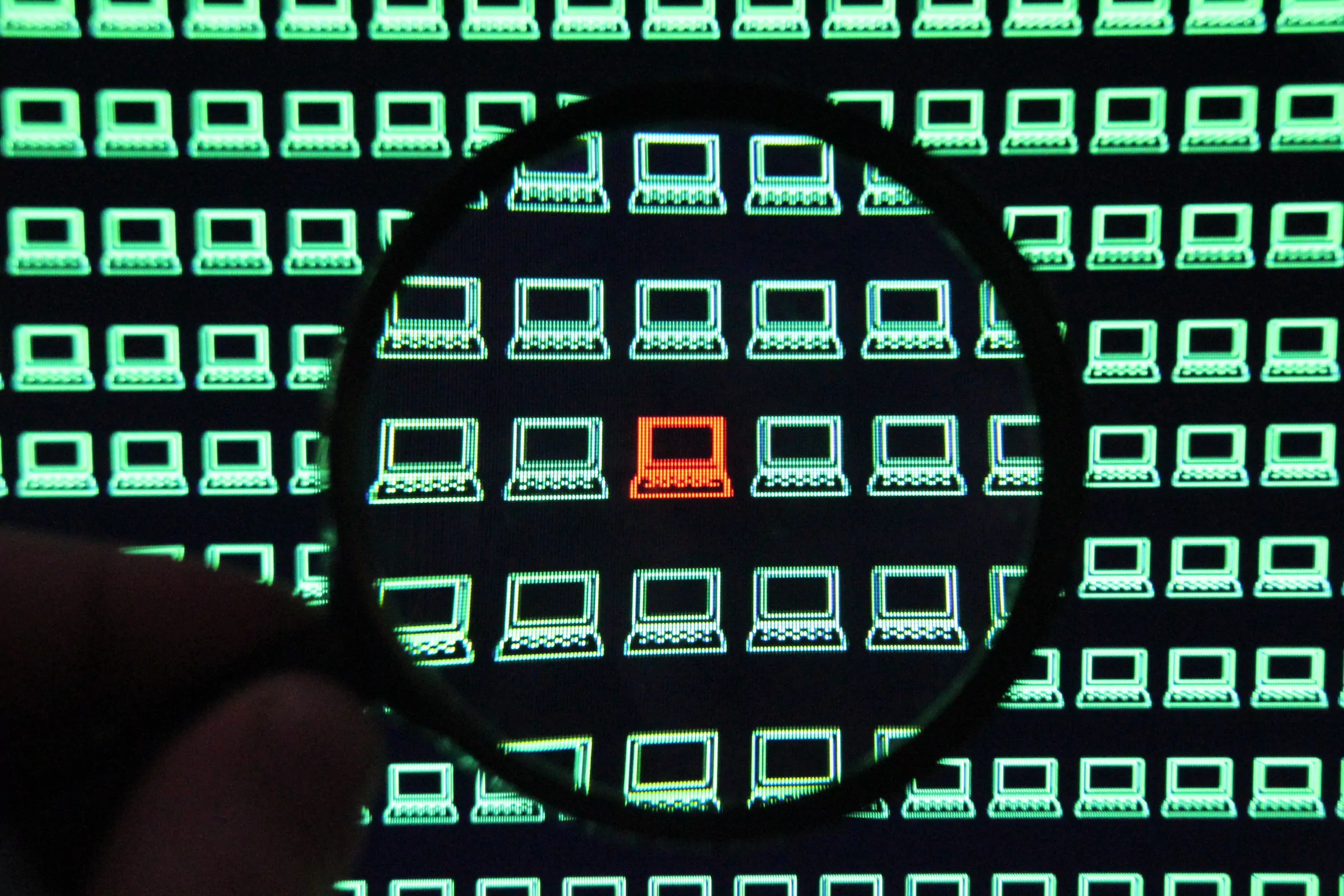

En el sentido más simple, una amenaza a la ciberseguridad es una indicación de que un hacker o un actor malintencionado está intentando obtener acceso no autorizado a una red con el fin de lanzar un ciberataque.

Las ciberamenazas pueden variar desde las obvias, como un correo electrónico de un potentado extranjero que ofrece una pequeña fortuna si simplemente proporcionas tu número de cuenta bancaria, hasta las astutas y sigilosas, como una línea de código malicioso que se cuela entre las ciberdefensas y vive en la red. red durante meses o años antes de desencadenar una costosa filtración de datos. Cuanto más sepan los equipos y empleados de seguridad sobre los diferentes tipos de amenazas a la ciberseguridad, más eficazmente podrán prevenir, prepararse y responder a los ciberataques.

Malware

Malware(abreviatura de “software malicioso”) es un código de software escrito intencionalmente para dañar un sistema informático o a sus usuarios.

Casi todos los modernos ciberataque implica algún tipo de malware. Los actores de amenazas utilizan ataques de malware para obtener acceso no autorizado y dejar los sistemas infectados inoperables, destruyendo datos, robando información confidencial e incluso borrando archivos críticos para el sistema operativo.

Los tipos comunes de malware incluyen:

- Ransomware bloquea los datos o el dispositivo de una víctima y amenaza con mantenerlos bloqueados o filtrarlos públicamente, a menos que la víctima pague un rescate al atacante. De acuerdo con la Índice de inteligencia de amenazas de IBM Security X-Force 2023, los ataques de ransomware representaron el 17 por ciento de todos los ciberataques en 2022.

- A caballo de Troya es un código malicioso que engaña a las personas para que lo descarguen haciéndose pasar por un programa útil o ocultándose dentro de software legítimo. Los ejemplos incluyen troyanos de acceso remoto (RAT), que crean una puerta trasera secreta en el dispositivo de la víctima, o troyanos cuentagotas, que instalan malware adicional una vez que se afianzan en el sistema o la red de destino.

- Spyware es un malware altamente secreto que recopila información confidencial, como nombres de usuario, contraseñas, números de tarjetas de crédito y otros datos personales, y la transmite al atacante sin que la víctima lo sepa.

- Worms son programas autorreplicantes que se propagan automáticamente a aplicaciones y dispositivos sin interacción humana.

Ingeniería social y phishing

Frecuentemente conocido como “hacking humano” ingeniería social manipula a los objetivos para que tomen acciones que expongan información confidencial, amenacen su propio bienestar financiero o el de su organización, o comprometan de otro modo la seguridad personal u organizacional.

Phishing Es la forma más conocida y generalizada de ingeniería social. El phishing utiliza correos electrónicos fraudulentos, archivos adjuntos de correo electrónico, mensajes de texto o llamadas telefónicas para engañar a las personas para que compartan datos personales o credenciales de inicio de sesión, descarguen malware, envíen dinero a ciberdelincuentes o tomen otras acciones que puedan exponerlos a delitos cibernéticos.

Los tipos comunes de phishing incluyen:

- Spear phishing—ataques de phishing altamente dirigidos que manipulan a un individuo específico, a menudo utilizando detalles de los perfiles públicos de redes sociales de la víctima para hacer que la estafa sea más convincente.

- Suplantación de identidad de ballenas—Spear phishing dirigido a ejecutivos corporativos o personas adineradas.

- Compromiso de correo electrónico comercial (BEC)—estafas en las que los ciberdelincuentes se hacen pasar por ejecutivos, proveedores o socios comerciales de confianza para engañar a las víctimas para que transfieran dinero o compartan datos confidenciales.

Otra estafa común de ingeniería social es suplantación de nombre de dominio (también llamado suplantación de DNS), en el que los ciberdelincuentes utilizan un sitio web falso o un nombre de dominio que se hace pasar por uno real (por ejemplo, 'applesupport.com' en lugar de support.apple.com) para engañar a las personas para que ingresen información confidencial. Los correos electrónicos de phishing suelen utilizar nombres de dominio de remitentes falsificados para que el correo electrónico parezca más creíble y legítimo.

Ataque de hombre en el medio (MITM)

En un ataque de intermediario, un ciberdelincuente escucha a escondidas una conexión de red para interceptar y transmitir mensajes entre dos partes y robar datos. Las redes Wi-Fi no seguras suelen ser un buen coto de caza para los piratas informáticos que buscan lanzar ataques MITM.

Ataque de denegación de servicio (DoS)

Un ataque de denegación de servicio es un ciberataque que satura un sitio web, una aplicación o un sistema con volúmenes de tráfico fraudulento, lo que hace que su uso sea demasiado lento o completamente inaccesible para los usuarios legítimos. Un ataque distribuido de denegación de servicio, o ataque DDoS, es similar excepto que utiliza una red de bots o dispositivos infectados con malware conectados a Internet, conocida como botnet, para inutilizar o bloquear el sistema objetivo.

Hazañas de día cero

A exploit de dia cero es un tipo de ciberataque que aprovecha una vulnerabilidad de día cero: una falla de seguridad desconocida o aún no abordada o sin parche en el software, hardware o firmware de la computadora. El “día cero” se refiere al hecho de que un proveedor de software o dispositivo tiene “días cero” (o ningún tiempo) para corregir las vulnerabilidades porque los actores maliciosos ya pueden usarlos para obtener acceso a los sistemas vulnerables.

Una de las vulnerabilidades de día cero más conocidas es Log4Shell, un defecto en el ampliamente utilizado Apache log4j biblioteca de registro. En el momento de su descubrimiento en noviembre de 2021, la vulnerabilidad Log4Shell existía en el 10 por ciento de los activos digitales globales, incluidas muchas aplicaciones web, servicios en la nube y puntos finales físicos como servidores.

Obtenga más información sobre cómo detectar y parchear una vulnerabilidad de Log4j

Ataque de contraseña

Como sugiere el nombre, estos ataques involucran a ciberdelincuentes que intentan adivinar o robar la contraseña o las credenciales de inicio de sesión de la cuenta de un usuario. Muchos ataques de contraseñas utilizan la ingeniería social para engañar a las víctimas para que compartan involuntariamente estos datos confidenciales. Sin embargo, los piratas informáticos también pueden utilizar ataques de fuerza bruta para robar contraseñas, probando repetidamente diferentes combinaciones de contraseñas populares hasta que una tiene éxito.

Ataque al Internet de las cosas (IOT)

En un ataque de IoT, los ciberdelincuentes aprovechan las vulnerabilidades de los dispositivos de IoT, como dispositivos domésticos inteligentes y sistemas de control industrial, para apoderarse del dispositivo, robar datos o utilizar el dispositivo como parte de una botnet para otros fines maliciosos.

Ataques de inyección

En estos ataques, los piratas informáticos inyectan código malicioso en un programa o descargan malware para ejecutar comandos remotos, lo que les permite leer o modificar una base de datos o cambiar datos de un sitio web.

Existen varios tipos de ataques de inyección. Dos de los más comunes incluyen:

- Ataques de inyección SQL—cuando los piratas informáticos explotan la sintaxis SQL para falsificar la identidad; exponer, alterar, destruir o hacer que los datos existentes no estén disponibles; o convertirse en el administrador del servidor de base de datos.

- Secuencias de comandos entre sitios (XSS)—Este tipo de ataques son similares a los ataques de inyección SQL, excepto que en lugar de extraer datos de una base de datos, normalmente infectan a los usuarios que visitan un sitio web.

Fuentes de amenazas a la ciberseguridad

Las fuentes de las ciberamenazas son casi tan variadas como los tipos de ciberamenazas. Muchos actores de amenazas tienen intenciones maliciosas, mientras que otros, como los piratas informáticos éticos o las amenazas internas involuntarias, tienen intenciones positivas o, al menos, neutrales.

Conocer las motivaciones y tácticas de varios actores de amenazas es fundamental para detenerlos en seco o incluso utilizarlos en su beneficio.

Algunos de los perpetradores de ciberataques más conocidos incluyen:

Cibercriminales

Estos individuos o grupos cometen delitos cibernéticos, principalmente para obtener beneficios económicos. Los delitos comunes cometidos por ciberdelincuentes incluyen ataques de ransomware y estafas de phishing que engañan a las personas para que realicen transferencias de dinero o divulguen información de tarjetas de crédito, credenciales de inicio de sesión, propiedad intelectual u otra información privada o confidencial.

Hackers

Un hacker es alguien con las habilidades técnicas para comprometer una red o sistema informático.

Tenga en cuenta que no todos los piratas informáticos son actores de amenazas o ciberdelincuentes. Por ejemplo, algunos piratas informáticos (llamados piratas informáticos éticos) esencialmente se hacen pasar por ciberdelincuentes para ayudar a las organizaciones y agencias gubernamentales a probar sus sistemas informáticos en busca de vulnerabilidades a los ciberataques.

Actores del estado-nación

Los estados nacionales y los gobiernos frecuentemente financian actores de amenazas con el objetivo de robar datos confidenciales, recopilar información confidencial o alterar la infraestructura crítica de otro gobierno. Estas actividades maliciosas a menudo incluyen espionaje o guerra cibernética y tienden a contar con una gran financiación, lo que hace que las amenazas sean complejas y difíciles de detectar.

Amenazas internas

A diferencia de la mayoría de los ciberdelincuentes, las amenazas internas no siempre provienen de actores maliciosos. Muchos insiders dañan a sus empresas a través de errores humanos, como instalar malware sin saberlo o perder un dispositivo proporcionado por la empresa que un ciberdelincuente encuentra y utiliza para acceder a la red.

Dicho esto, existen personas internas maliciosas. Por ejemplo, un empleado descontento puede abusar de los privilegios de acceso para obtener ganancias monetarias (por ejemplo, el pago de un ciberdelincuente o un estado nacional), o simplemente por despecho o venganza.

Anticipándose a los ciberataques

Contraseñas seguras, las herramientas de seguridad del correo electrónico y el software antivirus son primeras líneas de defensa fundamentales contra las ciberamenazas.

Las organizaciones también dependen de firewalls, VPN, autenticación de múltiples factores, capacitación en concientización sobre seguridad y otros programas avanzados. seguridad de punto final y seguridad de la red Soluciones para protegerse contra los ciberataques.

Sin embargo, ningún sistema de seguridad está completo sin capacidades de última generación de detección de amenazas y respuesta a incidentes para identificar amenazas de ciberseguridad en tiempo real y ayudar a aislar y remediar rápidamente las amenazas para minimizar o prevenir el daño que pueden causar.

IBM Security® QRadar® SIEM aplica aprendizaje automático y análisis del comportamiento del usuario (UBA) al tráfico de red junto con registros tradicionales para una detección de amenazas más inteligente y una solución más rápida. En un estudio reciente de Forrester, QRadar SIEM ayudó a los analistas de seguridad a ahorrar más de 14,000 horas durante tres años al identificar falsos positivos, reducir el tiempo dedicado a investigar incidentes en un 90 % y reducir el riesgo de sufrir una violación de seguridad grave en un 60 %.* Con QRadar SIEM, los equipos de seguridad con recursos limitados tienen la visibilidad y el análisis que necesitan para detectar amenazas rápidamente y tomar medidas inmediatas e informadas para minimizar los efectos de un ataque.

Más información sobre IBM QRadar SIEM

*Los Total Economic Impact™ de IBM Security QRadar SIEM es un estudio encargado por Forrester Consulting en nombre de IBM, abril de 2023. Basado en los resultados proyectados de una organización compuesta modelada a partir de 4 clientes de IBM entrevistados. Los resultados reales variarán según las configuraciones y condiciones del cliente y, por lo tanto, generalmente no se pueden proporcionar los resultados esperados.

Más de Seguridad

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Automoción / vehículos eléctricos, Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- ChartPrime. Eleve su juego comercial con ChartPrime. Accede Aquí.

- Desplazamientos de bloque. Modernización de la propiedad de compensaciones ambientales. Accede Aquí.

- Fuente: https://www.ibm.com/blog/types-of-cyberthreats/