lecho rocoso del amazonas es un servicio totalmente administrado proporcionado por AWS que ofrece a los desarrolladores acceso a modelos de cimientos (FM) y las herramientas para personalizarlos para aplicaciones específicas. Permite a los desarrolladores crear y escalar aplicaciones de IA generativa utilizando FM a través de una API, sin administrar la infraestructura. Puede elegir entre varios FM de Amazon y empresas emergentes líderes en IA, como AI21 Labs, Anthropic, Cohere y Stability AI, para encontrar el modelo que mejor se adapte a su caso de uso. Con la experiencia sin servidor de Amazon Bedrock, puede comenzar rápidamente, experimentar fácilmente con FM, personalizarlos de forma privada con sus propios datos e integrarlos e implementarlos sin problemas en sus aplicaciones mediante herramientas y capacidades de AWS.

Los clientes están creando aplicaciones innovadoras de IA generativa utilizando las API de Amazon Bedrock utilizando sus propios datos patentados. Al acceder a las API de Amazon Bedrock, los clientes buscan un mecanismo para configurar un perímetro de datos sin exponer sus datos a Internet para poder mitigar los posibles vectores de amenazas derivados de la exposición a Internet. El punto de enlace de Amazon Bedrock VPC con tecnología de Enlace privado de AWS le permite establecer una conexión privada entre la VPC de su cuenta y la cuenta de servicio de Amazon Bedrock. Permite que las instancias de VPC se comuniquen con recursos de servicio sin necesidad de direcciones IP públicas.

En esta publicación, demostramos cómo configurar el acceso privado en su cuenta de AWS para acceder a las API de Amazon Bedrock a través de Extremos de VPC impulsado por PrivateLink para ayudarlo a crear aplicaciones de IA generativa de forma segura con sus propios datos.

Resumen de la solución

Puede utilizar la IA generativa para desarrollar una amplia gama de aplicaciones, como resúmenes de texto, moderación de contenido y otras capacidades. Al crear aplicaciones de IA generativa utilizando FM o modelos base, los clientes quieren generar una respuesta sin tener que recurrir a la Internet pública o basándose en sus datos de propiedad que pueden residir en las bases de datos de su empresa.

En el siguiente diagrama, representamos una arquitectura para configurar su infraestructura para leer sus datos propietarios que residen en Servicio de base de datos relacional de Amazon (Amazon RDS) y aumente la solicitud de la API de Amazon Bedrock con información del producto al responder consultas relacionadas con el producto desde su aplicación de IA generativa. Aunque utilizamos Amazon RDS en este diagrama con fines ilustrativos, puede probar el acceso privado de las API de Amazon Bedrock de un extremo a otro siguiendo las instrucciones proporcionadas en esta publicación.

Los pasos del flujo de trabajo son los siguientes:

- AWS Lambda que se ejecuta en su subred privada de VPC recibe la solicitud rápida de la aplicación de IA generativa.

- Lambda realiza una llamada a la base de datos RDS patentada y aumenta el contexto de consulta rápida (por ejemplo, agregando información del producto) e invoca la API de Amazon Bedrock con la solicitud de consulta aumentada.

- La llamada API se enruta al punto de enlace de Amazon Bedrock VPC que está asociado a la política de punto de enlace de VPC con permisos Permitir para las API de Amazon Bedrock.

- El punto final de API del servicio Amazon Bedrock recibe la solicitud de API a través de PrivateLink sin atravesar la Internet pública.

- Puede cambiar la política de punto de enlace de Amazon Bedrock VPC a Denegar permisos para validar que las llamadas a las API de Amazon Bedrock estén denegadas.

- También puede acceder de forma privada a las API de Amazon Bedrock a través del punto de enlace de la VPC desde su red corporativa a través de un AWS Direct Connect puerta.

Requisitos previos

Antes de comenzar, asegúrese de tener los siguientes requisitos previos:

- An Cuenta de AWS

- An Gestión de identidades y accesos de AWS (IAM) rol de federación con acceso para hacer lo siguiente:

- Crear, editar, ver y eliminar recursos de red de VPC

- Crear, editar, ver y eliminar funciones Lambda

- Crear, editar, ver y eliminar roles y políticas de IAM

- Enumerar los modelos de cimentación e invocar el modelo de cimentación de Amazon Bedrock

- Para esta publicación, usamos el

us-east-1Provincia - SOLICITUD acceso al modelo de cimentación a través de la consola de Amazon Bedrock

Configurar la infraestructura de acceso privado.

En esta sección, configuramos la infraestructura como VPC, subredes privadas, grupos de seguridad y la función Lambda utilizando un Formación en la nube de AWS plantilla.

Use la siguiente plantilla para crear la pila de infraestructura Bedrock-GenAI-Stack en su cuenta de AWS.

La plantilla de CloudFormation crea los siguientes recursos en su nombre:

- Una VPC con dos subredes privadas en zonas de disponibilidad independientes

- Grupos de seguridad y tablas de enrutamiento

- Rol y políticas de IAM para uso de Lambda, Amazon Bedrock y Nube informática elástica de Amazon (Amazon EC2)

Configure el punto final de VPC para Amazon Bedrock

En esta sección utilizamos Nube privada virtual de Amazon (Amazon VPC) para configurar el punto final de VPC para Amazon Bedrock para facilitar la conectividad privada desde su VPC a Amazon Bedrock.

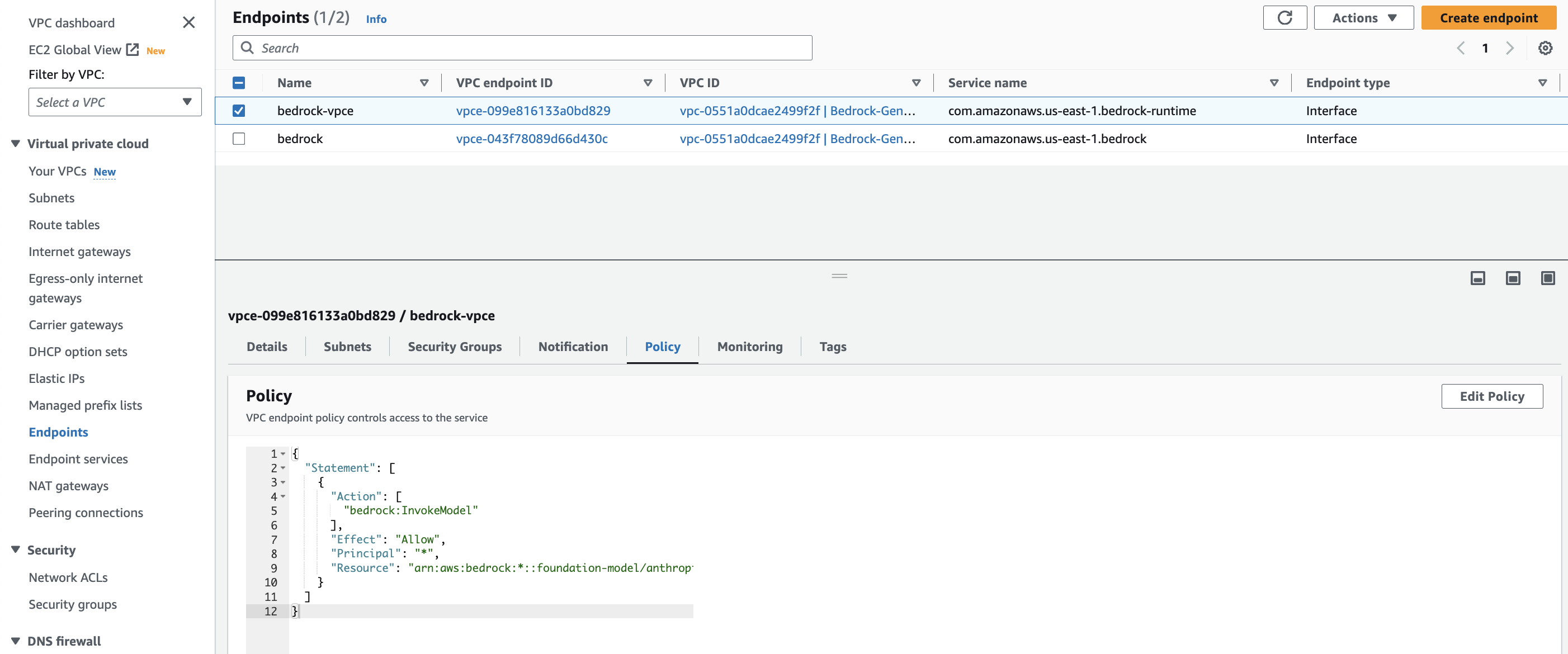

- En la consola de Amazon VPC, en Nube privada virtual en el panel de navegación, elija Endpoints.

- Elige Crear punto final.

- Etiqueta de nombre, introduzca

bedrock-vpce. - under Servicios, busque bedrock-runtime y seleccione

com.amazonaws.<region>.bedrock-runtime. - VPC, especifique la VPC

Bedrock-GenAI-Project-vpcque creó a través de la pila de CloudFormation en la sección anterior.

- En Subredes y seleccione las zonas de disponibilidad y elija los ID de subred correspondientes en el menú desplegable.

- Grupos de seguridad, seleccione el grupo de seguridad con el nombre del grupo

Bedrock-GenAI-Stack-VPCEndpointSecurityGroup-y descripcionAllow TLS for VPC Endpoint.

Un grupo de seguridad actúa como un firewall virtual para que su instancia controle el tráfico entrante y saliente. Tenga en cuenta que este grupo de seguridad de punto final de VPC solo permite el tráfico que se origina desde el grupo de seguridad adjunto a sus subredes privadas de VPC, lo que agrega una capa de protección.

- Elige Crear punto final.

- En Educativa sección, seleccionar Personalizado e ingrese la siguiente política de privilegios mínimos para garantizar que solo se permitan ciertas acciones en el recurso del modelo básico especificado,

arn:aws:bedrock:*::foundation-model/anthropic.claude-instant-v1para un principal determinado (como el rol de IAM de la función Lambda).

Pueden pasar hasta 2 minutos hasta que se cree el punto final de la interfaz y el estado cambie a Disponible. Puede actualizar la página para comprobar el estado más reciente.

Configure la función Lambda en subredes privadas de VPC

Complete los siguientes pasos para configurar la función Lambda:

- En la consola Lambda, elija Clave en el panel de navegación.

- Elige la función

gen-ai-lambda-stack-BedrockTestLambdaFunction-XXXXXXXXXXXX.

- En Configuración pestaña, elegir Permisos en el panel izquierdo.

- under Rol de ejecución¸ elija el enlace para el rol

gen-ai-lambda-stack-BedrockTestLambdaFunctionRole-XXXXXXXXXXXX.

Se le redirigirá a la consola de IAM.

- En Políticas de permisos sección, elija Agregar permisos y elige Crear política en línea.

- En JSON , modifique la política de la siguiente manera:

- Elige Siguiente.

- Nombre de directiva, introduzca

enivpce-policy. - Elige Crear política.

- Agregue la siguiente política en línea (proporcione sus puntos de enlace de VPC de origen) para restringir el acceso de Lambda a las API de Amazon Bedrock solo a través de puntos de enlace de VPC:

- En la página de la función Lambda, en el Configuración pestaña, elegir VPC en el panel izquierdo, luego elija Editar.

- VPC, escoger

Bedrock-GenAI-Project-vpc. - Subredes, elija las subredes privadas.

- Grupos de seguridad, escoger

gen-ai-lambda-stack-SecurityGroup-(el grupo de seguridad para la carga de trabajo de Amazon Bedrock en subredes privadas). - Elige Guardar.

Pruebe los controles de acceso privado

Ahora puede probar los controles de acceso privados (API de Amazon Bedrock sobre puntos finales de VPC).

- En la consola Lambda, elija Clave en el panel de navegación.

- Elige la función

gen-ai-lambda-stack-BedrockTestLambdaFunction-XXXXXXXXXXXX. - En Código pestaña, elegir Probar.

Debería ver la siguiente respuesta de la llamada a la API de Amazon Bedrock (Estado: Correcto).

- Para denegar el acceso a las API de Amazon Bedrock a través de puntos de enlace de VPC, navegue hasta la consola de Amazon VPC.

- under Nube privada virtual en el panel de navegación, elija Endpoints.

- Elija su póliza y navegue hasta la Pestaña de política.

Actualmente, la política de punto final de la VPC está configurada en Allow.

- Para denegar el acceso, elija Editar política.

- Cambios

AllowaDenyy elige Guardar.

La política del punto de enlace de la VPC puede tardar hasta 2 minutos en actualizarse.

- Regrese a la página de funciones Lambda y en el Código pestaña, elegir Probar.

Como se muestra en la siguiente captura de pantalla, se denegó la solicitud de acceso a Amazon Bedrock a través del punto de enlace de la VPC (estado: fallido).

A través de este proceso de prueba, demostramos cómo el tráfico desde su VPC al punto final de la API de Amazon Bedrock atraviesa la conexión PrivateLink y no a través de la conexión a Internet.

Limpiar

Siga estos pasos para evitar incurrir en cargos futuros:

Conclusión

En esta publicación, demostramos cómo configurar y poner en funcionamiento una conexión privada entre una carga de trabajo de IA generativa implementada en la VPC de su cliente y Amazon Bedrock mediante un punto final de VPC de interfaz impulsado por PrivateLink. Al utilizar la arquitectura analizada en esta publicación, el tráfico entre la VPC de su cliente y Amazon Bedrock no abandonará la red de Amazon, lo que garantiza que sus datos no queden expuestos a la Internet pública y, por lo tanto, le ayudará con sus requisitos de cumplimiento.

Como siguiente paso, pruebe la solución en su cuenta y comparta sus comentarios.

Acerca de los autores

carnero vital es arquitecto principal de soluciones de aprendizaje automático en AWS. Tiene más de tres décadas de experiencia en la arquitectura y creación de aplicaciones distribuidas, híbridas y en la nube. Le apasiona crear soluciones de IA/ML y big data seguras y escalables para ayudar a los clientes empresariales en su proceso de adopción y optimización de la nube para mejorar sus resultados comerciales. En su tiempo libre, anda en motocicleta y camina con su Sheepadoodle de 3 años.

carnero vital es arquitecto principal de soluciones de aprendizaje automático en AWS. Tiene más de tres décadas de experiencia en la arquitectura y creación de aplicaciones distribuidas, híbridas y en la nube. Le apasiona crear soluciones de IA/ML y big data seguras y escalables para ayudar a los clientes empresariales en su proceso de adopción y optimización de la nube para mejorar sus resultados comerciales. En su tiempo libre, anda en motocicleta y camina con su Sheepadoodle de 3 años.

Ray Khorsandi es un especialista en IA/ML en AWS y brinda soporte a clientes estratégicos con las mejores prácticas de IA/ML. Con un M.Sc. y doctorado. En Ingeniería Eléctrica e Informática, dirige empresas para crear soluciones de big data y AI/ML seguras y escalables para optimizar su adopción de la nube. Sus pasiones incluyen la visión por computadora, la PNL, la IA generativa y MLOps. A Ray le gusta jugar fútbol y pasar tiempo de calidad con la familia.

Ray Khorsandi es un especialista en IA/ML en AWS y brinda soporte a clientes estratégicos con las mejores prácticas de IA/ML. Con un M.Sc. y doctorado. En Ingeniería Eléctrica e Informática, dirige empresas para crear soluciones de big data y AI/ML seguras y escalables para optimizar su adopción de la nube. Sus pasiones incluyen la visión por computadora, la PNL, la IA generativa y MLOps. A Ray le gusta jugar fútbol y pasar tiempo de calidad con la familia.

Michael Daniels es especialista en IA/ML en AWS. Su experiencia radica en la creación y liderazgo de soluciones de IA/ML y de IA generativa para problemas empresariales complejos y desafiantes, lo que se ve reforzado por su doctorado. de la Univ. de Texas y su M.Sc. en Ciencias de la Computación con especialización en Aprendizaje Automático del Instituto de Tecnología de Georgia. Se destaca en la aplicación de tecnologías de nube de vanguardia para innovar, inspirar y transformar organizaciones líderes en la industria, al mismo tiempo que se comunica de manera efectiva con las partes interesadas en cualquier nivel o escala. En su tiempo libre, puedes ver a Michael esquiando o practicando snowboard en las montañas.

Michael Daniels es especialista en IA/ML en AWS. Su experiencia radica en la creación y liderazgo de soluciones de IA/ML y de IA generativa para problemas empresariales complejos y desafiantes, lo que se ve reforzado por su doctorado. de la Univ. de Texas y su M.Sc. en Ciencias de la Computación con especialización en Aprendizaje Automático del Instituto de Tecnología de Georgia. Se destaca en la aplicación de tecnologías de nube de vanguardia para innovar, inspirar y transformar organizaciones líderes en la industria, al mismo tiempo que se comunica de manera efectiva con las partes interesadas en cualquier nivel o escala. En su tiempo libre, puedes ver a Michael esquiando o practicando snowboard en las montañas.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://aws.amazon.com/blogs/machine-learning/use-aws-privatelink-to-set-up-private-access-to-amazon-bedrock/