La cantidad de datos que se recopilan, procesan y almacenan en los vehículos se está disparando, al igual que el valor de esos datos. Esto plantea preguntas que aún no están completamente respondidas sobre cómo se utilizarán esos datos, quién y cómo se protegerán.

Los fabricantes de automóviles compiten basándose en las últimas versiones de tecnologías avanzadas como ADAS, 5G y V2X, pero las ECU, los vehículos definidos por software y el monitoreo en cabina también exigen cada vez más datos, y los utilizan para fines que ir más allá de simplemente llevar el vehículo del punto A al punto B de forma segura. Ahora compiten por ofrecer servicios adicionales basados en suscripción según los intereses de los clientes, ya que varias entidades, incluidas las compañías de seguros, indican su disposición a pagar por información sobre los hábitos de los conductores.

La recopilación de estos datos puede ayudar a los OEM a obtener información y potencialmente generar ingresos adicionales. Sin embargo, su recopilación plantea preocupaciones sobre la privacidad y la seguridad sobre quién será el propietario de esta enorme cantidad de datos y cómo se debe gestionar y utilizar. Y a medida que aumente el uso de datos automotrices, ¿cómo afectará esto al diseño automotriz futuro?

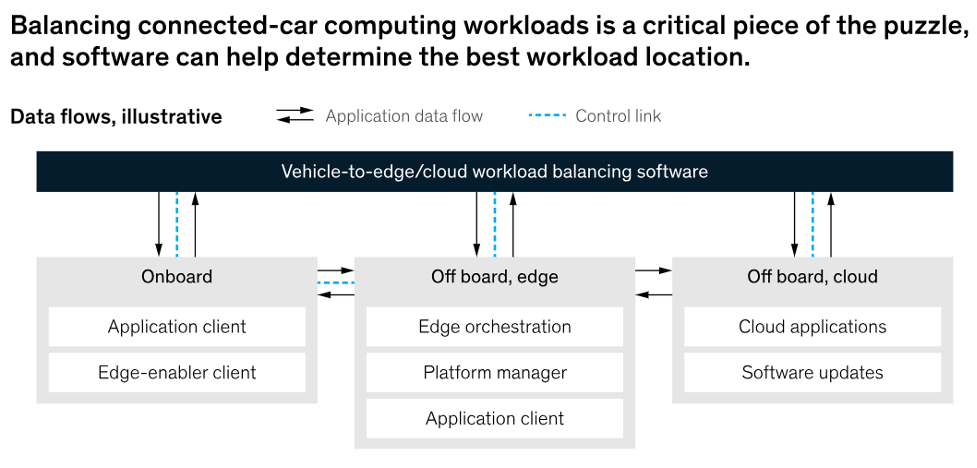

Fig. 1: Los vehículos conectados dependen del software para comunicarse entre los vehículos y la nube. Fuente: McKinsey & Co.

"Gran parte de los datos generados en el vehículo tendrán un valor inmenso para los OEM y sus socios para analizar el comportamiento del conductor y el rendimiento del vehículo y para desarrollar características nuevas o mejoradas", dijo Sven Kopacz, gerente de la sección de vehículos autónomos de Keysight Technologies. “Por otro lado, la privacidad del uso de datos puede considerarse un riesgo para algunos. Pero el valor real, como ya lo implementaron y utilizaron Tesla y otros, es la retroalimentación constante para mejorar esos algoritmos ADAS, habilitar un modelo de desarrollo de software CI/CD DevOps y permitir la descarga rápida de actualizaciones. Sólo el tiempo dirá si las autoridades y los tribunales exigirán estos datos y cómo responderán los legisladores”.

Tipos de datos generados

Según Precedence Research, el tamaño del mercado mundial de datos automotrices crecerá de 2.19 millones de dólares en 2022 a 14.29 millones de dólares en 2032, y se recopilarán muchos tipos de datos, entre ellos:

- Conducción autónoma: Datos de todos los niveles, desde L1 a L5, incluidos los recogidos de los múltiples sensores instalados en los vehículos.

- Infraestructura: Monitoreo remoto, actualizaciones OTA y datos utilizados para control remoto por centros de control, V2X y patrones de tráfico.

- Infoentretenimiento: Información sobre cómo los clientes utilizan las aplicaciones, como control por voz, gestos, mapas y estacionamiento.

- Información conectada: Información sobre pagos a aplicaciones de estacionamiento de terceros, información sobre accidentes, datos de cámaras del tablero, dispositivos portátiles, aplicaciones móviles y monitoreo del comportamiento del conductor.

- Estado del vehículo: Registros de reparación y mantenimiento, suscripción de seguros, consumo de combustible, telemática.

Esta información puede ser útil para futuros diseños de automóviles, mantenimiento predictivo y mejoras de seguridad, y se espera que las compañías de seguros puedan reducir los costos de suscripción con información más completa sobre accidentes. Con base en la información recopilada, los OEM deberían poder diseñar automóviles más confiables y seguros, y mantenerse en estrecho contacto con los deseos de los clientes. Por ejemplo, se pueden realizar experimentos para medir la demanda de los clientes de servicios basados en suscripción, como estacionamiento automático y comandos y entradas de voz más sofisticados.

"Los datos de diagnóstico para servicio y reparación han sido un núcleo del análisis de datos automotrices durante décadas", señaló Lorin Kennedy, gerente senior de gestión de productos de personal para análisis de campo SLM en Sinopsis. “Con la llegada de los vehículos conectados y los análisis avanzados de aprendizaje automático (ML), que permiten procesar de forma rutinaria una mayor cantidad de datos, estos datos han ganado valor exponencialmente. A medida que las unidades de datos presentan mejoras, como experiencias similares a las de los dispositivos móviles y capacidades avanzadas de asistencia al conductor, los fabricantes de equipos originales necesitan cada vez más comprender mejor la confiabilidad y confiabilidad de los sistemas semiconductores que impulsan estas nuevas funciones. La recopilación de datos de monitoreo y sensores de componentes electrónicos y de los propios semiconductores será un requisito creciente de datos de diagnóstico en todo tipo de tecnologías automotrices como ADAS, IVI, ECU, etc. para garantizar la calidad y confiabilidad en estos nodos más avanzados”.

Actualizaciones previstas para ISO 26262 Las regulaciones relativas a la aplicación del mantenimiento predictivo al hardware, la identificación de fallas intermitentes degradantes causadas por el envejecimiento del silicio y las condiciones de estrés excesivo en el campo también son áreas que deben abordarse. Entre ellas se pueden incluir tecnologías de gestión del ciclo de vida del silicio (SLM), que pueden ofrecer un conocimiento más completo sobre la salud y la vida útil restante del silicio a medida que envejece.

"Ese conocimiento, a su vez, permitirá actualizaciones de servicios y futuros lanzamientos OTA que aprovechen la potencia informática adicional de los semiconductores", dijo Kennedy. “El rendimiento general de la flota se beneficiará, y el proceso de diseño de sistemas y semiconductores también lo hará, a medida que nuevos conocimientos ayuden a lograr mayores eficiencias. La colaboración entre OEM, Tier One y proveedores de semiconductores sobre lo que los datos sacan a la luz (desde el silicio hasta el rendimiento del sistema de software) permitirá que los vehículos cumplan con los parámetros de diseño de seguridad funcional que se están volviendo cada vez más cruciales en la electrónica avanzada”.

Aún así, para los datos generados en los vehículos, los OEM deberán priorizar qué datos pueden proporcionar valor a los conductores de inmediato y qué datos deben enviarse a la nube a través de conexiones 5G.

"Las compensaciones entre el procesamiento a bordo para reducir el volumen de datos y los costos de la red de transmisión de datos probablemente dictarán la priorización", dijo Kopacz de Keysight. “Por ejemplo, los datos de sensores de cámaras, lidar y radar para aplicaciones ADAS pueden tener valor para entrenar algoritmos ADAS, pero el volumen de datos sin procesar será muy costoso de transmitir y almacenar. Del mismo modo, los datos de atención del conductor pueden tener un gran valor en el diseño de la interfaz de usuario y sería mejor recopilarlos en forma de metadatos. Los datos V2X tienen un volumen de datos relativamente menor y, en última instancia, deberían ser una fuente de datos clave para ADAS, proporcionando visibilidad en el automóvil sin línea de visión de otros vehículos, infraestructura vial y condiciones de la carretera. Compartir esto a través de enlaces V2N puede permitir aplicaciones de seguridad efectivas, pero los datos del sensor de caminata aleatoria en ángulo (ARW) deben considerarse más cuidadosamente debido a su naturaleza compleja. La transmisión de contenido de infoentretenimiento al vehículo también puede ser una valiosa fuente de ingresos para los OEM y también para los proveedores de contenido, como operadores de red que trabajan juntos”.

Impactos en la ciberseguridad automotriz

A medida que los vehículos se vuelvan más autónomos y conectados, el uso de datos aumentará, y también lo hará el valor de esos datos. Esto plantea preocupaciones sobre la ciberseguridad y la privacidad de los datos. Los piratas informáticos quieren robar datos personales recopilados por los vehículos y pueden utilizar ransomware y otros ataques para hacerlo. La idea de tomar el control de vehículos (o peor aún, robarlos) también atrae a los piratas informáticos. Las técnicas utilizadas incluyen piratear aplicaciones de vehículos y conexiones inalámbricas en los vehículos (diagnósticos, ataques de llaveros e interferencias sin llaves). Proteger el acceso a los datos, los vehículos y la infraestructura de los ataques es cada vez más importante y desafiante.

Los riesgos de ciberseguridad aumentan con los vehículos definidos por software. Especialmente será necesario salvaguardar la memoria.

"La integración de tecnología avanzada en los vehículos eléctricos plantea importantes desafíos de ciberseguridad que exigen atención inmediata y soluciones sofisticadas", dijo Ilia Stolov, directora central de soluciones de memoria segura en Winbond. “Un elemento central de las fortalezas digitales dentro de las plataformas electrónicas modernas son las memorias flash no volátiles, que albergan activos invaluables como códigos, datos privados y credenciales de la empresa. Desafortunadamente, su ubicuidad los ha convertido en objetivos atractivos para los piratas informáticos que buscan acceso no autorizado a información confidencial”.

Stolov señaló que Winbond ha estado trabajando activamente para proteger la memoria flash de los ataques.

Además, existen consideraciones importantes a la hora de proteger los diseños de memoria, como por ejemplo:

- Raíz de confianza de DICE: Se debe utilizar el motor de composición de identificador de dispositivo (DICE) para crear la raíz flash segura de confianza para la seguridad del hardware. Esta identidad segura constituye la base para generar confianza en el hardware. Por lo tanto, otras medidas de seguridad pueden depender de la autenticidad e integridad del código de arranque, protegiendo contra ataques de firmware y software. El proceso de arranque inicial y la posterior ejecución del software se basan en mediciones confiables y verificadas, lo que ayuda a prevenir la inyección de código malicioso en el sistema.

- Código y protección de datos: Proteger el código y los datos es crucial para mantener la integridad de todo el sistema. Las modificaciones no autorizadas del código o los datos pueden provocar mal funcionamiento, inestabilidad del sistema o la introducción de código malicioso, comprometiendo la funcionalidad prevista del hardware o explotando las vulnerabilidades del sistema.

- Protocolos de autenticación: La autenticación es un componente fundamental y crucial de la ciberseguridad, que sirve como defensa de primera línea contra el acceso no autorizado y posibles violaciones de seguridad. Es importante emplear protocolos de autenticación para restringir el acceso a actores autorizados y capas de software aprobadas utilizando únicamente credenciales criptográficas.

- Actualizaciones de software seguras con protección de reversión: Las actualizaciones periódicas van más allá de la corrección de errores, incluidas las actualizaciones remotas de firmware por aire (OTA), protegen contra ataques de reversión y garantizan la ejecución únicamente de actualizaciones legítimas.

- Criptografía poscuántica: Anticipar la era poscomputación cuántica para incluir la criptografía NIST 800-208 Leighton-Micali Signature (LMS) protege los vehículos eléctricos contra las amenazas potenciales que plantean las futuras computadoras cuánticas.

- Resiliencia de la plataforma: La detección automática de cambios de código no autorizados permite una recuperación rápida a un estado seguro, frustrando eficazmente posibles amenazas cibernéticas. Cumplir con las recomendaciones NIST 800-193 para la resiliencia de la plataforma garantiza un mecanismo de defensa sólido.

- Cadena de suministro segura: Al garantizar el origen y la integridad del contenido flash a lo largo de toda la cadena de suministro, estos dispositivos flash seguros evitan la manipulación del contenido y la configuración incorrecta durante el montaje, transporte y configuración de la plataforma. Esto, a su vez, protege contra los ciberadversarios.

Teniendo en cuenta la transición a los SDV y los coches conectados, la vulnerabilidad de los datos se vuelve aún más significativa.

"Dependiendo de dónde residan los datos, existen diferentes medidas de protección", afirmó Kopacz de Keysight. “Los sistemas de detección de intrusiones (IDS), los servicios criptográficos y la gestión de claves se están convirtiendo en soluciones estándar en los vehículos. Es necesario proteger y verificar datos especialmente sensibles para las funciones de seguridad. Por tanto, la redundancia se vuelve más relevante. Con los SDV, el software del vehículo se actualiza o cambia constantemente durante todo el ciclo de vida del vehículo. Las amenazas cibernéticas en constante evolución son particularmente desafiantes. Por ello, es necesario comprobar continuamente todo el software del vehículo para detectar nuevos fallos de seguridad. Los OEM necesitarán soluciones de prueba integrales para minimizar las amenazas a la seguridad. Esto deberá incluir pruebas de ciberseguridad de toda la superficie de ataque, cubriendo todas las interfaces del vehículo: redes de comunicación de vehículos por cable como CAN o Ethernet automotriz o conexiones inalámbricas a través de Wi-Fi, Bluetooth o comunicaciones celulares. Los OEM también deberán probar el backend que proporciona actualizaciones de software inalámbricas (OTA). Estas soluciones pueden reducir el riesgo de daños o robo de datos por parte de los ciberdelincuentes”.

Preocupaciones sobre la gestión de datos y la privacidad

Otra cuestión que debe resolverse es cómo se gestionará y utilizará la enorme cantidad de datos recopilados. Idealmente, los datos se analizarán para generar valor comercial sin causar problemas de privacidad. Por ejemplo, los datos de la plataforma de infoentretenimiento podrían revelar qué tipos de música son los más populares, ayudando a la industria musical a mejorar las estrategias de marketing. Pero ¿quién controlará la transferencia de dichos datos? ¿Cómo se informará a los clientes sobre la recopilación de datos? ¿Y tendrán la oportunidad de optar por no vender sus datos?

Al igual que con los aviones, las cajas negras de los vehículos se instalan para registrar información para su análisis después de que ocurre un accidente. La información registrada incluye la velocidad del vehículo, la situación de frenada y la activación de los airbags, entre otros. Si ocurre un accidente que resulta en una muerte y los datos de ADAS y ECU descubren vulnerabilidad en los diseños, ¿podrían esos datos usarse como evidencia en los tribunales contra los fabricantes o sus cadenas de suministro? Armada con esta información, la industria de seguros puede rechazar reclamaciones. ¿Se exigiría a uno o más fabricantes de ADAS/ECU que entreguen los datos cuando lo ordenen las autoridades?

"Los requisitos de calidad para piezas electrónicas sofisticadas seguirán volviéndose más rígidos y estrictos, permitiendo sólo unas pocas piezas defectuosas por mil millones (DPPB) debido al impacto que los componentes defectuosos pueden tener en la seguridad y el bienestar de la vida humana", señaló Guy Cortez. , gerente senior de gestión de productos de personal para análisis SLM en Synopsys. “El análisis de datos de SLM seguirá desempeñando un papel importante en la salud, el mantenimiento y la sostenibilidad de estos dispositivos durante toda su vida dentro del vehículo. Gracias al poder de la analítica, puede realizar un análisis adecuado de la causa raíz de cualquier dispositivo fallido (por ejemplo, autorización de devolución de mercancía o RMA). Es más, también podrá encontrar dispositivos "similares" que, en última instancia, pueden presentar un comportamiento fallido similar con el tiempo. De este modo, podrá recuperar de forma proactiva estos dispositivos similares antes de que fallen durante la operación en el campo. Tras un análisis más detallado, los dispositivos en cuestión pueden requerir que el desarrollador del dispositivo vuelva a girar el diseño para corregir cualquier problema identificado. Con una solución SLM adecuada implementada en todo el ecosistema automotriz, se puede lograr un mayor nivel de previsibilidad y, por lo tanto, mayor calidad y seguridad para el fabricante y el consumidor de automóviles”.

Impacto OEM

Si bien los automóviles modernos han sido descritos como computadoras sobre ruedas, ahora se parecen más a teléfonos móviles sobre ruedas. Los fabricantes de equipos originales están diseñando automóviles que no escatiman en características. La conducción semiautónoma, los sistemas de infoentretenimiento controlados por voz y el monitoreo de muchas funciones (incluido el comportamiento del conductor) están generando una gran cantidad de datos. Si bien esos datos se pueden utilizar para mejorar diseños futuros. Los enfoques de los OEM en materia de seguridad y privacidad varían: algunos ofrecen mayor seguridad y protección de la privacidad que otros.

Mercedes-Benz está prestando atención a la seguridad y privacidad de los datos y cumple con UN ECE R155/R156, una norma europea para sistemas de gestión de actualizaciones de software y ciberseguridad, según la compañía. Los datos que se procesan en relación con los servicios digitales para vehículos dependen de los servicios que seleccione el cliente. Sólo se procesarán los datos necesarios para el respectivo servicio. Además, los términos de uso y la información de privacidad de la aplicación “Mercedes me connect” hacen que sea transparente para los clientes ver para qué se necesitan los datos y cómo se procesan. Los clientes pueden determinar qué servicios quieren utilizar.

Hyundai indicó que seguiría un enfoque centrado en el usuario, priorizando la seguridad, la seguridad de la información y la privacidad de los datos con arquitecturas de software tolerantes a fallas para mejorar la ciberseguridad. El centro de software global de Hyundai Motor Group, 42dot, está desarrollando actualmente soluciones integradas de seguridad de hardware/software que detectan y bloquean la manipulación de datos, la piratería informática y las amenazas cibernéticas externas, así como la comunicación anormal utilizando big data y algoritmos de inteligencia artificial.

Y según BMW Group, la empresa gestiona una flota conectada de más de 20 millones de vehículos en todo el mundo. Más de 6 millones de vehículos se actualizan de forma inalámbrica de forma regular. Junto con otros servicios, se procesan más de 110 terabytes de tráfico de datos al día entre los vehículos conectados y el backend en la nube. Todas las interfaces de vehículos BMW permiten a los consumidores optar por participar o no en varios tipos de recopilación y procesamiento de datos que pueden ocurrir en sus vehículos. Si lo prefieren, los clientes de BMW pueden optar por no participar en toda recopilación de datos opcional relacionada con sus vehículos en cualquier momento visitando la pantalla de BMW iDrive en su vehículo. Además, para detener por completo la transferencia de datos de los vehículos BMW a los servicios de BMW, los clientes pueden ponerse en contacto con la empresa para solicitar que se desactive la SIM integrada en sus vehículos.

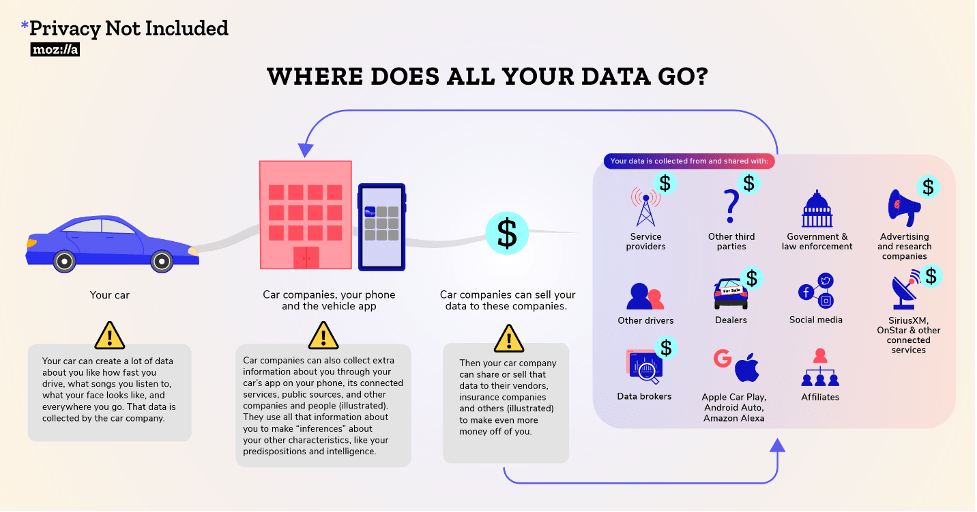

No todos los OEM tienen la misma filosofía sobre la privacidad. Según un estudio sobre 25 marcas realizado por la Fundación Mozilla, una organización sin fines de lucro, el 56% compartirá datos con las autoridades en respuesta a una solicitud informal, el 84% compartirá o venderá datos personales y el 100% se ganó el reconocimiento de "privacidad no incluida" de la fundación. " etiqueta de precaución.

Más importante aún, ¿se educa o informa a los clientes sobre el tema de la privacidad?

Fig. 2: Una vez que se recopilan datos de un vehículo, este puede ir a múltiples destinos sin el conocimiento de los clientes. Fuente: Mozilla, *Privacidad no incluida.

Aplicar datos al diseño automotriz en el futuro

Los OEM recopilan muchos tipos diferentes de datos automotrices en relación con la conducción autónoma, la infraestructura, el infoentretenimiento, los vehículos conectados y el estado y mantenimiento de los vehículos. Sin embargo, el objetivo final no es sólo recopilar datos brutos masivos; más bien, se trata de extraer valor de ello. Una de las preguntas que los OEM deben plantearse es cómo aplicar la tecnología para extraer información que sea realmente útil en el futuro diseño de automóviles.

"Los OEM están tratando de probar y validar las diversas funciones de sus vehículos", dijo David Fritz, vicepresidente de sistemas virtuales e híbridos de EDA de Siemens. “Esto puede implicar millones de terabytes de datos. A veces, una gran parte de los datos es redundante e inútil. El valor real de los datos es, una vez destilados, que están en una forma en la que los humanos pueden relacionarse con el significado de los datos, y también pueden introducirse en los sistemas mientras se desarrollan y prueban y antes de los vehículos. están incluso en el suelo. Sabemos desde hace bastante tiempo que muchos países y organismos reguladores de todo el mundo han estado recopilando lo que llaman una base de datos de accidentes. Cuando ocurre un accidente, la policía se presenta en el lugar recogiendo datos relevantes. 'Había una intersección aquí, una señal de alto allá. Y este auto viajaba en esta dirección aproximadamente a esta cantidad de millas por hora. La condición climática es esta. El coche entró en el cruce con el semáforo en amarillo y provocó un accidente, etc.' Este es un escenario de accidente. Hay tecnologías disponibles para tomar esos escenarios y ponerlos en un formato estándar llamado Open Scenario. Con base en la información, se puede generar un nuevo conjunto de datos para determinar qué verían los sensores en esas situaciones de accidente, y luego enviarlo a través de una versión virtual del vehículo y el entorno y en el futuro, e impulsar esos escenarios. los sensores en este propio vehículo físico. Esto es realmente la destilación de esos datos en una forma que un humano pueda entender. De lo contrario, se podrían recopilar miles de millones de terabytes de datos sin procesar e intentar introducirlos en estos sistemas, y en realidad no le ayudaría más que si alguien estuviera sentado en un automóvil y arrastrándolos por miles de millones de millas”.

Pero esos datos también pueden ser muy útiles. "Si un OEM quiere obtener una certificación de seguridad, digamos en Alemania, puede proporcionar un conjunto de datos de escenarios sobre cómo navegará el vehículo", dijo Fritz. “Un OEM puede proporcionar un conjunto de datos a las autoridades alemanas, con un conjunto de escenarios para demostrar que el vehículo navegará de manera segura en diversas condiciones. Al comparar eso con los datos de la base de datos de accidentes, el gobierno alemán puede decir que siempre que evites el 95% de los accidentes en esa base de datos, estás certificado. Esto es factible desde la perspectiva de los conductores humanos, los seguros, la ingeniería y la simulación visual. Los datos demuestran que el vehículo se comportará como se esperaba. La alternativa es circular, como en el caso de los vehículos autónomos, e intentar justificar que el accidente no fue provocado por el vehículo, mientras se enfrenta a la demanda. No parece tener sentido, pero eso es lo que está pasando hoy”.

Lectura relacionada

Frenar los ataques de ciberseguridad automotriz

Un número creciente de normas y regulaciones dentro del ecosistema automotriz promete ahorrar costos de desarrollo al defenderse de los ciberataques.

Vehículos definidos por software listos para rodar

El nuevo enfoque podría tener grandes efectos en el costo, la seguridad y el tiempo de comercialización.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://semiengineering.com/increased-automotive-data-use-raises-privacy-security-concerns/