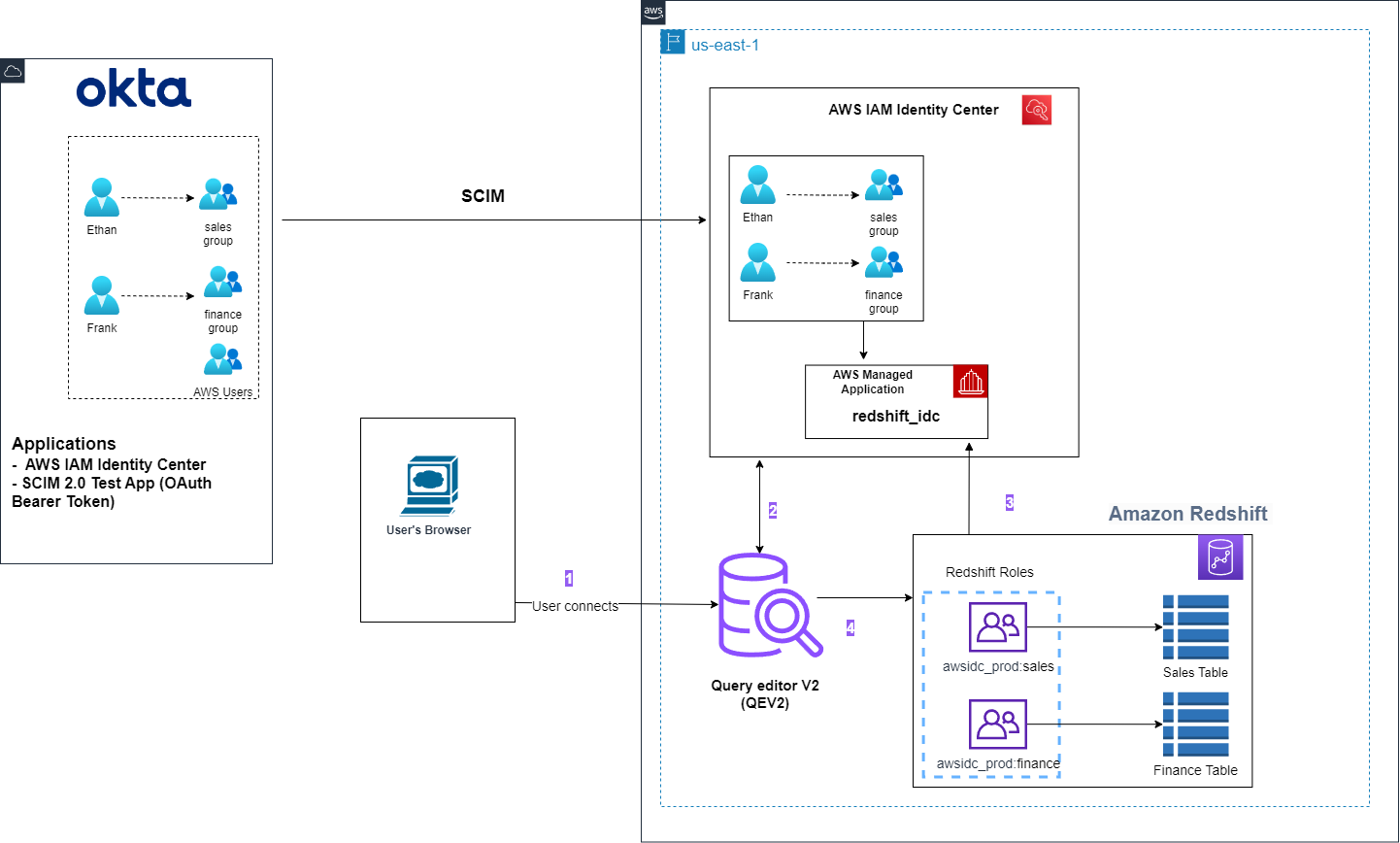

Centro de identidad de AWS IAM (IdC) le permite administrar el acceso de inicio de sesión único (SSO) a todas sus cuentas y aplicaciones de AWS desde una única ubicación. Nos complace anunciar que Desplazamiento al rojo de Amazon ahora se integra con AWS IAM Identity Center, y apoya propagación de identidad confiable, permitiéndole utilizar Proveedores de identidad (IdP) de terceros como Microsoft Entra ID (Azure AD), Okta, Ping y OneLogin. Esta integración simplifica el proceso de autenticación y autorización para los usuarios de Amazon Redshift mediante Editor de consultas V2 or Vista rápida de Amazon, lo que les facilita el acceso seguro a su almacén de datos. Además, esta integración posiciona a Amazon Redshift como una aplicación administrada por IdC, lo que le permite utilizar el control de acceso basado en roles de la base de datos en su almacén de datos para mejorar la seguridad.

AWS IAM Identity Center ofrece aprovisionamiento automático de usuarios y grupos de Okta a sí mismo mediante el protocolo System for Cross-domain Identity Management (SCIM) 2.0. Esta integración permite una sincronización perfecta de la información entre dos servicios, lo que garantiza información precisa y actualizada en AWS IAM Identity Center.

En esta publicación, describiremos una guía completa para configurar SSO en Amazon Redshift mediante la integración con IdC y Okta como proveedor de identidad. Esta guía muestra cómo puede realizar SSO en Amazon Redshift para Amazon Redshift Query Editor V2 (QEV2).

Resumen de la solución

El uso de IAM IdC con Amazon Redshift puede beneficiar a su organización de las siguientes maneras:

- Los usuarios pueden conectarse a Amazon Redshift sin necesidad de que un administrador configure roles de AWS IAM con permisos complejos.

- La integración de IAM IdC permite mapear grupos de IdC con roles de base de datos de Amazon Redshift. Luego, los administradores pueden asignar diferentes privilegios a diferentes roles y asignar estos roles a diferentes usuarios, brindando a las organizaciones un control granular para el acceso de los usuarios.

- IdC proporciona una ubicación central para sus usuarios en AWS. Puede crear usuarios y grupos directamente en IdC o conectar sus usuarios y grupos existentes que administra en un proveedor de identidad basado en estándares como Okta, Ping Identity o Microsoft Entra ID (es decir, Azure Active Directory [AD]).

- IdC dirige la autenticación a la fuente de verdad elegida para usuarios y grupos, y mantiene un directorio de usuarios y grupos al que Amazon Redshift puede acceder.

- Puede compartir una instancia de IdC con varios almacenes de datos de Amazon Redshift con una sencilla capacidad de conexión y descubrimiento automático. Esto agiliza la adición de clústeres sin el esfuerzo adicional de configurar la conexión IdC para cada uno y garantiza que todos los clústeres y grupos de trabajo tengan una vista coherente de los usuarios, sus atributos y grupos. Nota: La instancia de IdC de su organización debe estar en la misma región que el almacén de datos de Amazon Redshift al que se está conectando.

- Debido a que las identidades de los usuarios se conocen y se registran junto con el acceso a los datos, le resultará más fácil cumplir con las normas mediante la auditoría del acceso de los usuarios en Seguimiento de la nube de AWS autoriza el acceso a los datos.

Flujo de trabajo de Amazon Redshift Query Editor V2:

- El usuario final inicia el flujo utilizando la URL del portal de acceso de AWS (esta URL estaría disponible en la consola del panel de IdC). Se activa una ventana emergente del navegador y lo lleva a la página de inicio de sesión de Okta donde ingresa las credenciales de Okta. Después de una autenticación exitosa, iniciará sesión en la consola de AWS como usuario federado. Haga clic en su cuenta de AWS y elija la aplicación Amazon Redshift Query Editor V2. Una vez que se haya federado en Query Editor V2, seleccione el método de autenticación IdC.

- QEv2 invoca el flujo del navegador en el que se vuelve a autenticar, esta vez con sus credenciales de AWS IdC. Dado que Okta es el IdP, ingresa las credenciales de Okta, que ya están almacenadas en caché en el navegador. En este paso, se inicia el flujo de federación con IdC y, al final de este flujo, el token de sesión y el token de acceso están disponibles para la consola QEv2 en el navegador como cookies.

- Amazon Redshift recupera sus detalles de autorización según el token de sesión recuperado y recupera la membresía del grupo del usuario.

- Tras una autenticación exitosa, será redirigido nuevamente a QEV2, pero iniciará sesión como usuario autenticado de IdC.

Esta solución cubre los siguientes pasos:

- Integre Okta con AWS IdC para sincronizar usuarios y grupos.

- Configuración de la integración de IdC con Amazon Redshift

- Asigne usuarios o grupos de IdC a la aplicación Amazon Redshift.

- Habilite la integración de IdC para un nuevo punto final aprovisionado de Amazon Redshift o sin servidor de Amazon Redshift.

- Asocie una aplicación IdC con un almacén de datos sin servidor o aprovisionado existente.

- Configure el acceso basado en roles de Amazon Redshift.

- Cree un conjunto de permisos.

- Asigne un conjunto de permisos a cuentas de AWS.

- Federar con Redshift Query Editor V2 usando IdC.

- Solucionando Problemas

Requisitos previos

Tutorial

Integre Okta con AWS IdC para sincronizar usuarios y grupos

Habilite el aprovisionamiento de grupos y usuarios desde Okta con AWS IdC siguiendo esta documentación esta página.

Si ve problemas al sincronizar usuarios y grupos, consulte esta sección. Consideraciones para el uso del aprovisionamiento automático..

Configuración de la integración de IAM IdC con Amazon Redshift

El administrador del clúster de Amazon Redshift o el administrador sin servidor de Amazon Redshift deben realizar pasos para configurar Redshift como una aplicación habilitada para IdC. Esto permite a Amazon Redshift descubrir y conectarse a IdC automáticamente para recibir servicios de inicio de sesión y directorio de usuarios.

Después de esto, cuando el administrador de Amazon Redshift crea un clúster o grupo de trabajo, puede habilitar el nuevo almacén de datos para utilizar IdC y sus capacidades de administración de identidades. El objetivo de habilitar Amazon Redshift como una aplicación administrada por IdC es que pueda controlar los permisos de usuarios y grupos desde dentro de IdC o desde un proveedor de identidad externo que esté integrado con él.

Cuando los usuarios de su base de datos inician sesión en una base de datos de Amazon Redshift, por ejemplo, un analista o un científico de datos, verifica sus grupos en IdC y estos se asignan a roles en Amazon Redshift. De esta manera, un grupo puede asignarse a una función de base de datos de Amazon Redshift que permite el acceso de lectura a un conjunto de tablas.

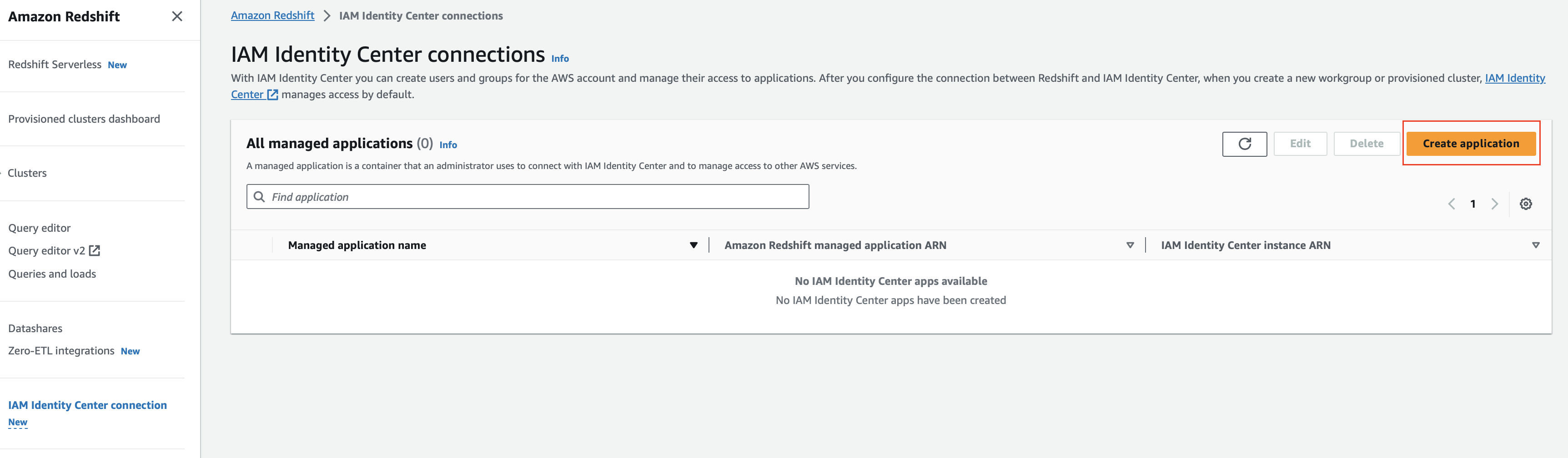

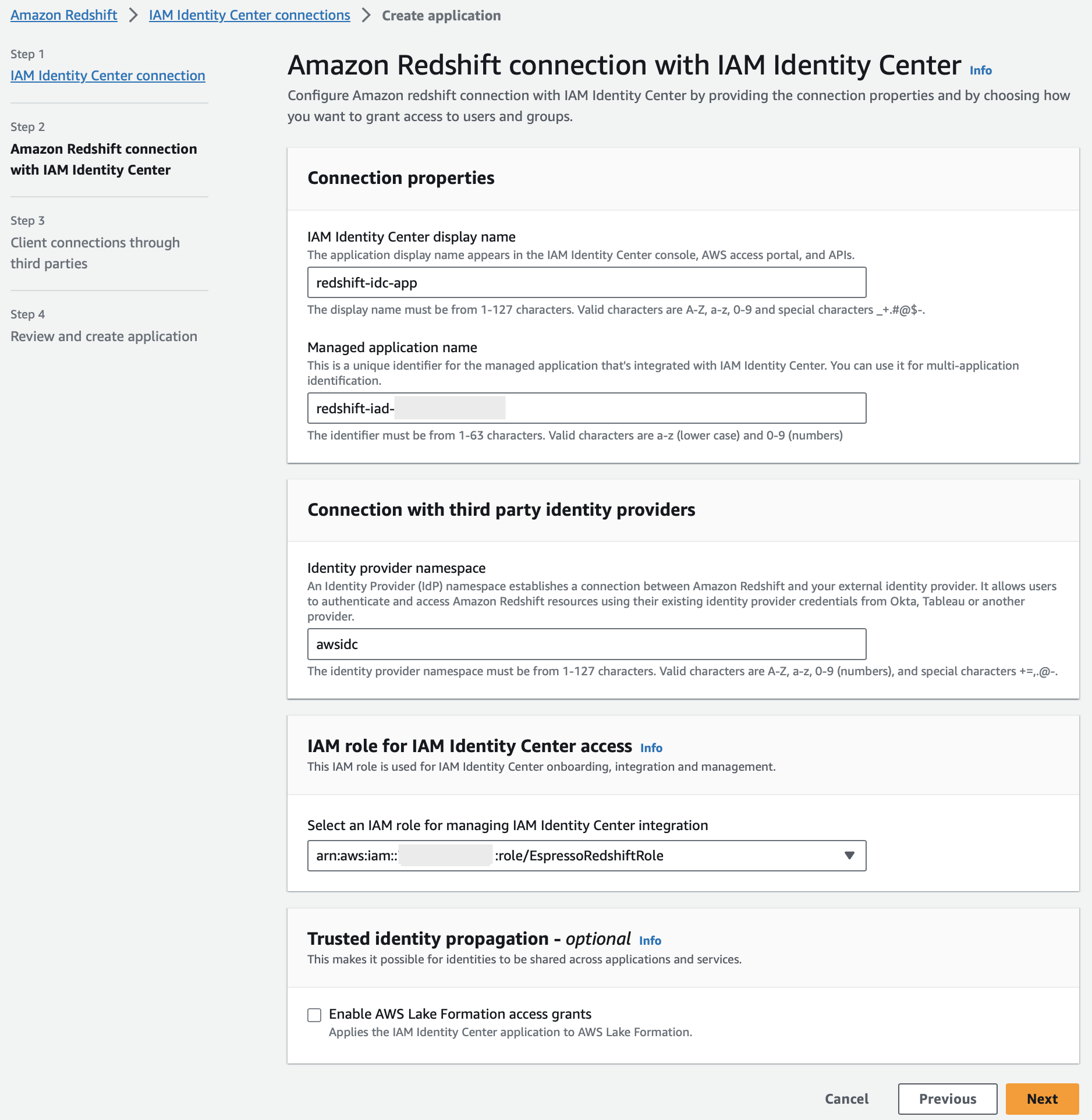

Los siguientes pasos muestran cómo hacer de Amazon Redshift una aplicación administrada por AWS con IdC:

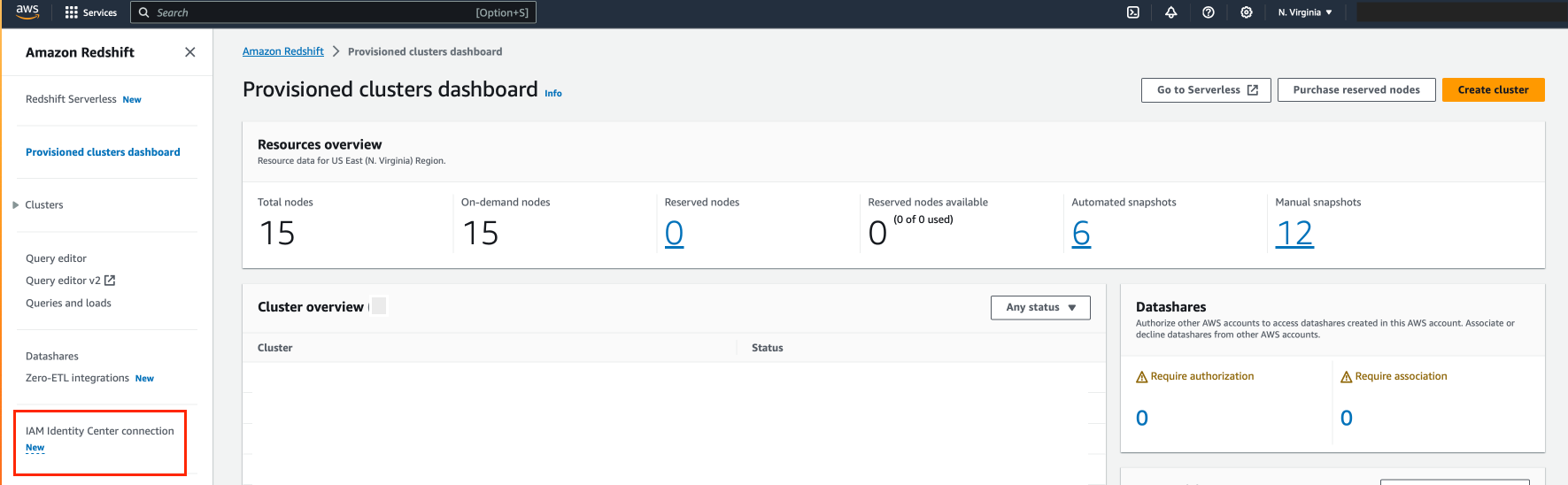

- Seleccione Conexión del Centro de identidad de IAM desde el menú de la consola de Amazon Redshift.

- Elige Crear aplicación

- El Conexión del Centro de identidad de IAM se abre. Elegir Siguiente.

- In Configuración de integración de IAM Identity Center sección, para:

- Nombre para mostrar del Centro de identidad de IAM – Introduzca un nombre único para la aplicación administrada por IdC de Amazon Redshift.

- Nombre de la aplicación administrada – Puede ingresar el nombre de la aplicación administrada de Amazon Redshift o usar el valor asignado tal como está.

- In Conexión con proveedores de identidad de terceros sección, para:

- Espacio de nombres del proveedor de identidad – Especifique el espacio de nombres único para su organización. Suele ser una versión abreviada del nombre de su organización. Se agrega como prefijo para los usuarios y roles administrados por IdC en la base de datos de Amazon Redshift.

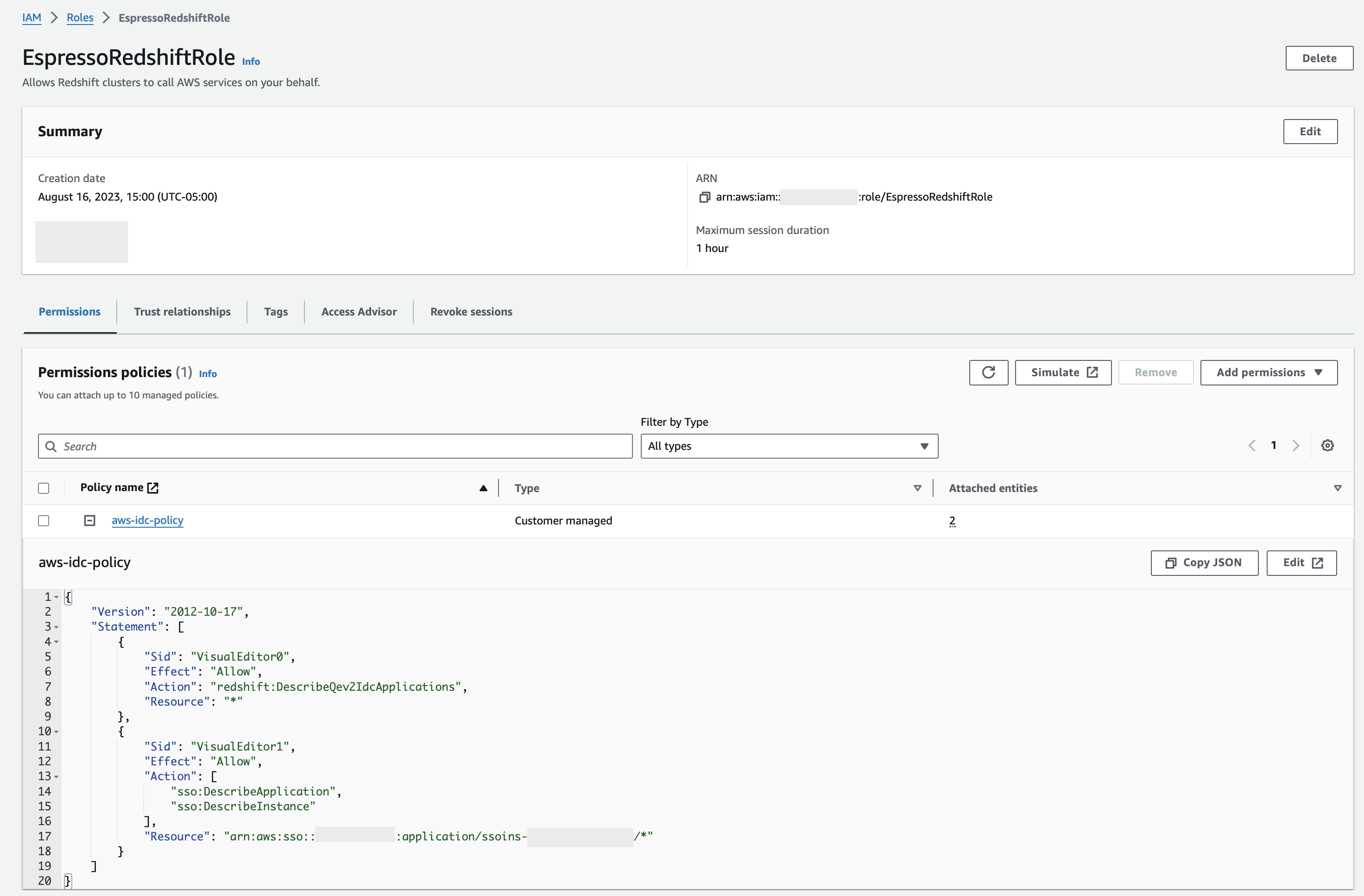

- In Rol de IAM para el acceso a IAM Identity Center – Seleccione una función de IAM para usar. Puede crear una nueva función de IAM si no tiene ninguna. Los permisos de política específicos necesarios son los siguientes:

-

- sso:DescribirAplicación – Necesario para crear una entrada de proveedor de identidad (IdP) en el catálogo.

- sso:DescribirInstancia – Se utiliza para crear manualmente roles o usuarios federados de IdP.

- corrimiento al rojo:DescribirQev2IdcAplicaciones – Se utiliza para detectar la capacidad de autenticación IDC de Redshift Query Editor V2.

La siguiente captura de pantalla es del rol de IAM:

- No lo habilitaremos Propagación de identidad confiable porque no nos estamos integrando con Formación del lago AWS en este post

- Elige Siguiente.

- In Configurar conexiones de clientes que utilizan IdP de terceros sección, elija Sí si desea conectar Amazon Redshift con una aplicación de terceros. De lo contrario, elija No. Para este post elegimos No porque nos integraremos solo con Amazon Redshift Query Editor V2.

- Elige Siguiente.

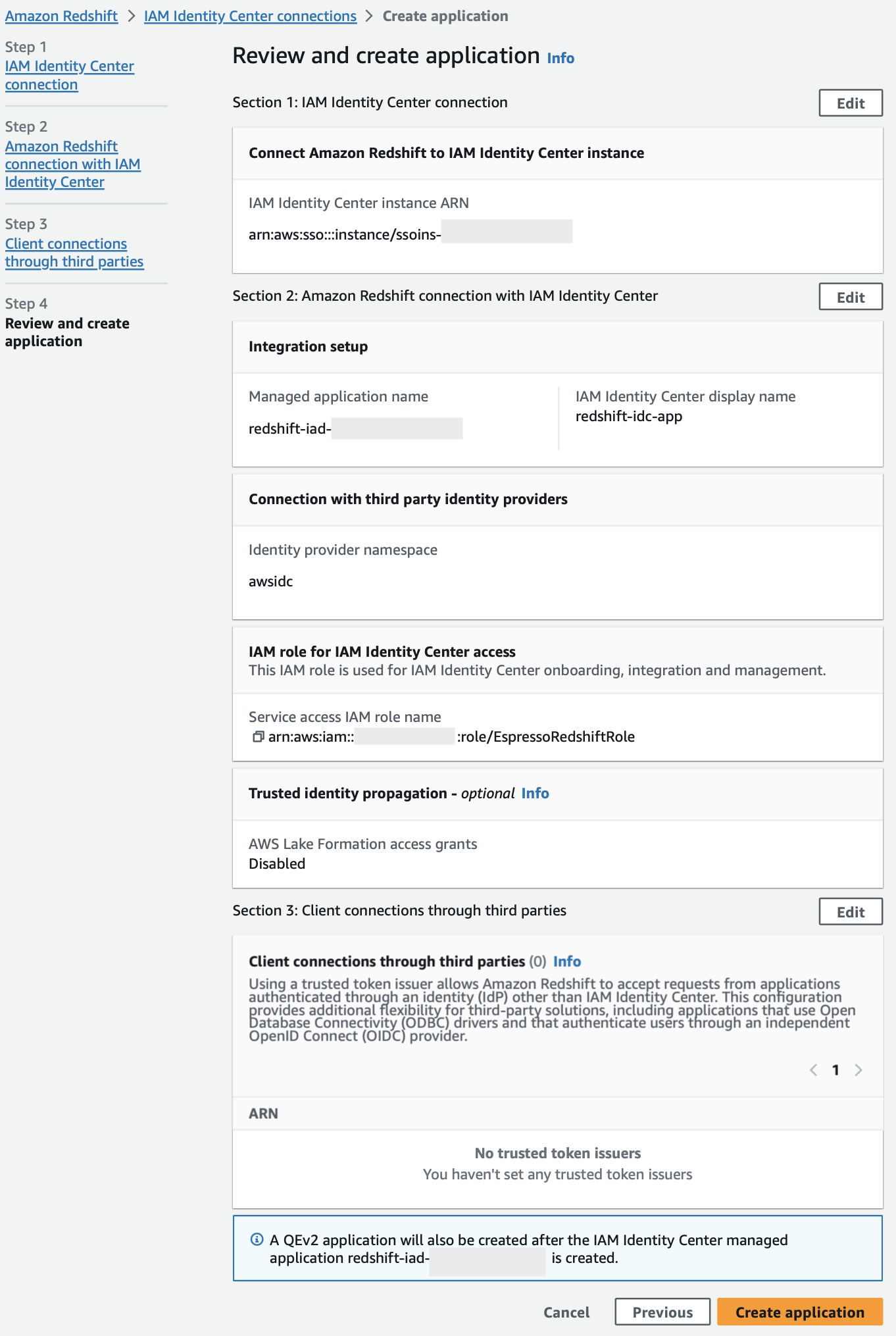

- En Revisar y crear aplicación sección, revise todos los detalles que ha ingresado antes y elija Crear aplicación.

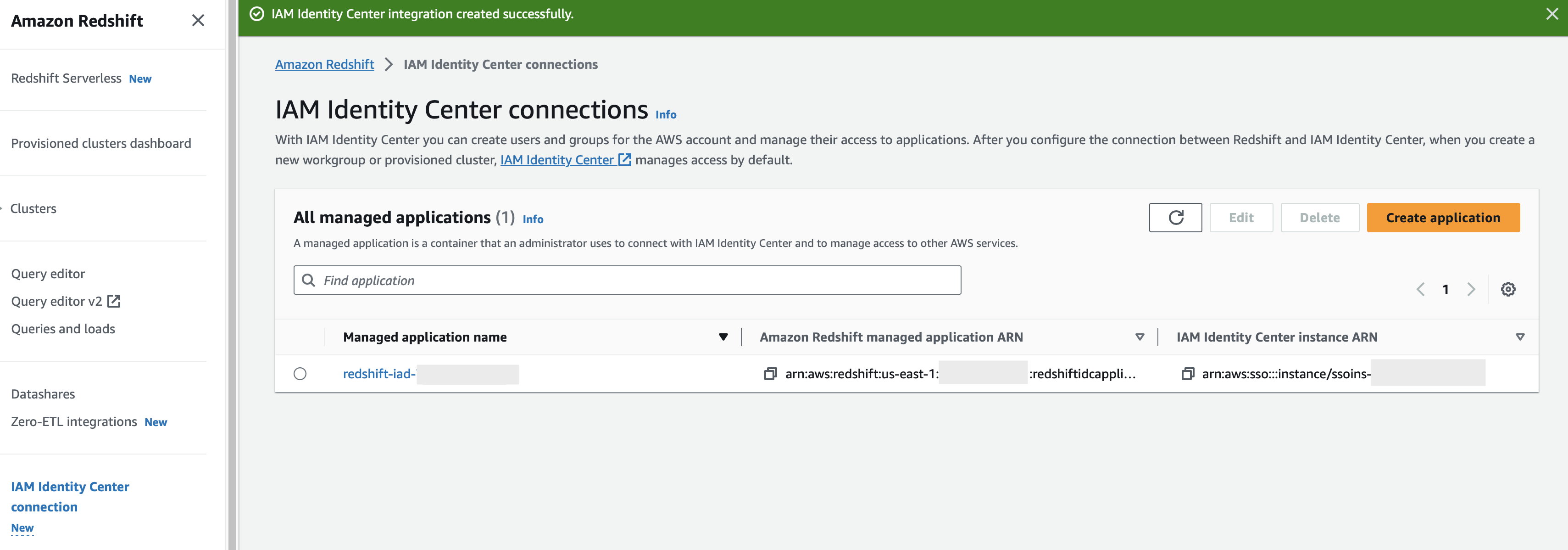

Una vez que el administrador de Amazon Redshift finaliza los pasos y guarda la configuración, las propiedades de IdC aparecen en la consola de Redshift. Completar estas tareas convierte a Redshift en una aplicación habilitada para IdC.

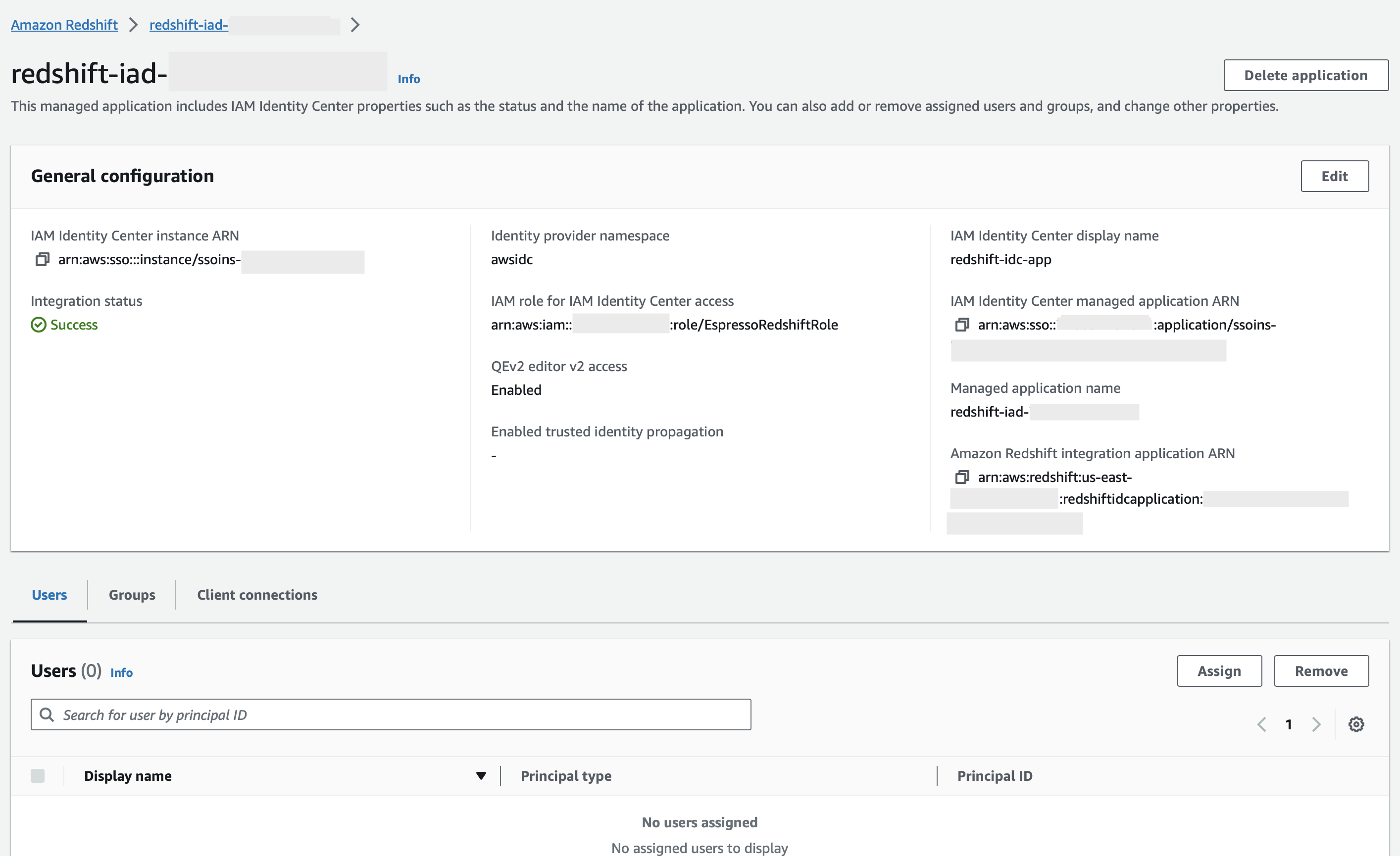

Después de seleccionar el nombre de la aplicación administrada, las propiedades en la consola incluyen el estado de la integración. Dice éxito cuando esté completo. Este estado indica si se completó la configuración de IdC.

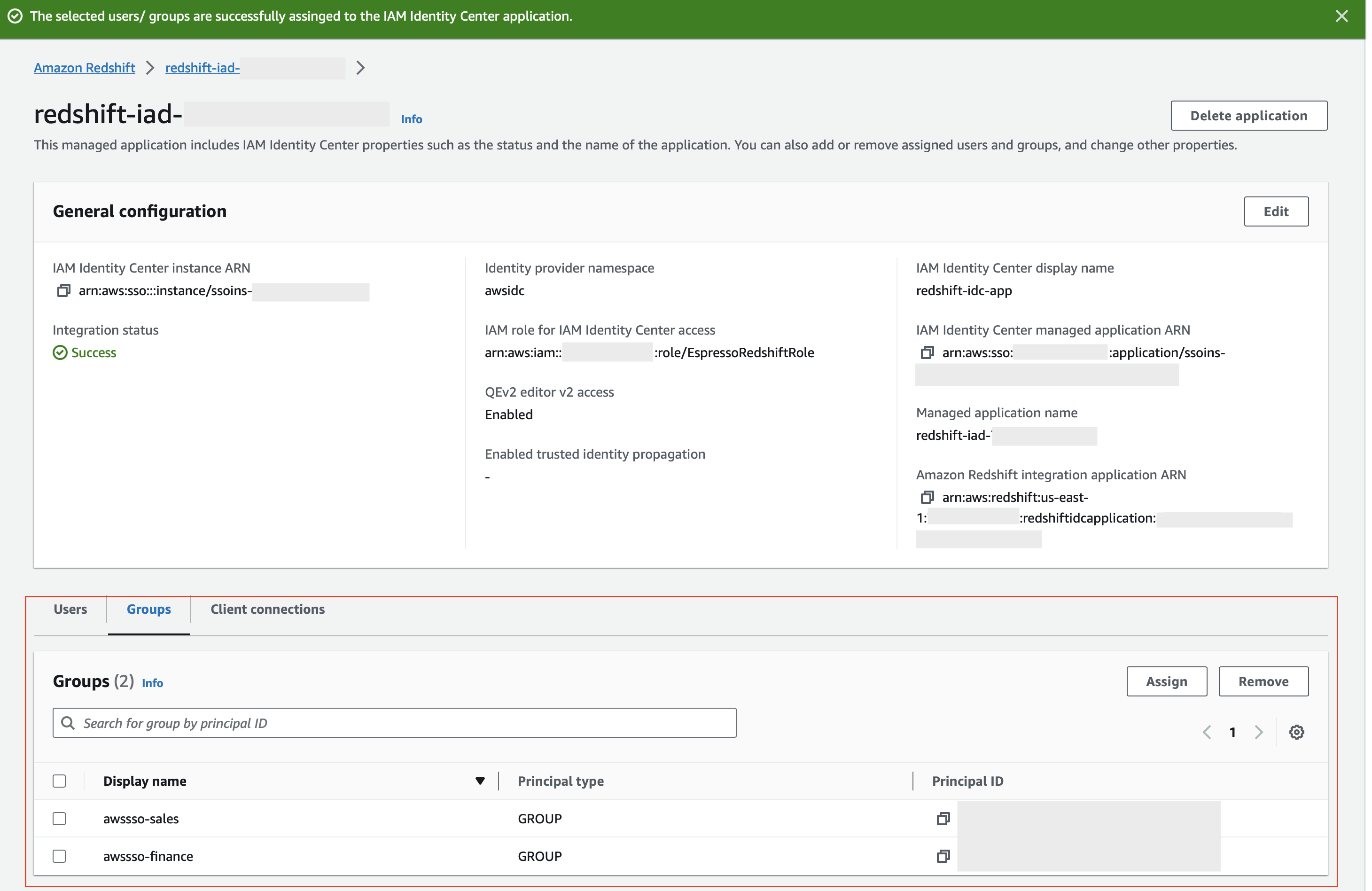

Asignación de usuarios o grupos de IdC a la aplicación Amazon Redshift

En este paso, los usuarios o grupos sincronizados con su directorio de IdC están disponibles para asignarlos a su aplicación, donde el administrador de Amazon Redshift puede decidir qué usuarios o grupos de IDC deben incluirse como parte de la aplicación de Amazon Redshift.

Por ejemplo, si tiene un total de 20 grupos de su IdC y no desea que todos los grupos se incluyan como parte de la aplicación de Amazon Redshift, entonces tiene opciones para elegir qué grupos de IdC incluir como parte de la aplicación de IdC habilitada para Amazon Redshift. . Posteriormente, podrá crear dos roles de base de datos de Redshift como parte de la integración de IDC en Amazon Redshift.

Los siguientes pasos asignan grupos a la aplicación IdC habilitada para Amazon Redshift:

- On Propiedades del Centro de identidad de IAM en la consola de Amazon Redshift, seleccione Asignar bajo Grupos .

- Si es la primera vez que asignas grupos, verás una notificación. Seleccionar ¡Empieza aquí!.

- Ingrese qué grupos desea sincronizar en la aplicación. En este ejemplo, elegimos los grupos wssso-sales y awssso-finance.

- Elige Terminado.

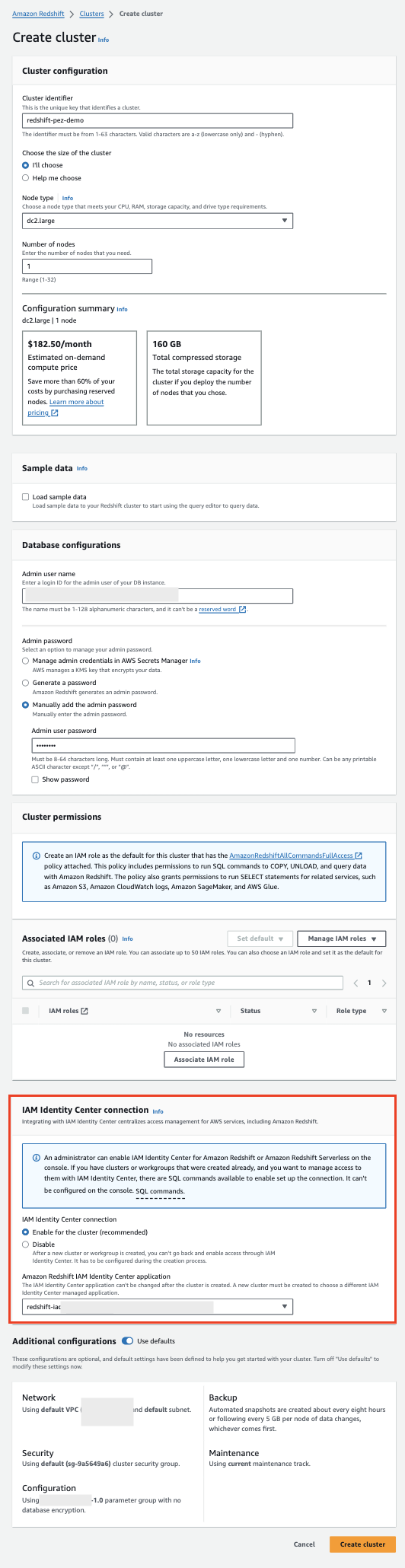

Habilitación de la integración de IdC para un nuevo clúster aprovisionado de Amazon Redshift o Amazon Redshift Serverless

Después de completar los pasos de la sección (Configuración de la integración de IAM Identity Center con Amazon Redshift) — El administrador de la base de datos de Amazon Redshift necesita configurar nuevos recursos de Redshift para que funcionen en alineación con IdC para facilitar el inicio de sesión y el acceso a los datos. Esto se realiza como parte de los pasos para crear un clúster aprovisionado o un grupo de trabajo sin servidor. Cualquier persona con permisos para crear recursos de Amazon Redshift puede realizar estas tareas de integración de IdC. Cuando crea un clúster aprovisionado, comienza eligiendo Crear clúster en la consola de Amazon Redshift.

- Elige Habilitar para el clúster (recomendado) en la sección para Conexión del Centro de identidad de IAM en los pasos de creación de clúster.

- En el menú desplegable, elija la aplicación de desplazamiento al rojo que creó en los pasos anteriores.

Tenga en cuenta que cuando se crea un nuevo almacén de datos, la función de IAM especificada para la integración de IdC se adjunta automáticamente al clúster aprovisionado o al espacio de nombres sin servidor. Una vez que termine de ingresar los metadatos del clúster requeridos y cree el recurso, puede verificar el estado de la integración de IdC en las propiedades.

Asociación de una aplicación IdC con un clúster aprovisionado existente o un punto final sin servidor

Si tiene un clúster aprovisionado existente o un grupo de trabajo sin servidor que le gustaría habilitar para la integración de IdC, puede hacerlo ejecutando un comando SQL. Ejecute el siguiente comando para habilitar la integración. Es necesario que un administrador de base de datos ejecute la consulta.

Ejemplo:

Para modificar el IdP, utilice el siguiente comando (este nuevo conjunto de valores de parámetros reemplaza completamente los valores actuales):

Algunos de los ejemplos son:

Nota: Si actualiza el valor de idc-namespace, todos los clústeres nuevos creados posteriormente utilizarán el espacio de nombres actualizado.

Para clústeres existentes o grupos de trabajo sin servidor, debe actualizar el espacio de nombres manualmente en cada clúster de Amazon Redshift mediante el comando anterior. Además, todas las funciones de la base de datos asociadas con el proveedor de identidad se actualizarán con un nuevo valor de espacio de nombres.

Puede deshabilitar o habilitar el proveedor de identidad usando el siguiente comando:

Ejemplo:

Puede eliminar un proveedor de identidad existente. El siguiente ejemplo muestra cómo CASCADE elimina usuarios y roles asociados al proveedor de identidad.

Configurar el acceso basado en roles de Amazon Redshift

En este paso, creamos previamente los roles de la base de datos en Amazon Redshift en función de los grupos que sincronizó en IdC. Asegúrese de que el nombre del rol coincida con el nombre del grupo IdC.

Los roles de Amazon Redshift simplifican la administración de los privilegios necesarios para sus usuarios finales. En esta publicación, creamos dos roles de base de datos, ventas y finanzas, y les otorgamos acceso a tablas de consulta con datos de ventas y finanzas, respectivamente. Puede descargue este cuaderno SQL de muestra y importar en Redshift Query Editor v2 para ejecutar todas las celdas del cuaderno utilizado en este ejemplo. Alternativamente, puede copiar e ingresar el SQL en su cliente SQL.

A continuación se muestra la sintaxis para crear un rol en Amazon Redshift:

Por ejemplo:

Cree el esquema de la base de datos de ventas y finanzas:

Creando las tablas:

A continuación se muestra la sintaxis para otorgar permiso a la función Serverless de Amazon Redshift:

Otorgue el permiso relevante para el rol según sus requisitos. En el siguiente ejemplo, otorgamos permiso total para implementar ventas en sales_schema y solo seleccione el permiso en finance_schema al papel de las finanzas.

Por ejemplo:

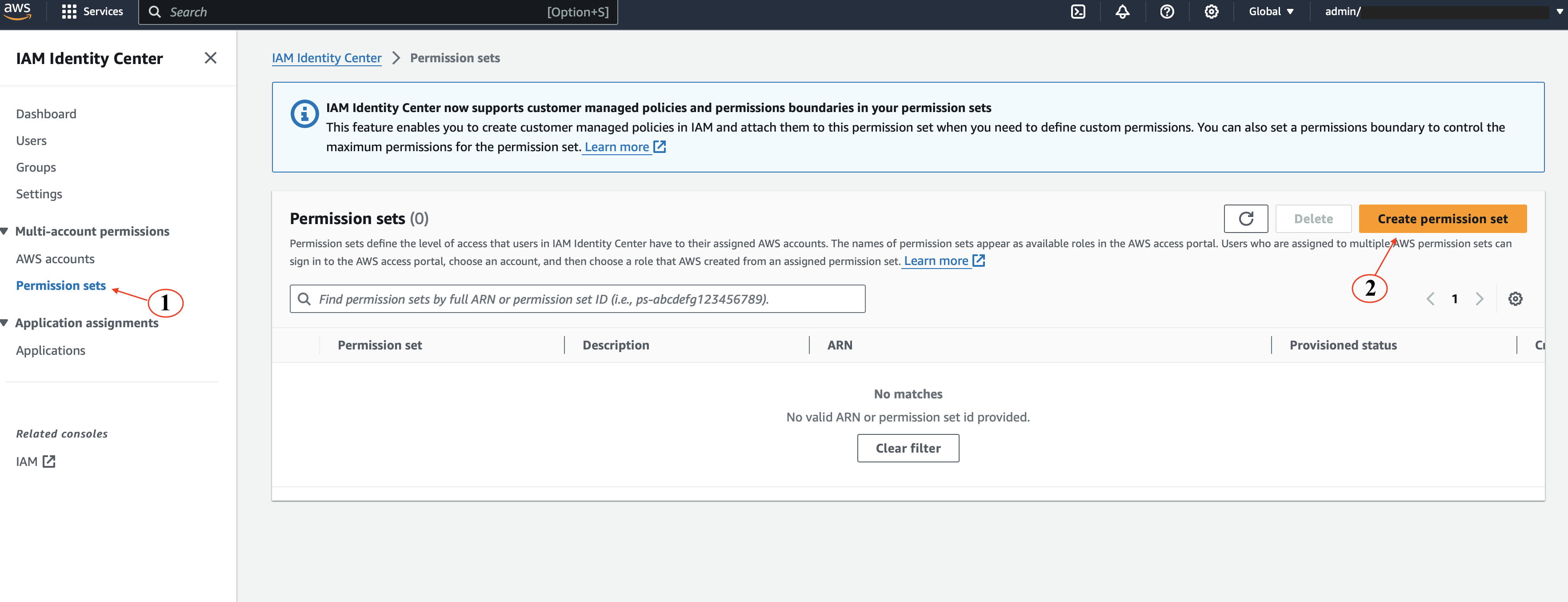

Crear un conjunto de permisos

Un conjunto de permisos es una plantilla que usted crea y mantiene y que define una colección de uno o más Políticas de IAM. Los conjuntos de permisos simplifican la asignación de acceso a cuentas de AWS para usuarios y grupos de su organización. Crearemos un conjunto de permisos para permitir que los usuarios federados accedan al Editor de consultas V

Los siguientes pasos para crear un conjunto de permisos:

- Abra la Centro de identidad de IAM Consola.

- En el panel de navegación, debajo Permisos de múltiples cuentas, escoger Conjuntos de permisos.

- Elige Crear conjunto de permisos.

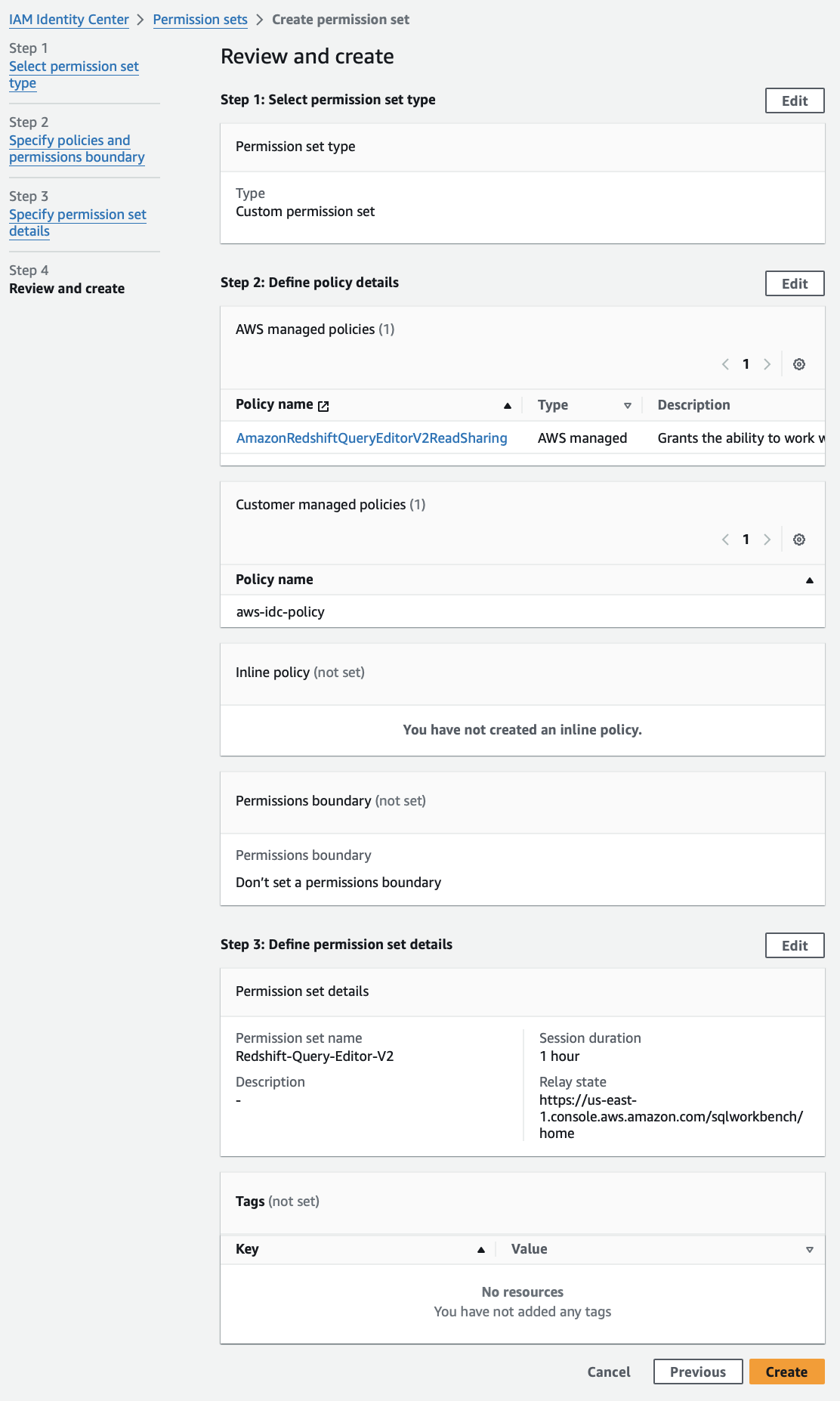

- Elige Conjunto de permisos personalizados y luego elige Siguiente.

- under Políticas administradas por AWS, escoger AmazonRedshiftQueryEditorV2ReadSharing.

- under Políticas administradas por el cliente, proporcione el nombre de la política que creó en el paso 4 en la sección – Configuración de la integración de IAM Identity Center con Amazon Redshift.

- Elige Siguiente.

- Participar nombre del conjunto de permisos. Por ejemplo, Amazon Redshift-Query-Editor-V2.

- under Estado del relé – Opcional - sy el estado de retransmisión predeterminado a la URL del Editor de consultas V2, utilizando el formato:

https://<region>.console.aws.amazon.com/sqlworkbench/home.

Para esta publicación utilizamos:https://us-east-1.console.aws.amazon.com/sqlworkbench/home. - Elige Siguiente.

- En Revisar y crear pantalla, elija Crear. La consola muestra el siguiente mensaje: El conjunto de permisos Redshift-Query-Editor-V2 fue creado exitosamente.

Asignar conjunto de permisos a cuentas de AWS

- Abra la Centro de identidad de IAM Consola.

- En el panel de navegación, debajo Permisos de múltiples cuentas, escoger Cuentas de AWS.

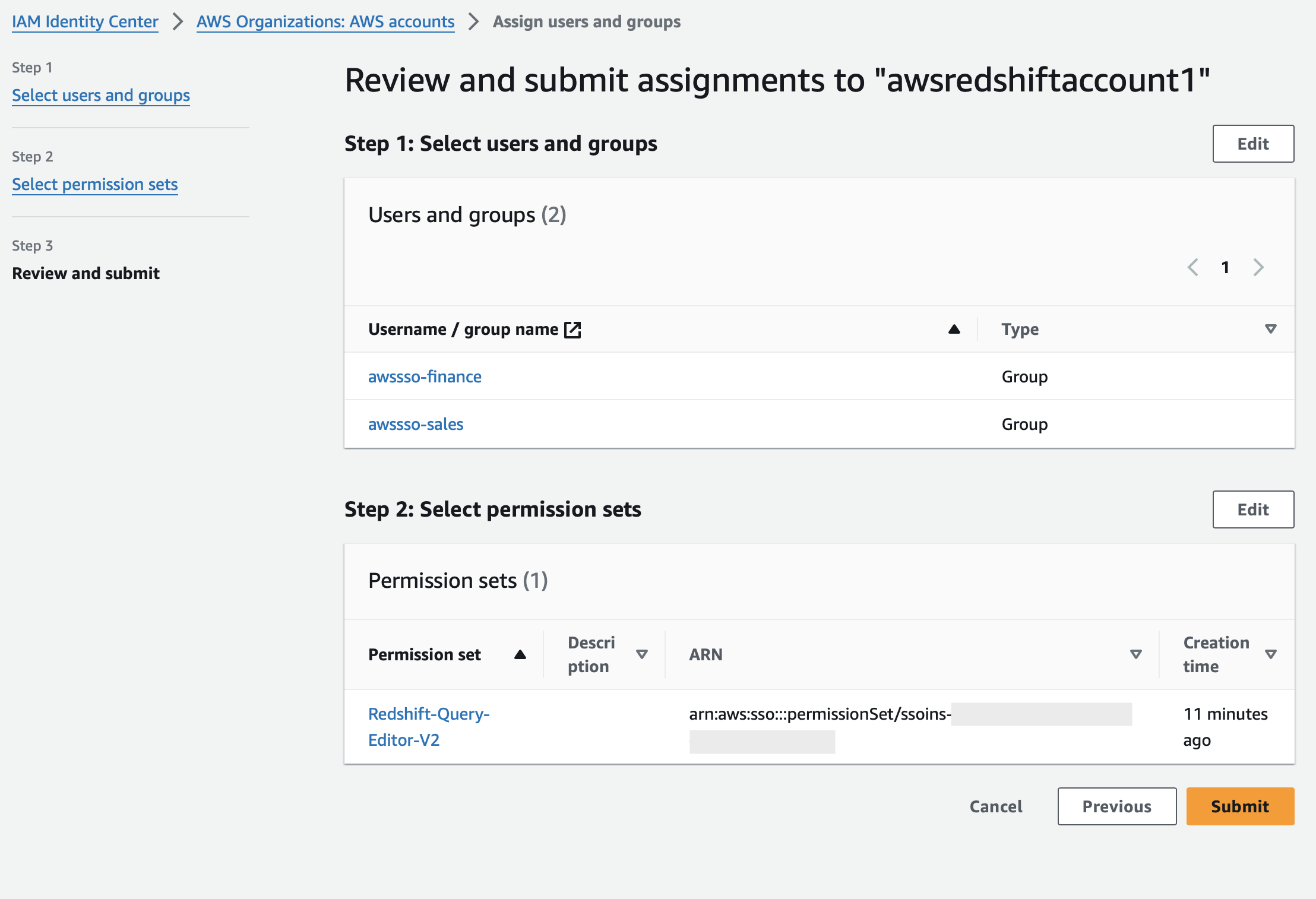

- En Cuentas de AWS , seleccione una o más cuentas de AWS a las que desee asignar acceso de inicio de sesión único.

- Elige Asignar usuarios o grupos.

- En Asignar usuarios y grupos al nombre de cuenta de AWS, elija los grupos para los que desea crear el conjunto de permisos. Entonces escoge Siguiente.

- En Asignar conjuntos de permisos a nombre de cuenta de AWS, elija el conjunto de permisos que creó en la sección – Crear un conjunto de permisos. Entonces escoge Siguiente.

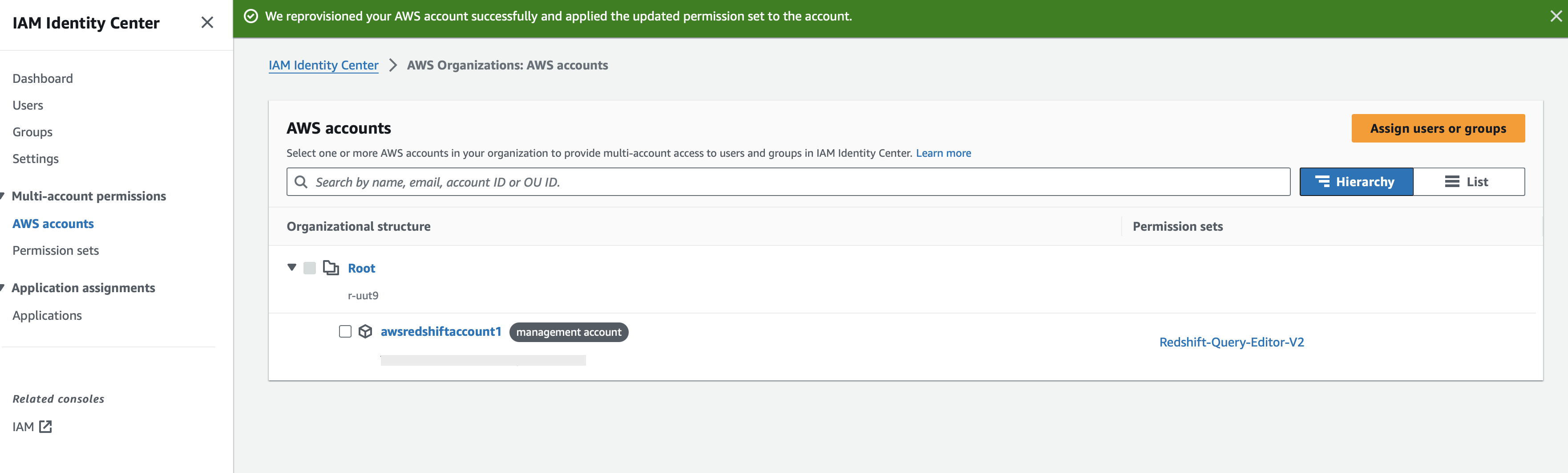

- En Revisar y enviar asignaciones al nombre de cuenta de AWS página, para Revisar y enviar, escoger Enviar. La consola muestra el siguiente mensaje: Reaprovisionamos su cuenta de AWS con éxito y aplicamos el conjunto de permisos actualizado a la cuenta..

Federar en Amazon Redshift mediante Query Editor V2 mediante IdC

Ahora está listo para conectarse a Amazon Redshift Query Editor V2 y al inicio de sesión federado mediante la autenticación IdC:

- Abra la Centro de identidad de IAM Consola.

- Vaya al panel y seleccione el URL del portal de acceso de AWS.

- Se activa una ventana emergente del navegador y lo lleva a la página de inicio de sesión de Okta donde ingresa sus credenciales de Okta.

- Después de una autenticación exitosa, iniciará sesión en la consola de AWS como usuario federado.

- Seleccione su cuenta en Cuenta de AWS y elija la aplicación Amazon Redshift Query Editor V2.

- Una vez que se federe con Query Editor V2, elija su instancia de Redshift (es decir, haga clic con el botón derecho) y elija Crear conexión.

- Para autenticarse usando IdC, elija el método de autenticación Centro de identidad de IAM.

- Mostrará una ventana emergente y, dado que sus credenciales de Okta ya están almacenadas en caché, utiliza las mismas credenciales y se conecta a Amazon Redshift Query Editor V2 mediante autenticación IdC.

La siguiente demostración muestra que un usuario federado (Ethan) utilizó la URL del portal de acceso de AWS para acceder a Amazon Redshift mediante la autenticación IdC. El usuario Ethan accede a las tablas sales_schema. Si el usuario Ethan intenta acceder a las tablas en Finance_schema, el usuario recibe un error de permiso denegado.

Solucionando Problemas

- Si recibe el siguiente error:

Esto significa que está intentando crear una función con un espacio de nombres incorrecto. Por favor verifique el espacio de nombres actual usando el comando select * from identity_providers;

- Si obtiene el siguiente error:

Esto significa que una función de IAM no tiene privilegios suficientes para acceder al IdC. Su función de IAM debe contener una política con los siguientes permisos:

- Si obtiene el siguiente error:

Asegúrese de que el usuario y el grupo estén agregados a la aplicación Amazon Redshift IdC.

Limpiar

Complete los siguientes pasos para limpiar sus recursos:

- Elimine las aplicaciones Okta que ha creado para integrarlas con IdC.

- Elimine la configuración de IAM Identity Center.

- Elimine la aplicación Redshift y el clúster aprovisionado de Redshift que creó para realizar pruebas.

- Elimine el rol de IAM que ha creado para la integración de IdC y Redshift.

Conclusión

En esta publicación, le mostramos un tutorial detallado sobre cómo puede integrar Okta con IdC y Amazon Redshift Query Editor versión 2 para simplificar su configuración de SSO. Esta integración le permite utilizar el control de acceso basado en roles con Amazon Redshift. Le animamos a que pruebe esta integración.

Para obtener más información sobre IdC con Amazon Redshift, visite el documentación.

Acerca de los autores

Debu Panda es gerente sénior de administración de productos en AWS. Es un líder de la industria en análisis, plataforma de aplicaciones y tecnologías de bases de datos, y tiene más de 25 años de experiencia en el mundo de TI.

Debu Panda es gerente sénior de administración de productos en AWS. Es un líder de la industria en análisis, plataforma de aplicaciones y tecnologías de bases de datos, y tiene más de 25 años de experiencia en el mundo de TI.

Maneesh Sharma es ingeniero sénior de bases de datos en AWS con más de una década de experiencia en el diseño e implementación de soluciones de almacenamiento y análisis de datos a gran escala. Colabora con varios socios y clientes de Amazon Redshift para impulsar una mejor integración.

Maneesh Sharma es ingeniero sénior de bases de datos en AWS con más de una década de experiencia en el diseño e implementación de soluciones de almacenamiento y análisis de datos a gran escala. Colabora con varios socios y clientes de Amazon Redshift para impulsar una mejor integración.

Harshida Patel es arquitecto principal de soluciones, análisis con AWS.

Harshida Patel es arquitecto principal de soluciones, análisis con AWS.

Praveen Kumar Ramakrishnan es ingeniero de software sénior en AWS. Tiene casi 20 años de experiencia en varios dominios, incluidos sistemas de archivos, virtualización de almacenamiento y seguridad de redes. En AWS, se centra en mejorar la seguridad de los datos de Redshift.

Praveen Kumar Ramakrishnan es ingeniero de software sénior en AWS. Tiene casi 20 años de experiencia en varios dominios, incluidos sistemas de archivos, virtualización de almacenamiento y seguridad de redes. En AWS, se centra en mejorar la seguridad de los datos de Redshift.

Karthik Ramanathan es ingeniero de software sénior en AWS Redshift y reside en San Francisco. Aporta cerca de dos décadas de experiencia en desarrollo en los sectores verticales de redes, almacenamiento de datos e IoT antes de Redshift. Cuando no está en el trabajo, también escribe y le encanta estar en el agua.

Karthik Ramanathan es ingeniero de software sénior en AWS Redshift y reside en San Francisco. Aporta cerca de dos décadas de experiencia en desarrollo en los sectores verticales de redes, almacenamiento de datos e IoT antes de Redshift. Cuando no está en el trabajo, también escribe y le encanta estar en el agua.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://aws.amazon.com/blogs/big-data/integrate-okta-with-amazon-redshift-query-editor-v2-using-aws-iam-identity-center-for-seamless-single-sign-on/