El Departamento de Justicia de los Estados Unidos (DOJ) anunció en febrero de 2022 ambiental que había incautado con éxito la mayoría de los bitcoins drenados en un hackeo de 2016 del intercambio de criptomonedas Bitifinex después de obtener el control de la billetera que supuestamente contenía los fondos robados.

A pesar de la aparente improbabilidad de recuperar fondos perdidos hace mucho tiempo, un rastro de evidencia complejo pero determinista permitió a las fuerzas del orden atrapar a Ilya Lichtenstein y Heather Morgan, una pareja que supuestamente estaba tratando de ocultar los orígenes ilegales del bitcoin que habían estado aprovechando para estilos de vida flexibles y brillantes a través de un complejo esquema de lavado de dinero.

Pero lo que parecía ser una estafa cuidadosamente pensada en realidad resultó ser una estafa bastante frágil llena de errores, lo que facilitó el trabajo del agente especial Christopher Janczewski, asignado a la unidad de investigación criminal del Servicio de Impuestos Internos (IRS-CI). Este trabajo finalmente llevó a Janczewski a presentar una queja con el juez Robin Meriweather para acusar a Lichtenstein y Morgan de conspiración de lavado de dinero y conspiración para defraudar a los Estados Unidos.

Este artículo profundiza en los matices del trabajo de aplicación de la ley que descubrió las identidades de los piratas informáticos de Bitfinex acusados y en los pasos de la pareja acusada, basándose en los relatos proporcionados por el Departamento de Justicia y el agente especial Janczewski. Sin embargo, dado que los documentos oficiales no han revelado aspectos cruciales de la investigación, el autor proporcionará escenarios plausibles y posibles explicaciones a las preguntas que quedan sin respuesta.

¿Cómo incautó la policía el Bitfinex Bitcoin robado?

Los defensores de Bitcoin a menudo se jactan del sistema monetario conjunto de principios eso permite un alto grado de soberanía y resistencia a la censura, lo que hace que las transacciones de Bitcoin sean imposibles de detener y las existencias de Bitcoin imposibles de incautar. Pero, si eso es cierto, ¿cómo pudo la policía apoderarse del bitcoin de los lavadores en este caso?

Según la denuncia presentada por el agente especial Janczewski, las fuerzas del orden pudieron ingresar al almacenamiento en la nube de Litchestein, donde guardaba gran parte, si no toda, la información confidencial relacionada con sus operaciones mientras intentaba limpiar los fondos sucios, incluidas las claves privadas del Monedero Bitcoin que contiene la mayor parte de BTC robado.

La resistencia a la censura de las transacciones de Bitcoin y la soberanía de los fondos de Bitcoin dependen del manejo adecuado de los asociados. llaves privadas, ya que son la única forma de mover bitcoins de una billetera a otra.

Aunque las claves privadas de Lichtenstein se guardaron en la nube, según el Departamento de Justicia, se cifraron con una contraseña tan larga que incluso los atacantes más sofisticados probablemente no habrían podido descifrarla en su vida. El DOJ no respondió a una solicitud de comentarios sobre cómo pudo descifrar el archivo y acceder a las claves privadas.

Hay algunos escenarios plausibles de cómo las fuerzas del orden pudieron descifrar el cifrado de Lichtenstein. Aunque no es inseguro en sí mismo, el cifrado simétrico, que aprovecha una contraseña de cifrado para las funciones de cifrado y descifrado, es tan seguro como su contraseña y el almacenamiento de esa contraseña.

Por lo tanto, la primera posibilidad se relaciona con la seguridad del almacenamiento de la contraseña; Las fuerzas del orden podrían haber obtenido acceso a la contraseña de alguna manera y no necesitaron abrirse paso a través de la fuerza bruta a través de los archivos en la nube. Un método alternativo para que las fuerzas del orden puedan descifrar los archivos de Lichtenstein podría implicar que tuviera mucha más información personal sobre la pareja y el poder de cómputo que cualquier otro atacante sofisticado en el mundo que un ataque personalizado para descifrar archivos específicos podría ser viable sin contradecir las declaraciones del Departamento de Justicia. Tampoco conocemos el algoritmo utilizado en el esquema de encriptación (algunos son más robustos que otros y las variaciones en el mismo algoritmo también plantean diferentes riesgos de seguridad), por lo que el algoritmo específico utilizado podría haber sido más susceptible a la descifrado, aunque esto contradiría la Afirmaciones del DOJ con respecto a la capacidad de craqueo mencionadas anteriormente.

Podría decirse que el caso más probable de los tres es que las fuerzas del orden público no necesitaron descifrar el archivo en primer lugar, lo cual tiene sentido, especialmente dados los comentarios anteriores del Departamento de Justicia. El agente especial Janczewski y su equipo podrían haber obtenido acceso a la contraseña de alguna manera y no tendrían que abrirse camino a través de la fuerza bruta a través de los archivos del almacenamiento en la nube. Esto podría ser facilitado por un tercero al que Lichtenstein le confió la creación o el almacenamiento de la contraseña de descifrado, o por algún tipo de paso en falso por parte de la pareja que llevó a que la contraseña se viera comprometida.

¿Por qué mantener las claves privadas en el almacenamiento en la nube?

La razón por la que Lichtenstein mantendría un archivo tan confidencial en una base de datos en línea no está clara. Sin embargo, algunas especulaciones se relacionan con el truco subyacente, un acto por el cual la pareja ha no sido acusado por la policía, y la necesidad de tener las claves privadas de la billetera guardadas en la nube "ya que esto permite el acceso remoto a un tercero", según un Hilo de Twitter por Ergo de OXT Research.

La suposición de cooperación también respalda el caso del cifrado simétrico. Si bien el cifrado asimétrico está bien diseñado para enviar y recibir datos confidenciales, ya que los datos se cifran con la clave pública del destinatario y solo se pueden descifrar con la clave privada del destinatario, el cifrado simétrico es perfecto para compartir el acceso a un archivo estacionario, ya que la contraseña de descifrado puede ser compartido entre las dos partes.

Una razón alternativa para mantener las claves privadas en línea sería la simple falta de cuidado. El hacker simplemente podría haber pensado que su contraseña era lo suficientemente segura y se enamoró de la conveniencia de tenerla.

ng en un servicio en la nube al que se puede acceder desde cualquier lugar con una conexión a Internet. Pero este escenario aún no responde a la pregunta de cómo la pareja obtuvo acceso a las claves privadas relacionadas con el hackeo.

Mantener la clave privada en línea por conveniencia tiene sentido, siempre que los piratas informáticos carezcan de los conocimientos técnicos suficientes para garantizar una configuración de encriptación simétrica lo suficientemente fuerte o simplemente asuman que su disposición no se puede violar.

Bitfinex se negó a comentar sobre los detalles conocidos sobre el pirata informático o si todavía están siendo rastreados.

"No podemos comentar sobre los detalles de ningún caso bajo investigación", dijo el CTO de Bitfinex, Paolo Ardoino. Bitcoin Magazine, y agregó que "inevitablemente hay una variedad de partes involucradas" en "una brecha de seguridad tan importante".

¿Cómo atraparon a Lichtenstein y Morgan?

La denuncia y la declaración del Departamento de Justicia alegan que la pareja empleó varias técnicas para intentar lavar el bitcoin, incluido el salto en cadena y el uso de cuentas comerciales y seudónimas en varios intercambios de criptomonedas. Entonces, ¿cómo se detectaron sus movimientos? En su mayoría se reduce a patrones y similitudes combinados con descuido. Bitfinex también "trabajó con las agencias mundiales de aplicación de la ley y las empresas de análisis de blockchain" para ayudar a recuperar el bitcoin robado, dijo Ardoino.

Lichtenstein a menudo abría cuentas en intercambios de bitcoins con identidades ficticias. En un caso específico, supuestamente abrió ocho cuentas en un solo intercambio (Poloniex, según Ergo), que al principio aparentemente no estaban relacionadas y no eran trivialmente vinculables. Sin embargo, todas esas cuentas compartían múltiples características que, según la denuncia, delataban la identidad de la pareja.

En primer lugar, todas las cuentas de Poloniex usaban el mismo proveedor de correo electrónico con sede en India y tenían direcciones de correo electrónico con un "estilo similar". En segundo lugar, se accedió a ellas con la misma dirección IP, una señal de alerta importante que hace que sea trivial suponer que las cuentas estaban controladas por la misma entidad. En tercer lugar, las cuentas se crearon casi al mismo tiempo, cerca del hackeo de Bitfinex. Además, todas las cuentas fueron abandonadas luego de las solicitudes del intercambio de información personal adicional.

La denuncia también alega que Lichtenstein unió varios retiros de bitcoins de diferentes cuentas de Poloniex en un solo grupo de billeteras de Bitcoin, después de lo cual depositó en una cuenta en un intercambio de bitcoins (Coinbase, según Ergo), para el cual previamente había proporcionado know-your -información del cliente (KYC).

“La cuenta se verificó con fotografías de la licencia de conducir de California de Lichtenstein y una fotografía estilo selfie”, según la denuncia. "La cuenta se registró en una dirección de correo electrónico que contenía el nombre de pila de Lichtenstein".

Al asumir que ya había limpiado el bitcoin y lo había enviado a una cuenta KYC, Lichtenstein deshizo el seudónimo que las cuentas anteriores habían logrado con las cuentas de correo electrónico con sede en India, ya que insinuó a las fuerzas del orden público que era el propietario de los fondos de esas cuentas iniciales. retiros que se agruparon juntos. Y la denuncia alega que Lichtenstein también mantuvo una hoja de cálculo en su almacenamiento en la nube que contenía información detallada sobre las ocho cuentas de Poloniex.

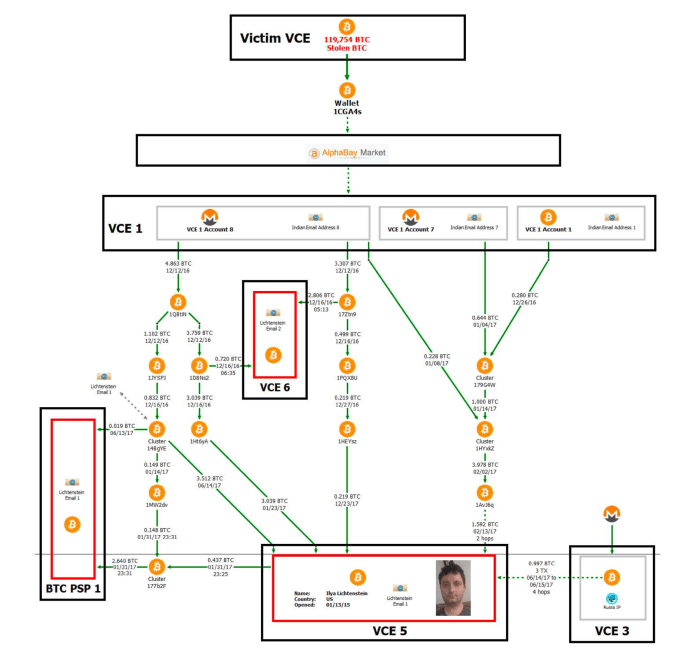

Cuando se trata de datos en cadena, dijo Ergo Bitcoin Magazine que es imposible para un observador pasivo evaluar la validez de muchas de las afirmaciones de la denuncia, ya que AlphaBay, el mercado de la red oscura, se utilizó desde el principio como medio de transferencia.

La denuncia detalla el flujo de fondos después del hackeo de Bitfinex, pero la información de la transacción de AlphaBay no es auditable por observadores externos, quienes, por lo tanto, no pueden rastrear los fondos en sí. Fuente de la imagen: DOJ.

“La investigación es muy sencilla, pero requiere conocimiento interno de los flujos de entidades de custodia cruzada”, dijo Ergo. Bitcoin Magazine. “Por ejemplo, el [gobierno de EE. UU.] y las empresas de vigilancia en cadena han compartido el historial de transacciones de AlphaBay que no tiene

Huella dactilar real en cadena y no tenemos acceso a esa información. Ahí es donde tengo que detener cualquier análisis como observador pasivo”.

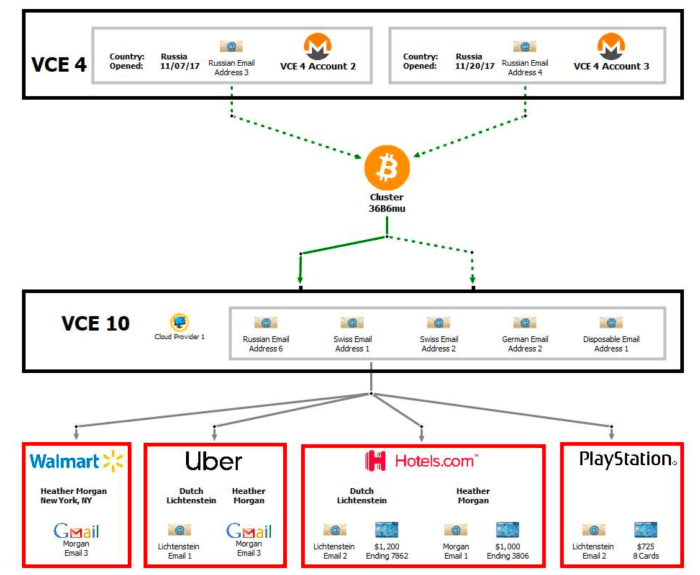

Otra pieza clave de información es el grupo de carteras "36B6mu", que se formó a partir de retiros de bitcoins de dos cuentas en Bittrex, según Ergo, que había sido financiado en su totalidad por depósitos de Monero. El grupo de billeteras 36B6mu se usó luego para financiar diferentes cuentas en otros intercambios de bitcoins que, aunque no contenían información KYC sobre la pareja, según la denuncia, cinco cuentas diferentes en el mismo intercambio usaban la misma dirección IP, alojada en una nube. proveedor en Nueva York. Cuando el proveedor entregó sus registros a la policía, se identificó que esa IP fue arrendada por una cuenta a nombre de Lichtenstein y vinculada a su dirección de correo electrónico personal.

La pareja asumió que al financiar una cuenta de intercambio con Monero y retirar BTC tendrían fondos "limpios", sin embargo, se utilizó un rastro posterior de información KYC para eliminar el anonimato de sus identidades ficticias en diferentes servicios de custodia. Fuente de la imagen: DOJ.

Ergo dijo que el equipo de OXT no pudo validar ninguna afirmación sobre el clúster 36B6mu.

“Buscamos la dirección 36B6mu que correspondería al clúster y encontramos una sola dirección”, dijo Ergo, compartiendo un enlace a la dirección encontrada. “Pero la dirección no es parte de un grupo de billetera tradicional. Además, el tiempo y los volúmenes no parecen corresponder con los señalados en la denuncia”.

“¿Tal vez es un error tipográfico? Así que no pudimos validar realmente nada que tuviera que ver con el clúster 36B6mu”, agregó Ergo.

La privacidad de Bitcoin requiere intención y atención

Aparte de las secciones que no pueden ser atestiguadas de forma independiente por observadores externos, después de analizar la queja, queda claro que Lichtenstein y Morgan depositaron diferentes niveles de confianza en su configuración y en varios servicios, ya que supuestamente intentaron usar el bitcoin del hackeo.

En primer lugar, Lichtenstein y Morgan mantuvieron documentos confidenciales en línea, en un servicio de almacenamiento en la nube susceptible de incautación y citaciones. Esta práctica aumenta las posibilidades de que la configuración se vea comprometida, ya que hace que dichos archivos sean accesibles de forma remota y deposita la confianza en una empresa centralizada, lo que nunca es una buena idea. Para una mayor seguridad, los archivos y contraseñas importantes deben mantenerse fuera de línea en un lugar seguro y, preferiblemente, repartidos en diferentes jurisdicciones.

La confianza comprometió la mayor parte de los esfuerzos de la pareja para mover los fondos de bitcoin. El primer servicio en el que confiaron fue el enorme mercado de darknet AlphaBay. Aunque no está claro cómo las fuerzas del orden pudieron detectar su actividad AlphaBay, a pesar de que el mercado de la red oscura ha sufrido más, que una brecha de seguridad desde 2016; sin embargo, la pareja parece haber asumido que esto nunca podría suceder. Pero quizás lo más importante es que los mercados de la red oscura a menudo generan sospechas y siempre son un foco principal del trabajo de aplicación de la ley.

Las suposiciones son peligrosas porque pueden llevarlo a bajar la guardia, lo que a menudo desencadena errores que un observador inteligente o un atacante pueden aprovechar. En este caso, Lichtenstein y Morgan asumieron en un momento que habían empleado tantas técnicas para ofuscar la fuente de los fondos que se sintieron seguros al depositar ese bitcoin en cuentas que poseían su información de identificación personal, una acción que puede resultar en una cascada, al revés. efecto

para eliminar el anonimato de la mayoría, si no de todas, las transacciones anteriores.

Otra señal de alerta en el manejo de bitcoin por parte de la pareja se relaciona con la agrupación de fondos de diferentes fuentes, lo que permite a las empresas de análisis de cadena y a las fuerzas del orden público asumir de manera plausible que la misma persona controlaba esos fondos, otra oportunidad de desanonimización inversa. Tampoco hay registro del uso de servicios mixtos por parte de la pareja, lo que no puede borrar la actividad pasada, pero puede proporcionar una buena privacidad con visión de futuro si se hace correctamente. PayJoin es otra herramienta que se puede aprovechar para aumentar la privacidad al gastar bitcoins, aunque no hay registro de que la pareja la use.

Lichtenstein y Morgan intentaron hacer saltos en cadena como una alternativa para obtener privacidad de gastos, una técnica que intenta romper las huellas dactilares en cadena y, por lo tanto, los enlaces heurísticos. Sin embargo, lo realizaron a través de servicios de custodia, en su mayoría intercambios de bitcoins, lo que socava la práctica e introduce un tercero de confianza innecesario que puede ser citado. El salto de cadena se realiza correctamente a través de configuraciones de igual a igual o intercambios atómicos.

Lichtenstein y Morgan también intentaron usar identidades seudónimas o ficticias para abrir cuentas en los intercambios de bitcoins para ocultar sus nombres reales. Sin embargo, los patrones al hacerlo llevaron a los observadores a ser más conscientes de tales cuentas, mientras que una dirección IP en común eliminó las dudas y permitió a las fuerzas del orden público asumir que la misma entidad controlaba todas esas cuentas.

Buena seguridad operativa generalmente requiere que cada identidad esté completamente aislada de las demás utilizando su propio proveedor de correo electrónico y dirección, teniendo su propio nombre único y, lo que es más importante, utilizando un dispositivo separado. Por lo general, una configuración robusta también requerirá que cada identidad diferente use un proveedor de VPN y una cuenta diferentes que no mantengan registros y no tengan ningún vínculo con la identidad del mundo real de ese usuario.

Dado que Bitcoin es una red monetaria transparente, los fondos se pueden rastrear fácilmente a través de los pagos. El uso privado de Bitcoin, por lo tanto, requiere conocimiento sobre el funcionamiento de la red y el mayor cuidado y esfuerzo a lo largo de los años para garantizar la menor cantidad de pasos en falso posible y cumplir con pautas operativas claras. Bitcoin no es anónimo, pero tampoco tiene fallas; el uso de este dinero soberano requiere intención y atención.

¿Qué pasará con el Bitcoin recuperado?

Aunque la pareja ha sido acusada de dos delitos por las fuerzas del orden de EE. UU., aún habrá un proceso de evaluación en el tribunal para determinar si son declarados culpables o no. En caso de que la pareja sea declarada culpable y los fondos se devuelvan a Bitfinex, el intercambio tiene un plan de acción, dijo Ardoino. Bitcoin Magazine.

“Después del hackeo de 2016, Bitfinex creó tokens BFX y se los entregó a los clientes afectados a razón de una moneda por cada dólar perdido”, dijo Ardoino. "Dentro de los ocho meses posteriores a la brecha de seguridad, Bitfinex canjeó todos los tokens BFX con dólares o mediante el intercambio de tokens digitales, convertibles en una acción común del capital social de iFinex Inc. Se convirtieron aproximadamente 1 millones de tokens BFX".

Los canjes mensuales de tokens BFX comenzaron en septiembre de 2016, dijo Ardoino, y el último token BFX se canjeó a principios de abril del año siguiente. El token había comenzado a cotizarse a aproximadamente $ 0.20, pero su valor aumentó gradualmente a casi $ 1.

"Bitfinex también creó un token RRT negociable para ciertos titulares de BFX que convirtieron tokens BFX en acciones de iFinex", explicó Ardoino. “Cuando recuperemos con éxito los fondos haremos una distribución a los tenedores de RRT de hasta un dólar por RRT. Hay aproximadamente 30 millones de RRT pendientes”.

Los titulares de RRT tienen prioridad sobre cualquier propiedad recuperada del hackeo de 2016, según Ardoino, y el intercambio puede canjear RRT en tokens digitales, efectivo u otra propiedad.