Recientemente, uno de los operadores inalámbricos más grandes de América del Norte reveló que los piratas informáticos comprometieron una base de datos de información de sus clientes mediante el uso no autorizado de una API y adquirieron los datos personales de millones de personas, incluidos nombres, direcciones, números de teléfono y números de cuenta. Una vez identificado, la empresa detuvo la actividad maliciosa. Sin embargo, las investigaciones indicaron que la violación de datos probablemente ocurrió meses antes de ser detectada.

Con el volumen cada vez mayor de datos que las organizaciones almacenan en la nube, las amenazas maliciosas a los datos y recursos confidenciales de su negocio seguirán creciendo junto con su actividad en línea. Los adversarios, también conocidos como atacantes, continúan usando una variedad de técnicas para violar la seguridad de una organización y comprometer sus sistemas, lo que puede causar pérdidas financieras significativas o daños a la reputación o tener consecuencias legales para la organización afectada. Para mitigar el daño causado, es de vital importancia que las organizaciones se protejan mediante la implementación de diversas medidas de seguridad y el despliegue de herramientas para detectar y responder a las amenazas de seguridad. Al ser proactivas, las organizaciones pueden reducir significativamente el riesgo de ser víctimas de los ciberadversarios.

Servicio Amazon OpenSearch es un marco de análisis de registros totalmente administrado y escalable que puede usar para ingerir, almacenar y visualizar datos. Puede usar OpenSearch Service para un conjunto diverso de cargas de trabajo de datos, incluidos datos de atención médica, información de transacciones financieras, datos de rendimiento de aplicaciones, datos de observabilidad y mucho más. Este servicio administrado se valora por su rendimiento de ingesta, escalabilidad, baja latencia de consulta y su capacidad para analizar grandes conjuntos de datos.

Análisis de seguridad con OpenSearch Service

Hoy, OpenSearch Service anuncia el análisis de seguridad impulsado por OpenSearch, que incluye características para monitorear, analizar y responder a posibles amenazas de seguridad para su infraestructura crítica. En esta publicación, analizamos estas nuevas características y cómo identificar y remediar las amenazas de seguridad.

Los análisis de seguridad brindan visibilidad en tiempo real de las posibles amenazas en su infraestructura, lo que le permite responder rápidamente a los incidentes de seguridad y, por lo tanto, reduce el impacto de cualquier infracción de seguridad. También puede ayudarlo a cumplir con los requisitos de cumplimiento normativo y mejorar su postura de seguridad general.

El análisis de seguridad con OpenSearch está diseñado para obtener visibilidad de la infraestructura de una empresa, monitorear actividades anómalas, ayudar a detectar posibles amenazas de seguridad en tiempo real y activar alertas a destinos preconfigurados. Puede monitorear la actividad maliciosa de sus registros de eventos de seguridad mediante la evaluación continua de las reglas de seguridad listas para usar y revisar los hallazgos de seguridad generados automáticamente para ayudar en su investigación. Además, el análisis de seguridad puede generar alertas automáticas y enviarlas a un destino preconfigurado de su elección, como Slack o correo electrónico.

Analítica de seguridad es impulsado por el proyecto OpenSearch de código abierto e implementado en OpenSearch Service con OpenSearch versión 2.5 o superior. Incluye las siguientes características clave:

- Compatibilidad inmediata con más de 2,200 aplicaciones de código abierto Reglas de seguridad Sigma

- Compatibilidad con fuentes de registro como Windows, NetFlow, Seguimiento de la nube de AWS, DNS, AD/LDAP y más

- Detectores que generan hallazgos automáticamente según las reglas Sigma

- Alertas automáticas enviadas a destinos preconfigurados

- Un editor de reglas para crear nuevas reglas personalizadas o modificar reglas existentes

- Visualizaciones para resumir hallazgos y tendencias de alertas

reglas sigma

Sigma es un formato de firma genérico, expresado mediante YAML (otro lenguaje de marcado más), para describir eventos significativos que ocurren en sus registros de una manera simple y directa. El formato es portátil entre diferentes implementaciones de SIEM y fomenta una comunidad de cazadores de amenazas, para que no tenga que reinventar la rueda si cambia su implementación de SIEM.

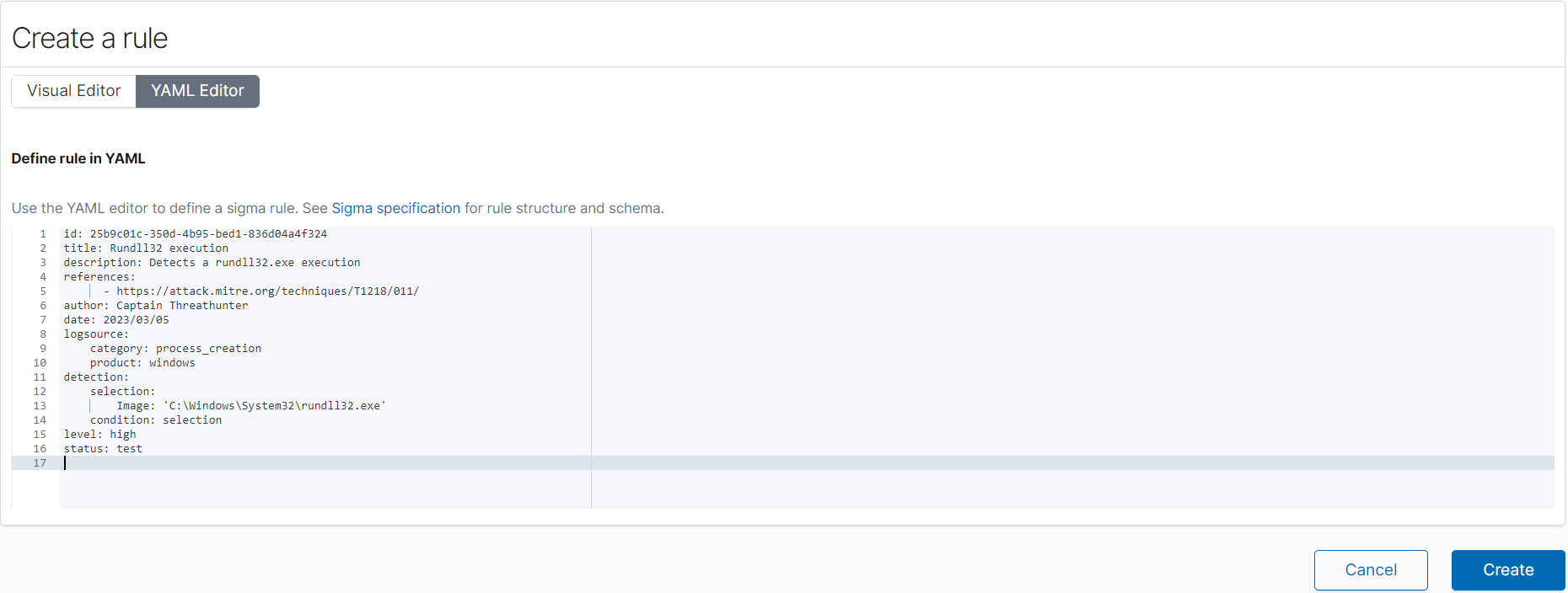

Un ejemplo de una regla simple para detectar la ejecución de C:WindowsSystem32rundll32.exe, uno de los métodos más utilizados para lanzar código malicioso en una plataforma Windows, podría ser la siguiente configuración YAML:

Después de importar esta regla al repositorio de reglas de análisis de seguridad y habilitarla con su detector, genera automáticamente un hallazgo de seguridad cuando la condición anterior coincide con un registro de eventos entrantes.

Componentes y conceptos de análisis de seguridad

La oferta de análisis de seguridad incluye una serie de herramientas y características elementales para su funcionamiento. Los principales componentes que componen el complemento se resumen en las siguientes secciones.

Tipos de registro

OpenSearch admite varios tipos de registros y proporciona asignaciones listas para usar para cada uno. El tipo de registro se especifica durante la creación de un detector e incluye la capacidad de personalizar las asignaciones de campo para ese detector. Para un tipo de registro seleccionado en un detector, el análisis de seguridad habilita automáticamente un conjunto relevante de reglas que se ejecutan en el intervalo configurado.

Detectores

Detectores son componentes centrales que usted configura para identificar una gama de amenazas de seguridad cibernética para un tipo de registro, a través de sus índices de datos. Los detectores usan reglas personalizadas y reglas Sigma preempaquetadas para evaluar los eventos que ocurren en el sistema, generando automáticamente hallazgos de seguridad a partir de estos eventos.

Reglas

Reglas, o reglas de detección de amenazas, definen las condiciones que se aplican a los datos de registro recopilados para identificar un evento de seguridad. El análisis de seguridad proporciona reglas Sigma preempaquetadas y de código abierto para detectar amenazas comunes en sus registros. El análisis de seguridad también admite la importación, creación y personalización de reglas para cumplir con sus requisitos. Muchas reglas también se asignan a una base de conocimientos cada vez mayor de tácticas y técnicas del adversario mantenidas por el MITRE ATT & CK organización. Puede aprovechar estas opciones utilizando OpenSearch Dashboards o las API.

Hallazgos

Hallazgos se generan cada vez que un detector coincide con una regla con un evento de registro. Los hallazgos no apuntan necesariamente a amenazas inminentes dentro del sistema, pero aíslan un evento de interés. Debido a que representan el resultado de una condición coincidente específica en una regla de detector, los resultados incluyen una combinación única de reglas de selección, un tipo de registro y una gravedad de regla.

Alertas

Al definir un detector, puede especificar una o más condiciones que activan un alerta. Cuando un evento activa una alerta, el sistema envía una notificación a un canal preferido, como Slack o correo electrónico. La alerta se puede activar cuando el detector coincide con una o varias reglas. También puede crear un mensaje de notificación con una línea de asunto y un cuerpo de mensaje personalizados.

Tomando la herramienta para una prueba de manejo

Con una comprensión de estos conceptos fundamentales, naveguemos a la interfaz de análisis de seguridad en OpenSearch Dashboards. El análisis de seguridad también proporciona un conjunto sólido de API de configuración.

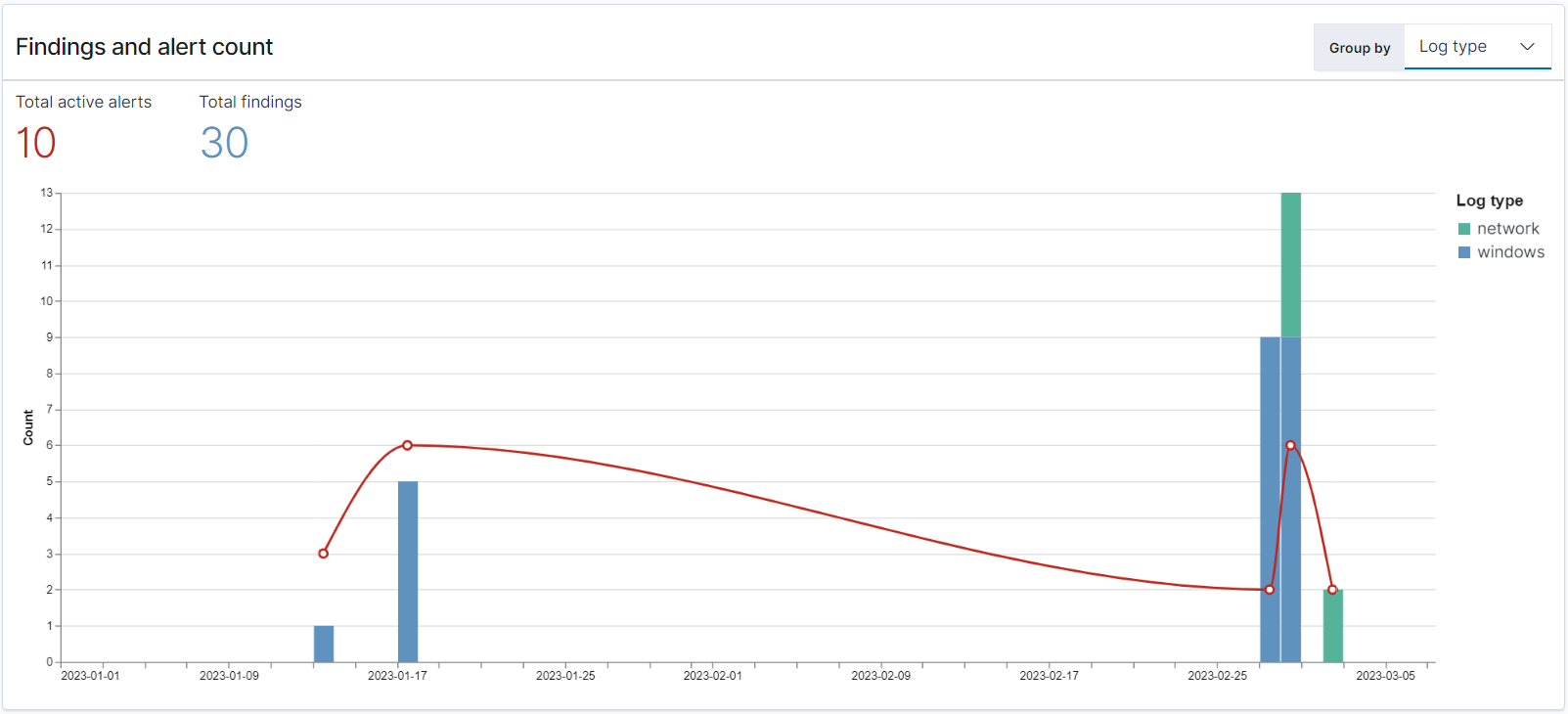

Página de resumen

Después de iniciar sesión en OpenSearch Dashboards y navegar a la página de descripción general de análisis de seguridad, se le presenta el estado actual de los detectores que está monitoreando. Puede ver una vista de resumen compuesta por múltiples visualizaciones. El siguiente gráfico, por ejemplo, muestra la tendencia de los hallazgos y las alertas para varios tipos de registro durante un período de tiempo determinado.

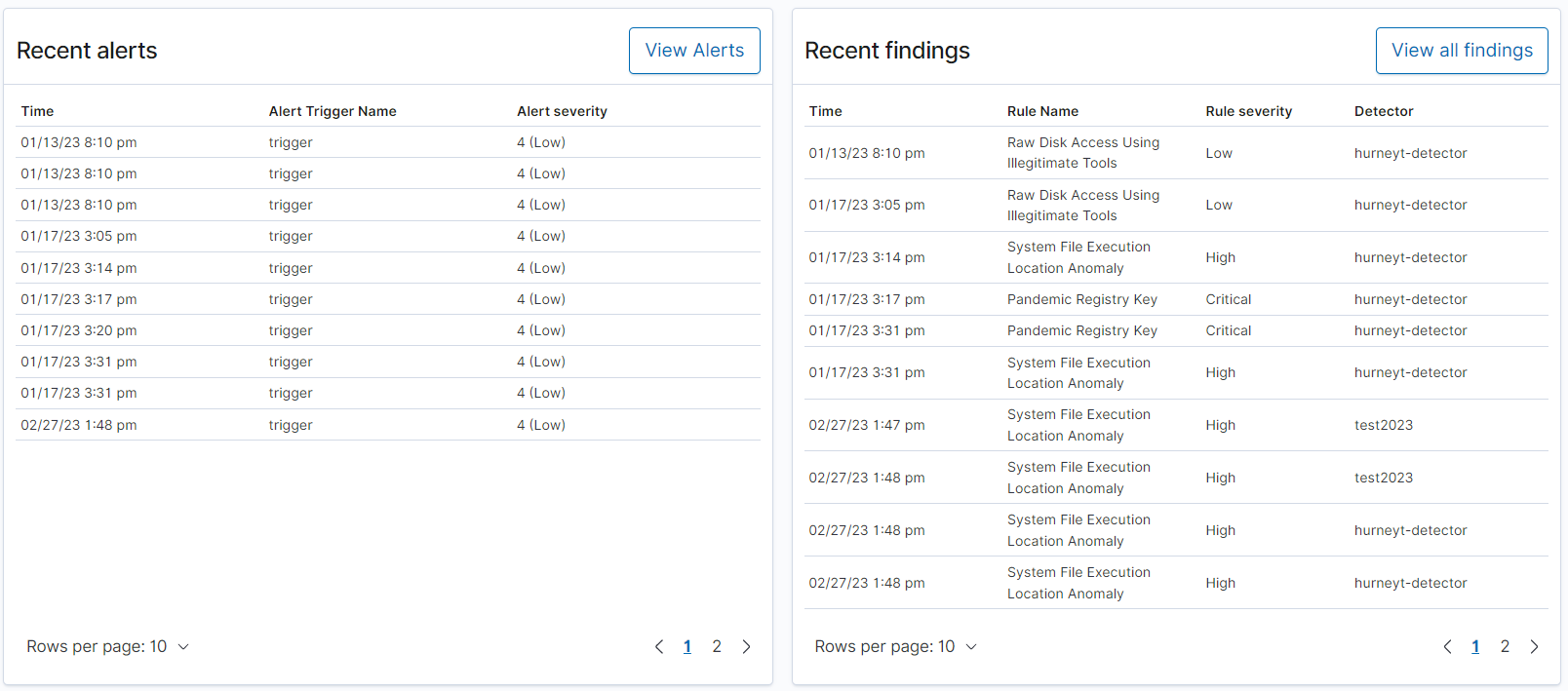

A medida que se desplaza hacia abajo en la página de resumen, puede revisar sus hallazgos y alertas más recientes.

Además, puede ver una distribución de las reglas activadas con mayor frecuencia en todos los detectores activos. Esto puede ayudarlo a detectar e investigar diferentes tipos de actividades maliciosas en todos los tipos de registro.

Finalmente, puede ver el estado de los detectores configurados. Desde este panel, también puede navegar al flujo de trabajo de creación de detectores.

Creando un detector

En la sección anterior, revisamos la página de descripción general. Ahora, veamos el flujo de trabajo de creación de detectores. Una de las mejores cosas del análisis de seguridad son las reglas preempaquetadas. No tienes que escribir el tuyo propio. ¡Puede usar las reglas preempaquetadas para ponerse en marcha rápidamente! En el siguiente ejemplo, le mostramos cómo crear un detector con reglas preempaquetadas para sus registros de Windows.

- En Cuadros de mando panel de navegación, debajo Análisis de seguridad, escoger Detectores.

- Elige Crear detector para crear un nuevo detector.

- Primero, asígnele un nombre y una fuente de datos para consultar. La fuente de datos puede ser un patrón o un índice específico.

- Cuando seleccionas un Tipo de registro, todas las reglas coincidentes se cargan automáticamente y se habilitan de forma predeterminada. En este ejemplo, seleccionamos registros de Windows para ayudar a reducir el conjunto de reglas aplicadas a este detector. Como paso opcional, puede optar por habilitar o deshabilitar selectivamente una o más reglas. Vea un panel de selección de reglas de ejemplo a continuación.

- Especifique una programación para ejecutar las reglas y seleccione Siguiente.

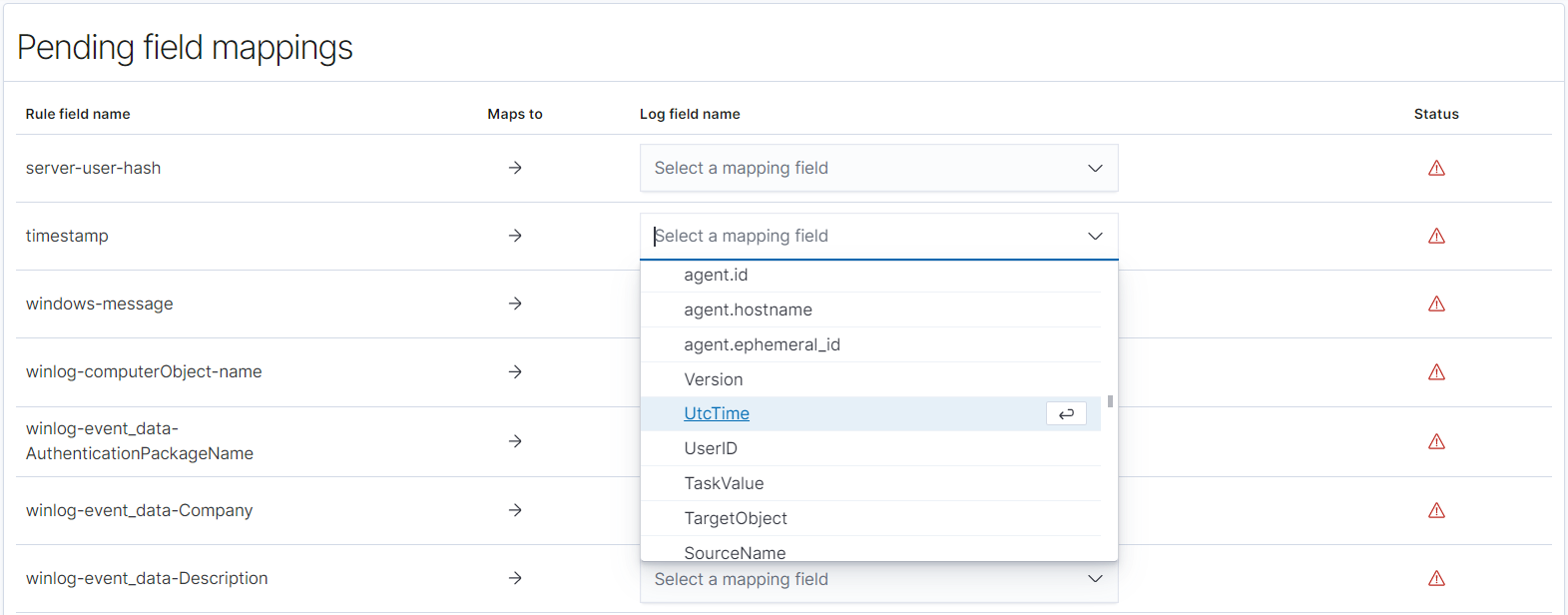

- Configure las asignaciones de campo necesarias según su regla.

Tiene dos secciones de mapeo de campos para revisar opcionalmente. Campos asignados predeterminados proporcionar asignaciones de campo preconfiguradas para el tipo de registro específico y las reglas habilitadas; puede omitir esta sección a menos que necesite cambiar las asignaciones. Se pueden configurar asignaciones adicionales en el Asignaciones de campos pendientes .

- Primero, asígnele un nombre y una fuente de datos para consultar. La fuente de datos puede ser un patrón o un índice específico.

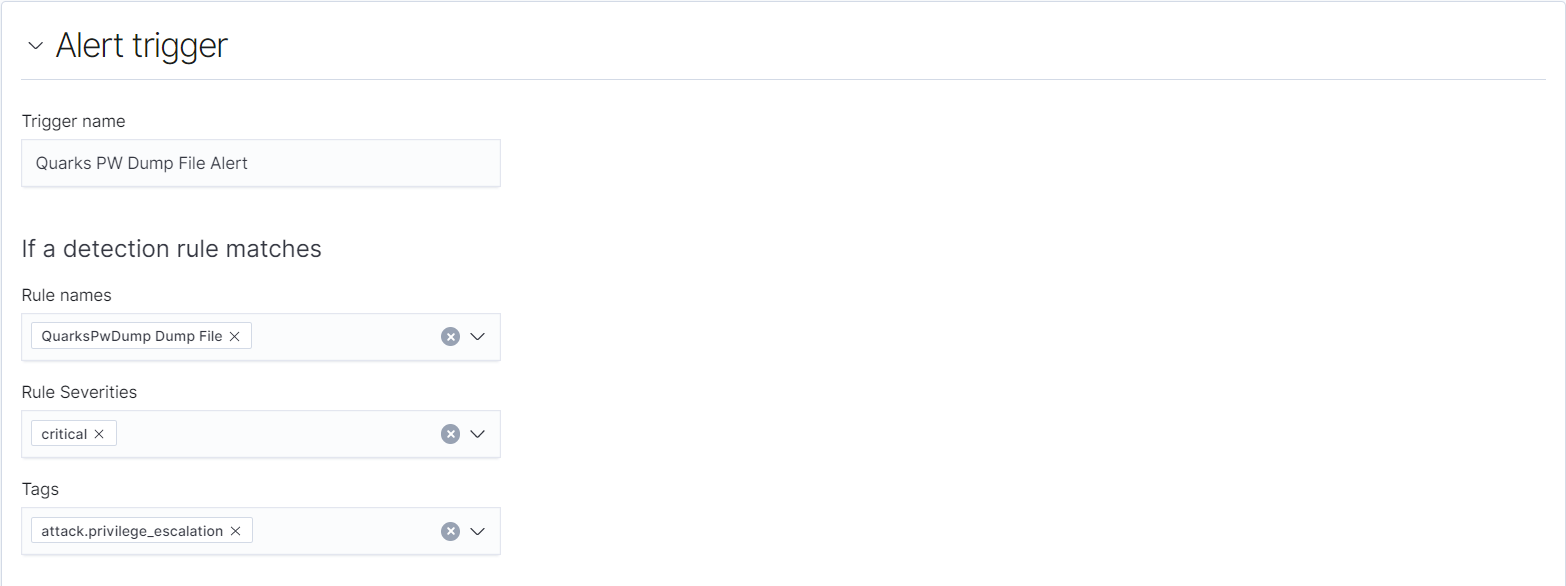

- Configura las alertas.

El último paso para configurar un detector es configurar las alertas y revisar su configuración. Tenga en cuenta que cada detector puede generar múltiples hallazgos o alertas, y tiene la opción de personalizar el destino de la alerta en función de un criterio de coincidencia de reglas, como gravedad, etiquetas, etc. En este ejemplo, le mostramos cómo hacer coincidir una sola regla que monitorea un volcado de contraseña a un sistema de archivos host (QuarksPwDumps Dump File) y envíe la alerta al destino que elija.- Primero, defina el nombre de la alerta.

- Configure la criticidad en función de las configuraciones de la regla y seleccione las etiquetas.

- Asigne una gravedad a la alerta y seleccione un canal.

Si necesita crear un nuevo canal, hay una ruta de navegación que lo envía al Función de notificaciones. Puede crear los canales adicionales necesarios.

- Revise la configuración y Crear el detector Una vez que el detector está activo, cada vez que una regla coincida con sus registros entrantes, generará automáticamente un hallazgo y alerta de seguridad (si está configurado).

Configuración de reglas personalizadas

Una de las capacidades clave del análisis de seguridad es definir reglas personalizadas y poder importar reglas creadas por otros, como una comunidad de cazadores de amenazas. Como se mencionó anteriormente, el análisis de seguridad incluye más de 2200 reglas listas para usar. En algunos casos, es posible que desee crear sus propias reglas. Si navega a la Reglas página, tiene la opción de crear su propia regla.

El editor de reglas le permite proporcionar una regla personalizada que validará automáticamente. Una vez creada, la regla se incluye en la biblioteca de reglas, lo que le ayuda a personalizar sus necesidades de búsqueda de amenazas.

Conclusión

Muchas organizaciones luchan con el alto costo de las alternativas comerciales y deben duplicar sus datos en múltiples sistemas que generan información específica. El análisis de seguridad de OpenSearch Service proporciona una alternativa de código abierto para las empresas que buscan reducir el costo de sus productos de seguridad. No hay cargo adicional por el análisis de seguridad y puede personalizarlo para cumplir con los requisitos de seguridad de su organización. Con flujos de trabajo simples y contenido de seguridad preempaquetado, el análisis de seguridad permite que sus equipos de seguridad detecten amenazas potenciales rápidamente mientras proporciona las herramientas para ayudar con las investigaciones de seguridad.

Para comenzar, cree o actualice su dominio existente de Amazon OpenSearch Service a la versión 2.5 de OpenSearch. Para obtener más información sobre el análisis de seguridad, consulte documentación.

Acerca de los autores

kevin fallis (@AWSCodeWarrior) es un arquitecto de soluciones de búsqueda especialista principal de AWS. Su pasión en AWS es ayudar a los clientes a aprovechar la combinación correcta de servicios de AWS para alcanzar el éxito en sus objetivos comerciales. Sus actividades después del trabajo incluyen familia, proyectos de bricolaje, carpintería, tocar la batería y todo lo relacionado con la música.

kevin fallis (@AWSCodeWarrior) es un arquitecto de soluciones de búsqueda especialista principal de AWS. Su pasión en AWS es ayudar a los clientes a aprovechar la combinación correcta de servicios de AWS para alcanzar el éxito en sus objetivos comerciales. Sus actividades después del trabajo incluyen familia, proyectos de bricolaje, carpintería, tocar la batería y todo lo relacionado con la música.

Jimish Shah es gerente sénior de productos en AWS con más de 15 años de experiencia en la comercialización de productos en análisis de registros, ciberseguridad y transmisión de video IP. Le apasiona lanzar productos que ofrezcan experiencias agradables a los clientes y resuelvan problemas complejos de los clientes. En su tiempo libre, le gusta explorar cafés, hacer caminatas y dar largos paseos.

Jimish Shah es gerente sénior de productos en AWS con más de 15 años de experiencia en la comercialización de productos en análisis de registros, ciberseguridad y transmisión de video IP. Le apasiona lanzar productos que ofrezcan experiencias agradables a los clientes y resuelvan problemas complejos de los clientes. En su tiempo libre, le gusta explorar cafés, hacer caminatas y dar largos paseos.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://aws.amazon.com/blogs/big-data/identify-and-remediate-security-threats-to-your-business-using-security-analytics-with-amazon-opensearch-service/