Investigadores en China y EE.UU. han revelado un novedoso truco de huellas dactilares llamado PrintListener capaz de robar los datos de sus huellas dactilares, no de fotografías o huellas dactilares levantadas, sino por el leve sonido que hace tu dedo al deslizar la pantalla de su teléfono inteligente.

La autenticación de huellas dactilares se ha convertido en sinónimo de seguridad en nuestros teléfonos inteligentes y dispositivos. Con un valor estimado de 100 mil millones de dólares para 2032, el mercado refleja nuestra profunda confianza en la protección biométrica.

Pero PrintListener demuestra que, como cualquier tecnología, la biometría tiene vulnerabilidades.

¿Cómo funciona PrintListener?

Nuestras aplicaciones cotidianas, como Discord, Skype, FaceTime, y muchos otros, fueron diseñados para la comunicación. Pero ¿y si pudieran hacer algo más que transmitir tu voz?

Los investigadores detrás de PrintListener plantean una posibilidad inquietante: estas aplicaciones podrían estar actuando como cómplices involuntarios de un hackeo de huellas dactilares. Cada vez que pasas el dedo por la pantalla de tu teléfono inteligente, incluso durante esas conversaciones aparentemente casuales, Es posible que su micrófono esté grabando sin darse cuenta una banda sonora oculta: Los Fricción sutil generada por las crestas de tus huellas dactilares..

Convertir sonidos en datos de huellas dactilares

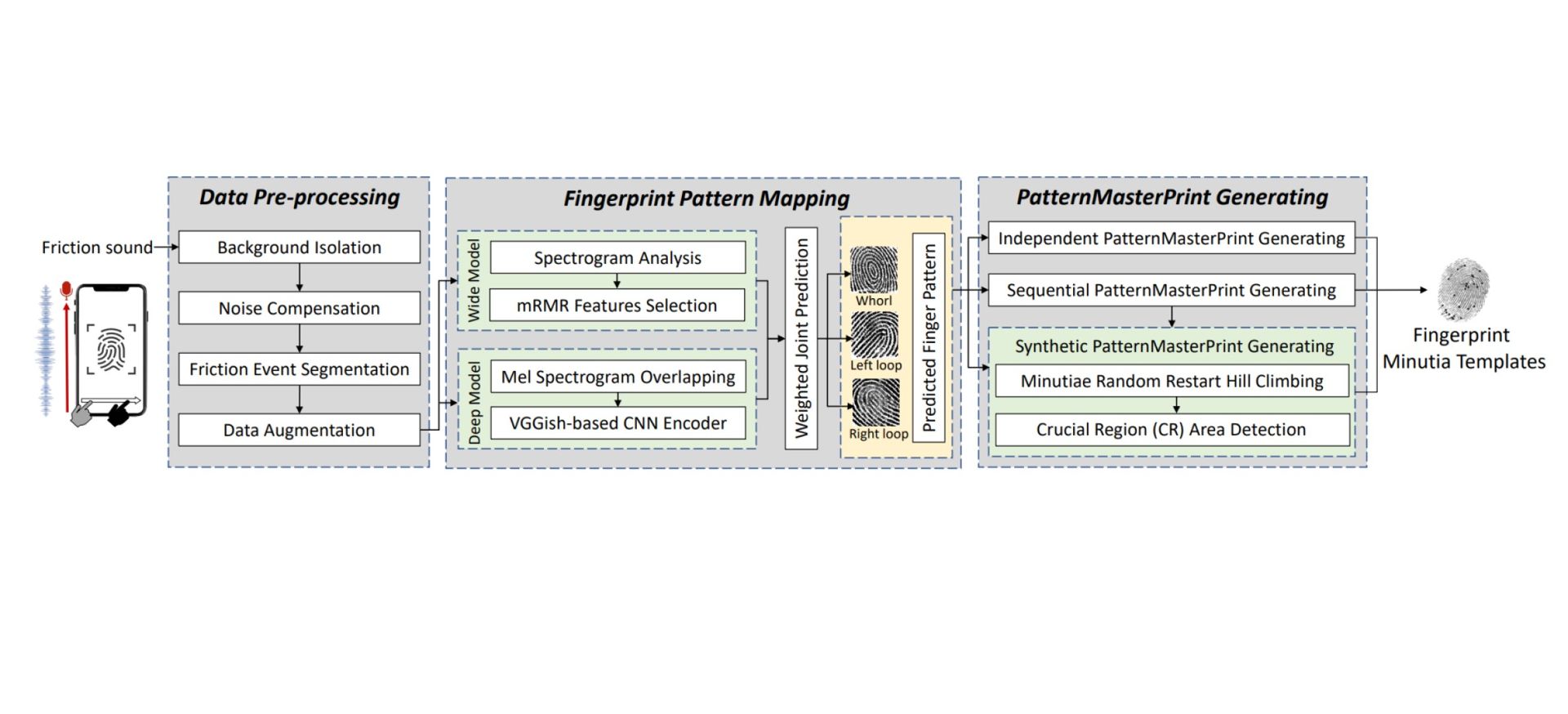

PrintListener no se trata sólo de escuchar estos microsonidos; se trata de interpretarlos. La herramienta emplea un análisis sofisticado para analizar la débil acústica de sus golpes, buscando meticulosamente patrones exclusivos de su huella digital.

A diferencia de los ataques de diccionario tradicionales, que se basan en bases de datos prediseñadas de patrones de huellas dactilares comunes, PrintListener puede utilizar estos datos de audio recién capturados para mejorar ataques como MasterPrint. Eso significa potencialmente personalizar las falsificaciones de huellas dactilares con mucha mayor precisión.

El hackeo de huellas dactilares tiene una tasa de éxito sorprendente

La eficacia de PrintListener reside en sus números. Los investigadores cuentan con una tasa de éxito preocupante. En sólo cinco intentos, PrintListener podría descifrar el 27.9% de las huellas dactilares parciales. Aún más escalofriante, 9.3% del tiempo, PrintListener pudo reconstruir huellas dactilares completas solo con sonidos de deslizamiento.

Destaca cómo este novedoso exploit transforma interacciones inofensivas con aplicaciones aparentemente sencillas en una potente herramienta para los piratas informáticos.

Las ciberamenazas están en constante evolución

La revelación de PrintListener subraya una tendencia más amplia en ciberseguridad: hay una nueva Un sofisticado método de hacking se desarrolla día a día.. La tecnología se entrelaza con casi todos los aspectos de nuestras vidas hoy en día y los piratas informáticos buscan y descubren constantemente nuevas vulnerabilidades, a menudo en el lugares más inesperados.

Desde ataques de phishing impulsados por inteligencia artificial que imitan voces confiables hasta malware incrustado en códigos QR aparentemente inofensivos, las tácticas de los ciberdelincuentes evolucionan a un ritmo alarmante.

Consideremos algunos ejemplos recientes:

- SusurroPuerta: A principios de 2022, surgió este malware destructivo, haciéndose pasar por ransomware legítimo mientras limpiaba silenciosamente sistemas enteros de organizaciones ucranianas en un ataque con motivos políticos.

- Vulnerabilidad log4j: A finales de 2021 se reveló una vulnerabilidad crítica de día cero en una biblioteca de registro ampliamente utilizada. log4jLa amplia presencia de significó una revuelta, exponiendo numerosos sistemas a exploits de control remoto.

- Ataques a la cadena de suministro: Los piratas informáticos no sólo están irrumpiendo; se están infiltrando en los sistemas desde dentro. A través de vulnerabilidades en los ecosistemas de desarrollo de software (como el infame hackeo de SolarWinds), los atacantes logran comprometer productos y servicios ampliamente utilizados, lo que genera impactos posteriores masivos.

Estos ejemplos subrayan que los enfoques tradicionales de seguridad no son suficientes. Nuestra tecnología no sólo se está expandiendo, sino que se está volviendo más compleja e interdependiente. Los piratas informáticos buscan incansablemente las debilidades de estos complejos sistemas, explotando tanto los fallos tecnológicos como el elemento humano, que a menudo se pasa por alto.

Protegiéndose contra amenazas emergentes

El ataque PrintListener y otras amenazas cibernéticas emergentes pueden parecer desalentadores, pero recuerde que usted tiene el poder de protegerse. Adopte medidas de seguridad proactivas que reduzcan drásticamente su riesgo.

Aquí hay un desglose de las acciones esenciales que puede tomar:

- Controla tus aplicaciones: realice una auditoría de sus aplicaciones. Verifique cuáles tienen acceso al micrófono y a la cámara y desactívelo para aquellos que realmente no necesitan estos permisos para su funcionalidad principal.

- Biometría: Úselo con precaución: las funciones de seguridad biométrica, como las huellas dactilares y el reconocimiento facial, ofrecen comodidad, pero no las considere infalibles. Véalos como herramientas útiles en lugar de escudos irrompibles.

- Las contraseñas son primordiales: Elija contraseñas complejas y únicas para cada cuenta y nunca las reutilice. Siempre que sea posible, active la autenticación multifactor (MFA), que requiere un código adicional o confirmación junto con su contraseña.

- Lucha contra el phishing: Sea escéptico ante correos electrónicos, mensajes de texto o mensajes de redes sociales inesperados, incluso si parecen provenir de fuentes familiares. Verifique la identidad del remitente antes de abrir cualquier enlace o archivo adjunto

- Las actualizaciones importan: asegúrese de tener las últimas actualizaciones de seguridad para su sistema operativo y aplicaciones. Estas frecuentes vulnerabilidades de parches minimizan las aberturas que los piratas informáticos podrían aprovechar

Al implementar estas prácticas de seguridad básicas pero poderosas, mejorará enormemente su protección digital contra las amenazas cibernéticas en constante evolución.

Crédito de la imagen destacada: George Prenzas/Unsplash.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://dataconomy.com/2024/02/20/printlistener-fingerprint-hack-by-sound/