Hoy en día, los clientes pueden tener dificultades para implementar controles de acceso y auditorías adecuados a nivel de usuario cuando hay múltiples aplicaciones involucradas en los flujos de trabajo de acceso a datos. El desafío clave es implementar controles de acceso adecuados con privilegios mínimos basados en la identidad del usuario cuando una aplicación accede a datos en nombre del usuario en otra aplicación. Lo obliga a brindar a todos los usuarios un amplio acceso a través de la aplicación sin auditoría o intentar implementar soluciones complejas personalizadas para asignar roles a los usuarios.

Usar Centro de identidad de AWS IAM, ahora puede propagar la identidad del usuario a un conjunto de servicios de AWS y minimizar la necesidad de construir y mantener sistemas personalizados complejos para distribuir roles entre aplicaciones. IAM Identity Center también proporciona una vista consolidada de usuarios y grupos en un solo lugar que las aplicaciones interconectadas pueden usar para autorización y auditoría.

IAM Identity Center permite la gestión centralizada del acceso de los usuarios a las cuentas y aplicaciones de AWS mediante proveedores de identidad (IDP) como Okta. Esto permite a los usuarios iniciar sesión una vez con sus credenciales corporativas existentes y acceder sin problemas a los servicios de AWS posteriores que admiten la propagación de identidades. Con IAM Identity Center, las identidades y grupos de usuarios de Okta se pueden sincronizar automáticamente mediante SCIM 2.0 para obtener información precisa del usuario en AWS.

Estudio de Amazon EMR es un entorno de análisis de datos unificado donde puede desarrollar aplicaciones de ingeniería y ciencia de datos. Ahora puede desarrollar y ejecutar consultas interactivas en Atenea amazónica de EMR Studio (para más detalles, consulte Amazon EMR Studio agrega un editor de consultas interactivo con tecnología de Amazon Athena ). Los usuarios de Athena pueden acceder a EMR Studio sin iniciar sesión en Consola de administración de AWS habilitando el acceso federado desde su IdP a través de IAM Identity Center. Esto elimina la complejidad de mantener diferentes identidades y asignar roles de usuario en su IdP, EMR Studio y Athena.

tu puedes gobernar Grupos de trabajo de Atenas basado en atributos de usuario de Okta para controlar el acceso a las consultas y los costos. Formación del lago AWS También puede utilizar identidades de Okta para aplicar controles de acceso detallados mediante la concesión y revocación de permisos.

La integración de IAM Identity Center y el inicio de sesión único (SSO) de Okta agiliza el acceso a EMR Studio y Athena con autenticación centralizada. Los usuarios pueden tener una experiencia de inicio de sesión familiar con sus credenciales de personal para ejecutar consultas de forma segura en Athena. Las políticas de acceso a los grupos de trabajo de Athena y los permisos de Lake Formation brindan gobernanza basada en los perfiles de usuario de Okta.

Esta publicación de blog explica cómo habilitar el inicio de sesión único en EMR Studio mediante la integración de IAM Identity Center con Okta. Muestra cómo propagar las identidades de Okta a Athena y Lake Formation para proporcionar controles de acceso granulares a consultas y datos. La solución agiliza el acceso a herramientas de análisis con autenticación centralizada mediante credenciales de la fuerza laboral. Aprovecha AWS IAM Identity Center, Amazon EMR Studio, Amazon Athena y AWS Lake Formation.

Resumen de la solución

IAM Identity Center permite a los usuarios conectarse a EMR Studio sin necesidad de que los administradores configuren manualmente Administración de acceso e identidad de AWS (IAM) roles y permisos. Permite asignar grupos de IAM Identity Center a roles y grupos de identidad corporativa existentes. Luego, los administradores pueden asignar privilegios a roles y grupos y asignarles usuarios, lo que permite un control granular sobre el acceso de los usuarios. IAM Identity Center proporciona un repositorio central de todos los usuarios de AWS. Puede crear usuarios y grupos directamente en IAM Identity Center o conectar usuarios y grupos existentes de proveedores como Okta, Ping Identity o Azure AD. Maneja la autenticación a través de la fuente de identidad elegida y mantiene un directorio de usuarios y grupos para acceder a EMR Studio. Las identidades de usuario conocidas y el acceso a datos registrados facilitan el cumplimiento mediante la auditoría del acceso de los usuarios en Seguimiento de la nube de AWS.

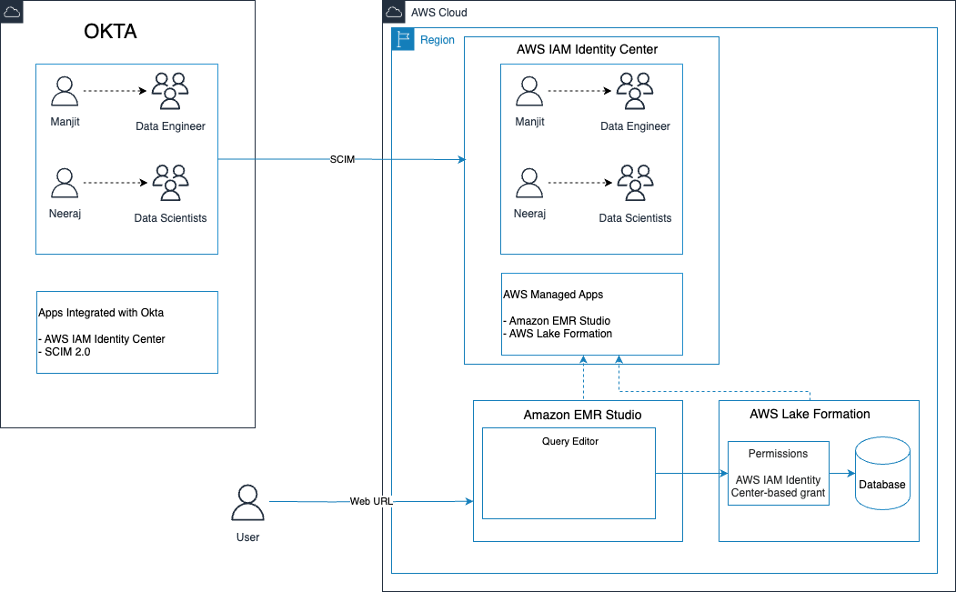

El siguiente diagrama ilustra la arquitectura de la solución.

El flujo de trabajo de EMR Studio consta de los siguientes pasos de alto nivel:

- El usuario final inicia EMR Studio utilizando la URL del portal de acceso de AWS. Esta URL la proporciona un administrador de IAM Identity Center a través del panel de IAM Identity Center.

- La URL redirige al usuario final al IdP de la fuerza laboral Okta, donde el usuario ingresa las credenciales de identidad de la fuerza laboral.

- Después de una autenticación exitosa, el usuario iniciará sesión en la consola de AWS como usuario federado.

- El usuario abre EMR Studio y navega al editor de consultas de Athena mediante el enlace disponible en EMR Studio.

- El usuario selecciona el grupo de trabajo correcto según la función del usuario para ejecutar consultas de Athena.

- Los resultados de la consulta se almacenan en archivos separados. Servicio de almacenamiento simple de Amazon (Amazon S3) ubicaciones con un prefijo que se basa en la identidad del usuario.

Para implementar la solución, completamos los siguientes pasos:

- Integre Okta con IAM Identity Center para sincronizar usuarios y grupos.

- Integre IAM Identity Center con EMR Studio.

- Asigne usuarios o grupos de IAM Identity Center a EMR Studio.

- Configure Lake Formation con IAM Identity Center.

- Configure derechos granulares basados en roles utilizando Lake Formation en identidades corporativas propagadas.

- Configure grupos de trabajo en Athena para controlar el acceso.

- Configure concesiones de acceso de Amazon S3 para obtener acceso detallado a recursos de Amazon S3, como depósitos, prefijos u objetos.

- Acceda a EMR Studio a través del portal de acceso de AWS mediante IAM Identity Center.

- Ejecute consultas en el editor Athena SQL en EMR Studio.

- Revise el seguimiento de auditoría de un extremo a otro de la identidad de la fuerza laboral.

Requisitos previos

Para seguir esta publicación, debe tener lo siguiente:

- An Cuenta de AWS – Si no tienes uno, puedes Regístrese aquí.

- An Cuenta Okta que tiene una suscripción activa. – Necesita una función de administrador para configurar la aplicación en Okta. Si eres nuevo en Okta, puedes registrarte para un prueba gratuita. o un cuenta de desarrollador.

Para obtener instrucciones para configurar Okta con IAM Identity Center, consulte Configure SAML y SCIM con Okta e IAM Identity Center.

Integre Okta con IAM Identity Center para sincronizar usuarios y grupos

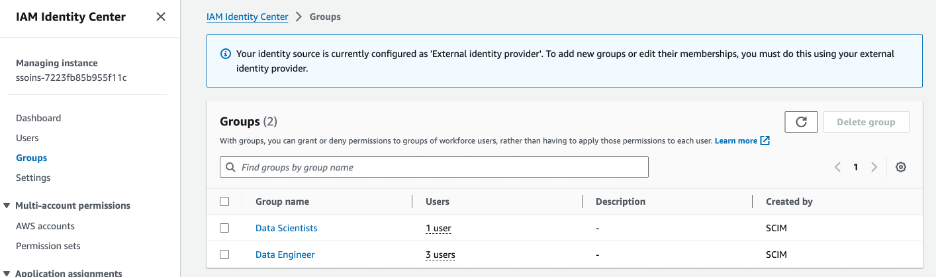

Una vez que haya sincronizado correctamente los usuarios o grupos de Okta con IAM Identity Center, podrá verlos en la consola de IAM Identity Center, como se muestra en la siguiente captura de pantalla. Para esta publicación, creamos y sincronizamos dos grupos de usuarios:

- Data Engineer

- Científicos de datos

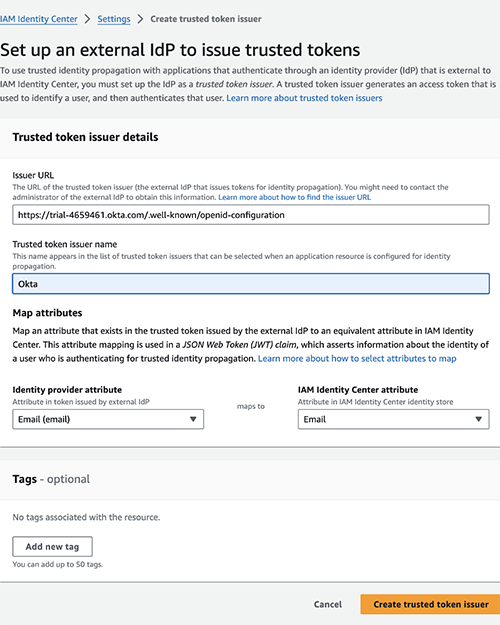

A continuación, cree un emisor de tokens confiable en IAM Identity Center:

- En la consola de IAM Identity Center, elija Ajustes en el panel de navegación.

- Elige Crear un emisor de tokens confiable.

- URL del emisor, ingrese la URL del emisor del token confiable.

- Nombre del emisor del token de confianza, ingresa Okta.

- Atributos del mapa¸ asignar el atributo IdP Correo electrónico al atributo Correo electrónico de IAM Identity Center.

- Elige Crear un emisor de tokens confiable.

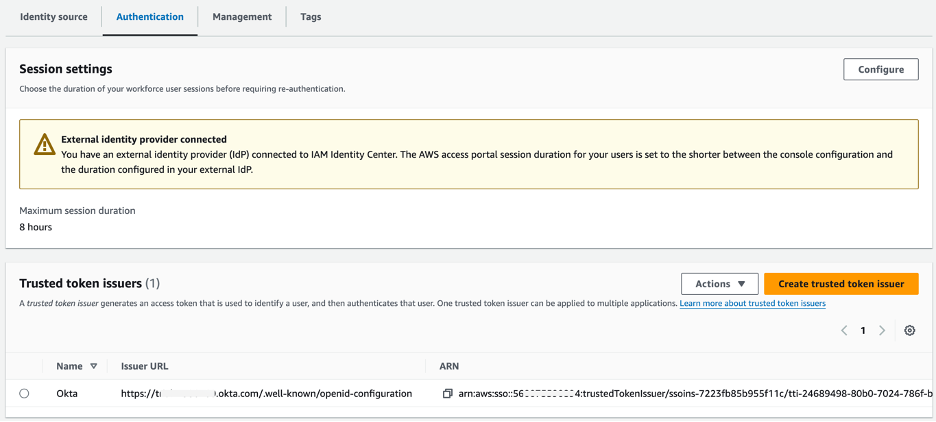

La siguiente captura de pantalla muestra su nuevo emisor de tokens de confianza en la consola de IAM Identity Center.

Integre IAM Identity Center con EMR Studio

Comenzamos creando una propagación de identidad confiable habilitada en EMR Studio.

Un administrador de EMR Studio debe realizar los pasos para configurar EMR Studio como una aplicación habilitada para IAM Identity Center. Esto permite que EMR Studio descubra y se conecte a IAM Identity Center automáticamente para recibir servicios de inicio de sesión y directorio de usuarios.

El objetivo de habilitar EMR Studio como una aplicación administrada por IAM Identity Center es que pueda controlar los permisos de usuarios y grupos desde IAM Identity Center o desde un IdP de terceros que esté integrado con él (Okta en este caso). Cuando sus usuarios inician sesión en EMR Studio, por ejemplo ingeniero de datos or científico de datos, verifica sus grupos en IAM Identity Center y estos se asignan a roles y derechos en Lake Formation. De esta manera, un grupo puede asignarse a una función de base de datos de Lake Formation que permite acceso de lectura a un conjunto de tablas o columnas.

Los siguientes pasos muestran cómo crear EMR Studio como una aplicación administrada por AWS con IAM Identity Center, luego vemos cómo las aplicaciones posteriores como Lake Formation y Athena propagan estos roles y derechos utilizando credenciales corporativas existentes.

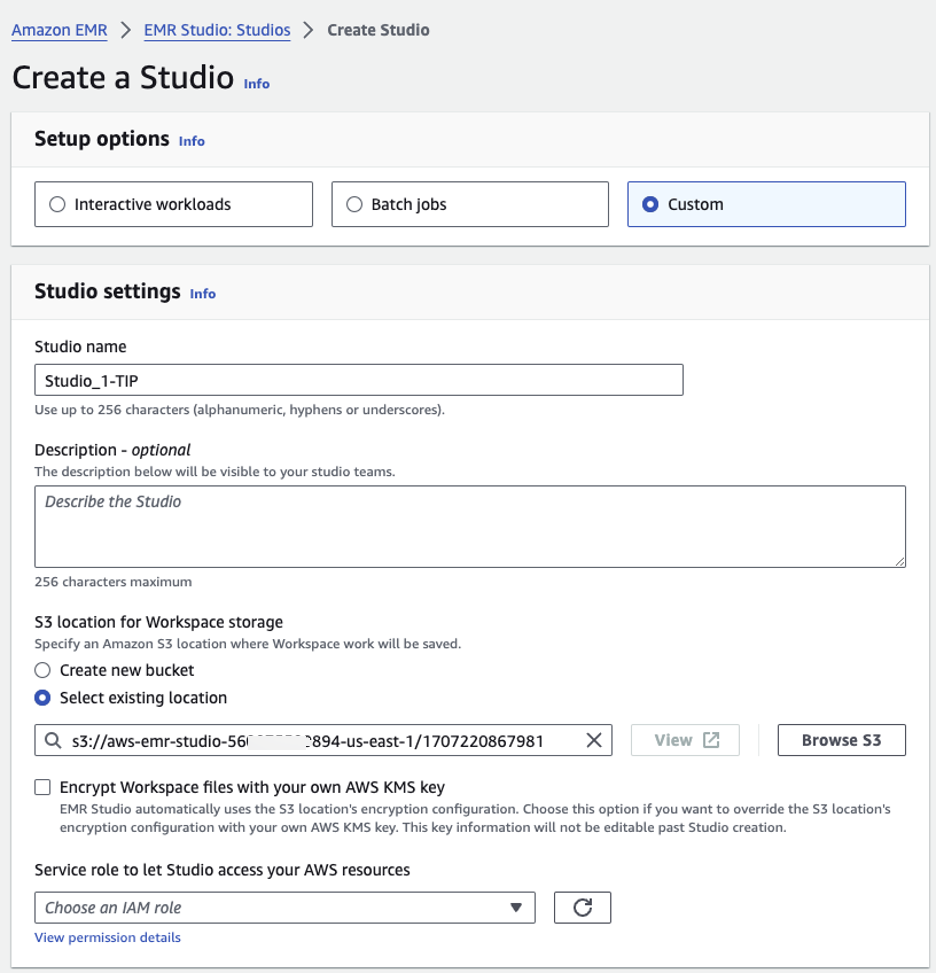

- En la consola de Amazon EMR, navegue hasta EMR Studio.

- Elige crear un estudio.

- Preparar opciones, seleccione Personalizado.

- Nombre del estudio, ingresa un nombre.

- Ubicación de S3 para el almacenamiento de Workspace, seleccione Seleccionar ubicación existente e ingrese la ubicación de Amazon S3.

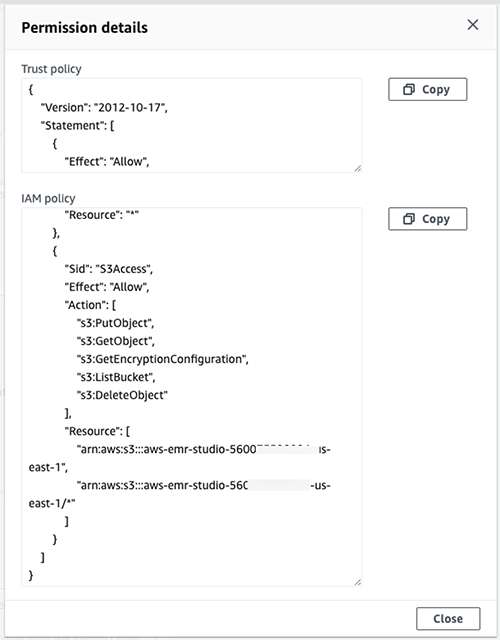

6. Configure los detalles de permisos para EMR Studio.

Tenga en cuenta que cuando elige Ver detalles del permiso bajo Rol de servicio, se abrirá una nueva ventana emergente. Debe crear una función de IAM con las mismas políticas que se muestran en la ventana emergente. Puedes usar el mismo para tu rol de servicio y Rol de IAM.

- En crear un estudio página, para Autenticación, seleccione Centro de identidad de AWS IAM.

- Rol del usuario, elija su rol de usuario.

- under Propagación de identidad confiable, seleccione Habilitar la propagación de identidades confiables.

- under Acceso a la aplicación, seleccione Sólo usuarios y grupos asignados.

- VPC, ingrese su VPC.

- Subredes, ingresa tu subred.

- Seguridad y acceso., seleccione Grupo de seguridad predeterminado.

- Elige Crear estudio.

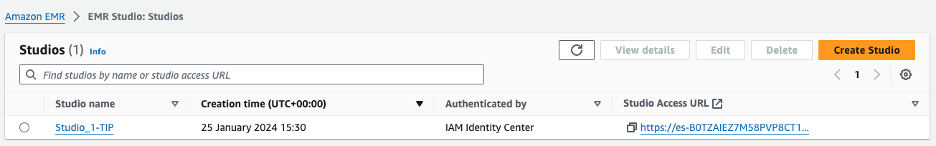

Ahora debería ver un EMR Studio habilitado para IAM Identity Center en la Consola de Amazon EMR.

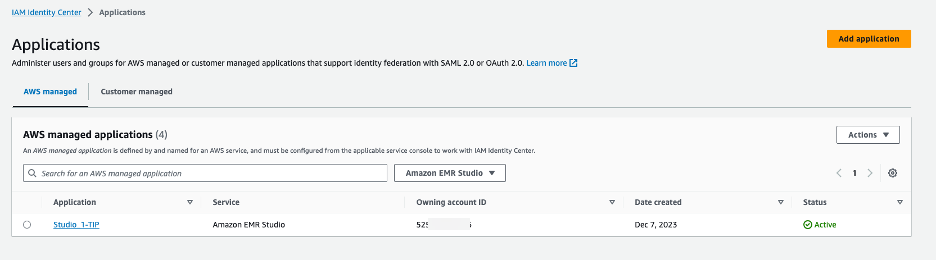

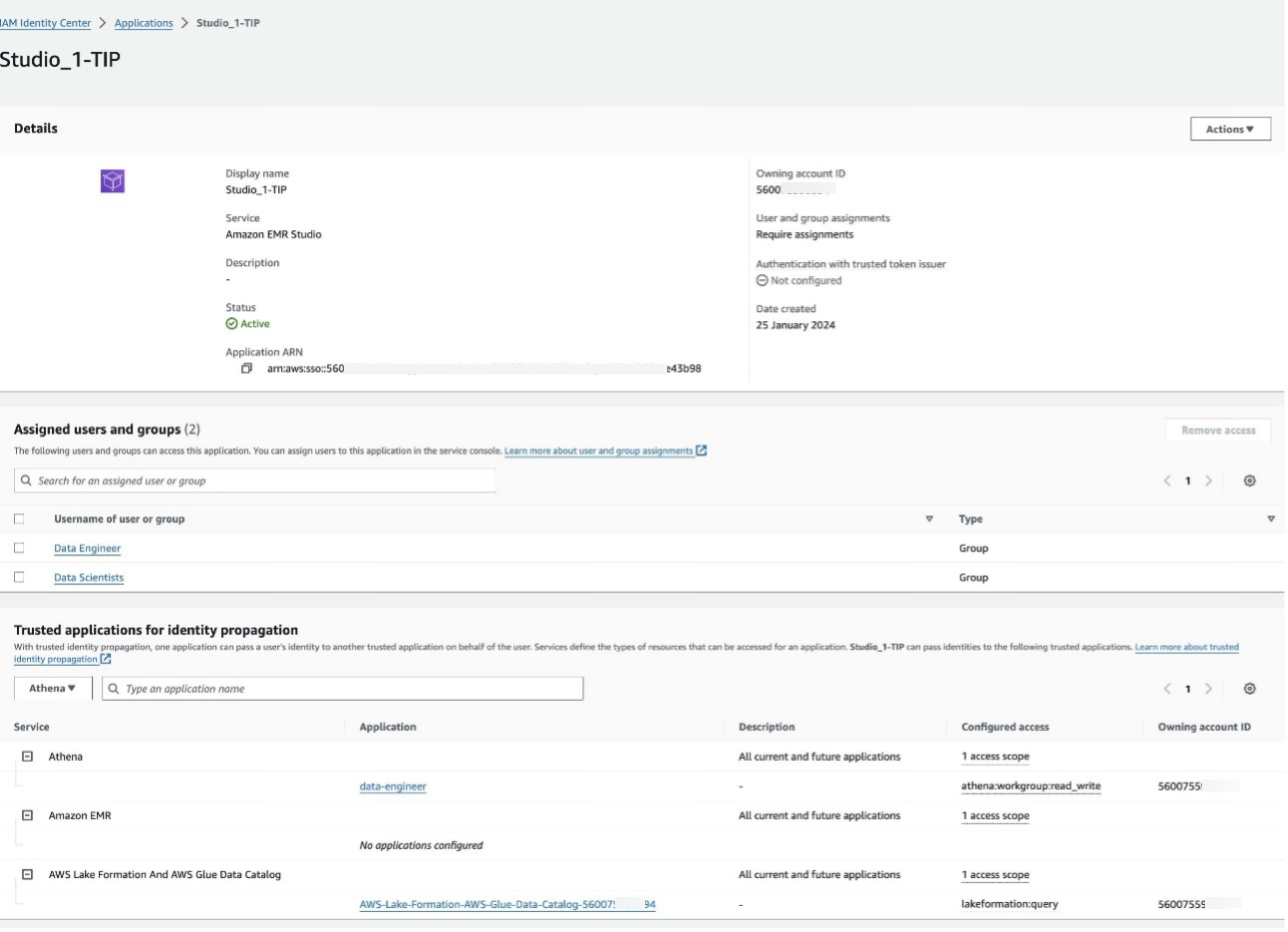

Una vez que el administrador de EMR Studio termina de crear EMR Studio habilitado para la propagación de identidades confiables y guarda la configuración, la instancia de EMR Studio aparece como una aplicación habilitada para IAM Identity Center en el Consola del Centro de identidad de IAM.

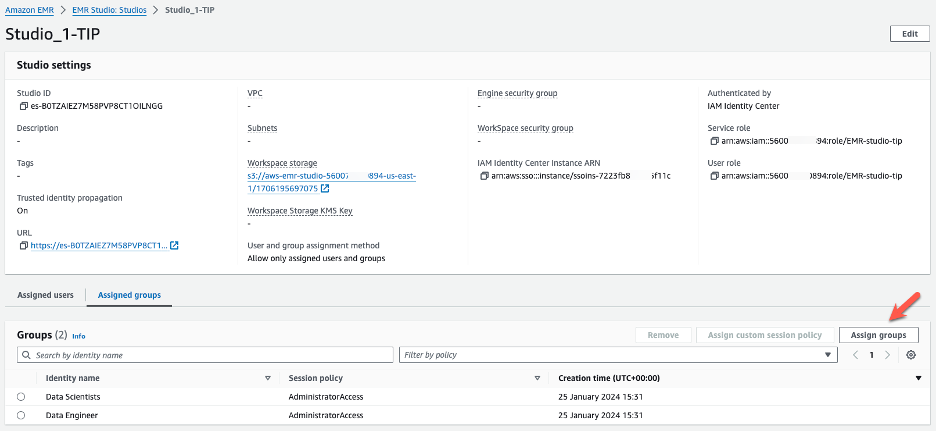

Asignar usuarios o grupos de IAM Identity Center a EMR Studio

Puede asignar usuarios y grupos desde su directorio de IAM Identity Center a la aplicación EMR Studio después de sincronizar con IAM. El administrador de EMR Studio decide qué usuarios o grupos de IAM Identity Center incluir en la aplicación. Por ejemplo, si tiene 10 grupos en total en IAM Identity Center pero no desea que todos accedan a esta instancia de EMR Studio, puede seleccionar qué grupos incluir en la aplicación IAM habilitada para EMR Studio.

Los siguientes pasos asignan grupos a la aplicación IAM Identity Center habilitada para EMR Studio:

- En la consola de EMR Studio, navegue hasta la nueva instancia de EMR Studio.

- En Grupos asignados pestaña, elegir Asignar grupos.

- Elija qué grupos de IAM Identity Center desea incluir en la aplicación. Por ejemplo, puede elegir el Científico de datos y Grupos de ingenieros de datos.

- Elige Terminado.

Esto permite al administrador de EMR Studio elegir grupos específicos de IAM Identity Center a los que se les asignará acceso a esta instancia específica integrada con IAM Identity Center. Solo se sincronizarán y se les dará acceso a los grupos seleccionados, no a todos los grupos del directorio de IAM Identity Center.

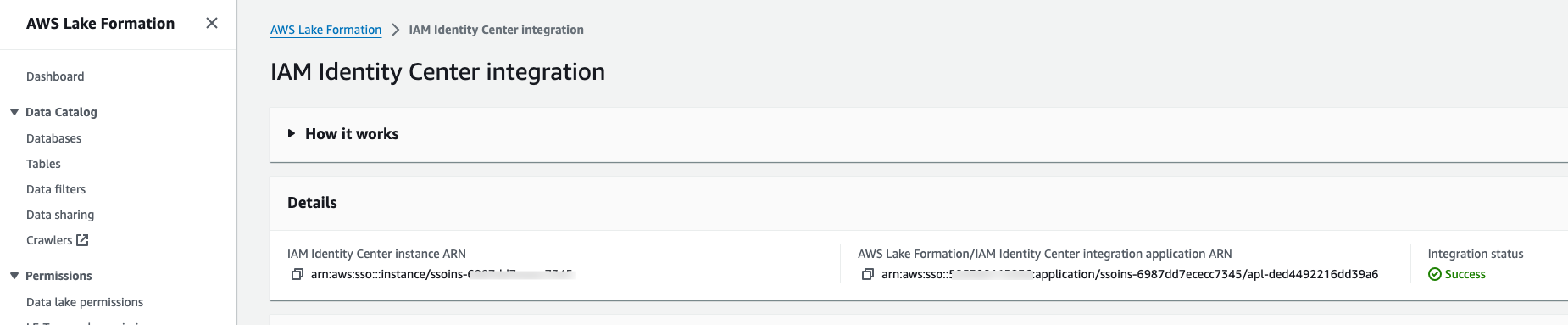

Configurar Lake Formation con IAM Identity Center

Para configurar Lake Formation con IAM Identity Center, asegúrese de haber configurado Okta como IdP para IAM Identity Center y confirme que los usuarios y grupos de Okta ahora estén disponibles en IAM Identity Center. Luego complete los siguientes pasos:

- En la consola de Lake Formation, elija Integración del centro de identidad de IAM bajo Administración en el panel de navegación.

Verá el mensaje "IAM Identity Center habilitado" junto con el ARN de la aplicación IAM Identity Center.

- Elige Crear.

En unos minutos, verá un mensaje que indica que Lake Formation se ha integrado correctamente con sus identidades IAM centralizadas desde Okta Identity Center. Específicamente, el mensaje indicará "Integración del centro de identidad creada con éxito con el ARN de la aplicación", lo que significa que la integración ya está implementada entre Lake Formation y las identidades administradas en Okta.

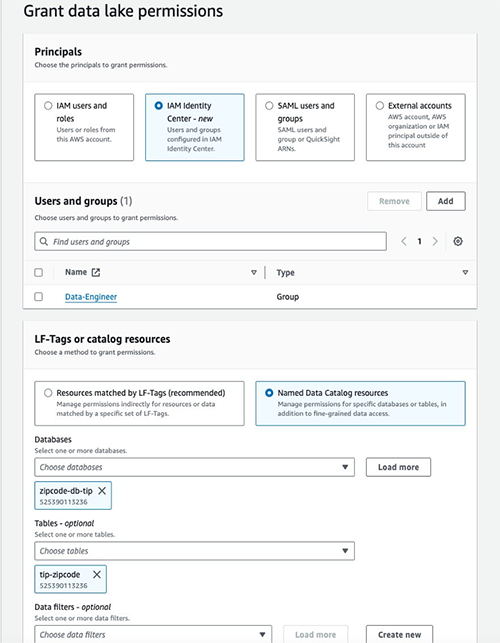

Configure derechos granulares basados en roles utilizando Lake Formation en identidades corporativas propagadas

Ahora configuraremos derechos granulares para nuestro acceso a datos en Lake Formation. Para esta publicación, resumimos los pasos necesarios para usar las identidades corporativas existentes en la consola de Lake Formation para proporcionar controles y gobernanza relevantes sobre los datos, que luego consultaremos a través del editor de consultas de Athena. Para obtener información sobre cómo configurar bases de datos y tablas en Lake Formation, consulte Introducción a AWS Lake Formation

Esta publicación no entrará en todos los detalles sobre la Formación del Lago. En cambio, nos centraremos en una nueva capacidad que se introdujo en Lake Formation: la capacidad de configurar permisos basados en sus identidades corporativas existentes que están sincronizadas con IAM Identity Center.

Esta integración permite a Lake Formation utilizar el IdP de su organización y las políticas de administración de acceso para controlar los permisos a los lagos de datos. En lugar de definir permisos desde cero específicamente para Lake Formation, ahora puede confiar en sus usuarios, grupos y controles de acceso existentes para determinar quién puede acceder a los catálogos de datos y las fuentes de datos subyacentes. En general, esta nueva integración con IAM Identity Center simplifica la administración de permisos para las cargas de trabajo de su lago de datos utilizando sus identidades corporativas. Reduce la sobrecarga administrativa de mantener los permisos alineados en sistemas separados. A medida que AWS continúa mejorando Lake Formation, características como esta mejorarán aún más su viabilidad como entorno de administración de lagos de datos con todas las funciones.

En esta publicación, creamos una base de datos llamada zipcode-db-tip y otorgó acceso completo al grupo de usuarios Data-Engineer para realizar consultas en la tabla subyacente en la base de datos. Complete los siguientes pasos:

- En la consola de Lake Formation, elija Conceder permisos de lago de datos.

- Para directores, seleccione Centro de identidad de IAM.

- Usuarios y grupos, seleccione Ingeniero de datos.

- LF-Tags o recursos del catálogo, seleccione Recursos del catálogo de datos con nombre.

- Bases de datos, escoger

zipcode-db-tip. - Mesas, escoger

tip-zipcode.

De manera similar, debemos proporcionar el acceso relevante a las tablas subyacentes a los usuarios y grupos para que puedan consultar los datos.

- Repita los pasos anteriores para proporcionar acceso al grupo Data-Engineer para poder consultar los datos.

- Permisos de mesa, seleccione Seleccione, Describiry súper.

- Permisos de datos, seleccione Todos los datos de acceso.

Puede otorgar acceso selectivo a filas y comentarios según sus requisitos específicos.

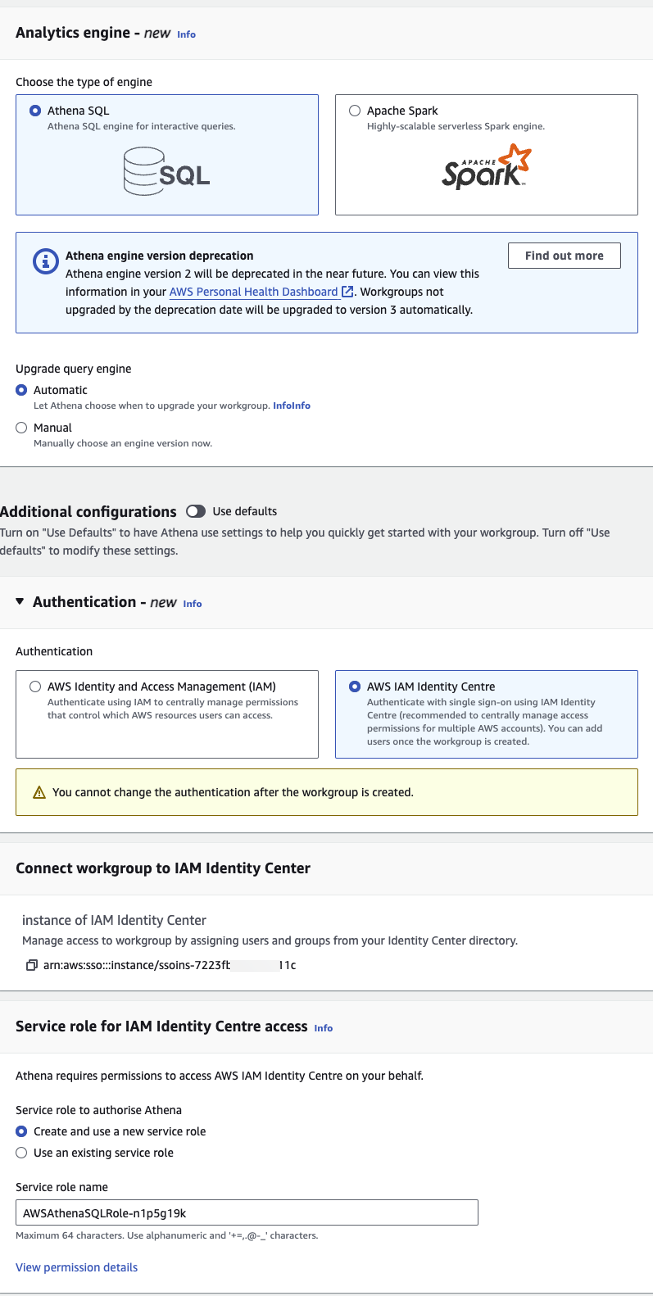

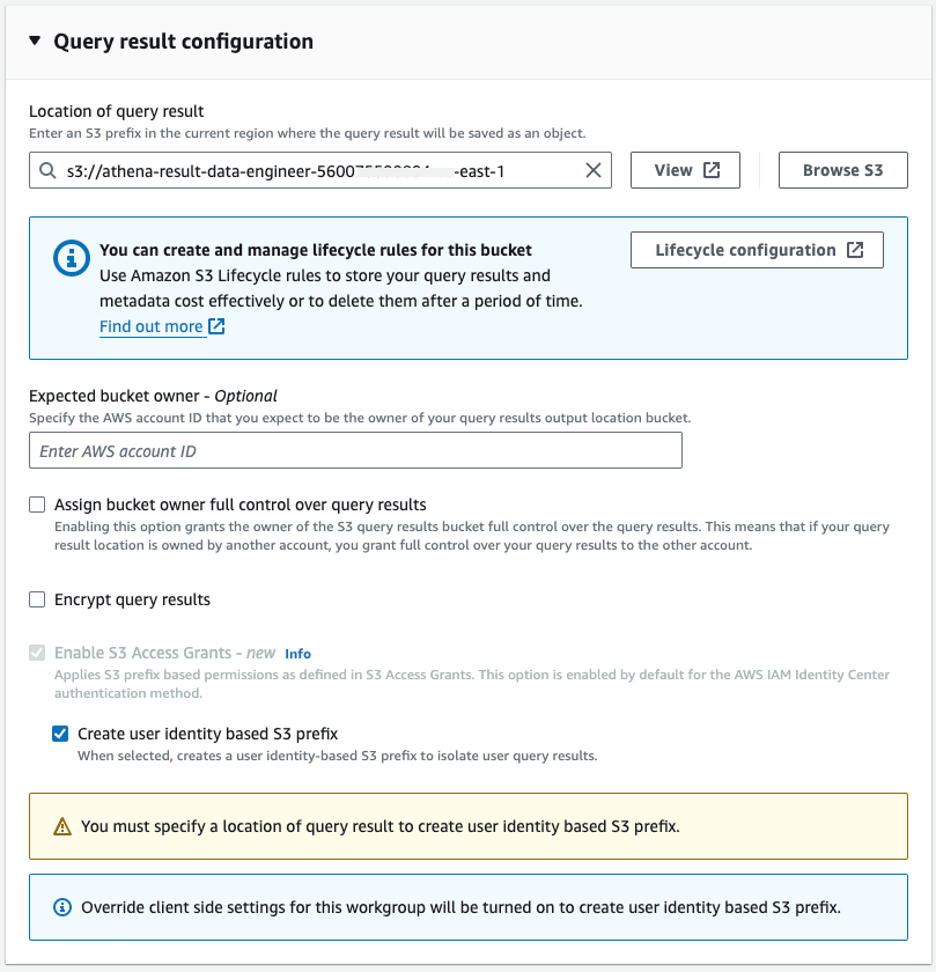

Configurar grupos de trabajo en Athena

Los grupos de trabajo de Athena son una característica de AWS que le permite aislar datos y consultas dentro de una cuenta de AWS. Proporciona una forma de segregar datos y controlar el acceso para que cada grupo solo pueda acceder a los datos que sean relevantes para ellos. Los grupos de trabajo de Athena son útiles para organizaciones que desean restringir el acceso a conjuntos de datos confidenciales o ayudar a evitar que las consultas se afecten entre sí. Cuando crea un grupo de trabajo, puede asignarle usuarios y roles. Las consultas iniciadas dentro de un grupo de trabajo se ejecutarán con los controles de acceso y las configuraciones configuradas para ese grupo de trabajo. Permiten controles de gobernanza, seguridad y recursos a un nivel granular. Los grupos de trabajo de Athena son una característica importante para gestionar y optimizar el uso de Athena en grandes organizaciones.

En esta publicación, creamos un grupo de trabajo específicamente para miembros de nuestro equipo de Ingeniería de Datos. Más adelante, cuando iniciamos sesión en los perfiles de usuario de Ingeniero de datos, ejecutamos consultas desde este grupo de trabajo para demostrar cómo se puede restringir el acceso a los grupos de trabajo de Athena según el perfil de usuario. Esto permite aplicar políticas de gobernanza, asegurando que los usuarios solo puedan acceder a conjuntos de datos y consultas permitidos según su función.

- En la consola de Athena, elija Grupos de trabajo bajo Administración en el panel de navegación.

- Elige Crear grupo de trabajo.

- Autenticación, seleccione Centro de identidad de AWS.

- Rol de servicio para autorizar a Athena, seleccione Crear y utilizar un nuevo rol de servicio.

- Nombre del rol de servicio, ingrese un nombre para su función.

- Ubicación del resultado de la consulta, ingrese una ubicación de Amazon S3 para guardar los resultados de su consulta de Athena.

Este es un campo obligatorio cuando especifica IAM Identity Center para la autenticación.

Después de crear el grupo de trabajo, debe asignarle usuarios y grupos. Para esta publicación, creamos un grupo de trabajo llamado ingeniero de datos y asignamos el grupo Ingeniero de datos (propagado a través de la propagación de identidad confiable desde IAM Identity Center).

- En Grupos pestaña en la página de detalles del ingeniero de datos, seleccione el grupo de usuarios para asignar y elija Asignar grupos.

Configure concesiones de acceso de Amazon S3 para separar los resultados de la consulta para cada identidad de fuerza laboral

A continuación, configuramos las subvenciones de Amazon S3.

Puede ver el siguiente vídeo para configurar las subvenciones o consultar Utilice Amazon EMR con concesiones de acceso a S3 para escalar el acceso a Spark a Amazon S3 para obtener instrucciones.

Inicie el inicio de sesión a través del acceso federado de AWS utilizando el portal de acceso de IAM Identity Center

Ahora estamos listos para conectarnos a EMR Studio y iniciar sesión federada mediante la autenticación de IAM Identity Center:

- En la consola de IAM Identity Center, navegue hasta el panel y elija la URL del portal de acceso de AWS.

- Una ventana emergente del navegador lo dirige a la página de inicio de sesión de Okta, donde ingresa sus credenciales de Okta.

- Después de una autenticación exitosa, iniciará sesión en la consola de AWS como usuario federado.

- Elija la aplicación EMR Studio.

- Después de federarse en EMR Studio, elija Editor de consultas en el panel de navegación para abrir una nueva pestaña con el editor de consultas de Athena.

El siguiente vídeo muestra a un usuario federado que utiliza la URL del portal de acceso de AWS para acceder a EMR Studio mediante la autenticación de IAM Identity Center.

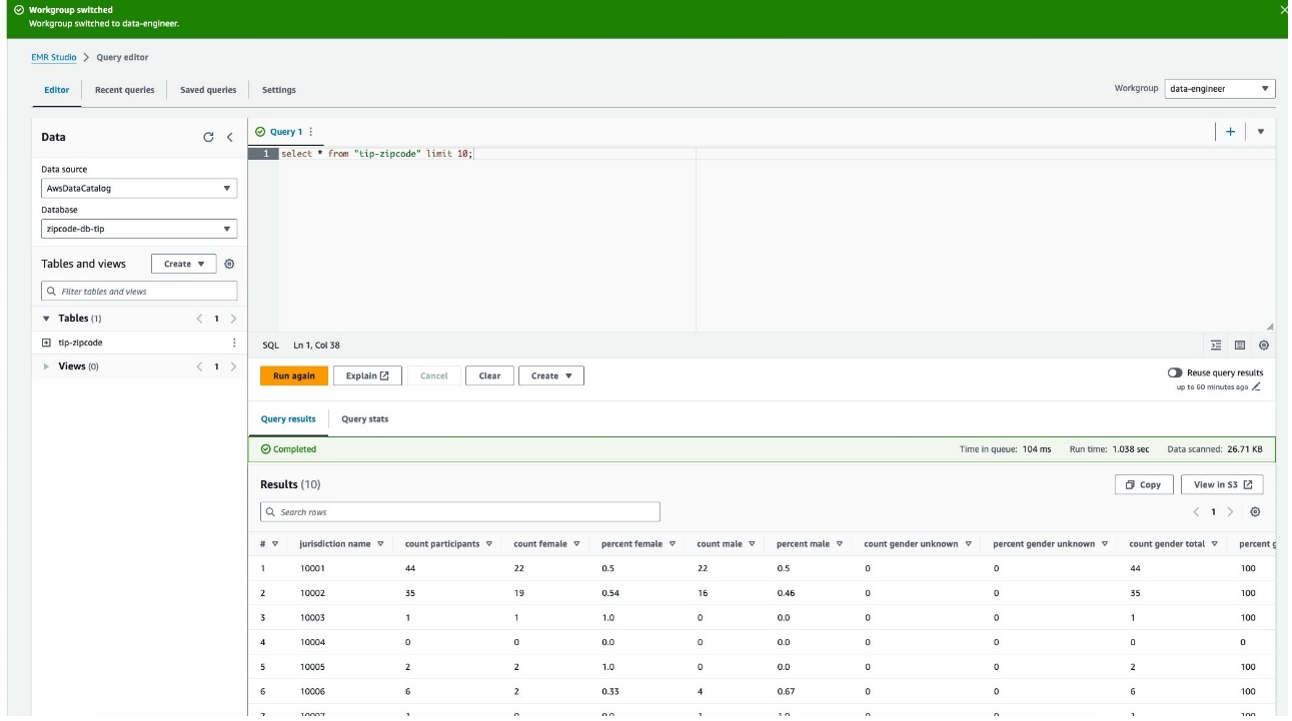

Ejecute consultas con acceso granular en el editor

En EMR Studio, el usuario puede abrir el editor de consultas de Athena y luego especificar el grupo de trabajo correcto en el editor de consultas para ejecutar las consultas.

El ingeniero de datos puede consultar sólo las tablas a las que el usuario tiene acceso. Los resultados de la consulta aparecerán bajo el prefijo S3, que es independiente para cada identidad de fuerza laboral.

Revisar el seguimiento de auditoría de extremo a extremo de la identidad de la fuerza laboral

El administrador de IAM Identity Center puede examinar las aplicaciones posteriores en las que se confía para la propagación de identidades, como se muestra en la siguiente captura de pantalla de la consola de IAM Identity Center.

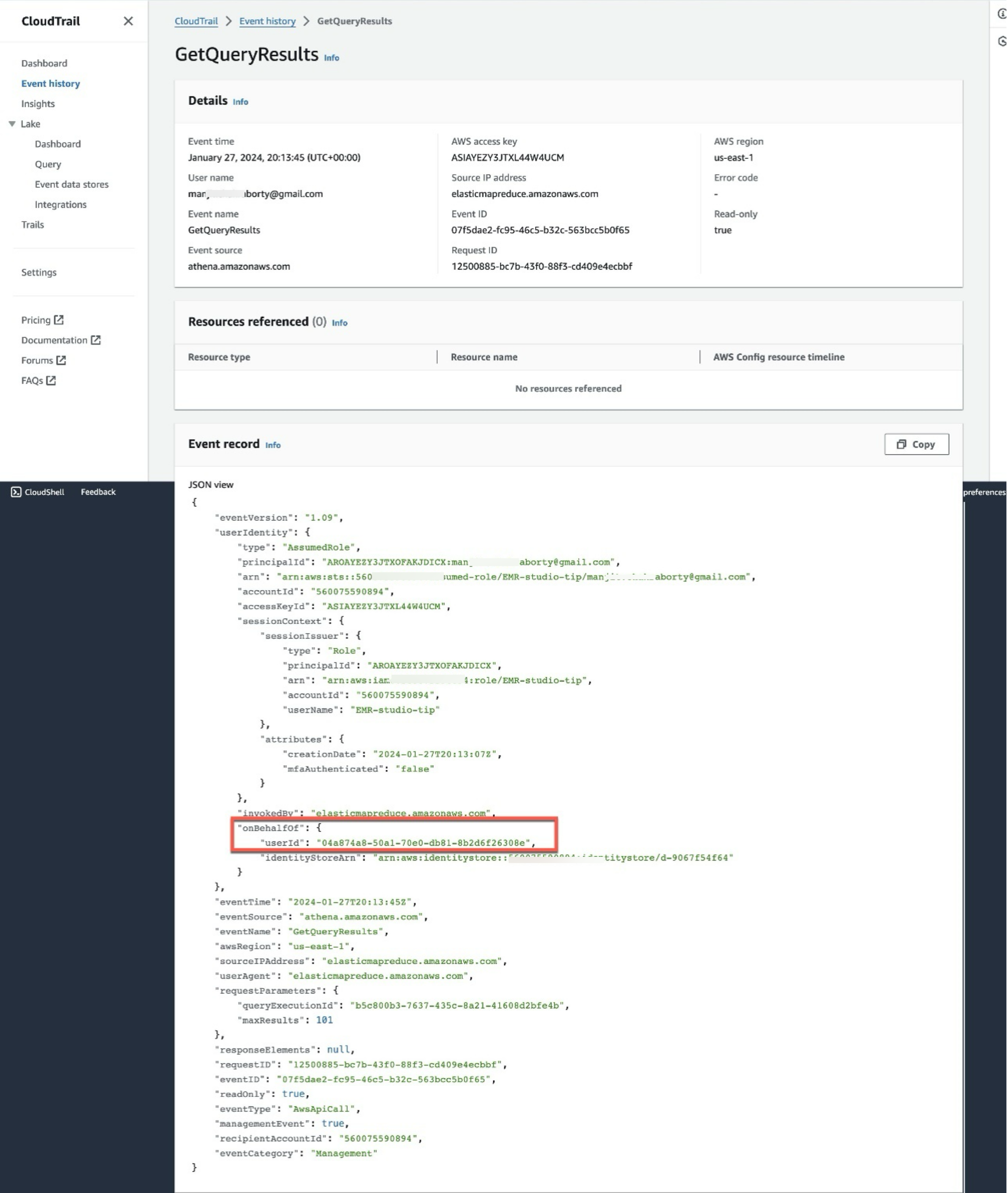

En la consola de CloudTrail, el historial de eventos muestra el nombre del evento y el recurso al que accede la identidad de la fuerza laboral específica.

Cuando elige un evento en CloudTrail, los auditores pueden ver el ID de usuario único que accedió a los servicios subyacentes de AWS Analytics.

Limpiar

Complete los siguientes pasos para limpiar sus recursos:

- Elimine las aplicaciones Okta que creó para integrarlas con IAM Identity Center.

- Elimine la configuración de IAM Identity Center.

- Elimine el EMR Studio que creó para realizar pruebas.

- Elimine la función de IAM que creó para la integración de IAM Identity Center y EMR Studio.

Conclusión

En esta publicación, le mostramos un tutorial detallado para llevar la identidad de su fuerza laboral a EMR Studio y propagarla a aplicaciones de AWS conectadas como Athena y Lake Formation. Esta solución brinda a su fuerza laboral una experiencia de inicio de sesión familiar, sin la necesidad de recordar credenciales adicionales ni mantener una asignación de roles compleja en diferentes sistemas de análisis. Además, proporciona a los auditores visibilidad de extremo a extremo de las identidades de la fuerza laboral y su acceso a los servicios de análisis.

Para obtener más información sobre la propagación de identidades confiables y EMR Studio, consulte Integre Amazon EMR con AWS IAM Identity Center.

Sobre los autores

Manjit Chakraborty es arquitecto senior de soluciones en AWS. Es un profesional experimentado y orientado a resultados con amplia experiencia en el ámbito financiero y ha trabajado con clientes asesorando, diseñando, liderando e implementando soluciones empresariales centrales en todo el mundo. En su tiempo libre, Manjit disfruta pescar, practicar artes marciales y jugar con su hija.

Manjit Chakraborty es arquitecto senior de soluciones en AWS. Es un profesional experimentado y orientado a resultados con amplia experiencia en el ámbito financiero y ha trabajado con clientes asesorando, diseñando, liderando e implementando soluciones empresariales centrales en todo el mundo. En su tiempo libre, Manjit disfruta pescar, practicar artes marciales y jugar con su hija.

Neeraj Roy es arquitecto principal de soluciones en AWS con sede en Londres. Trabaja con clientes de servicios financieros globales para acelerar su viaje a AWS. En su tiempo libre le gusta leer y pasar tiempo con su familia.

Neeraj Roy es arquitecto principal de soluciones en AWS con sede en Londres. Trabaja con clientes de servicios financieros globales para acelerar su viaje a AWS. En su tiempo libre le gusta leer y pasar tiempo con su familia.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://aws.amazon.com/blogs/big-data/bring-your-workforce-identity-to-amazon-emr-studio-and-athena/