ESET ha colaborado con la Policía Federal de Brasil en un intento de desmantelar la botnet Grandoreiro. ESET contribuyó al proyecto proporcionando análisis técnicos, información estadística y nombres de dominio y direcciones IP de servidores de comando y control (C&C) conocidos. Debido a una falla de diseño en el protocolo de red de Grandoreiro, los investigadores de ESET también pudieron vislumbrar la victimología.

Los sistemas automatizados de ESET han procesado decenas de miles de muestras de Grandoreiro. El algoritmo de generación de dominio (DGA) que el malware ha utilizado desde aproximadamente octubre de 2020 produce un dominio principal y, opcionalmente, varios dominios a prueba de fallos, por día. La DGA es la única forma en que Grandoreiro sabe cómo informar a un servidor C&C. Además de la fecha actual, la DGA también acepta configuraciones estáticas; hemos observado 105 configuraciones de este tipo al momento de escribir este artículo.

Los operadores de Grandoreiro han abusado de proveedores de nube como Azure y AWS para alojar su infraestructura de red. Los investigadores de ESET proporcionaron datos cruciales para identificar las cuentas responsables de configurar estos servidores. Una investigación adicional realizada por la Policía Federal de Brasil condujo a la identificación y arresto de las personas que tienen el control de estos servidores. En esta publicación de blog, analizamos cómo obtuvimos los datos para ayudar a las autoridades a ejecutar esta operación de interrupción.

Antecedentes

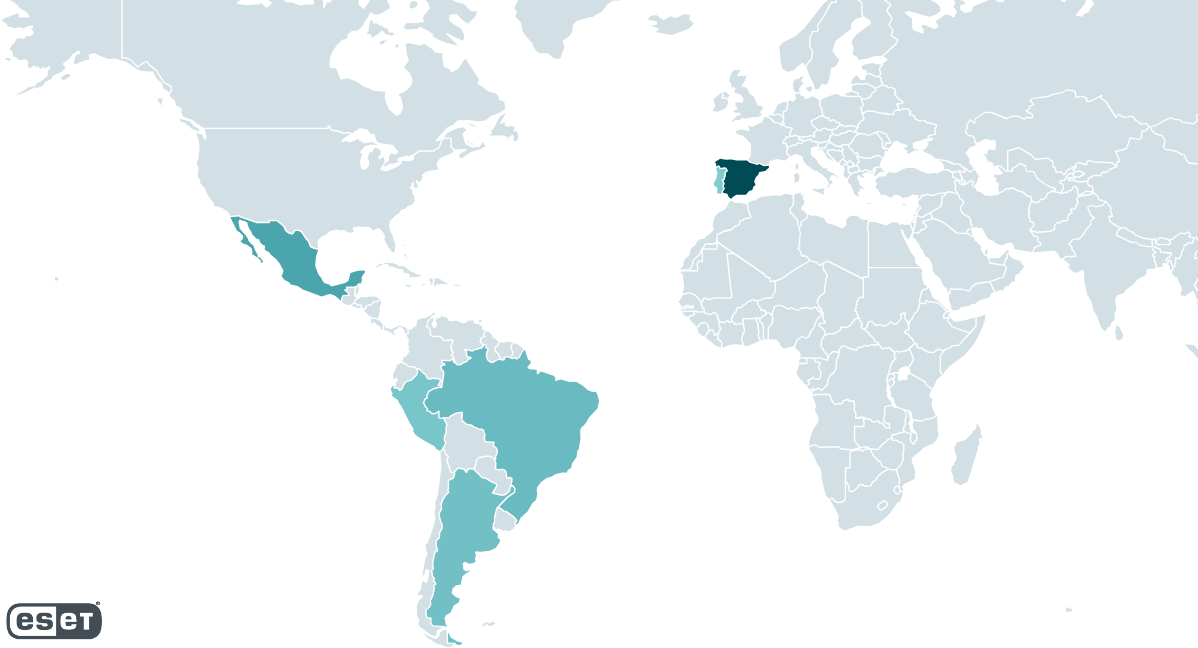

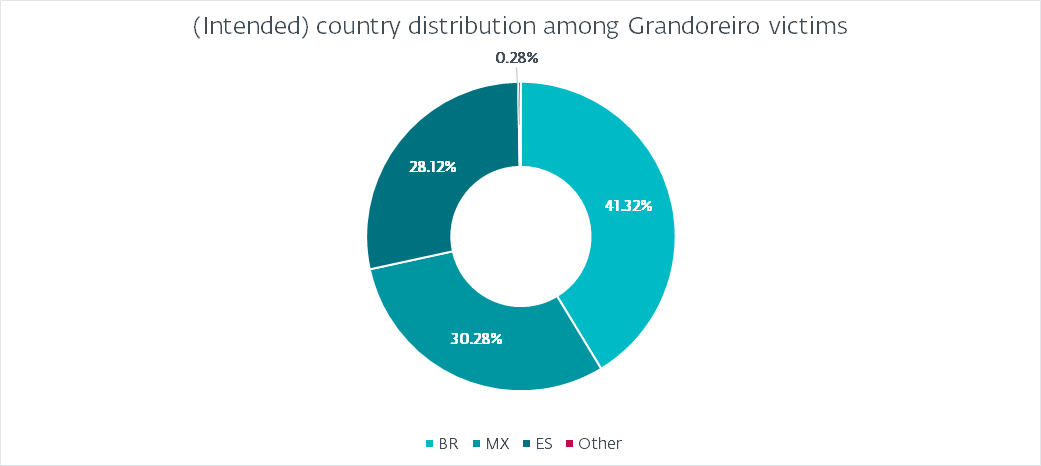

Grandoreiro es uno de muchos Troyanos bancarios latinoamericanos. Ha estado activo desde al menos 2017 y los investigadores de ESET lo han estado siguiendo de cerca desde entonces. Grandoreiro apunta a Brasil y México, y desde 2019 también a España (ver Figura 1). Si bien España fue el país más objetivo entre 2020 y 2022, en 2023 observamos un claro cambio de enfoque hacia México y Argentina, siendo este último nuevo en Grandoreiro.

En cuanto a la funcionalidad, Grandoreiro no ha cambiado mucho desde nuestra última entrada de blog en 2020. Ofrecemos una breve descripción general del malware en esta sección y profundizamos en los pocos cambios, principalmente la nueva lógica DGA, más adelante.

Cuando un troyano bancario latinoamericano compromete con éxito una máquina, generalmente emite una solicitud HTTP GET a un servidor remoto, enviando información básica sobre la máquina comprometida. Si bien las versiones anteriores de Grandoreiro implementaron esta característica, con el tiempo, los desarrolladores decidieron eliminarla.

Grandoreiro monitorea periódicamente la ventana de primer plano para encontrar una que pertenezca a un proceso del navegador web. Cuando se encuentra una ventana de este tipo y su nombre coincide con cualquier cadena de una lista codificada de cadenas relacionadas con el banco, entonces y sólo entonces el malware inicia la comunicación con su servidor C&C, enviando solicitudes al menos una vez por segundo hasta que finaliza.

El operador tiene que interactuar manualmente con la máquina comprometida para poder robar el dinero de la víctima. El malware permite:

- bloquear la pantalla de la víctima,

- registrar pulsaciones de teclas,

- simulando la actividad del mouse y el teclado,

- compartir la pantalla de la víctima, y

- mostrando ventanas emergentes falsas.

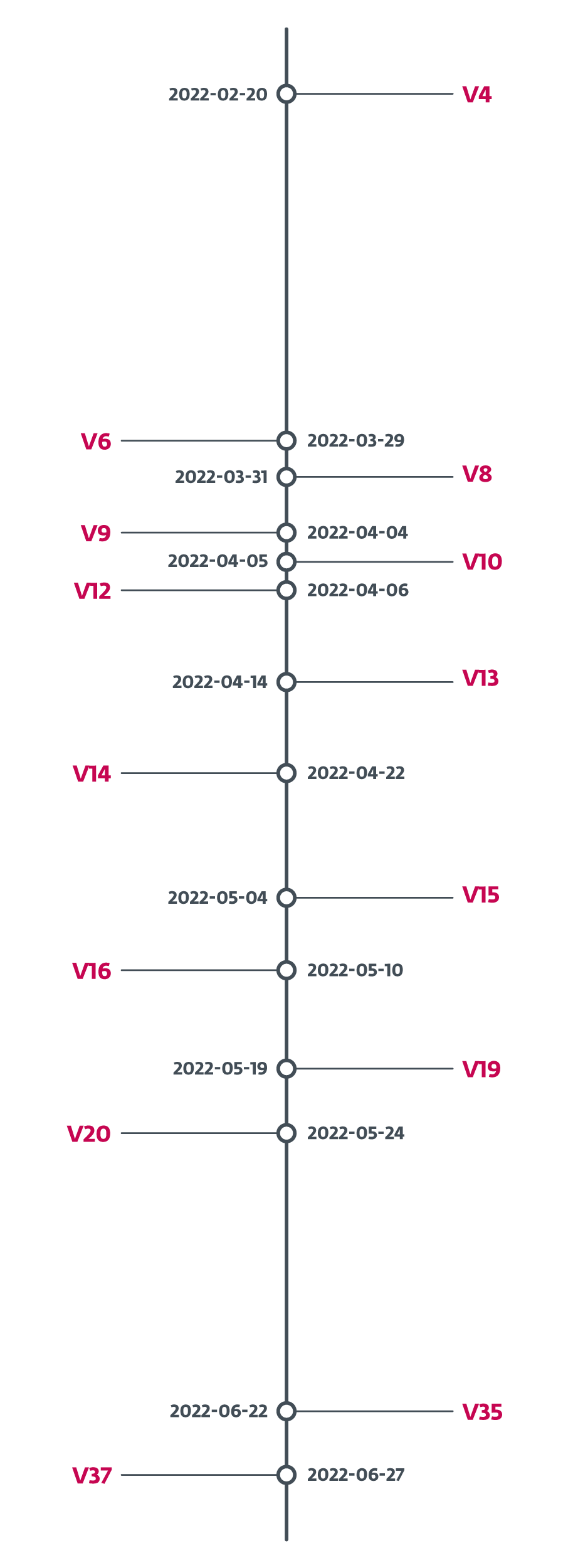

Grandoreiro experimenta un rápido y constante desarrollo. De vez en cuando, incluso vimos varias compilaciones nuevas por semana, lo que dificulta el seguimiento. Para demostrarlo, en febrero de 2022, los operadores de Grandoreiro agregaron un identificador de versión a los binarios. En la Figura 2 mostramos qué tan rápido cambió el identificador de versión. En promedio, hubo una nueva versión cada cuatro días entre febrero de 2022 y junio de 2022. En el intervalo de un mes entre el 24 de mayoth, 2022 y junio 22ndA partir de 2022, seguimos viendo nuevas muestras con tiempos de compilación de PE progresivos, pero carecían del identificador de versión. el 27 de junioth, 2022 el identificador de versión cambió a V37 y no hemos visto ningún cambio desde entonces, lo que nos lleva a concluir que esta característica se eliminó.

Troyanos bancarios latinoamericanos comparten muchos puntos en común. Grandoreiro se parece a otros troyanos bancarios latinoamericanos principalmente por la funcionalidad principal obvia y por agrupar sus descargadores dentro de los instaladores MSI. En el pasado, hemos observado algunos casos en los que sus descargadores se compartían con Mecotio y vadokrist, aunque no en los últimos dos años. La principal distinción del troyano bancario Grandoreiro de las otras familias fue su exclusivo mecanismo de relleno binario que ingiere masivamente el ejecutable final (descrito en nuestro entrada de blog en 2020). Con el tiempo, los operadores de Grandoreiro también agregaron esta técnica antianálisis a sus descargadores. Para nuestra sorpresa, en el tercer trimestre de 3, esta característica se eliminó por completo del troyano bancario y de los binarios de descarga y no la hemos observado desde entonces.

Desde febrero de 2022, hemos estado siguiendo un segunda variante de Grandoreiro que difiere significativamente del principal. Lo vimos, en pequeñas campañas, en marzo, mayo y junio de 2022. Dado que la gran mayoría de los dominios de su servidor C&C no se resuelven, sus características principales cambian con bastante frecuencia y su protocolo de red no funciona correctamente, creemos firmemente que es un trabajo en progreso; por lo tanto, en esta publicación de blog nos centraremos en la variante principal.

Seguimiento a largo plazo de Grandoreiro

Los sistemas de ESET diseñados para el seguimiento automatizado y a largo plazo de familias de malware seleccionadas han estado monitoreando Grandoreiro desde finales de 2017, extrayendo información de la versión, servidores C&C, objetivos y, desde finales de 2020, configuraciones DGA.

Seguimiento DGA

La configuración DGA está codificada en el binario Grandoreiro. Cada configuración puede ser referida por una cadena que llamamos dga_id. El uso de diferentes configuraciones para el DGA genera diferentes dominios. Profundizaremos en el mecanismo DGA más adelante en el texto.

ESET ha extraído un total de 105 diferentes dga_ids de las muestras de Grandoreiro que conocemos. 79 de estas configuraciones generaron al menos una vez un dominio que se resolvió en una dirección IP activa del servidor C&C durante el curso de nuestro seguimiento.

Los dominios generados se registran a través del servicio DNS dinámico (DDNS) de No-IP. Los operadores de Grandoreiro abusan del servicio para cambiar frecuentemente sus dominios para corresponder con la DGA y cambiar las direcciones IP a voluntad. La gran mayoría de las direcciones IP a las que resuelven estos dominios son proporcionadas por proveedores de la nube, principalmente AWS y Azure. La Tabla 1 ilustra algunas estadísticas sobre las direcciones IP utilizadas para los servidores de Grandoreiro C&C.

Tabla 1. Información estadística sobre las direcciones IP de Grandoreiro C&C desde que iniciamos nuestro seguimiento

| Información | Normal | Longitud Mínima | Máximo |

| Número de nuevas direcciones IP de C&C por día | 3 | 1 | 34 |

| Número de direcciones IP activas de C&C por día | 13 | 1 | 27 |

| Vida útil de la dirección IP de C&C (en días) | 5 | 1 | 425 |

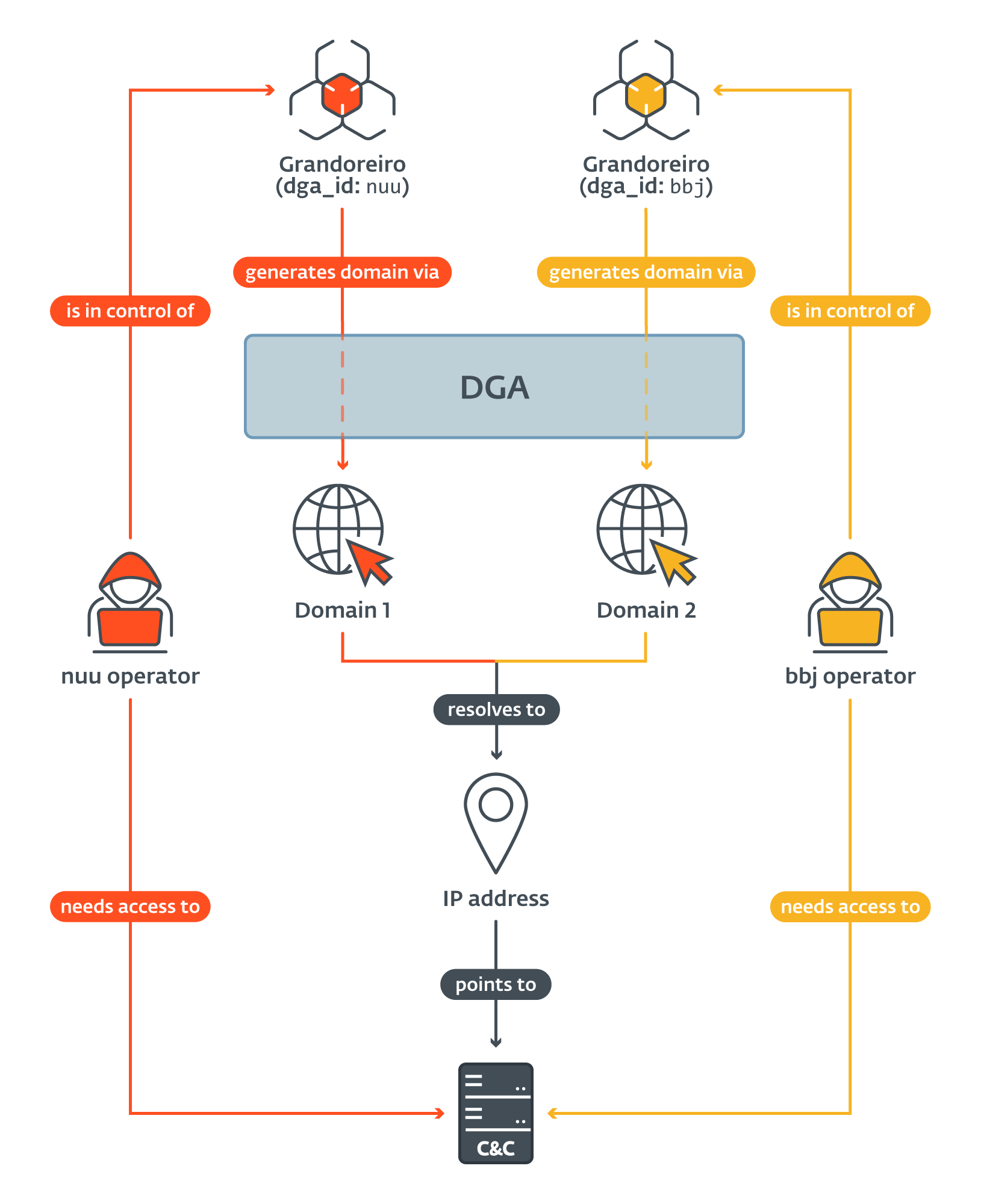

Muy poco después de que comenzamos a rastrear los dominios generados y sus direcciones IP asociadas, comenzamos a notar que muchos dominios generados por DGA con diferentes configuraciones se resuelven en la misma dirección IP (como se ilustra en la Figura 3). Esto significa que en un día determinado, las víctimas comprometidas por muestras de Grandoreiro con diferentes dga_id todos conectados al mismo servidor C&C. Este fenómeno no fue una coincidencia: lo observamos casi a diario durante nuestro seguimiento.

En ocasiones mucho más raras, también hemos observado que una dirección IP es reutilizada por un usuario diferente. dga_id Unos días más tarde. Sólo que esta vez, los parámetros que Grandoreiro usó para establecer una conexión (explicados más adelante en el texto) también cambiaron. Esto significa que, mientras tanto, el lado del servidor C&C debe haber sido reinstalado o reconfigurado.

Nuestra suposición inicial era que el dga_id es único para cada configuración DGA. Posteriormente se demostró que esto era incorrecto: hemos observado dos conjuntos de configuraciones diferentes que comparten el mismo dga_id. La Tabla 2 muestra ambos, “jjk” y “gh”, donde “jjk” y “jjk(2)” corresponden a dos configuraciones DGA diferentes, al igual que “gh” y “gh(2)”.

La Tabla 2 muestra los grupos que pudimos observar. Todas las configuraciones de DGA que compartieron al menos una dirección IP están en el mismo clúster y sus asociados dga_ids están listados. Se ignoran los grupos que representan menos del 1% de todas las víctimas.

Tabla 2. Clústeres de Grandoreiro DGA

|

ID de clúster |

dga_id lista |

Tamaño de cluster |

% de todos los servidores C&C |

% de todas las víctimas |

|

1 |

b, bbh, bbj, bbn, bhg, cfb, cm, cob, cwe, dee, dnv, dvg, dzr, E, eeo, eri, ess, fhg, fox, gh, gh(2), hjo, ika, jam , jjk, jjk(2), JKM, jpy, k, kcy, kWn, md7, md9, MRx, mtb, n, Nkk, nsw, nuu, occ, p, PCV, pif, rfg, rox3, s, sdd, sdg, sop, tkk, twr, tyj, u, ur4, vfg, vgy, vki, wtt, ykl, Z, zaf, zhf |

62 |

93.6% |

94% |

|

2 |

jl2, jly |

2 |

2.4% |

2.5% |

|

3 |

híbrido |

1 |

0.8% |

1.6% |

|

4 |

JYY |

1 |

1.6% |

1.1% |

El grupo más grande contiene el 78% de todos los activos. dga_ids. Es responsable del 93.6% de todas las direcciones IP de los servidores C&C y del 94% de todas las víctimas que hemos visto. El único otro grupo que consta de más de 1 dga_id es el grupo 2.

Cosas fuentes afirman que Grandoreiro opera como malware como servicio (MaaS). El backend del servidor Grandoreiro C&C no permite la actividad simultánea de más de un operador a la vez. Según la Tabla 2, la gran mayoría de las direcciones IP producidas por DGA se pueden agrupar sin un patrón de distribución claro. Finalmente, considerando los altos requisitos de ancho de banda del protocolo de red (profundizaremos en eso al final de la entrada del blog), creemos que los diferentes servidores C&C se utilizan como un sistema primitivo de equilibrio de carga y que es más probable que Grandoreiro sea operado por un un solo grupo o por unos pocos grupos que cooperan estrechamente entre sí.

Seguimiento de control y control

La implementación de Grandoreiro de su protocolo de red permitió a los investigadores de ESET echar un vistazo detrás de la cortina y vislumbrar la victimología. Los servidores de Grandoreiro C&C regalan información sobre las víctimas conectadas en el momento de la solicitud inicial a cada nueva víctima conectada. Dicho esto, los datos están sesgados por la cantidad de solicitudes, sus intervalos y la validez de los datos proporcionados por los servidores de C&C.

Cada víctima conectada al servidor de Grandoreiro C&C está identificada por un cadena_inicio de sesión – se construye una cadena Grandoreiro al establecer la conexión. Diferentes compilaciones utilizan diferentes formatos y diferentes formatos contienen información diferente. Resumimos la información que se puede obtener de la cadena_inicio de sesión en la Tabla 3. La columna Ocurrencia muestra un porcentaje de todos los formatos que hemos visto que contienen el tipo de información correspondiente.

Tabla 3. Resumen de la información que se puede obtener del historial de una víctima de Grandoreiro cadena_inicio de sesión

|

Información |

Aparición |

Descripción |

|

Sistema operativo |

100% |

SO de la máquina de la víctima. |

|

nombre del equipo |

100% |

Nombre de la máquina de la víctima. |

|

País |

100% |

País al que se dirige la muestra de Grandoreiro (codificado en la muestra de malware). |

|

Versión |

100% |

Versión (cadena_versión) de la muestra de Grandoreiro. |

|

Nombre en clave del banco |

92% |

Nombre en clave del banco que activó la conexión C&C (asignado por los desarrolladores de Grandoreiro). |

|

Uptime |

25% |

Tiempo (en horas) que la máquina de la víctima ha estado funcionando. |

|

resolución de la pantalla |

8% |

Resolución de pantalla del monitor principal de la víctima. |

|

Usuario |

8% |

Nombre de usuario de la víctima. |

Tres de los campos merecen una explicación más detallada. El país es una cadena codificada en el binario Grandoreiro en lugar de información obtenida a través de los servicios adecuados. Por lo tanto, sirve más como un Destinado a país de la víctima.

El nombre en clave del banco es una cadena que los desarrolladores de Grandoreiro asocian con un determinado banco u otra institución financiera. La víctima visitó el sitio web de ese banco, lo que activó la conexión de C&C.

El cadena_versión es una cadena que identifica una construcción Grandoreiro específica. Está codificado en el malware y contiene una cadena que identifica una serie de compilación específica, una versión (de la que ya hablamos en la introducción) y una marca de tiempo. La Tabla 4 ilustra los diferentes formatos y la información que contienen. Observe que algunas de las marcas de tiempo contienen solo el mes y el día, mientras que otras también contienen el año.

Tabla 4. Lista de diferentes cadena_versión formatos y su análisis

|

Cadena de versión |

construir ID |

Versión |

Timestamp |

|

DANILO |

DANILO |

N/A |

N/A |

|

(V37)(P1X)1207 |

P1X |

V37 |

12/07 |

|

(MX)2006 |

MX |

N/A |

20/06 |

|

fox50.28102020 |

fox50 |

N/A |

28/10/2020 |

|

MADMX (RECARGAR) CORREO ELECTRÓNICO2607 |

MADMX (RECARGAR) CORREO ELECTRÓNICO |

N/A |

26/07 |

Uno podría verse tentado a decir que el Build ID en realidad identifica al operador. Sin embargo, no creemos que ese sea el caso. El formato de esta cadena es muy caótico, a veces se refiere solo a un mes en el que probablemente se creó el binario (como (AGOSTO)2708). Además, creemos firmemente que P1X se refiere a una consola utilizada por los operadores de Grandoreiro llamada PIXLOGGER.

Seguimiento del servidor C&C: hallazgos

En esta sección, nos centramos en lo que encontramos al consultar los servidores C&C. Todos los datos estadísticos enumerados en esta sección se obtuvieron directamente de los servidores de Grandoreiro C&C, no de la telemetría de ESET.

Las muestras antiguas todavía están activas.

Cada cadena_inicio de sesión observamos contiene el cadena_versión y la gran mayoría de ellos contienen la información de la marca de tiempo (ver Tabla 3 y Tabla 4). Si bien muchos de ellos contienen solo el día y el mes, como parece ser la elección ocasional del desarrollador, la muestra de comunicación más antigua tenía una marca de tiempo. 15/09/2020 – es decir, desde el momento en que esta DGA se presentó por primera vez en Grandoreiro. La muestra más reciente tenía una marca de tiempo. 12/23/2023.

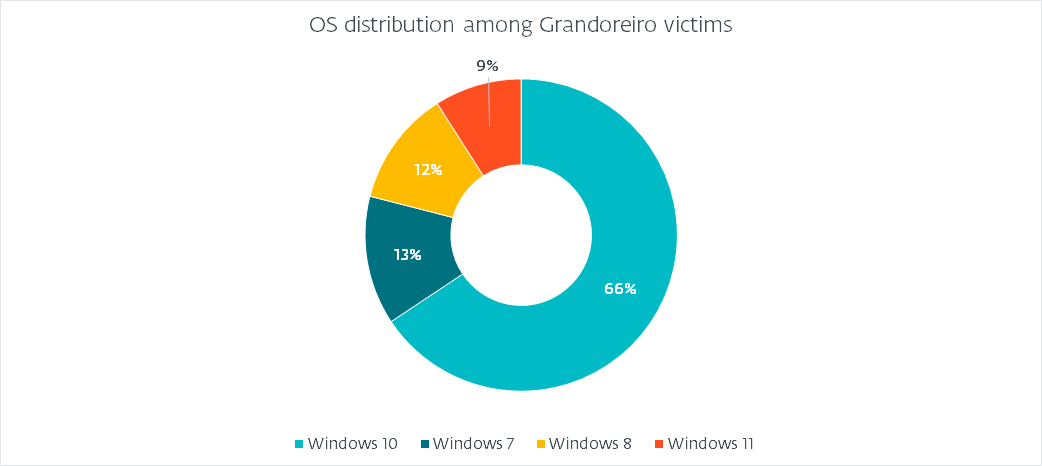

Distribución del sistema operativo

Dado que todos los cadena_inicio de sesión Los formatos contienen información del sistema operativo, podemos pintar una imagen precisa de qué sistemas operativos fueron víctimas, como se ilustra en la Figura 4.

Distribución (prevista) por países

Ya mencionamos que Grandoreiro usa un valor codificado en lugar de consultar un servicio para obtener el país de la víctima. La figura 5 muestra la distribución que hemos observado.

Esta distribución es de esperarse de Grandoreiro. Curiosamente, no se correlaciona con el mapa de calor que se muestra en la Figura 1. La explicación más lógica es que las compilaciones no están marcadas adecuadamente para parecerse a sus objetivos previstos. Por ejemplo, el aumento de ataques en Argentina no se refleja en absoluto en las marcas codificadas. Brasil representa casi el 41% de todas las víctimas, seguido de México con el 30% y España con el 28%. Argentina, Portugal y Perú representan menos del 1%. Curiosamente, hemos visto unas pocas (menos de 10) víctimas marcadas como PM (San Pedro y Miquelón), GR (Grecia), o FR (Francia). Creemos que son errores tipográficos o tienen otros significados en lugar de apuntar a esos países.

También tenga en cuenta que mientras Grandoreiro agregó objetivos de muchos países fuera de América Latina Ya en 2020, hemos observado pocas o ninguna campaña dirigida a esos países y la Figura 5 lo respalda.

Numero de victimas

Hemos observado que el número medio de víctimas conectadas en un día es 563. Sin embargo, este número ciertamente contiene duplicados, porque si una víctima permanece conectada durante mucho tiempo, lo que hemos observado que suele ser el caso, entonces el servidor de Grandoreiro C&C lo informará en múltiples solicitudes.

Tratando de abordar este problema, definimos un único víctima como alguien con un conjunto único de características de identificación (como nombre de computadora, nombre de usuario, etc.) y omitiendo aquellas que están sujetas a cambios (como el tiempo de actividad). Con eso terminamos con 551 único las víctimas se conectaron en un día en promedio.

Teniendo en cuenta que hemos observado víctimas que se conectaban constantemente a los servidores de C&C durante más de un año, calculamos una media de 114 nuevo único Víctimas que se conectan a los servidores C&C cada día. Llegamos a este número sin tener en cuenta único víctimas que ya hemos observado antes.

Partes internas del Grandoreiro

Centrémonos, en profundidad, en las dos características más cruciales de Grandoreiro: el DGA y el protocolo de red.

DGA

Los operadores de Grandoreiro han implementado varios tipos de DGA a lo largo de los años, y el más reciente apareció en julio de 2020. Si bien notamos algunos cambios menores, el núcleo del algoritmo no ha cambiado desde entonces.

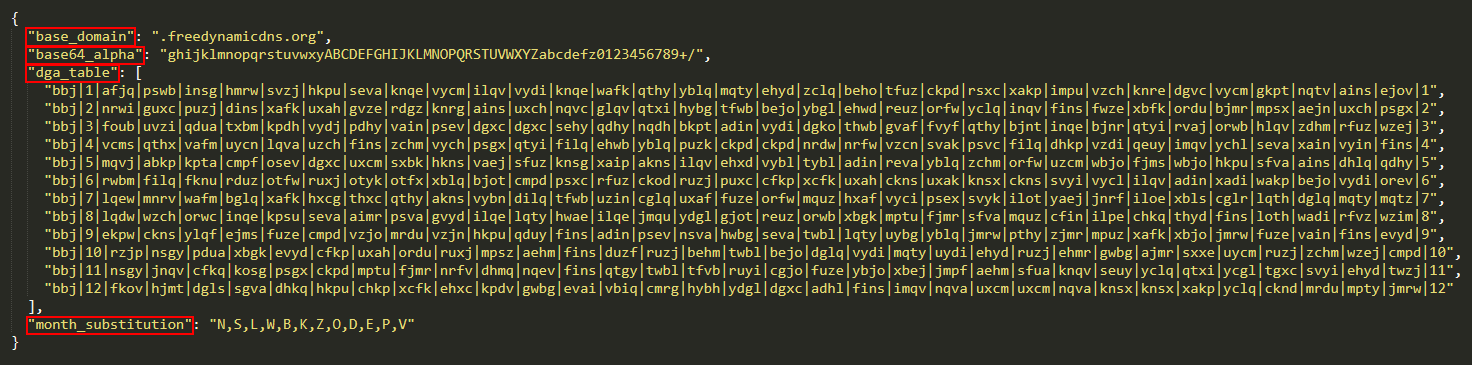

El DGA utiliza una configuración específica que está codificada en binario y almacenada como múltiples cadenas. La Figura 6 muestra una de esas configuraciones (con dga_id “bbj”), reformateado en JSON para una mejor legibilidad.

En la gran mayoría de los casos, el dominio_base campo es freedynamicdns.org or zapto.org. Como ya se mencionó, Grandoreiro utiliza No-IP para el registro de su dominio. El base64_alfa El campo corresponde al alfabeto base64 personalizado que utiliza la DGA. El sustitución_mes se utiliza para sustituir un número de mes por un carácter.

El dga_table forma la parte principal de la configuración. Consta de 12 cadenas, cada una con 35 campos delimitados por |. La primera entrada de cada línea es la dga_id. La segunda y última entrada representan el mes al que está destinada la línea. Los 32 campos restantes representan cada uno un valor para un día diferente del mes (dejando al menos un campo sin usar).

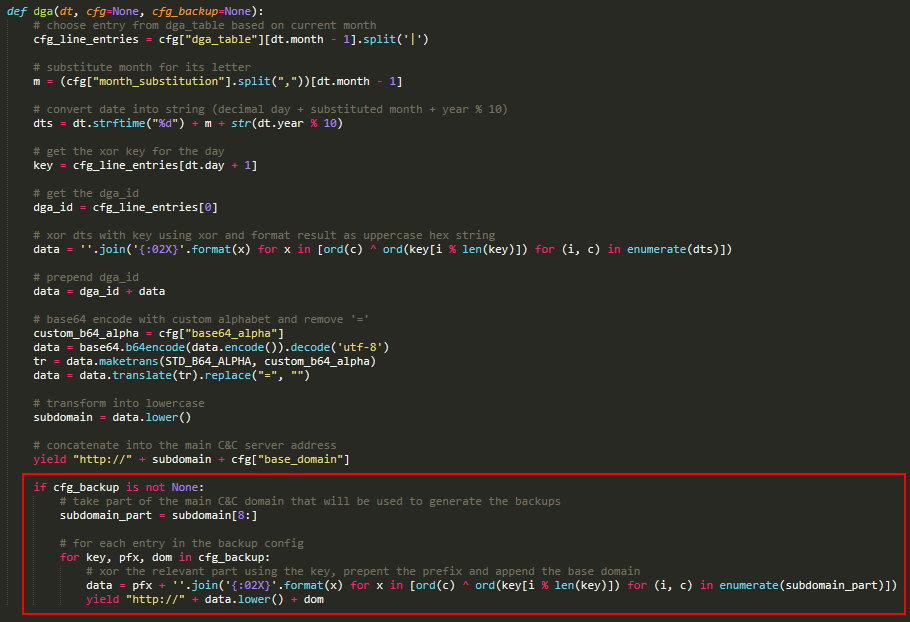

La lógica del DGA se muestra en la Figura 7. El algoritmo primero selecciona la línea correcta y la entrada correcta, tratándola como una clave de cuatro bytes. Luego formatea la fecha actual en una cadena y la cifra con la clave usando un XOR simple. Luego antepone el dga_id al resultado, codifica el resultado usando base64 con un alfabeto personalizado y luego elimina cualquier carácter de relleno =. El resultado final es el subdominio que, junto con dominio_base, se utilizará como servidor C&C para el día actual. La parte resaltada en rojo es un mecanismo a prueba de fallos y lo analizamos a continuación.

Grandoreiro ha implementado, en algunas compilaciones, un mecanismo a prueba de fallos para cuando el dominio principal no se resuelve. Este mecanismo no está presente en todas las compilaciones y su lógica ha cambiado algunas veces, pero la idea básica se ilustra en la Figura 7. Utiliza una configuración que es constante en las muestras que analizamos y puede generarse mediante el código simple que se muestra en la Figura. 8. Cada entrada consta de una clave, un prefijo y un dominio base.

El algoritmo de seguridad forma parte del subdominio principal de C&C. Luego itera sobre todas las entradas de configuración, las cifra usando XOR y antepone un prefijo, similar a la parte principal del algoritmo.

Desde septiembre de 2022, comenzamos a observar muestras que utilizan un DGA ligeramente modificado. El algoritmo sigue siendo casi idéntico, pero en lugar de codificar en base64 el subdominio en el paso final, se le antepone un prefijo codificado. Según nuestro seguimiento, este método se ha convertido en el dominante desde aproximadamente julio de 2023.

protocolo de red

Grandoreiro utiliza RTC Portal, un conjunto de componentes Delphi construidos sobre el SDK de RealThinClient que está construido sobre HTTP(S). El Portal RTC fue descontinuado en 2017 y su código fuente publicado en GitHub. Básicamente, el Portal RTC permite que uno o más controles accedan de forma remota a uno o más hosts. Los hosts y los controles están separados por un componente mediador llamado Gateway.

Los operadores de Grandoreiro utilizan una consola (que actúa como Control) para conectarse al servidor C&C (que actúa como Puerta de enlace) y para comunicarse con las máquinas comprometidas (que actúa como Hosts). Para conectarse a Gateway, se requieren tres parámetros: una clave secreta, la longitud de la clave y un inicio de sesión.

La clave secreta se utiliza para cifrar la solicitud inicial enviada al servidor. Por lo tanto, el servidor también necesita conocer la clave secreta para poder descifrar la solicitud inicial del cliente.

La longitud de la clave determina la longitud de las claves para cifrar el tráfico, establecida durante el protocolo de enlace. El tráfico se cifra mediante un cifrado de flujo personalizado. Se establecen dos claves diferentes: una para el tráfico entrante y otra para el saliente.

El inicio de sesión puede ser cualquier cadena. El Gateway requiere que cada componente conectado tenga un inicio de sesión único.

Grandoreiro utiliza dos combinaciones diferentes de clave secreta y valores de longitud de clave, siempre codificados en binario, y ya discutimos el cadena_inicio de sesión que se utiliza como inicio de sesión.

La documentación de RTC indica que solo puede manejar un número limitado de conexiones a la vez. Teniendo en cuenta que cada Host conectado necesita enviar al menos una solicitud por segundo o de lo contrario se cortará su conexión, creemos que la razón por la que Grandoreiro utiliza múltiples servidores C&C es un intento de no abrumar a ninguno de ellos.

Conclusión

En esta publicación de blog, brindamos un vistazo detrás de la cortina de nuestro seguimiento a largo plazo de Grandoreiro que ayudó a hacer posible esta operación disruptiva. Hemos descrito en profundidad cómo funciona el DGA de Grandoreiro, cuántas configuraciones diferentes existen simultáneamente y cómo pudimos detectar muchas superposiciones de direcciones IP entre ellas.

También hemos proporcionado información estadística obtenida de los servidores de C&C. Esta información proporciona una excelente descripción general de la victimología y los objetivos, al mismo tiempo que nos permite ver el nivel real de impacto.

La operación de perturbación dirigida por la Policía Federal de Brasil estaba dirigida a personas que se cree que ocupan un alto rango en la jerarquía de la operación Grandoreiro. ESET seguirá rastreando otros troyanos bancarios latinoamericanos mientras se monitorea de cerca cualquier actividad de Grandoreiro luego de esta operación de interrupción.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, contáctenos en amenazaintel@eset.com.

ESET Research ofrece fuentes de datos e informes de inteligencia APT privados. Para cualquier consulta sobre este servicio, visite el Inteligencia de amenazas de ESET .

IoC

archivos

|

SHA-1 |

Nombre del archivo |

Detección |

Descripción |

|

FB32344292AB36080F2D040294F17D39F8B4F3A8 |

Notif.FEL.RHKVYIIPFVBCGQJPOQÃ.msi |

Win32/Spy.Grandoreiro.DB |

Descargador MSI |

|

08C7453BD36DE1B9E0D921D45AEF6D393659FDF5 |

RYCB79H7B-7DVH76Y3-67DVHC6T20-CH377DFHVO-6264704.msi |

Win32/Spy.Grandoreiro.DB |

Descargador MSI |

|

A99A72D323AB5911ADA7762FBC725665AE01FDF9 |

pcre.dll |

Win32/Spy.Grandoreiro.BM |

Grandoreiro |

|

4CDF7883C8A0A83EB381E935CD95A288505AA8B8 |

iconv.dll |

Win32/Spy.Grandoreiro.BM |

Grandoreiro (con relleno binario) |

Nuestra red

|

IP |

Dominio |

Proveedor de alojamiento |

Visto por primera vez |

Detalles |

|

20.237.166[.]161 |

Generado por DGA |

Azure |

2024-01-12 |

Servidor C&C. |

|

20.120.249[.]43 |

Generado por DGA |

Azure |

2024-01-16 |

Servidor C&C. |

|

52.161.154[.]239 |

Generado por DGA |

Azure |

2024-01-18 |

Servidor C&C. |

|

167.114.138[.]249 |

Generado por DGA |

OVH |

2024-01-02 |

Servidor C&C. |

|

66.70.160[.]251 |

Generado por DGA |

OVH |

2024-01-05 |

Servidor C&C. |

|

167.114.4[.]175 |

Generado por DGA |

OVH |

2024-01-09 |

Servidor C&C. |

|

18.215.238[.]53 |

Generado por DGA |

AWS |

2024-01-03 |

Servidor C&C. |

|

54.219.169[.]167 |

Generado por DGA |

AWS |

2024-01-09 |

Servidor C&C. |

|

3.144.135[.]247 |

Generado por DGA |

AWS |

2024-01-12 |

Servidor C&C. |

|

77.246.96[.]204 |

Generado por DGA |

VDSina |

2024-01-11 |

Servidor C&C. |

|

185.228.72[.]38 |

Generado por DGA |

Maestro de la Web |

2024-01-02 |

Servidor C&C. |

|

62.84.100[.]225 |

N/A |

VDSina |

2024-01-18 |

Servidor de distribución. |

|

20.151.89[.]252 |

N/A |

Azure |

2024-01-10 |

Servidor de distribución. |

Técnicas MITRE ATT & CK

Esta tabla fue construida usando Versión 14 del marco MITRE ATT & CK.

|

Táctica |

ID |

Nombre |

Descripción |

|

Desarrollo de recursos |

Desarrollar capacidades: malware |

Los desarrolladores de Grandoreiro desarrollan sus propios descargadores personalizados. |

|

|

Acceso inicial |

Phishing |

Grandoreiro se propaga a través de correos electrónicos de phishing. |

|

|

Ejecución |

Ejecución del usuario: archivo malicioso |

Grandoreiro presiona a las víctimas para que ejecuten manualmente el archivo adjunto de phishing. |

|

|

Persistencia |

Ejecución de inicio automático de inicio o inicio de sesión: claves de ejecución del registro/carpeta de inicio |

Grandoreiro utiliza las ubicaciones de inicio automático estándar para la persistencia. |

|

|

Flujo de ejecución de secuestro: secuestro de orden de búsqueda de DLL |

Grandoreiro se ejecuta comprometiendo el orden de búsqueda de DLL. |

||

|

Evasión de defensa |

Desofuscar / decodificar archivos o información |

Grandoreiro suele distribuirse en archivos ZIP protegidos con contraseña. |

|

|

Archivos o información ofuscados: relleno binario |

Los EXE de Grandoreiro solían haberse ampliado .rsrc secciones con imágenes BMP grandes. |

||

|

Ejecución de proxy binario del sistema: Msiexec |

Los descargadores de Grandoreiro están incluidos dentro de los instaladores de MSI. |

||

|

Modificar registro |

Grandoreiro almacena parte de sus datos de configuración en el registro de Windows. |

||

|

Descubrimiento de moléculas |

Descubrimiento de la ventana de la aplicación |

Grandoreiro descubre sitios web de banca en línea basándose en los nombres de las ventanas. |

|

|

Descubrimiento de procesos |

Grandoreiro descubre herramientas de seguridad basadas en nombres de procesos. |

||

|

Descubrimiento de software: Descubrimiento de software de seguridad |

Grandoreiro detecta la presencia de productos de protección bancaria. |

||

|

Descubrimiento de información del sistema |

Grandoreiro recopila información sobre la máquina de la víctima, como %NOMBRE DEL ORDENADOR% y sistema operativo. |

||

|

Colecciones |

Captura de entrada: Captura de entrada GUI |

Grandoreiro puede mostrar ventanas emergentes falsas y capturar texto escrito en ellas. |

|

|

Captura de entrada: registro de teclas |

Grandoreiro es capaz de capturar pulsaciones de teclas. |

||

|

Recopilación de correo electrónico: recopilación de correo electrónico local |

Los operadores de Grandoreiro desarrollaron una herramienta para extraer direcciones de correo electrónico de Outlook. |

||

|

Comando y control |

Codificación de datos: codificación no estándar |

Grandoreiro utiliza RTC, que cifra los datos con un cifrado de flujo personalizado. |

|

|

Resolución Dinámica: Algoritmos de Generación de Dominio |

Grandoreiro depende únicamente de DGA para obtener direcciones de servidores C&C. |

||

|

Canal cifrado: criptografía simétrica |

En RTC, el cifrado y descifrado se realizan utilizando la misma clave. |

||

|

Puerto no estándar |

Grandoreiro suele utilizar puertos no estándar para la distribución. |

||

|

Protocolo de capa de aplicación |

RTC está construido sobre HTTP(S). |

||

|

exfiltración |

Exfiltración sobre canal C2 |

Grandoreiro extrae datos a su servidor C&C. |

|

|

Impacto |

Apagado/reinicio del sistema |

Grandoreiro puede forzar el reinicio del sistema. |

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.welivesecurity.com/en/eset-research/eset-takes-part-global-operation-disrupt-grandoreiro-banking-trojan/